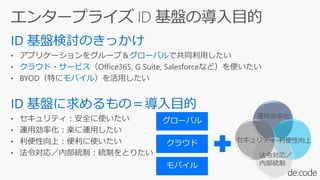

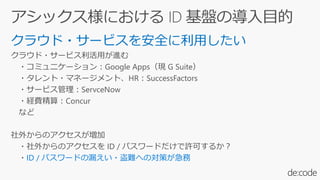

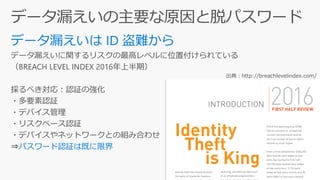

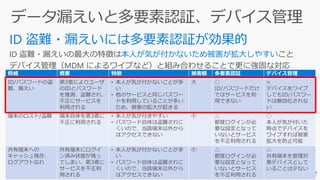

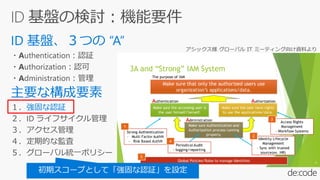

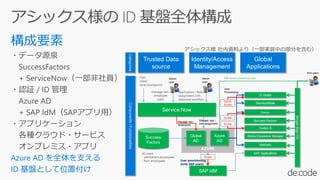

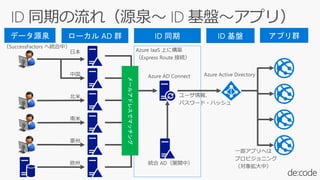

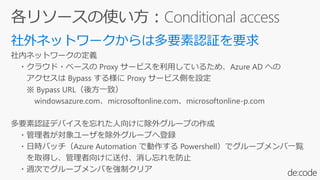

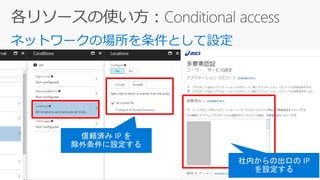

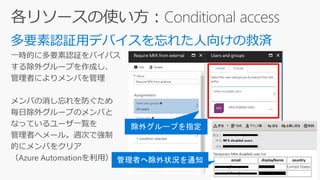

業務のグローバル化に伴いクラウド サービスの利活用が進む中、認証/ID 管理基盤の見直しを行う企業が増えています。しかし、認証/ID 管理基盤を実際に導入するとなると、利便性を維持しつつ安全性を高めるにはどうしたらよいか、また既存の IT 環境からスムーズに移行を行うのか、など課題は山積みです。

本セッションでは、Identity の MVP が本気で取り組んだ認証/ID 管理基盤の導入の現場における様々な課題と解決の実例を、株式会社アシックス様のグローバル認証基盤導入プロジェクトを通して紹介いたします。

受講対象: Azure Active Directory の大規模案件のケース スタディ、各技術要素の実際の使われ方に興味のある方

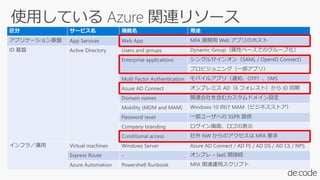

製品/テクノロジ: アイデンティティ (AD/Azure AD)/Microsoft Azure/エンタープライズ モビリティ/運用

富士榮 尚寛

伊藤忠テクノソリューションズ株式会社

西日本システム技術第2部

部長代行