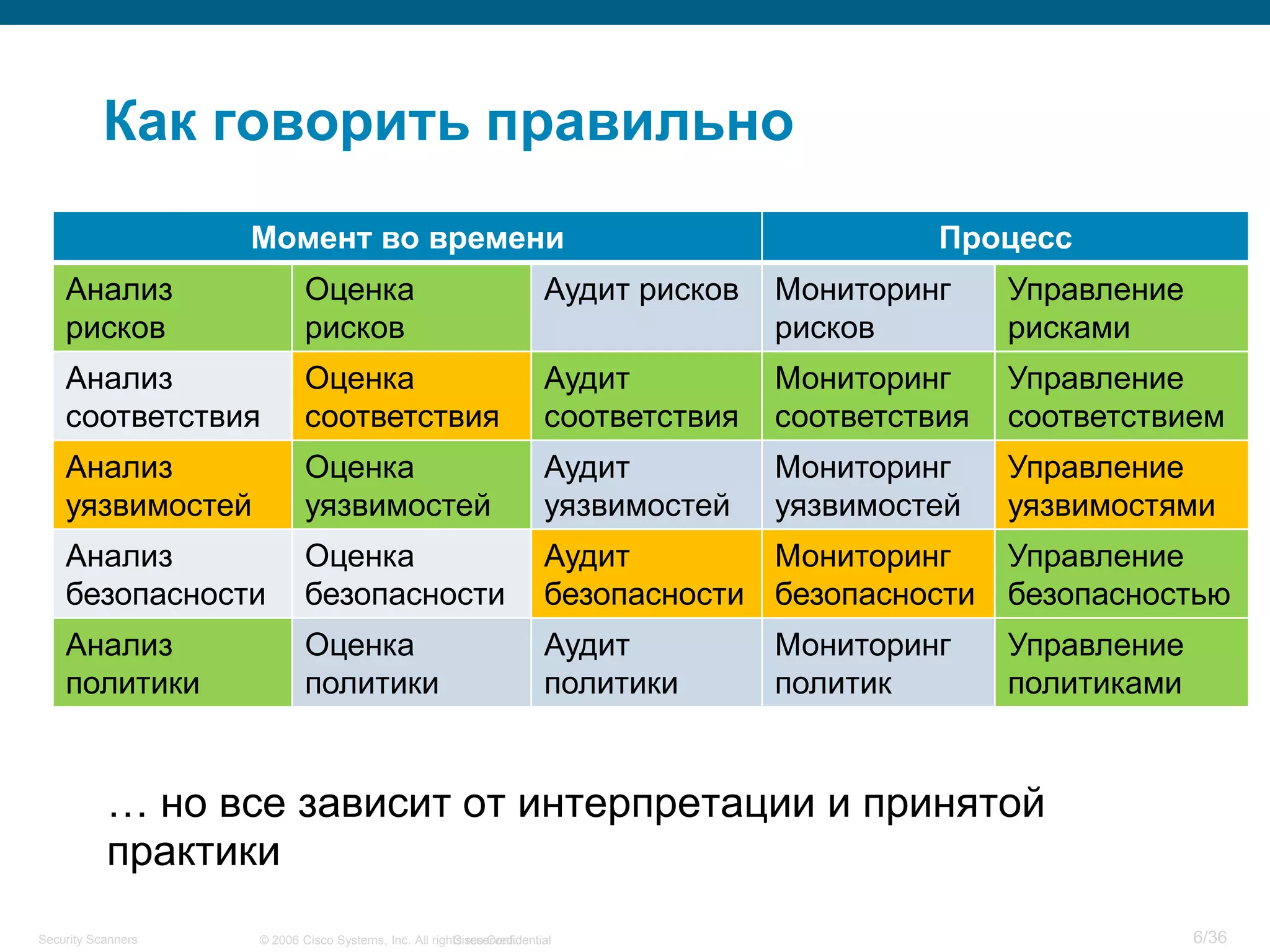

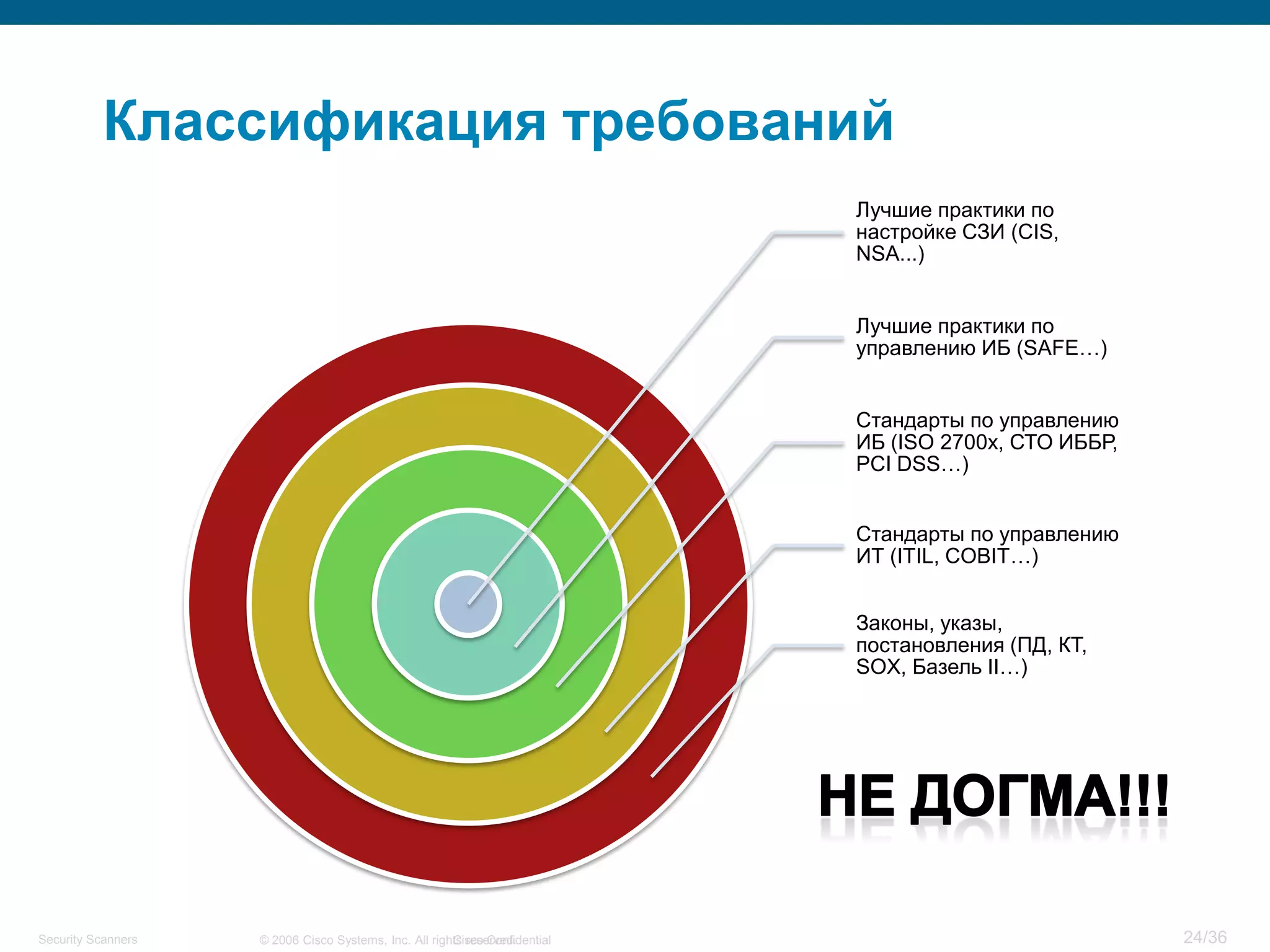

Документ рассматривает различные аспекты сканеров безопасности, включая определения, зрелость технологий, проблемы с классическими сканерами и их виды. Обсуждаются методы поиска и управления уязвимостями, а также необходимость интеграции с другими системами. В заключение акцентируется внимание на важности выбора подходящего сканера в соответствии с потребностями бизнеса и технологическими условиями.