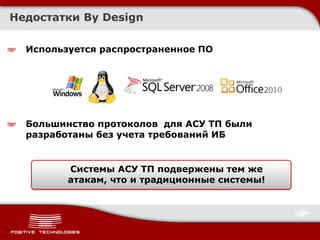

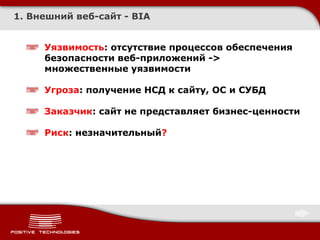

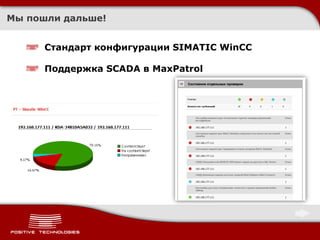

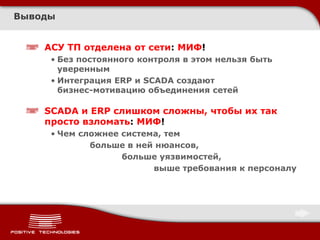

Документ описывает важность защиты автоматизированных систем управления технологическими процессами (АСУ ТП) и систем SCADA от киберугроз, включая недостатки их дизайна и распространенные уязвимости. Упоминаются примеры атак на такие системы, а также необходимость интеграции и защиты данных в системах SAP и SCADA. Также подчеркивается, что уровень информационной безопасности в АСУ ТП отстает на 10-15 лет, что приводит к необходимости внедрения комплексных мер защиты.