On 10-12 October 2013, Kostroma, Russia, will host 2013 International Workshop-Conference “Tools & Methods of Program Analysis” (TMPA-2013).

Its general theme will be one of the most pertinent and important areas of software engineering: the analysis of software quality.

The issues of efficiency and correctness of software are key for the majority of knowledge-intensive industries in modern economy, including IT, financial sector, transportation, medicine, high-technology industries, and many others. The development of new instruments and methods of program analysis, as well as the modification of existing ones, is one of the necessary prerequisites for introducing innovation.

The purpose of the conference is to promote progress in the software development industry and the introduction of the latest achievements in the areas of testing, analysis and verification.

The conference program will include plenary reports and mini-courses delivered by experts; presentations selected by the Program Committee; presentations of on-going projects, short reports about new ideas, research that is still underway or new tools.

The program will include, and won’t be limited to, the following topics:

- software test automation;

static program analysis;

verification;

dynamic methods of program analysis;

testing and analysis of parallel and distributed systems;

testing and analysis of high-load and high-availability systems;

analysis and verification of hardware and software systems;

methods of building quality software;

tools for software analysis, testing and verification.

![Верификация программно-конфигурируемых

сетей при помощи системы UPPAAL

Владислав Подымов, Ульяна Попеско

МГУ имени М.В. Ломоносова

valdus@yandex.ru, ulya_kiber@mail.ru

Аннотация В последние несколько лет активное развитие получили программно-конфигурируемые сети (ПКС) – особый вид компьютерных сетей, в которых все коммутирующие устройства имеют централизованное управление. В статье исследуются задачи формального описания и верификации ПКС. Для описания ПКС используется

библиотека элементов UML в редакторе диаграмм Dia. Для верификации ПКС используется программно-инструментальное средство

UPPAAL. Основной результат исследований - разработка транслятора, позволяющего по диаграмме сети получить её модель для верификации в виде сети конечных временных автоматов. Корректность

алгоритма трансляции строго обоснована. Проведен ряд экспериментов, которые показывают применимость предложенного метода верификации для проверки свойств поведения ПКС, специфицированных

посредством формул темпоральной логики реального времени.

Keywords: программно-конфигурируемая сеть, верификация, временные автоматы, темпоральная логика, UPPAAL

1

Введение

Идея программно-конфигурируемых сетей (ПКС) сформулирована специалистами университетов Стэнфорда и Беркли в 2006 году [1]. В таких сетях

уровень управления отделен от устройств передачи данных: коммутаторы

не участвуют в определении маршрутов для пакетов, а только реализуют

программу контроллера. Наиболее широко применяемым стандартом для

построения ПКС является протокол OpenFlow [2].

Сеть OpenFlow состоит из коммутаторов, управляемых централизованным контроллером. Пакет, передаваемый по сети, обрабатывается контроллером существенно медленнее, нежели коммутатором, поэтому одной из основных функций контроллера является организация работы коммутаторов

так, чтобы они обрабатывали большую часть пакетов, и лишь в исключительных случаях пакеты обрабатывались бы на контроллере.

Организация работы коммутаторов заключается в установке правил в

таблицы коммутации (flow tables), определяющих, как будут обрабатываться те или иные пакеты. Правило состоит из шаблона, идентифицирующего

вид пакетов, целочисленного приоритета, устраняющего неоднозначность в

36

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-36-320.jpg)

![4

Владислав Подымов, Ульяна Попеско

деляется политикой коммутации пакетов в сети, которая для нашего класса задач представима в виде таблицы, отображающей соответствие между

заголовком поступившего на контроллер пакета и правилом, которое необходимо установить на коммутатор, приславший этот пакет. Также отдельно

описывается множество всех возможных заголовков пакетов.

Для проверки спецификаций построенных таким образом ПКС было выбрано программно-инструментальное средство UPPAAL [3], использующее

метод проверки свойств на моделях. Данный метод предполагает наличие

модели, описывающей систему на определенном уровне абстракции, и позволяет проверить, удовлетворяет ли заданная модель системы формальным

спецификациям. В средстве верификации UPPAAL в качестве модели используются сети конечных временных автоматов (параллельные композиции временных автоматов) [4], а формальные спецификации задаются формулами темпоральной логики TCTL [3].

Временные автоматы представляют собой конечные автоматы, работающие в реальном времени и осуществляющие синхронизацию посредством передачи сигналов через каналы связи. Особенностью таких автоматов является возможность использования таймеров. Значения таймеров можно указывать во временных ограничениях условий переходов между состояниями.

Показания всех таймеров изменяются на одинаковые величины с течением

времени.

Для верификации ПКС, описанных в терминах диаграмм Dia, средством

UPPAAL, нами предложен алгоритм трансляции диаграмм в сети временных автоматов. Сеть, получаемая при трансляции, состоит из автоматов,

моделирующих коммутаторы, контроллер, внешнюю среду и каналы сети.

Таким образом, в результате трансляции диаграмм мы получаем сеть, пригодную для верификации средством UPPAAL. Подобный подход к верификации распределенных систем реального времени был применен в работе

[5].

3

Формальный синтаксис ПКС

Перед описанием алгоритма трансляции необходимо ввести формальную

модель ПКС. С учетом выбранных нами ограничений ПКС может быть описана системой (H, con, Com, Chan), где H — множество заголовков пакетов

сети, con — контроллер, Com = (com1 , . . . , comn ) — набор коммутаторов

сети и Chan = (c1 , . . . , cm ) — набор каналов сети. Заметим, что во введенной формальной модели ПКС вместо пакетов рассматриваются только их

заголовки, при этом содержащиеся в пакетах сообщения опускаются. Для

простоты восприятия далее под пакетами в формальной модели будут подразумеваться их заголовки.

Коммутатор comi включает в себя множество портов P orti , начальную

таблицу коммутации Rulei ⊆ P orti × H × Real × P orti объема tab и временimp

def

ar

con

ные характеристики Limp , Ri , Ldef , Ri , Lar , Ri , Lcon , Ri , естественi

i

i

i

ным образом соотносящиеся с характеристиками коммутатора, описанными

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

39](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-39-320.jpg)

![6

Владислав Подымов, Ульяна Попеско

коммутатора Rule — текущая таблица коммутации, t — время нахождения

в текущем управляющем состоянии, h и p — хранимые пакет и порт.

Каналы могут могут находиться в состояниях (empty), (f ull, t, o) и (sent,

o), где o — пакет для обычных и поточных каналов, шаблон для каналов

к контроллеру либо правило для каналов от контроллера. Компонента t ∈

Real — время обработки сообщения каналом.

Контроллер может находиться только в состояниях (idle) (ожидание запросов от коммутаторов) и (send, i, r) (послать i-му коммутатору новое

правило r).

Начальное состояние S0 системы строится из начальных состояний коммутаторов, контроллера и каналов. Начальное состояние i-го коммутатора

— (start, Rulei ), контроллера — (idle), каналов — (empty).

Работа ПКС характеризуется последовательностью состояний, начинающейся в S0 и строящейся по описанным далее правилам. Запись s → s

означает, что следующее состояние может быть получено из предыдущего

заменой компоненты s на s . Запись s1 , s2 → s1 , s2 означает то же самое для

пары компонент. Построение вычисления ПКС происходит по следующим

правилам.

1. Получение пакета: scom , sar = (start, Rule), (sent, h) → (select, 0, Rule,

i

i

h, p), (empty).

2. Применение активного правила r = (p, h, x, p ): scom = (select, Rule, t,

i

imp

h, p) → (hit, Rule, h, p ), если t ∈ [Limp , Ri ], r ∈ Rule.

i

3. Обработка истекшего правила r = (p, h, x, p ): scom = (select, Rule, t, h, p)

i

imp

→ (miss, Rule , h, p), если t ∈ [Limp , Ri ], r ∈ Rule и Rule = Rule {r}.

i

4. Сброс пакета: scom = (select, Rule, t, h, p) → (start, Rule), если t ∈

i

imp

[Limp , Ri ], |Rule| = tabi , все правила из Rule активны и ни одно из

i

них не имеет шаблона (p, h).

5. Несоответствие шаблонов: scom = (select, Rule, t, h, p) → (miss, Rule ,

i

h, p), где Rule получается из Rule удалением всех истекших правил.

6. Начало перезаписи таблицы: scom , sf rom con = (start, Rule), (sent, rule)

i

i

→ (mod, 0, Rule), (sent, rule).

7. Успешная перезапись таблицы: scom , sf rom con = (mod, t, Rule), (sent, (p,

i

i

def

h, x, p )) → (hit, Rule , h, p ), (empty), если t ∈ [Ldef , Ri ], |Rule| < tabi

i

и Rule = Rule ∪ {(p, h, x, p )}.

8. Неуспешная перезапись таблицы: scom , sf rom con = (mod, t, Rule), (sent,

i

i

def

rule) → (start, Rule), (empty), если t ∈ [Ldef , Ri ] и |Rule| = tab.

i

com

ch

9. Пересылка пакета коммутатору: si , sj = (hit, Rule, h, p), (empty) →

(start, Rule), (f ull, 0, h), если канал cj исходит из порта p коммутатора

i.

10. Пересылка шаблона контроллеру: scom , sto con = (miss, Rule, h, p), (empty)

i

i

→ (start, Rule), (f ull, 0, (p, h)).

11. Успешная обработка шаблона контроллером: scon , sto con = (idle), (sent,

i

(p, h)) → (send, i, r), (empty), если (i, (p, h, x, p )) ∈ con.

12. Неуспешная обработка шаблона контроллером: scon , sto con = (idle), (sent,

i

/

(p, h)) → (idle), (empty), если (i, (p, h, x, p )) ∈ con.

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

41](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-41-320.jpg)

![Верификация ПКС при помощи системы UPPAAL

7

13. Пересылка правила от контроллера: scon , sf rom con = (send, i, r), (empty)

i

→ (idle), (f ull, 0, r).

14. Появление пакета в сети: sar = (empty) → (f ull, 0, h), если h ∈ H.

i

15. Сброс пакета в окружение: scom = (hit, Rule, h, p) → (start, Rule), если

i

ни один канал cj не исходит из порта p коммутатора comi .

16. Доставка в канале: (f ull, t, o) → (sent, o), если t ∈ [L, R] для характеристик L, R соответствующего канала.

17. Продвижение времени: таймеры всех коммутаторов и каналов увеличиваются на одну и ту же положительную величину d, времена жизни

правил уменьшаются на эту же величину, и при этом:

– если какой-либо канал находится в состоянии (f ull, t, o), то t + d ≤ R

для характеристики R этого канала;

imp

– если scom = (select, Rule, t, h, p), то t + d ≤ Ri ;

i

def

com

– если si

= (mod, Rule, t), то t + d ≤ Ri .

5

Алгоритм трансляции

Алгоритм Alg переводит ПКС в эквивалентную ей сеть временных автоматов. Понятие эквивалентности обсуждается в следующем разделе.

Сеть N , получаемая в результате трансляции ПКС ((com1 , . . . , comn ),

con, (c1 , . . . , cm ), H), содержит автоматы Hurry, Env, Stream, Chan, Acon

и Ai , i ∈ {1, . . . , n}.

Каждый канал ci моделируется булевыми переменными f ull[ci ] (пакет

послан), ready[ci ] (пакет доставлен), таймером t[ci ] и переменными для хранения объектов, пересылаемых через канал. Сброс пакетов в окружение моделируется с помощью особого канала cenv . Также в сеть добавляются все

каналы car , cto con , cf rom con .

i

i

i

Автомат Hurry обеспечивает срочные дуги (т.е. дуги, выполняющиеся

немедленно по выполнении их предусловий) и состоит из одной вершины

и петли, принимающей сигнал по срочному каналу hurry. К срочным дугам по умолчанию добавляется посылка сигнала по каналу hurry. Автомат Env удаляет пакеты из канала cenv и состоит из одной вершины и

срочной петли с записью в переменную f ull[cenv ] значения f alse. Автомат

Stream генерирует пакеты, состоит из одной вершины и содержит набор

срочных петель, недетерминированно засылающий пакеты в каналы car .

i

Автомат Chan обеспечивает доставку пакетов каналами, состоит из одной

вершины и содержит петлю для каждого канала c, помеченную предусловием f ull[c] && !ready[c] && (t[c] ≥ L(c)) и записью в переменную ready[c]

значения true, где L(c) — характеристика L канала c. Сама вершина автомата Chan при этом помечена инвариантом — конъюнкцией неравенств

t[c] ≤ R(c).

Автомат Acon имеет два обычных состояния — idle и send — и одно срочное состояние l. Срочная дуга idle → l записывает в локальные переменные

автомата шаблон, присланный коммутатором, и номер этого коммутатора и

в зависимости от наличия отправляемого обратно правила переходит либо

42

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-42-320.jpg)

![8

Владислав Подымов, Ульяна Попеско

обратно в idle, либо в send. Срочная дуга send → idle присваивает переменной f ull[c] значение true и записывает в переменную канала выбранное

правило.

Автомат Ai моделирует работу коммутатора comi и состоит из обычных

состояний start, select, hit, miss, mod, соединенных через срочные вершины.

Срочная дуга start → select записывает в локальные переменные автомата

доставленный через канал c пакет и порт, на который он пришел, и записывает в переменную f ull[c] значение f alse. Состояние select, помеченное

imp

инвариантом t ≤ Ri , имеет одну исходяющую дугу в срочное состояние

l, помеченную предусловием t ≥ Limp . Здесь t — локальный таймер комi

мутатора. Из состояния l в зависимости от наличия шаблона происходит

переход в состояния hit и miss с модификацией таблицы согласно правилам

2-5 семантики ПКС. Удаление многих правил из таблицы коммутации обеспечивается срочной вершиной l с петлей, удаляющей из таблицы истекшие

правила, и исходящей дугой, помеченной предусловием, утверждающим, что

из таблицы удалены все истекшие правила. Срочная дуга start → mod записывает в локальные переменные автомата правило, доставленное каналом

def

cf rom con . Состояние mod помечено инвариантом t ≤ Ri , исходящие из него

i

def

дуги — предусловием r ≥ Li . В зависимости от того, заполнена ли таблица коммутации, из состояния mod автомат может либо перейти в состояние

start, либо перейти в состояние hit с записью правила в таблицу.

6

Корректность алгоритма трансляции

Под корректностью алгоритма Alg понимается равновыполнимость формул,

используемых в средстве UPPAAL, для исходной ПКС N и результирующей

сети Alg(N ). Ключевым понятием в доказательстве корректности алгоритма Alg является эквивалентность по прореживанию (stuttering equivalence)

для систем переходов [6]. Неформально, такая эквивалентность означает,

что если в каждом вычислении двух данных систем склеить все одинаковые состояния, то мы получим одинаковые множества вычислений. Одинаковыми полагаются состояния с совпадающими множествами выполнимых

формул. В работе [7] сформулирована следующая теорема.

Теорема 1 Если системы переходов M1 , M2 эквивалентны по прореживанию и формула Φ логики LT L−X истинна для M1 , то она также истинна

для M2 .

Следующая теорема позволяет применить только что сформулированную к системам переходов, описывающим поведение ПКС N и сети Alg(N ).

Система переходов, описывающая поведение сети временных автоматов, обсуждается, например, в [4]. Пусть T SA — система переходов, описывающая

поведение системы A.

Теорема 2 Пусть N — произвольная ПКС. Тогда системы переходов T SN

и T SAlg(N ) эквивалентны по прореживанию.

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

43](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-43-320.jpg)

![Верификация ПКС при помощи системы UPPAAL

9

Теорему обосновывают следующие рассуждения. Состояниям контроллера и коммутаторов ставятся в соответствие одноименные состояния получающихся из них автоматов вместе с необходимыми значениями локальных

переменных. Состояниям каналов ставятся в соответствие наборы значений переменных f ull, ready и переменных для хранения данных. Одному

применению семантических правил 1-17 соответствует последовательность

переходов в сети временных автоматов через срочные состояния, и смена

значений переменных происходит только в одном месте последовательности. В результате применения правила в ПКС и построенной по нему последовательности переходов в сети соответствующие состояния переводятся в

соответствующие.

Корректность алгоритма напрямую следует из приведенных теорем с

учетом того, что формулы, проверяемые средством UPPAAL, могут быть

переформулированы в терминах логики LT L−X .

7

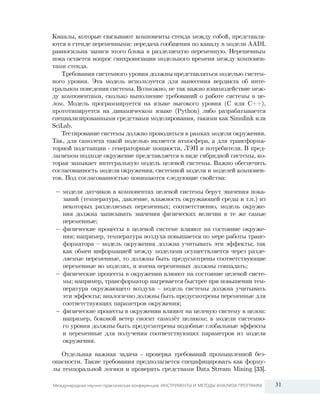

Экспериментальное исследование

В приложении приведена сеть автоматов, построенная транслятором по описанию сети на рисунке 1. Ниже приведены проверенные с помощью средства

UPPAAL свойства и их запись на языке запросов UPPAAL [3].

1. В работе системы не возникает блокировки:

A[] not deadlock

2. В сеть всегда будут поступать пакеты из внешней среды:

A <> f orall(num : int[0, 2]) (channel_h[stream.align[num]])

3. Допустим сценарий работы сети, в котором коммутатор не принимает

ни одного пакета:

E[] com1.start

4. При любом сценарии работы сети контроллер обработает хотя бы один

пакет:

E <> !con.idle

5. Хотя бы один пакет будет успешно перенаправлен коммутатором (т.е.

коммутатор выполняет свою главную функцию):

E <> com1.hit

Свойства 1,2,4,5 соответствуют спецификации сетей OpenFlow, в то время как свойство 3 является недопустимым. Проверка показала, что свойства

1,2,4,5 выполняются, а свойство 3 не выполняется. Это свидетельствует о

том, что функционирование полученной сети временных автоматов соответствует нашим ожиданиям и что предложенная схема верификации ПКС

44

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-44-320.jpg)

![10

Владислав Подымов, Ульяна Попеско

с помощью средства UPPAAL позволяет проверять свойства поведения ПКС

как системы реального времени.

В ячейках таблицы 1 представлено время проверки описанных темпоральных свойств для некоторых моделей ПКС: 1 – три коммутатора в топологии кольца (рисунок 1); 2 – четыре коммутатора в топологии звезды;

3 – четыре коммутатора в произвольной топологии; 4 – два коммутатора с

изначально пустыми таблицами коммутации. Проверка проводилась на вычислительном устройстве со следующими характеристиками: INTEL Core i7

3820/1600 МГц/2Гб DDR3. Первое свойство не было проверено на моделях

1–3 в связи с нехваткой памяти.

Таблица 1. Время проверки свойств ПКС.

Модель

Модель

Модель

Модель

8

1

2

3

4

1

27 часов

1

1

1

1

2

секунда

секунда

секунда

секунда

1

1

1

1

Свойство номер:

3

4

5

секунда

7 секунд

1 секунда

секунда 1 минута 2 секунды 1 минута 25 секунд

секунда

1 минута

1 минута 19 секунд

секунда

1 секунда

1 секунда

Заключение

В результате проведенных исследований мы подтвердили практическую осуществимость подхода, предложенного в статье [5], для проверки выполнимости свойств поведения моделей программно-конфигурируемых сетей в

реальном времени. Предложенное нами средство анализа поведения ПКС

может быть использовано для наглядного описания конфигурации и коммутационной политики сети в виде диаграмм. Разработанный нами алгоритм трансляции преобразует диаграмму в сеть временных автоматов, подаваемую на вход системы верификации UPPAAL. Корректность алгоритма

трансляции строго обоснована, транслятор реализован на языке программирования Perl. Получаемая на выходе транслятора сеть временных автоматов позволяет проверять спецификации ПКС с помощью системы UPPAAL.

Особенностью такой верификации является возможность учитывать временной аспект поведения ПКС как распределённых систем реального времени.

Список литературы

1. Casado M., Garfinkel T., Akella A., Fredman M., Boneh D., McKeown N.,

Shenker S. SANE: A Protection Architecture for Enterprise Networks // 15-th

Usenix Security Symposium, Vancouver, Canada, August 2006.

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

45](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-45-320.jpg)

![Верификация ПКС при помощи системы UPPAAL

11

2. McKeown N., Anderson T., Balakrishnan H., Parulkar G., Peterson L., Rexford J.,

Shenker S., Turner J. Openflow: Enabling innovation in campus network //

SIGCOMM Computer Communication Review, 2008, v.38, n.2, p.69-74.

3. Behrmann G., David A., Larsen K. A tutorial on Uppaal // Lecture Notes in

Computer Science, 2004, v.3185, p.200-236.

4. Alur R., Dill D. Automata for modeling real-time systems // Proc. of Int.

Colloquium on Algorithms, Languages, and Programming, LNCS, 1990, v.443,

p.322-335.

5. Волканов Д.Ю., Захаров В.А., Зорин Д.А., Коннов И.В., Подымов В.В. Как

разработать простое средство верификации систем реального времени // Моделирование и анализ информационных систем, 2012, Том 19, №6, с.45–56.

6. Browne M.C., Clarke E.M., Grumberg O. Characterizing finite Kripke structures

in propositional temporal logics // Theor. Comp. Sci., 1988, v.59(1-2), p.115-131.

7. Clarke E.M., Grumberg O., Peled D. Model Checking. The MIT Press. 1999.

Приложение

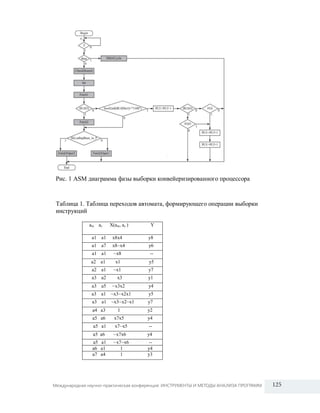

Сеть временных автоматов, полученная в результате трансляции из ПКС,

изображенной на рисунке 1, приведена на рисунках 2–4. В целях удобочитаемости выражения автоматов написаны в синтаксисе, отличном от синтаксиса UPPAAL и при этом более простом для восприятия.

Запись вида (i = 1..3, 5, 7) означает перебор всех i из заданного диапазона

и создание копий дуги для каждого значения i. Запись вида (i = 1..3 → Φ)

означает “для всех i из заданного диапазона верна формула Φ”.

Функция get(c) сохраняет содержимое канала c в локальные переменные

(h, p, . . .) и выполняет присваивание c = f alse. Функция send(c, o) копирует o в содержимое канала и выполняет присваивания c = true, c_ready =

f alse, c_t = 0. Функция set_rule(i) копирует локальные переменные коммутатора, отвечающие компонентам правила, в i-ю позицию таблицы.

Предикат to_deliver(c) описывается как c && !c_ready && (c_t ≥ c_L).

Предикат ok(c) описывается как !c || c_ready || (c_t ≤ c_R).

Канал c[0] выделен под окружение, каналы c[1], c[2], c[3] — под потоки, прикрепленные к соответствующим коммутаторам. Автоматы A2 , A3

отличаются от автомата A1 только номерами задействованных каналов и

константами, определяемыми количеством портов и объемом таблицы, и по

этой причие опущены.

46

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-46-320.jpg)

![12

Владислав Подымов, Ульяна Попеско

(i = 0..2)

hurry!

idle

to_con_ready[i]

get(to_con[i]), c = i

i = 0..2 -> !hit(rule[i], (c, p, h))

!con_in[c]

hurry!

send(from_con[c],

rule[r])

(i = 0..2)

hit(r[i], (c, p, h))

r=i

s1

send

(i = 1..3, num = 1..3)

!c[num]

hurry!

send(c[num], i)

Рис. 2. Автоматы Acon (слева), Stream (справа).

from_con[0]

hurry!

get(from_con[0]),

t=0

(i = 0..3)

(t >= 2) && !active[i]

set_rule(i)

rewrite

t <= 3

i = 1..3 -> active[i]

!c[r]

hurry!

send(c[r], h)

hit

start

t >= 3

(i = 1,4,5)

select

c_ready[i]

t <= 5

hurry!

get(c[i]), p = i, t = 0

(i = 0..3)

hit(rule[i])

r=i

rule_t[r] < rule_max[r]

rule_t[r] >= rule_max[r]

active[r] = false

miss

i = 0..3 -> !hit(rule[i])

i = 0..3 -> !active[i]

|| (rule_t[i] <= rule_max[i] )

(i = 0..3)

active[i] && (rule_t[i] > rule_max[i])

active[i] = false

i = 0..3 -> active[i]

i = 0..3

!active[i]

hurry!

send(to_con[0],

(p, h))

Рис. 3. Автомат A1 .

s1

hurry?

c[0]

hurry!

c[0] = false

(i = 0..2)

to_deliver(to_con[i])

to_con_ready[i])

s1

(i = 1..9)

to_deliver(c[i])

c_ready[i]

(i = 0..2 -> ok(to_con[i])) &&

(i = 1..9 -> ok(c[i]))

Рис. 4. Автоматы Hurry (слева), Env (в центре), Chan (справа).

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

47](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-47-320.jpg)

![рификаторы. Дополнительно к разработке транслятора из целевого языка

в промежуточный язык, также разрабатываются средства обратной связи,

которые интерпретируют результаты, полученные при верификации программы на промежуточном языке, в контексте исходной аннотированной

программы. Как и в первом подходе, транслятор и средства обратной связи реализуются на некотором языке программирования общего назначения.

Примерами промежуточных языков, ориентированных на дедуктивную верификацию, являются Boogie [1] и WhyML [2]. Этот подход имеет следующие преимущества. При его реализации знания конкретной аксиоматической семантики не требуется или требуется лишь в малой степени на

уровне пользования дедуктивными верификаторами, имеющимися для промежуточного языка. Фактически разработка дедуктивного верификатора

для целевого языка состоит в разработке транслятора и требует лишь знания операционной семантики целевого и промежуточного языков и (статической) семантики используемого языка аннотаций. Недостатки второго

подхода проявляются прежде всего в случае, когда промежуточный язык

сильно отличается от целевого языка. Во-первых, обоснование корректности трансляции становится сложной задачей. Во-вторых, усложняется разработка средств обратной связи. В-третьих, при трансляции теряется структурная и семантическая информация, которая могла бы оптимизировать

генерацию условий корректности. Эта потеря, например, может быть результатом трансляции структур данных целевого языка в структуры данных промежуточного языка или результатом моделирования конструкций

целевого языка конструкциями промежуточного языка. Помимо этого, разрабатываемый верификатор не является гибким, поскольку ориентирован

на конкретные целевой язык, язык аннотаций и дедуктивные верификаторы, имеющиеся для промежуточного языка. Формат обратных связей, как

правило, также не гибок.

В третьем подходе аннотированная программа транслируется в модель

или теорию системы машинной поддержки доказательства (далее доказателя). К доказателям, используемым в дедуктивном подходе, относятся PVS,

HOL, LCF2 и др. Можно выделить следующие преимущества этого подхода. Во-первых, доказатели, как правило, основаны на логиках высшего

порядка, что позволяет использовать выразительные языки аннотаций в

дедуктивных верификаторах. Во-вторых, доказатели используют продвинутые техники доказательства для формул этих логик. В-третьих, эти техники можно применять не только к доказательству условий корректности,

но и при порождении условий корректности, таким образом оптимизируя

их вывод. Отметим недостатки третьего подхода. Во-первых, доказатели

сложны в освоении. Во-вторых, разработка модели или теории также сложна. В-третьих, доказательство условий корректности ограничено конкретным доказателем, в который вкладываются аннотированные программы.

В-четвертых, возникает непростая проблема доказательства соответствия

модели аннотированной программе. В-пятых, модель аннотированной программы, как правило, не использует дополнительную информацию, доступ-

68

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-68-320.jpg)

![могут быть использовано непосредственно для реализации простых решателей.

Требование 7. ПОЯ должен содержать развитый механизм сопоставления с образцом как на уровне синтаксической структуры (требования 3 и 4),

так и на уровне концептуальной структуры (требование 5) представлений

объектов. Сопоставление такого рода характерны для большинства средств

оперирования представлениями объектов, перечисленных в требовании 6.

Требование 8. ПОЯ должен обеспечивать средства описания смысла

конструкций целевого языка (операционной семантики целевого языка). Это

требование необходимо для формального обоснования корректности разрабатываемого дедуктивного верификатора.

3

Использование языка Atoment в качестве ПОЯ

Язык Atoment [3] — результат наших исследований по автоматизации создания операционной и аксиоматической семантик языков программирования.

В процессе его разработки возникла концепция предметно-ориентированного подхода к дедуктивной верификации и были сформулированы требования

к ПОЯ для этой предметной области. Он не является идеальным кандидатом на роль ПОЯ, но обеспечивает компромиссные показатели по всем требованиям к ПОЯ и при отсутствии на данный момент других подходящих

языков мы планируем использовать его для апробации этого подхода.

Язык Atoment обеспечивает описание объектов верификации (требование 1). Он использует два унифицированных формата для представлений

объектов (требование 2), соответствующих текстовых и нетекстовым объектам.

Текстовые объекты представляются выражениями языка Atoment. Выражения — это унифицированная форма записи конструкций языка

Atoment, подобная спискам языка Лисп. Выражения строятся из атомов

с помощью специальных символов, к которым относятся пробельные символы и круглые скобки. Например, ab и (ab (cd ef) gh) — выражения.

Атомом может быть любая последовательность Unicode символов, не содержащая специальных символов и символа кавычек ("). Специальный вид

атомов — строки позволяют использовать в атоме специальные символы.

Например, ab и "ab ("ss)" — атомы. Требование 3 для текстовых объектов обеспечивается взаимно-однозначным соответствием между их структурой и структурой выражений, представляющих эти объекты. Рассмотрим,

как обеспечивается выполнение требования 4 для текстовых объектов на

примере представления конструкций целевого языка и языка условий корректности. Ключевые слова целевого языка представляются атомами. Для

условного оператора if A then B else C ключевые слова представляются

атомами if, then и else. Сам оператор представляется выражением (if A′

then B′ else C′ ), где A′ , B′ , C′ — представления конструкций A, B, C целевого

языка. Условия корректности, как и любые другие формулы, также представляются выражениями. Так наиболее близким представлением формулы

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

71](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-71-320.jpg)

![Вспомогательное выражение (gotoStop A) обрабатывает выражение перехода (jump goto L) в случае, когда оператор (label L) принадлежит A:

(if (gotoStop A) var A then)

(if (jump E) (gotoStop A) var (+s E) (+s A) then (matchCases (jump E)

(if (jump goto L) var L then (matchCases (A)

(if (B (label L) C) var (+s B) (+s C) then C (gotoStop A))

(else (jump E))))

(else (jump E))))

Предопределенное выражение matchCases выполняет разбор случаев в соответствии с образцом. Сначала оно формирует сопоставляемое выражение. В

правиле выше это выражения (jump E) и (A) для первого и второго вхождения matchCases, соответственно. Затем для каждой ветви (if U var V then

W) оно выполняет сопоставление сформированного выражения с образцом

U для спецификации переменных образца V таким же образом, как для правила перехода. Первая подходящая ветвь выполняется таким же образом,

как правило перехода. Если ни одна из ветвей не подошла, и matchCases

содержит выражение (else W), то выполняется последовательность W. В

противном случае, с помощью механизма бектрекинга выполняется откат к

предыдущей точке ветвления.

Эта версия операционной семантики для оператора блока иллюстрирует

использование вспомогательных конструкций. Чтобы адаптировать правила

операционной семантики, мы не меняем их, а добавляем вспомогательную

конструкцию, которая специфицирует требуемую адаптацию, и для нее описываем операционную семантику. Соответствующие вспомогательные конструкции используются и при описании аксиоматической семантики.

Рассмотрим теперь, как с помощью правил перехода описываются правила и стратегии дедуктивного вывода. Особенностью нашего подхода является то, что вместо логики Хоара используется ее расширение — логика

безопасности, предложенная в [4].

В логике Хоара ключевыми понятиями являются точки входа и выхода,

которым соответствуют пред- и пост-условия. В ряде расширений логики

Хоара допускается несколько точек входа и выхода.

В логике безопасности точек входа и выхода нет, и, соответственно, нет

предусловия и постусловия. Вместо этого ряд точек программы снабжаются

так называемыми условиями безопасности. Программа корректна в логике

безопасности (безопасна), если при любом исполнении программы, если достигнута точка программы с условием безопасности, то это условие должно быть истинно. Таким образом, логику безопасности можно применять к

программам без явных точек входа или выхода, например операционным

системам или телекоммуникационным протоколам.

Важное свойство нашего подхода, являющееся одним из его преимуществ, заключается в том, что для многих конструкций целевого языка

правила логики безопасности структурно не отличаются от правил операционной семантики. Таким образом, разработав операционную семантику

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

75](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-75-320.jpg)

![Как видно из первого правила, сначала вычисляется выражение A. Если

при его вычислении происходят побочные эффекты, то они описываются

правилами для соответствующих подвыражений выражения A. Результат

вычисления выражения A сохраняется в нульместном символе (val). Затем

выполняется сравнение значения этого символа с true или false. Второе

правило просачивает выражение перехода через условный оператор.

Правила логики безопасности для условного оператора совпадают с правилами операционной семантики. Однако операционная семантика ряда

предопределенных выражений, например cases, отличается для контекстов

применения, соответствующих операционным и дедуктивным правилам перехода [3].

5

Заключение

В заключение, ответим на вопрос, зачем разрабатывать универсальный поход к созданию верификаторов, когда существующие дедуктивные верификаторы для конкретных языков программирования нуждаются в существенном улучшении. Во-первых, предлагаемый подход является предметноориентированным, что означает, что он предоставляет средства, позволяющие в полной мере учитывать особенности целевых языков программирования и используемых методов и техник дедуктивной верификации. Вовторых, технология быстрой предметно-ориентированной разработки дедуктивных верификаторов может оказаться востребованной, когда для целевого языка не существует средств дедуктивной верификации. В-третьих,

существующие дедуктивные верификаторы представляют собой черные

ящики, что не позволяет, например, улучшить реализованную аксиоматическую семантику или стратегию ее применения или скомбинировать операционный, аксиоматический и дедуктивный подходы при генерации условий

корректности. В-четвертых, подход может быть применен для апробации

новых методов дедуктивной верификации специалистами в этой области.

В-пятых, применение подхода к специально разработанным учебным языкам программирования позволяет использовать его в сфере образования.

Список литературы

1. Barnett M., Chang B.-Y.E., DeLine R., Jacobs B., Leino K.R.M. Boogie: A modular

reusable verifier for object-oriented programs // Proc. of Conf. "Formal Methods for

Components and Objects Springer-Verlaf, Berlin, LNCS. 2006. Vol. 4111. P. 364–387.

2. Filliˆtre J.-C., Paskevich A. Why3 – where programs meet provers // Proc. of the

a

22nd European Symposium on Programming, Springer-Verlaf, Berlin, LNCS. 2013.

Vol. 7792. P. 125–128.

3. Ануреев И.C. Предметно-ориентированные системы переходов: объектная модель и язык // Системная информатика. 2013. № 1. С. 1–34.

4. Ануреев И.С. Дедуктивная верификация телекоммуникационных систем, представленных на языке Си // Моделирование и анализ информационных систем.

2012. Т. 19. № 6. С. 34–44.

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

77](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-77-320.jpg)

![Верификация распределенных автоматных

программ с использованием инструментального

средства Spin

М. А. Лукин, А. А. Шалыто

СПб НИУ ИТМО

lukinma@gmail.com, anatoly.shalyto@gmail.com

Аннотация. В данной статье рассмотрен комплексный подход к

разработке и верификации распределенных автоматных программ, в

которых иерархические автоматы могут реализовываться в разных

потоках и взаимодействовать друг с другом. Предложен интерактивный

подход к верификации распределенных автоматных программ при

помощи инструмента Spin, который включает в себя автоматическое

построение модели на языке Promela, приведение LTL-формулы в формат,

определяемый инструментом Spin и построение контрпримера в терминах

автоматов. На основе этого подхода создано инструментальное средство

Stater, позволяющее создавать распределенную систему конечных

автоматов, генерировать на ее основе программный код на целевых

языках программирования и верифицировать ее при помощи

верификатора Spin. Автоматы могут быть созданы в инструменте Stater, а

также импортированы из Stateflow.

Ключевые слова: верификация, системы конечных автоматов, model

checking, распределенные автоматные программы, Spin, LTL.

1

Введение

Формальные методы набирают все большую популярность при проверке

программного обеспечения. При этом они не конкурируют с традиционным

тестированием, а гармонично дополняют его. В данной работе рассматривается

верификация методом проверки моделей (model checking) [1 – 3] при помощи

верификатора Spin [4]. Метод проверки моделей характеризуется высокой

степенью автоматизации [1]. По данной теме проводятся исследования в

России и за рубежом [5 – 30]. Настоящая работа является продолжением работ

[16, 22, 26].

78

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-78-320.jpg)

![М. А. Лукин, А. А. Шалыто

2

2

Описание метода

2.1

Описание автоматной модели

В методе используется распределенная система взаимодействующих

иерархических конечных автоматов [31 – 33]. При этом каждый иерархический

автомат в системе работает в отдельном потоке. Под иерархическим автоматом

в данной работе понимается система вложенных автоматов.

При этом каждый граф переходов задает не конкретный автомат, а тип

автоматов (по аналогии с типом данных или классом в ООП). Назовем его

автоматным типом. У каждого автоматного типа может быть несколько

экземпляров (по аналогии с объектом в ООП). Назовем эти объекты

автоматными объектами. Каждый автоматный объект имеет уникальное имя.

В дальнейшем, если не указано иное, автоматные объекты будут называться

просто автоматами.

Переходы автоматов осуществляются по событиям. Также на переходе могут

быть охранные условия [34]. Однако что делать, если встретилось событие, по

которому нет перехода? Традиционно в теории языков и вычислений

детерминированный конечный автомат в таком случае переходит в

недопускающее состояние. Но такое поведение не всегда удобно.

Альтернативой переходу в недопускающее состояние может быть

игнорирование таких событий, которое реализуется как неявное добавление

пустых (без выходных воздействий) петель по всем событиям, переходы по

которым не были добавлены пользователем. Таким образом, в предлагаемом

методе автомат может работать в одном из двух режимов:

─ при появлении события, по которому нет перехода, это событие

игнорируется (добавляются пустые петли по всем событиям);

─ при появлении события, по которому нет перехода, автомат переходит в

недопускающее состояние.

Есть специальное событие «*», которое означает переход по любому

событию, кроме тех, которые есть на других переходах из этого состояния

(аналог default в блоках switch для C-подобных языков или else в условных

конструкциях).

Автомат может иметь конечное число переменных целочисленных типов

(включая массивы). Для переменных есть следующие модификаторы:

─ volatile – переменная может быть использована в любом месте программы;

─ external – переменная может быть использована другим автоматом;

─ param – переменная является параметром автомата.

По умолчанию считается, что переменная не используется нигде, кроме как

на диаграмме переходов автомата.

Все события общие для всей системы автоматов.

Выходные воздействия автомата бывают двух типов:

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

79](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-79-320.jpg)

![Верификация распределенных автоматных программ с использованием

инструментального средства Spin

3

1. На переходах и в состояниях может быть выполнен любой код. Однако

верификатор и генератор кода перенесут его без изменений, поэтому код

должен быть допустимым в целевом языке.

2. Запуск на переходах и в состояниях функций, определяемых пользователем

на целевом языке программирования (после того, как сгенерирован код).

Автомат может иметь вложенные автоматы любого типа, кроме

собственного, иначе будет бесконечная рекурсия. Циклическая рекурсия также

запрещена.

Автомат может запускать поток с новым автоматом любого типа. Задается

тип автомата <StateMachine> и имя <concreteStateMachine>. Нельзя запускать

несколько автоматов с одним именем. Нельзя запускать автоматы своего типа.

Автомат может взаимодействовать с другим автоматом, выступая

источником событий для него. Сообщения с событиями отправляются

асинхронно.

Автомат может использовать отмеченные специальным модификатором

переменные другого автомата.

Таким образом, в системе могут быть несколько автоматов с одинаковым

графом переходов, более того, часть этих автоматов могут быть вложенными, а

часть нет.

Все запреты проверяются при помощи верификации.

2.2

Описание процесса верификации

Для того чтобы провести верификацию программы методом проверки

моделей, требуется составить модель программы и формализовать требуемые

свойства (спецификацию) на языке темпоральной логики [1]. Так как в данной

работе используется верификатор Spin, то языком темпоральной логики

является LTL [1]. При этом модель автоматной программы строится

автоматически и построение модели описано в разделе «Генерация кода на

Promela».

Обозначим автоматный тип через AType, автоматный объект через aObject.

Пусть состояния AType называются s0, s1 и т. д., в автомат поступают события

e0, e1 и т. д., а переменные называются x0, x1 и т. д., внешние воздействия

второго типа z0, z1 и т. д. Пусть автоматный тип AType имеет вложенный

автомат, назовем его nested. Пусть AType запускает автомат, назовем его fork.

Процесс верификации состоит из следующих этапов:

1. Генерация кода на языке Promela [4]. В нашем случае она происходит

автоматически.

2. Преобразование LTL-формул (переход от нотации автоматной программы в

нотацию Spin).

3. Запуск верификатора Spin.

4. Преобразование контрпримера в термины исходной системы автоматов. В

нашем случае преобразование происходит автоматически.

80

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-80-320.jpg)

![6

М. А. Лукин, А. А. Шалыто

─ Все переменные автомата.

Каждый тип автоматов записывается в inline-функцию переходов, которая

моделирует один шаг автомата. Переходы записываются при помощи охранных

команд Дейкстры [34]. Эта функция в качестве параметров принимает

структуру с данными автомата и событие и имеет следующий вид (листинг 1):

Листинг 1. Функция переходов.

inline Mnemo(machine, evt)

{

atomic

{

printf("machine%d. event_happened: %d n", evt);

machine.curevent = evt;

}

if //Определение текущего состояния.

::(machine.state == AType_s0) ->

printf("machine%d.state = AType.state0 n",

machine.ID);

if //Выбор перехода.

::((evt == e1) && cond_1) ->

machine.state = AType_s1;

//Действия внутри состояния.

::((evt == e2) && cond_2) ->

machine.state = AType_s2;

//Действия внутри состояния.

//Остальные переходы.

:: else ->

//Действия в случае, если не найден переход

//по событию evt.

fi;

//Остальные состояния.

fi;

}

Функция состоит из двух условий: внешнего и внутреннего. Внешнее

условие определяет состояние, в котором находится автомат. Внутренне

условие определяет переход в следующее состояние. Каждый вариант

внутреннего условия соответствует одному из переходов из текущего состояния

автомата и состоит из двух частей: проверка события и проверка условия на

переходе. Условия на переходах в листинге 1 обозначены как cond_1, cond_2

и т. д.

Для каждого экземпляра автомата создается экземпляр структуры и канал, по

которому происходит передача событий.

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

83](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-83-320.jpg)

![Верификация распределенных автоматных программ с использованием

инструментального средства Spin

7

Для каждого экземпляра автомата, кроме вложенных, создается процесс,

который извлекает из канала событие и запускает функцию переходов автомата

с этим событием.

Для каждого экземпляра автомата, кроме вложенных, создается процесс,

который недетерминированно выбирает событие и отправляет его в канал

автомата. Этот процесс эмулирует внешнюю среду. В зависимости от уровня

абстракции по источникам событий этот процесс выбирает событие из всего

списка событий (внешняя среда отправляет любые события), из списка

переходов текущего автомата (внешняя среда отправляет только те события,

которые автомат может в данный момент обработать) либо не активен и удален

из модели (внешняя среда не взаимодействует с автоматом).

Для публичных переменных перед каждым шагом автомата вызывается

специальная функция, которая эти переменные недетерминированно изменяет.

Для переменных-параметров такая функция вызывается один раз – при

запуске автомата.

Если по данному событию нет перехода, и в текущем состоянии есть

вложенный автомат, то запускается вложенный автомат (запускается

встраиваемая функция автомата).

Если в текущем состоянии автомат запускает другой автомат, то запускается

заранее созданный процесс запускаемого автомата, а также .

Если автомат отправляет сообщение с событием другому автомату, то он

записывает номер события в канал этого автомата.

Преобразование LTL-формул

Расширим нотацию LTL-формул верификатора Spin. В фигурных скобках

будем записывать высказывания в терминах рассматриваемой автоматной

модели. Добавим следующие высказывания:

1. aObject.si, которое означает, что автомат aObject перешел в состояние

si.

2. aObject.ei, которое означает, что в автомат aObject пришло событие ei.

3. aObject.zi, которое означает, что автомат aObject вызвал функцию

(внешнее воздействие) zi.

4. aObject->nested, которое означает, что в автомате aObject управление

передано вложенному автомату nested.

5. aObject || fork, которое означает, что автомат aObject запустил

автомат fork.

6. Бинарные логические операции с переменными автоматов, например,

aObject.x0 >= fork.x0[fork.x1].

Пример LTL-формулы в расширенной нотации:

[] ({aObject.x0 <= 5} U {aObject.s1})

(1)

Алгоритм преобразования формулы в нотацию Spin следующий:

1. Все высказывания в фигурных скобках перенумеровываются.

84

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-84-320.jpg)

![8

М. А. Лукин, А. А. Шалыто

2. Каждое такое высказывание преобразовывается в терминах модели на

Promela и записывается в макрос.

3. Макросы подставляются в исходную LTL-формулу.

Макросы записываются следующим образом:

1. Автомат aObject перешел в состояние si: (aObject.state == si).

2. В автомат aObject пришло событие ei: (aObject. curEvent == ei).

3. Автомат aObject вызвал функцию (внешнее воздействие) zi: (aObject.

functionCall == zi).

4. В автомате aObject управление передано вложенному автомату nested:

(aObject. nestedMachine == nested).

5. Автомат aObject запустил автомат fork: (aObject. forkMachine ==

fork).

Формула (1) будет преобразована алгоритмом в следующий вид:

#define p0 (aObject.x0 <= 5)

#define p1 (aObject.state == AType_s1)

ltl f0 {[] (p0 U p1) }}

Spin поддерживает несколько LTL-формул в одной модели, поэтому

формулы нумеруются f0, f1, и т. д.

Запуск верификатора Spin

Верификация построенной нами модели при помощи инструмента Spin

состоит из следующих этапов:

1. Построение верификатора pan. При запуске к ключом -a по модели на языке

Promela Spin генерирует верификатор pan на языке C.

2. Компиляция верификатора pan. При компиляции можно определить

константы, которые влияют на то, как в памяти будет храниться модель

Крипке [1]. Наиболее компактный вариант задается константой BITSTATE,

однако в этом случае происходит аппроксимация, и верификация может быть

не точна.

3. Запуск верификатора pan. Верификатор pan также может быть запущен с

разными ключами, важнейший из которых является –a (поиск допускающих

циклов).

4. Анализ контрпримера. Описан в разделе «Преобразование контрпримера».

Интерактивность достигается за счет предоставления пользователю

возможности использования вышеперечисленных вариантов работы на этапах

верификации.

Преобразование контрпримера

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

85](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-85-320.jpg)

![Верификация распределенных автоматных программ с использованием

инструментального средства Spin

9

Для того чтобы было удобнее понимать контрпример, приведем метод

автоматической трансляции контрпримера, который получается на выходе

верификатора Spin, в термины используемой автоматной модели.

Для каждого действия автомата создается пометка при помощи функции

printf. На языке Promela функция printf работает аналогично функции printf из

языка C [35]. Во время случайной симуляции [4] она выводит текст на экран, а во

время верификации этот текст появляется в контрпримере. Остается его считать

и вывести пользователю. Подробнее преобразование контрпримера описано в

работе [26].

Корректность построения модели

Построенная функция переходов автомата в модели на Promela соответствует

его графу переходов, так как содержит в себе ровно все его состояния и ровно

все переходы для каждого состояния. Состояние каждого автомата хранится в

его поле state, и в модели на Promela это поле не изменяется нигде, кроме

функции переходов. Поэтому, атомарные высказывания о состояниях автомата

тождественны соответствующим атомарным высказываниям в модели.

Номер события передается в функцию переходов в качестве параметра. В

функции перехода этот номер присваивается полю curEvent. Других

присваиваний полю curEvent нет. Поэтому, атомарные высказывания о

событиях, пришедших в автомат, эквивалентны соответствующим атомарным

высказываниям в модели.

Выходные воздействия второго типа перенумерованы и в момент вызова их

номер присваивается полю functionCall. Поэтому, атомарные высказывания о

выходных воздействиях второго типа эквивалентны соответствующим

атомарным высказываниям в модели.

Выходные воздействия первого типа, которые могут являться любым кодом,

записываются в модель без изменения за исключением добавления названия

структуры автомата.

Аналогично с остальными вариантами атомарных высказываний.

На основе изложенного можно сделать вывод о том, что LTL спецификация

равновыполнима на исходной системе автоматов и в модели на Promela.

2.3

Генерация программного кода

Метод разработан для объектно-ориентированных языков, но может быть

расширен и для прочих языков. Однако это выходит за рамки данного

исследования.

В отличие от таких инструментов, как Unimod [36] и Stateflow [37] в данном

подходе предлагается генерировать не самостоятельную программу, а

подпрограмму. Для объектно-ориентированных языков это набор классов,

который пользователь может включить в свою программу. Для того, чтобы

обеспечить удобство использования сгенерированного кода, делаются

следующие шаги (ограничение на размер статьи не позволяет подробно описать

алгоритмы первичной и повторной генерации кода, отметим лишь, что они

86

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-86-320.jpg)

![М. А. Лукин, А. А. Шалыто

10

используют конечные автоматы и были разработаны при помощи самого

инструментального средства Stater):

─ Для каждого автоматного типа генерируется отдельный класс в отдельном

файле. Такой класс называется автоматизированным классом [33].

─ Сгенерированный класс содержит функцию переходов для автомата,

перечисление, содержащее события, необходимые переменные для

переходов и определения функций (выходных воздействий второго типа),

в которые пользователь может дописать собственный код, и этот код не

исчезнет при повторной генерации кода.

─ В коде специальными комментариями помечаются места, которые

полностью переписываются, и в которые не следует писать

пользовательский код. Пользовательский код из остальных мест будет

полностью сохранен.

─ Если пользователь добавит новые выходные воздействия второго типа, то

их определения будут добавлены к сгенерированному коду.

─ Пользователь может задать пространство имен (или пакет в языке Java),

в котором будет находиться сгенерированный код. Если между

генерациями кода пространство имен было удалено, то оно будет

восстановлено.

─ Если пользователь добавит к автоматизированному классу наследование

от базового класса или интерфейса, то повторная генерация кода сохранит

это наследование.

─ Генерируются вспомогательные классы, включая менеджер потоков,

которые обеспечивают взаимодействие автоматов, находящихся в разных

потоках. Если многопоточность не требуется, их генерацию можно

отключить.

─ Пользователь может ввести произвольное количество автоматных

объектов, которые будут запущены при запуске менеджера потоков.

2.4

Хранение диаграмм

При совместной разработке программы несколькими разработчиками

существует проблема объединения программного кода, когда один файл

редактируется несколькими разработчиками одновременно. Для обычных

программ эта проблема решается при помощи систем контроля версий

(SVN [38], Git [39], Mercurial [40] и т. д.). Однако системы контроля версий

хорошо объединяют только текстовые файлы. Диаграммы графов переходов

конечных автоматов у популярных инструментов плохо приспособлены для

совместной разработки. Для того чтобы облегчить объединение диаграмм, в

данной работе предлагаются следующие свойства, которыми должен обладать

формат хранения диаграмм:

1. Формат должен быть текстовым.

2. Каждая диаграмма должна быть в отдельном файле или в отдельном

множестве файлов.

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

87](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-87-320.jpg)

![Верификация распределенных автоматных программ с использованием

инструментального средства Spin

11

3. Структура диаграммы хранится в отдельных файлах от информации, которая

нужна для отображения диаграммы.

3

Описание инструментального средства Stater

Для поддержки предложенного метода было разработано инструментальное

средство Stater. Оно позволяет следующее:

─ создавать распределенную систему конечных иерархических автоматов;

─ импортировать конечные автоматы из Stateflow;

─ верифицировать созданную систему конечных автоматов при помощи

верификатора Spin;

─ генерировать программный код по созданной системе конечных

автоматов.

Инструментальное средство Stater использовалось при разработке самого

себя, а именно модулей загрузки диаграмм из файла и преобразования LTLформул, а также модуля генерации кода.

Ни предложенный метод, ни разработанное на его основе инструментальное

средство Stater не претендуют на полноту верификации систем, разработанных

в Stateflow. Это связано, в первую очередь, с тем, что спецификация к Stateflow

имеет более 1300 страниц [41].

4

Пример

Продемонстрируем работу метода на примере прототипа программы

управления гусеничным шасси для робота. В шасси два двигателя: по одному на

левую гусеницу и на правую. Прототип программы состоит из двух автоматных

типов: AEngine и AManager. Автомат manager типа AManager Два автомата left

и right типа AEngine (рис. 1) управляют соответственно левым и правым

двигателями.

88

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-88-320.jpg)

![Верификация распределенных автоматных программ с использованием

инструментального средства Spin

13

Рис. 2. Диаграмма переходов автоматного типа AManager

Проверим свойство: «В любой момент если поступила команда «стоп»,

то будет подана команда остановки левого двигателя». Мы не можем проверить,

что остановился, так как это утверждение относится к аппаратной части.

Формализуем это свойство. Высказывание «Поступила команда «стоп»

означает, что в автомат manager пришло событие stop. В нотации Stater оно

записывается следующим образом: {manager.stop}. Высказывание «подана

команда остановки левого двигателя» означает, что автомат left вызвал

функцию EngineStop. В нотации Stater оно записывается следующим образом:

{left.EngineStop}. Поэтому, свойство переписывается так: в любой

момент в автомат manager пришло событие stop, следовательно, в будущем

автомат left вызовет функцию EngineStop:

G ({manager.stop} => (F {left.EngineStop}))

(2)

В итоге получаем следующий вид:

[] ( {manager.stop} -> (<> {left.EngineStop} ))

(3)

Запускаем верификацию и получаем ответ, который означает, что свойство

выполняется в построенной системе:

0. [] ( {manager.stop} -> (<> {left.EngineStop} ))

Verification successful!

90

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-90-320.jpg)

![Проверка корректности поведения

HDL-моделей цифровой аппаратуры на основе

динамического сопоставления трасс

В.П. Иванников, А.С. Камкин, М.М. Чупилко

Федеральное государственное бюджетное учреждение науки

Институт системного программирования Российской академии наук (ИСП РАН),

109004, г. Москва, ул. Александра Солженицына, д. 25.

{ivan,kamkin,chupilko}@ispras.ru

Аннотация Проверка корректности поведения HDL-моделей является неотъемлемой частью динамической верификации аппаратуры.

Как правило, она основана на сравнении поведения HDL-модели с

поведением эталонной модели, разработанной на языке программирования. В процессе верификации на обе модели подается одна и та

же последовательность стимулов; реакции перехватываются и сравниваются друг с другом. Из-за абстрактности эталонной модели сопоставление трасс не является тривиальной задачей: порядок событий может не совпадать, а некоторые события одной трассы могут

отсутствовать в другой. В работе рассматривается метод динамического сопоставления трасс для моделей аппаратуры разного уровня

абстракции. Метод был успешно применен в нескольких промышленных проектах по верификации модулей микропроцессоров.

1

Введение

Несмотря на развитие формальных методов, динамическая верификация

остается основным методом проверки сложной цифровой аппаратуры [1].

Объектом верификации выступают не сами устройства, а их модели, разработанные на специальных языках описания аппаратуры (HDL, Hardware

Description Languages), например, на Verilog или VHDL (такие модели называются HDL-моделями) [2]. С одной стороны, HDL-модели представляют

основу для автоматизированного производства интегральных схем; с другой

стороны, это имитационные модели, поведение которых можно анализировать в специальных средах (симуляторах). Для автоматизации проверки

корректности поведения HDL-моделей разрабатываются мониторы, которые перехватывают события на входах и выходах (стимулы и реакции) и

проверяют допустимость получаемой трассы [3].

Существует множество подходов к формальному описанию поведения,

позволяющих автоматизировать создание мониторов: расширенные регулярные выражения [4], контрактные спецификации [5], системы правил [6],

94

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-94-320.jpg)

![2

Проверка корректности поведения HDL-моделей цифровой аппаратуры

темпоральные утверждения [7], однако указанные формализмы не покрывают всех потребностей индустрии. Большинство компаний, проектирующих аппаратуру, для оценки проектных решений используют исполнимые

модели, разработанные на языках программирования (прежде всего, на C и

C++) [8]. Экономически целесообразно использовать эти модели и для верификации создаваемой аппаратуры, в частности, для проверки корректности

поведения HDL-моделей.

При наличии исполнимой модели применяют следующую схему проверки корректности поведения: эталонная модель (по терминологии тестирования соответствия, спецификация) выполняется совместно с проверяемой

HDL-моделью (реализацией); на спецификацию поступает та же последовательность стимулов, что и на реализацию; реакции обеих моделей перехватываются монитором и сравниваются. Основная проблема указанной схемы

связана с обобщенным характером спецификации, из-за чего порядок реакций, выдаваемых спецификацией и реализацией, а также их состав могут

различаться. Перед тем как использовать эталонную модель для мониторинга, необходимо понять, насколько она абстрактна и насколько можно

доверять производимым ею трассам.

В работе предлагается способ построения мониторов для HDL-моделей

аппаратуры, адаптируемый для эталонных моделей разного уровня абстракции. Рассматриваемый подход может быть формализован на основе модели

частично упорядоченных мультимножеств [9]. Поведение спецификации и

реализации описывается временн´ ми трассами над общим алфавитом. Свеы

дения об абстрактности спецификации позволяют обобщать последовательности выдаваемых реакций в частично упорядоченные мультимножества,

в которых для каждой реакции задан допустимый временной интервал.

Монитор проверяет, что трасса реализации является линеаризацией обобщенной трассы спецификации (или ее подмножества) и реакции реализации

удовлетворяют ограничениям, заданными временными интервалами.

´

Оставшаяся часть статьи организована следующим образом. В разделе 2

вводятся основные понятия и обозначения. Раздел 3 описывает предлагаемый метод динамического сопоставления трасс: в этом разделе определяется

отношение соответствия между реализацией и спецификацией и рассматривается устройство монитора, проверяющего соответствие. В разделе 4 описывается опыт использования предлагаемого подхода для верификации модулей микропроцессоров. Раздел 5 содержит краткий обзор работ близких

к нашей. В разделе 6 дается заключение и указываются направления дальнейших исследований.

2

Основные понятия и обозначения

В дальнейшем будем использовать следующие обозначения: Σ — конечный

алфавит событий, T — временн´я область (для определенности, N). Поа

следовательности событий называются словами. Σ ∗ обозначает множество

всех (конечных) слов над алфавитом Σ. Если u и v — два слова над одним

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

95](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-95-320.jpg)

![Проверка корректности поведения HDL-моделей цифровой аппаратуры

3

алфавитом и u конечно, то uv обозначает их конкатенацию. Для w = uv

говорят, что w является продолжением u с помощью v.

В контексте динамической верификации HDL-моделей удобно структурировать алфавит событий, разбив его на два множества: множество входных событий (стимулов) I и множество выходных событий (реакций) O,

а также сопоставив каждому событию его порт: port : Σ → {1, 2, ..., k}.

На содержательном уровне стимул представляет собой посылку запроса к

устройству, а реакция — выдачу ответа. При этом события на разных портах

могут происходить параллельно.

Определение 1 (Временн´е слово [10]) Временн´ м словом (timed word)

о

ы

w над алфавитом Σ и временн´й областью T называется последовательо

ы

ность (a0 , t0 )(a1 , t1 )... временн´ х событий (ai , ti ) ∈ Σ × T, удовлетворяющая следующим ограничениям:

1. для каждого i ≥ 0 выполняется неравенство ti ≤ ti+1 ;

2. для любого T ∈ T найдется i ≥ 0, такой что ti > T (если w бесконечна);

3. для всех i, j ≥ 0, таких что i = j и ti = tj , port(ei ) = port(ej ).

В параллельных системах, к которым относится аппаратура, используется концепция независимости событий: два события считаются независимыми, если между ними нет причинно-следственной связи (для таких событий не накладываются ограничения на их относительный порядок). Эта

идея лежит в основе двух формальных моделей параллельных вычислений:

(1) трасс Мазуркевича (Mazurkiewicz) [11] и (2) частично упорядоченных

мультимножеств [9]. В настоящей статье мы будем придерживаться более

общей второй модели.

Определение 2 (Частично упорядоченное мультимножество [9]) Σразмеченным частичным порядком называется кортеж V, , λ , где V —

конечное множество вершин и λ : V → Σ — функция разметки. Два Σразмеченных частичных порядка называются эквивалентными, если они

изоморфны относительно

и λ (совпадают или отличаются названием

вершин). Частично упорядоченным мультимножеством (pomset, partially

ordered multiset) над алфавитом Σ называется класс эквивалентности Σразмеченных частичных порядков.

Для удобства мы будем использовать конкретного представителя (конкретный размеченный частичный порядок) для обозначения частично упорядоченного мультимножества. Линеаризацией частично упорядоченного мультимножества V, , λ называется размеченный полный порядок V, ≤, λ ,

где ⊆≤.

Определение 3 (Временн´я трасса [12]) Временн´й трассой над алфаа

о

витом Σ и временн´й областью T называется четверка V, , λ, θ , где

о

V, , λ — частично упорядоченное мультимножество, а θ : V → T —

функция времени, удовлетворяющая следующим условиям:

96

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-96-320.jpg)

![4

Проверка корректности поведения HDL-моделей цифровой аппаратуры

1. для всех x, y ∈ V , из x y вытекает θ(x) < θ(y);

2. для любого t ∈ T существует срез C ⊆ V , такой что minx∈C {θ(x)} ≥ t

(если V бесконечно).

Множество всех трасс над алфавитом Σ и временн´й областью T обознао

´

чается Mθ (Σ, T). Заметим, что временные слова являются частным случаем

временных трасс. Для заданной непустой трассы σ = V, , λ, θ введем обо´

значения: begin(σ) = minx∈V {θ(x)} и end(σ) = maxx∈V {θ(x)} (если σ бесконечна, end(σ) = ∞); σ[t,t+∆t] — подтрасса трассы σ, состоящая из тех x ∈ V ,

для которых θ(x) ∈ [t, t + ∆t]. Пусть TI(T) — множество временных интер´

валов во временн´й области T (то есть TI(T) = {[t, t + ∆t] | t, t + ∆t ∈ T}).

о

Определение 4 (Интервальная трасса) Интервальной трассой над алфавитом Σ и временн´й областью T называется четверка σ = V, , λ, δ ,

о

где V, , λ — частично упорядоченное мультимножество, а δ : V →

TI(T) — функция, ассоциирующая с каждой вершиной временной интервал. Языком интервальной трассы σ является множество L(σ) = { V,

, λ, θ ∈ Mθ (Σ, T) | ∀x ∈ V . θ(x) ∈ δ(x)}.

Множество всех интервальных трасс над алфавитом Σ и временн´й облао

стью T обозначается Mδ (Σ, T). В дальнейшем мы будем иметь дело с парами

а

трасс σθ , σδ , где σθ — временн´я трасса, а σδ — интервальная трасса, такие что σθ ∈ L(σδ ). Каждая такая пара описывается пятеркой V, , λ, θ, δ

и называется расширенной интервальной трассой. Множество всех расширенных интервальных трасс обозначается Mθδ (Σ, T).

3

Динамическая верификация на основе исполнимых

моделей

Временн´е слово (временн´я трасса с тривиальным частичным порядком)

о

а

описывает конкретное выполнение HDL-модели (реализации), в то время

как расширенная интервальная трасса описывает поведение эталонной модели (спецификации). Наша цель — проверить в динамике (on-the-fly), что

трасса реализации wI ∈ (Σ × T)∗ соответствует трассе спецификации σS ∈

Mθδ (Σ, T). Поясним, откуда берется расширенная интервальная трасса σS . В

процессе выполнения спецификация порождает конкретную трассу wS , описываемую временным словом. Прямое сравнение двух временных слов, wI и

´

´

wS , на равенство возможно только для потактово точной спецификации.

Как правило, спецификация абстрактнее реализации, особенно в отношении временных свойств. Сведения о степени абстрактности спецификации

´

позволяют обобщить конкретное временн´е слово wS до расширенной ино

тервальной трассы σS , смягчая тем самым проверку соответствия между

реализацией и спецификацией (см. Рисунок 1).

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ

97](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-97-320.jpg)

![Проверка корректности поведения HDL-моделей цифровой аппаратуры

5

Рис. 1. Схема проверки соответствия между реализацией и спецификацией

3.1

Отношение соответствия

В дальнейшем мы будем называть трассы с тривиальным частичным порядком (порядком, заданным отношением равенства) трассами выполнения. Если Σ = I ∪ O, то трассы выполнения над алфавитом I будем называть входными последовательностями, а трассы выполнения над алфавитом O — выходными последовательностями. Отметим, что тривиальный

частичный порядок в трассах выполнения отражает тот факт, что реализация рассматривается как “черный ящик”, и причинно-следственные связи

между ее событиями если и известны, то не от самой реализации. Множества входных и выходных последовательностей обозначаются Iθ (Σ, T) и

Oθ (Σ, T) соответственно. Для краткости будем использовать сокрашенные

обозначения: I = Iθ (Σ, T) и O = Oθ (Σ, T).

Определение 5 (Поведение) Детерминированным поведением над алфавитом Σ = I ∪ O и временн´й областью T называется (частичное) отобо

ражение B : I × T → O, удовлетворяющее следующим ограничениям:

- для всех w ∈ I и t ∈ T выполняется неравенство end B(w, t) ≤ t;

- для всех w ∈ I и t ∈ T справедливо равенство B(w, t) = B(w[0,t] , t);

- для всех w ∈ I и t ∈ T существует wv ∈ I, продолжение w, и ∆t ≥ 0,

такие что end B(wv, t + ∆t) ≥ t.

Поведение описывает, каким образом входная последовательность преобразуется в выходную последовательность, принимая во внимание момент

времени, в которое производится наблюдение. Предположим, что у нас есть

исполнимая спецификация. Рассмотрим, как ее можно использовать для

динамической проверки поведения реализации. Расширим определение поведения, позволив спецификации возвращать расширенные интервальные

трассы, а не конкретные последовательности, как это требуется. Обозначим

множество всех таких трасс символом Oθδ .

Для заданной выходной трассы V, , λ, θ, δ ∈ Oθδ , определим две функции, ∆t± , такие что для всех x ∈ V , δ(x) = [θ(x)−∆t− (x), θ(x)+∆t+ (x)]. Будем полагать, что функции ∆t± ограничены (существуют константы ∆T ± >

0, такие что |∆t± (x)| ≤ ∆T ± для всех x ∈ V ). Также положим, что значения

98

Международная научно-практическая конференция: ИНСТРУМЕНТЫ И МЕТОДЫ АНАЛИЗА ПРОГРАММ](https://image.slidesharecdn.com/tmpa2013proceedings-131009050023-phpapp01/85/TMPA-2013-Conference-Proceedings-98-320.jpg)

![6

Проверка корректности поведения HDL-моделей цифровой аппаратуры

∆t± (x) зависят от события, а не от вершины: ∆t± (x) = ∆t± (λ(x)). Пусть

I и S — поведение реализации и поведение спецификации соответственно.

Для заданной входной последовательности w ∈ I и момента времени t ∈ T

рассмотрим выход реализации и спецификации: I(w, t) = VI , ∅, λI , θI и

S(w, t) = VS , S , λS , θS , δS . Введем обозначения:

past∆t (w, t) = {y ∈ I(w, t) | θI (y) ≤ t − ∆t− (y) };

I

pastI (w, t) = {y ∈ I(w, t) | θI (y) ≤ t};

past∆t (w, t) = {x ∈ S(w, t) | θS (x) ≤ t − ∆t+ (x) };

S

pastS (w, t) = {x ∈ S(w, t) | θS (x) ≤ t};

match(x, y) = λI (y) = λS (x) ∧ θI (y) ∈ δS (x) .

Определение 6 (Отношение соответствия) Говорят, что поведение реализации I соответствует поведению спецификации S, если domI = domS

и для всех w ∈ domS и t ∈ T существует бинарное отношение M(w, t) ⊆

{(x, y) ∈ pastS (w, t)×pastI (w, t) | match(x, y)} (называемое сопоставлением),

такое что:

1. M(w, t) взаимно однозначно;

2. для каждой реакции спецификации x ∈ past∆t (w, t) существует реакция

S

реализации y ∈ pastI (w, t), такая что (x, y) ∈ M(w, t);

3. для каждой реакции реализации y ∈ past∆t (w, t) существует реакция

I

спецификации x ∈ pastS (w, t), такая что (x, y) ∈ M(w, t);

4. для всех (x, y), (x , y ) ∈ M(w, t) если x x , то θI (y) ≤ θI (y ).