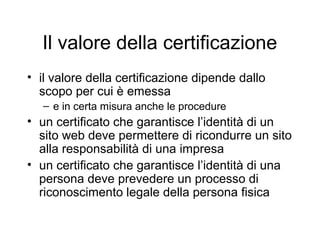

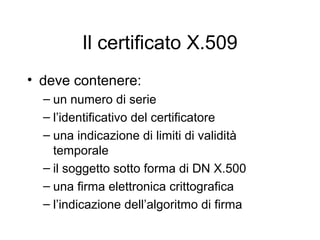

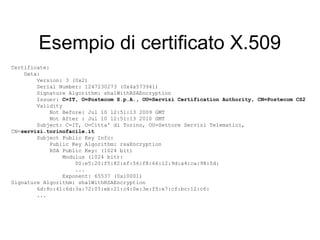

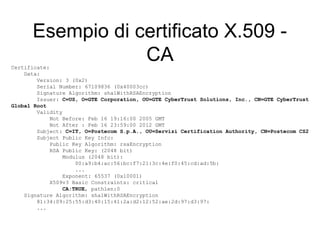

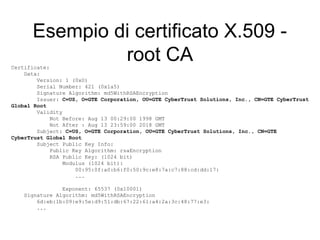

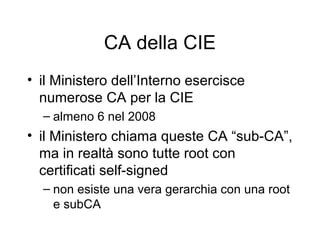

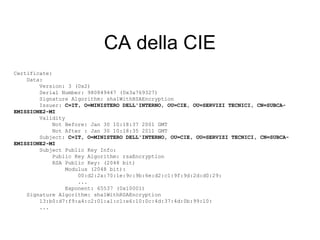

Il documento discute l'infrastruttura a chiave pubblica (PKI) e la crittografia asimmetrica, enfatizzando l'importanza della pubblicità delle chiavi pubbliche e dei certificati. Descrive i certificati X.509 e il ruolo delle autorità di certificazione (CA) nell'associare chiavi pubbliche a soggetti verificati. Viene inoltre affrontata la questione della fiducia e della verifica delle chiavi e dei certificati in un contesto di sicurezza digitale.