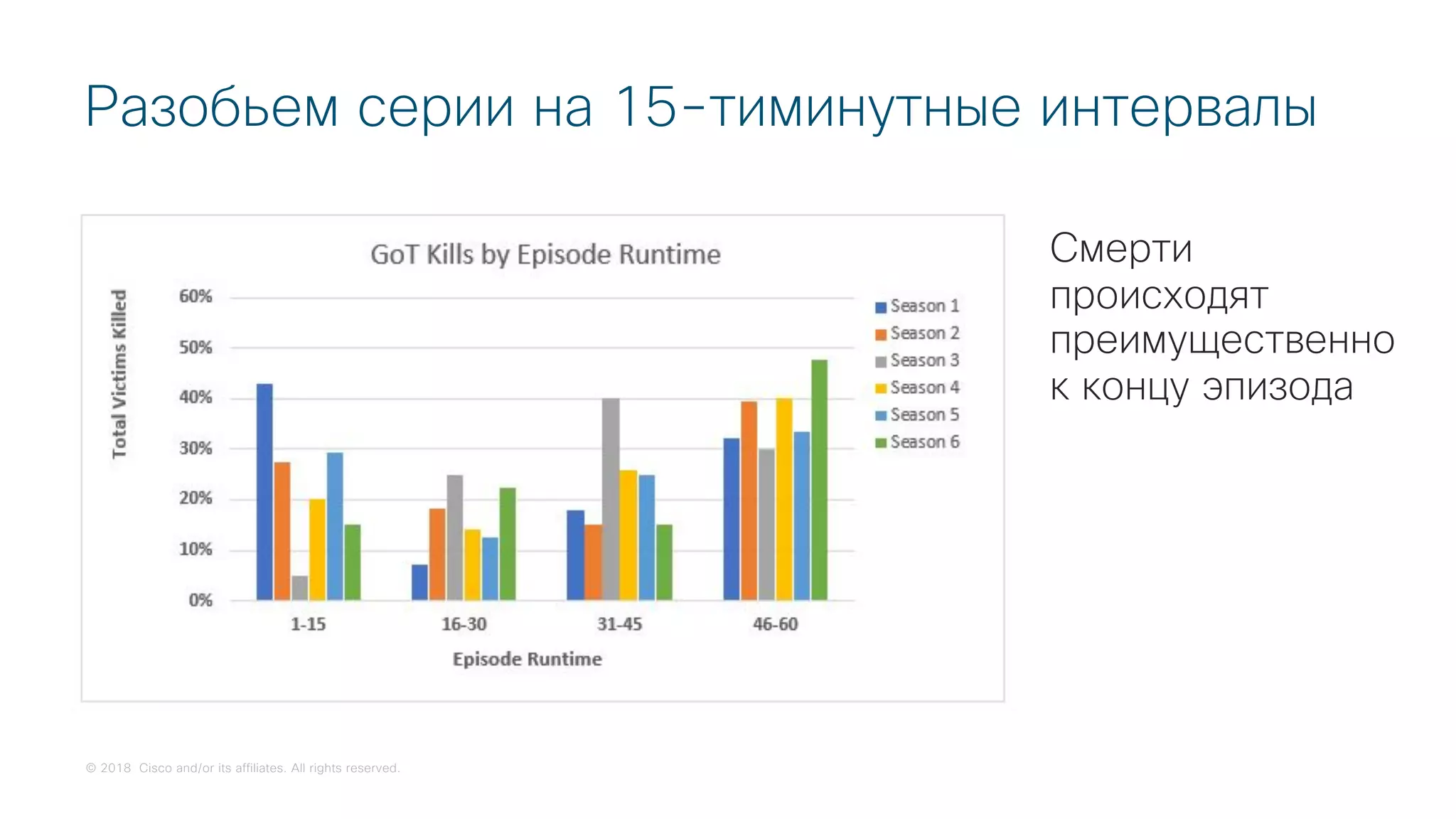

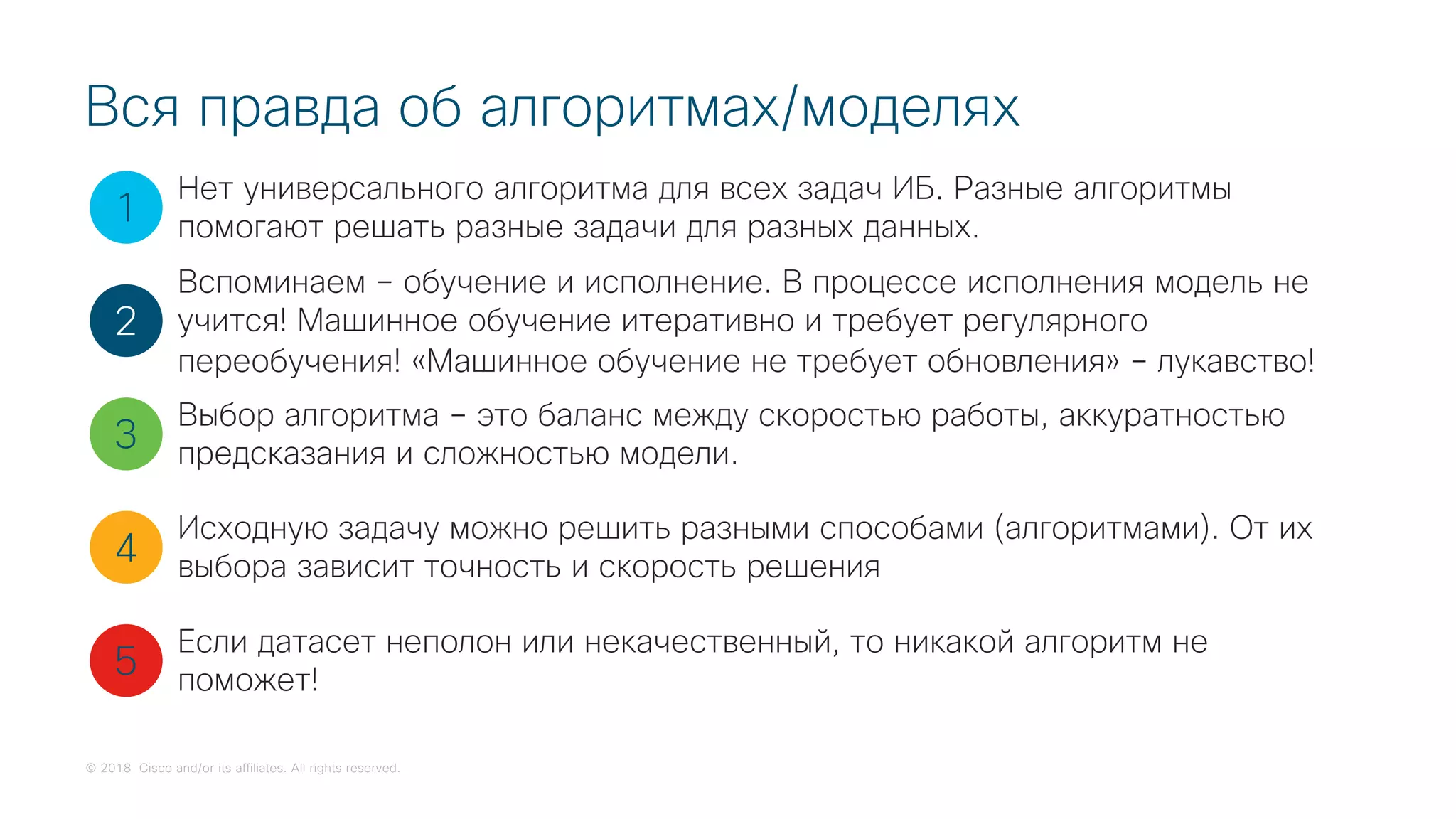

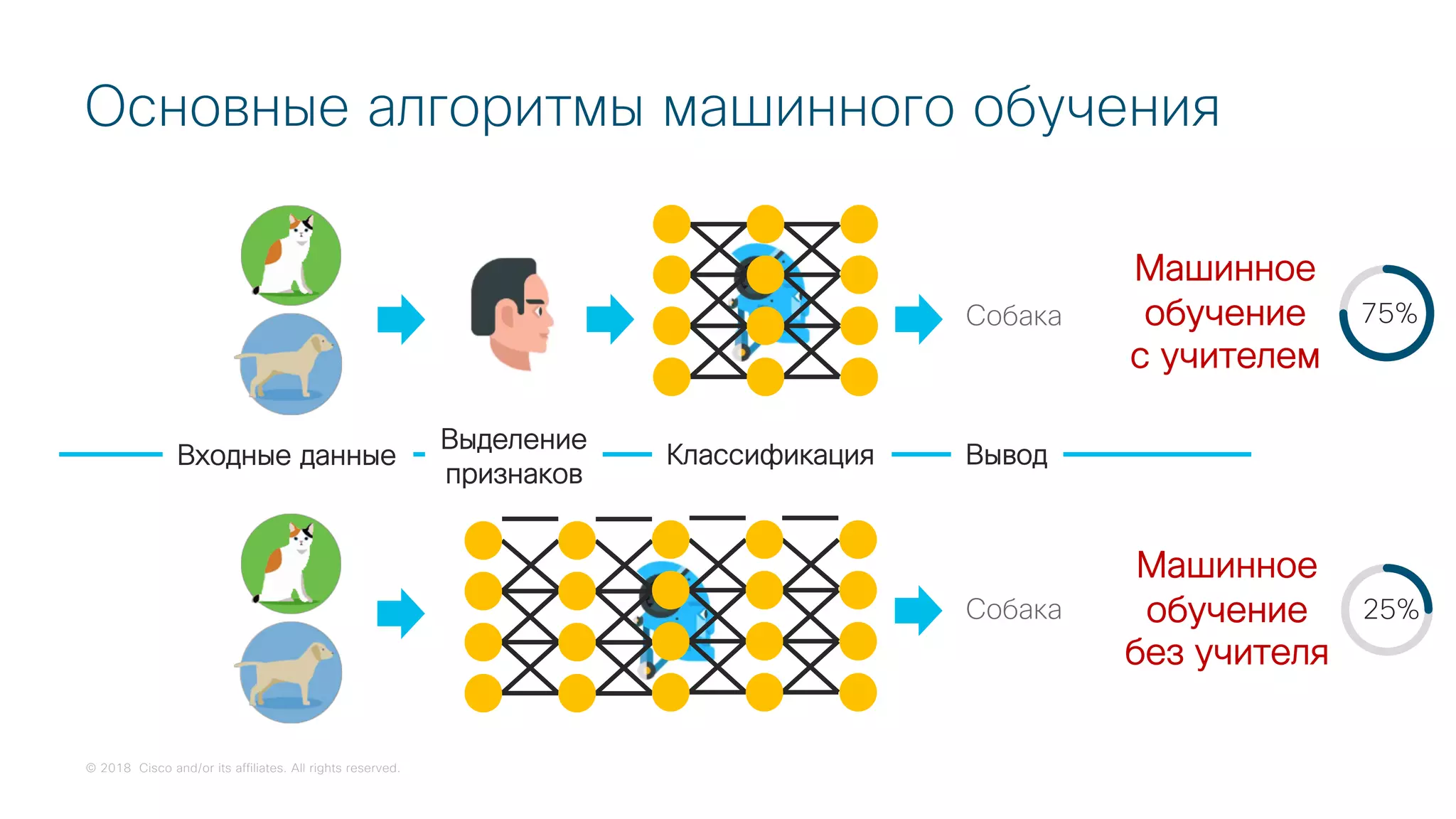

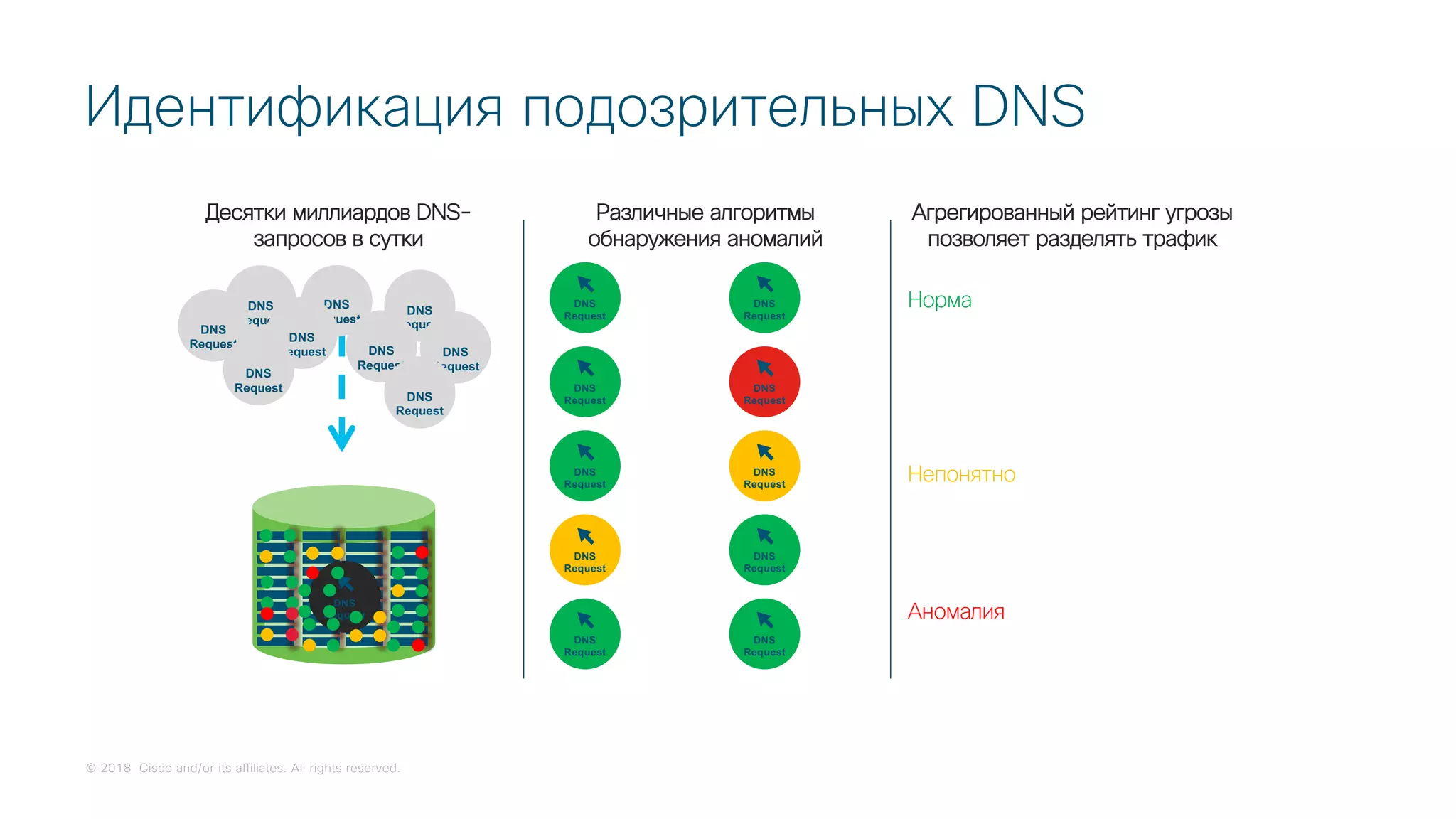

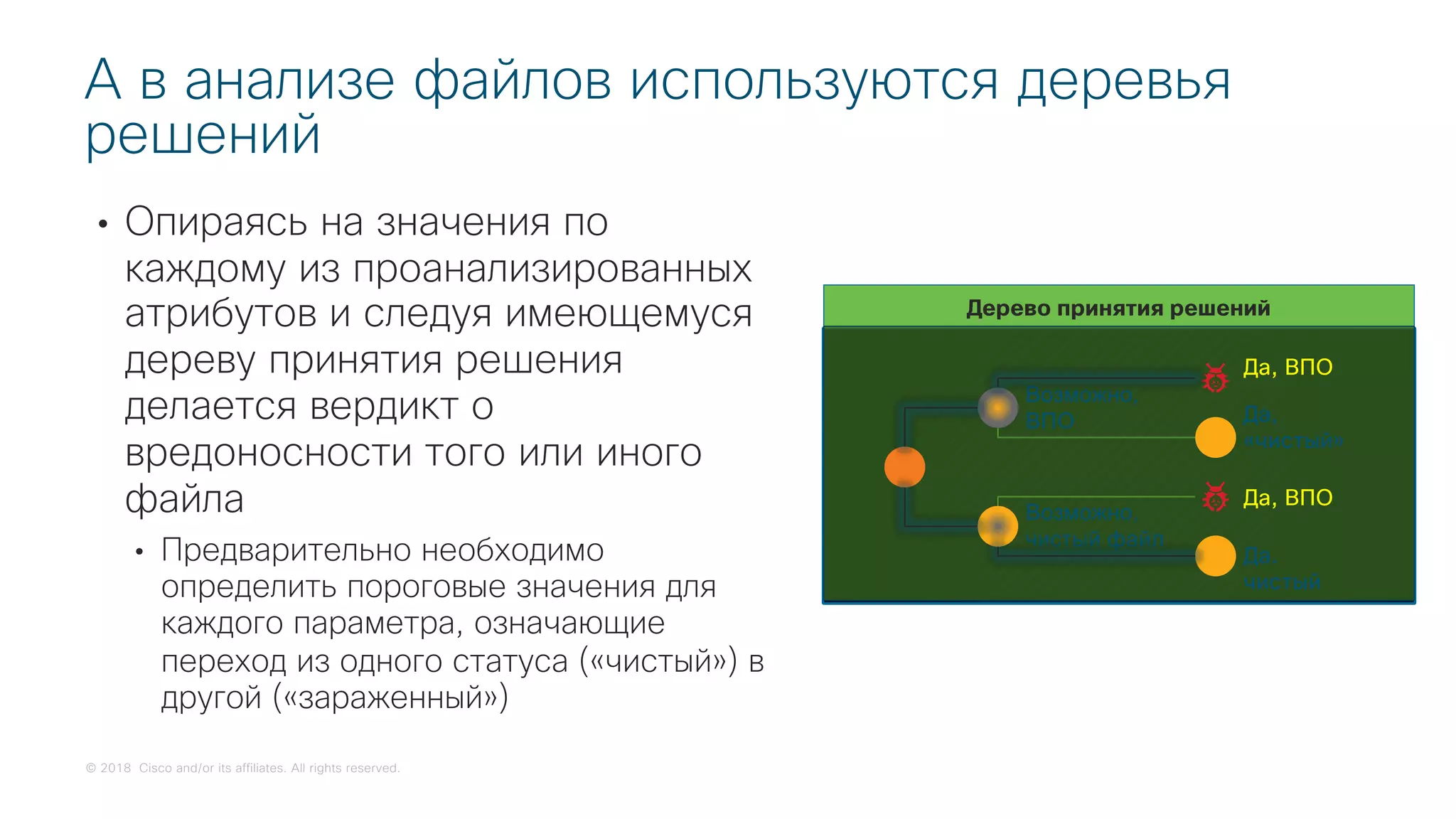

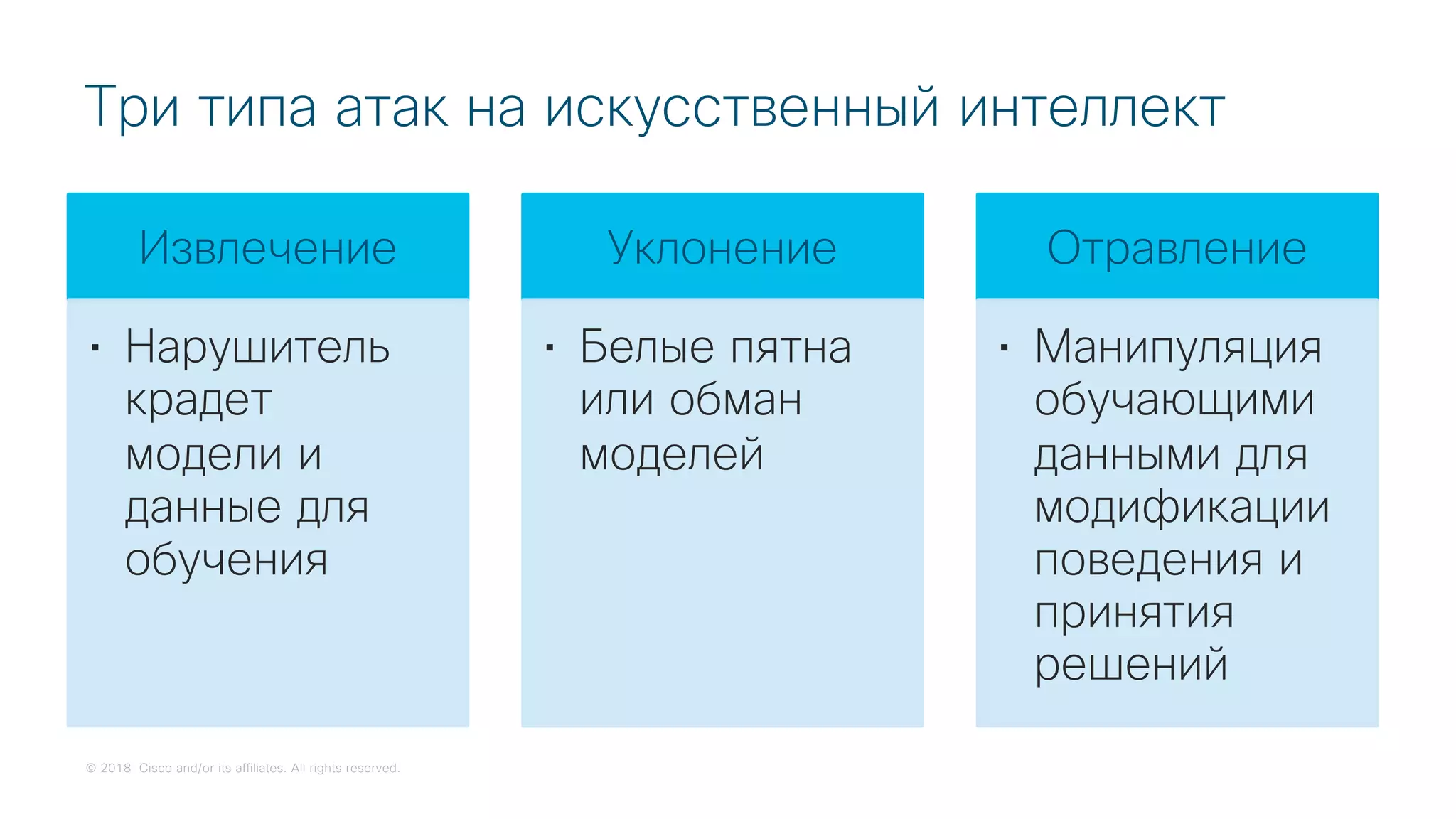

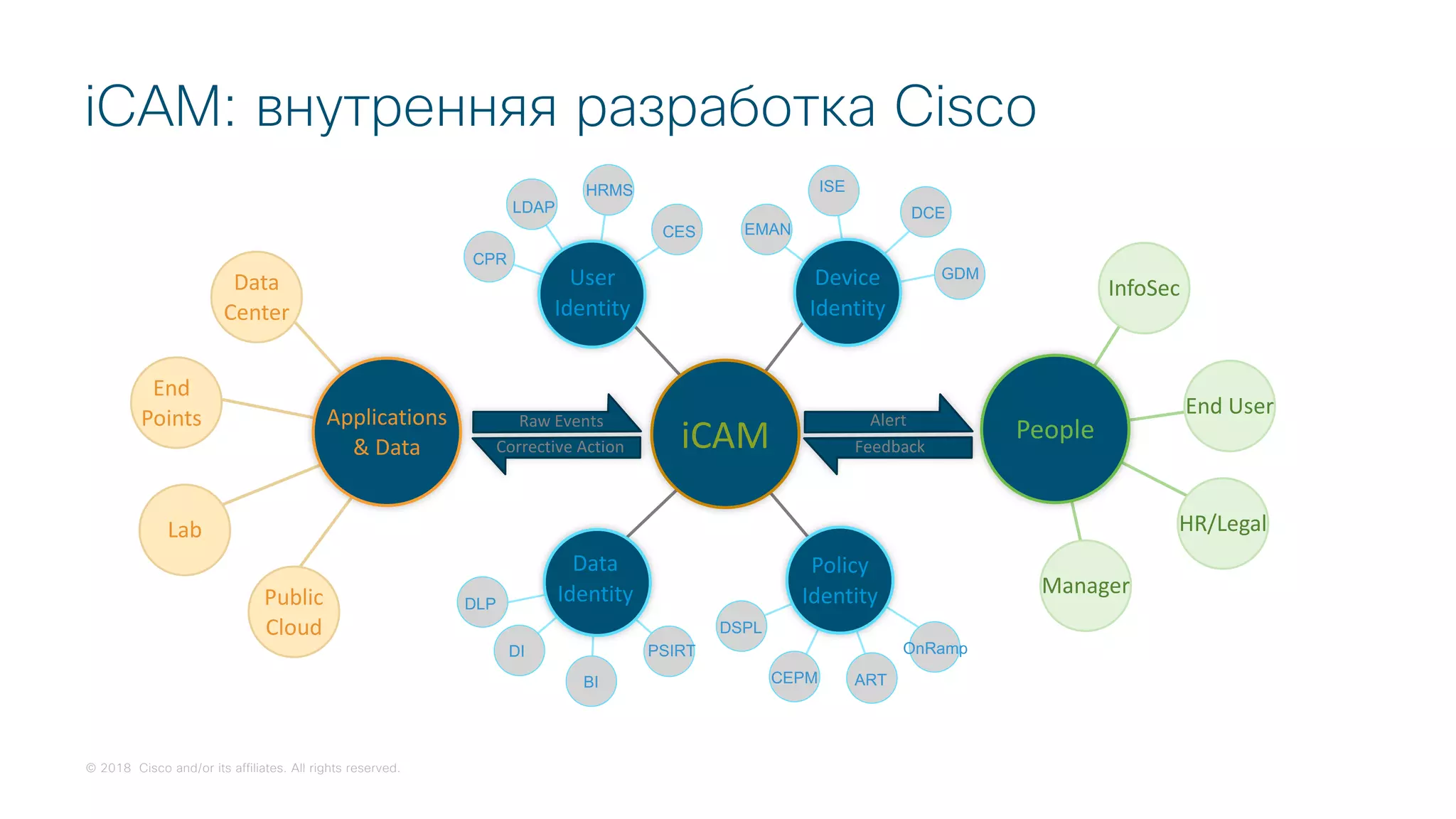

Документ обсуждает применение искусственного интеллекта и машинного обучения в информационной безопасности, акцентируя внимание на том, как традиционные подходы к безопасности можно улучшить с помощью технологий анализа данных. Он охватывает ключевые аспекты подготовки данных, выбор алгоритмов и методы анализа, необходимые для повышения эффективности защиты от киберугроз. Также представлены примеры использования аналитики на данных из культуры, таких как 'Игры престолов', для иллюстрации различных подходов к предсказанию и анализу.