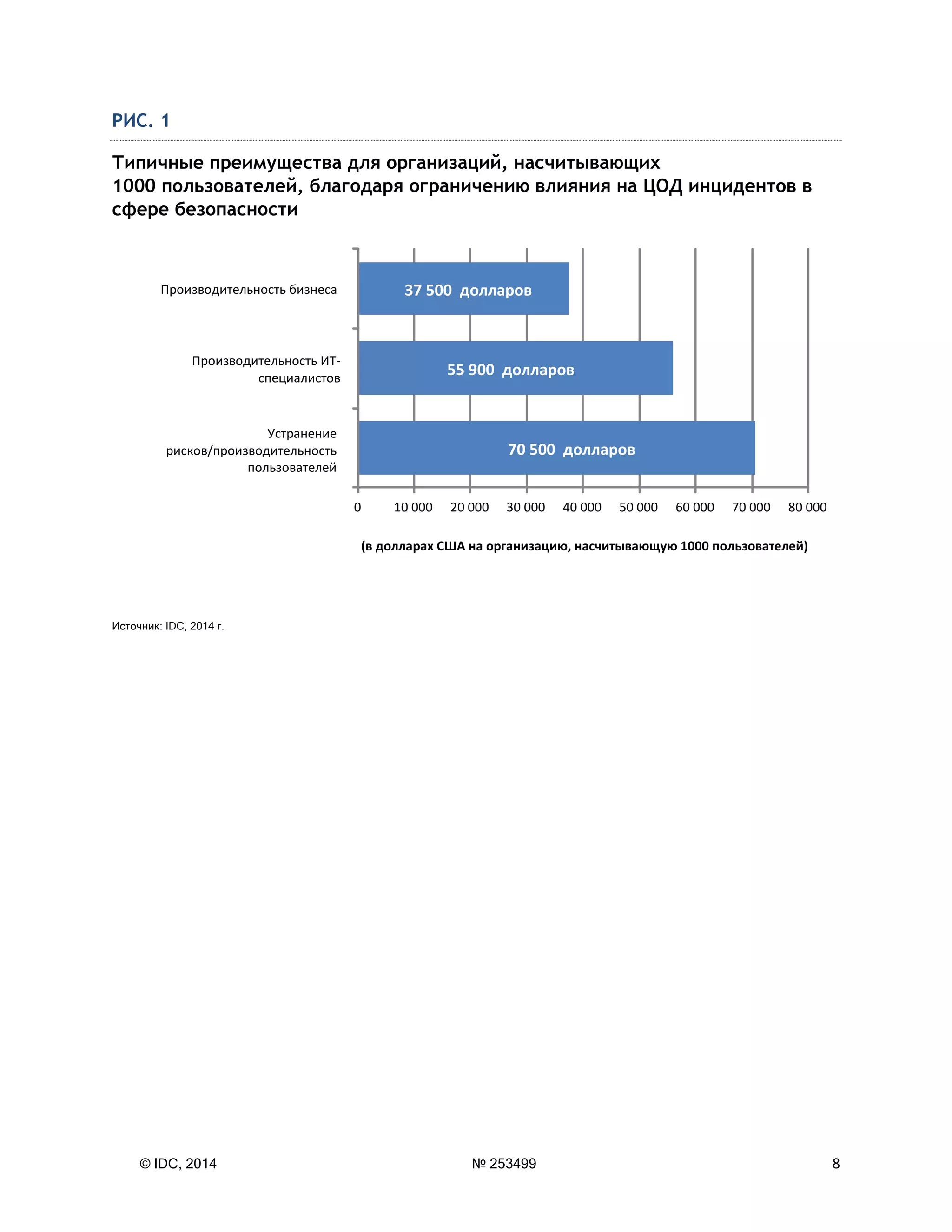

Документ представляет обзор решений для защиты центра обработки данных, акцентируя внимание на значимости безопасности в условиях перехода к «третьей платформе» информационных технологий. Он подчеркивает необходимость масштабируемых и динамических систем безопасности, которые интегрируются в архитектуру центра обработки данных для более эффективного управления угрозами и повышения производительности. Приводятся рекомендации касательно использования решений Cisco, которые способны сократить затраты и повысить производительность IT-специалистов и конечных пользователей.