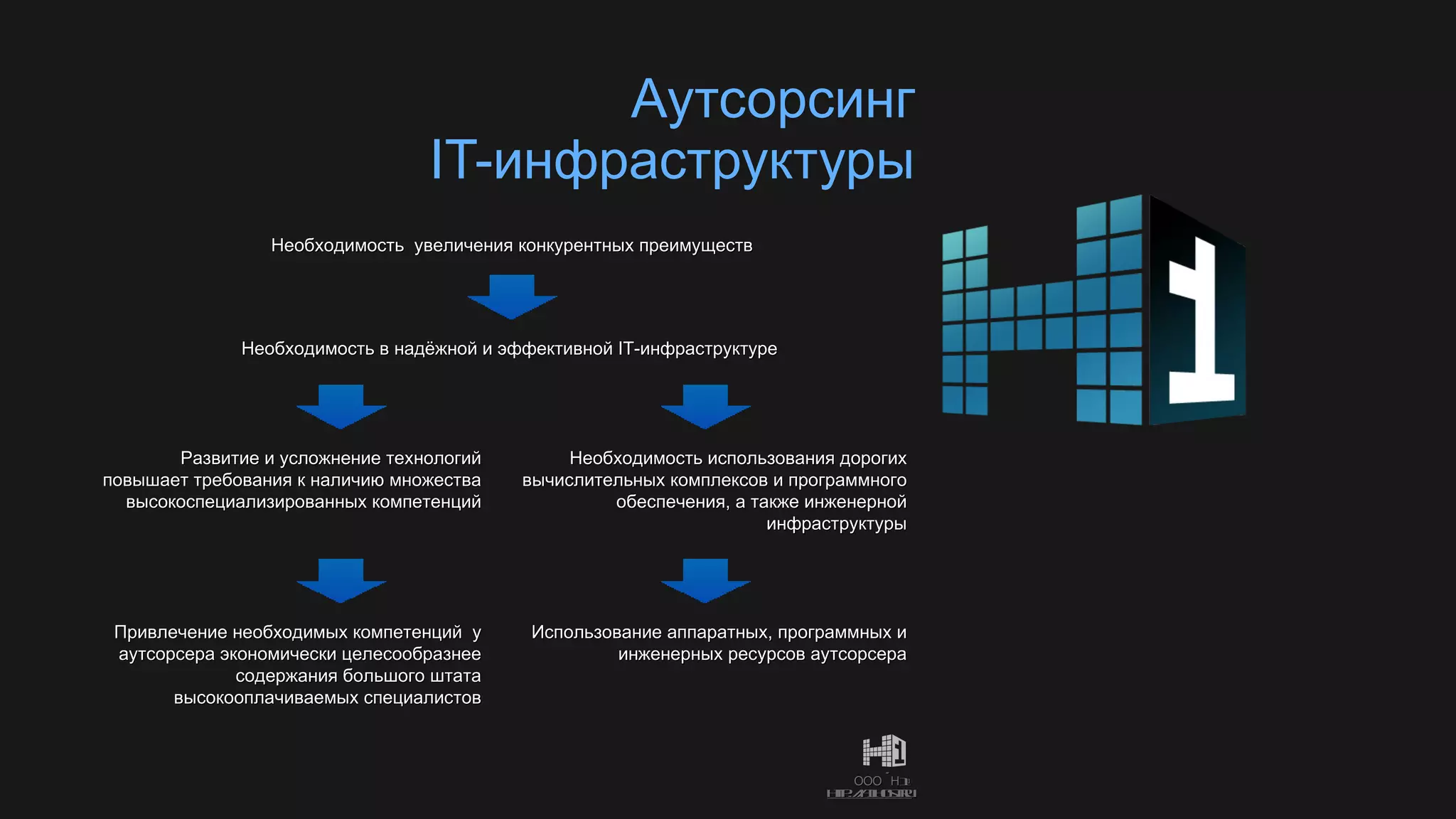

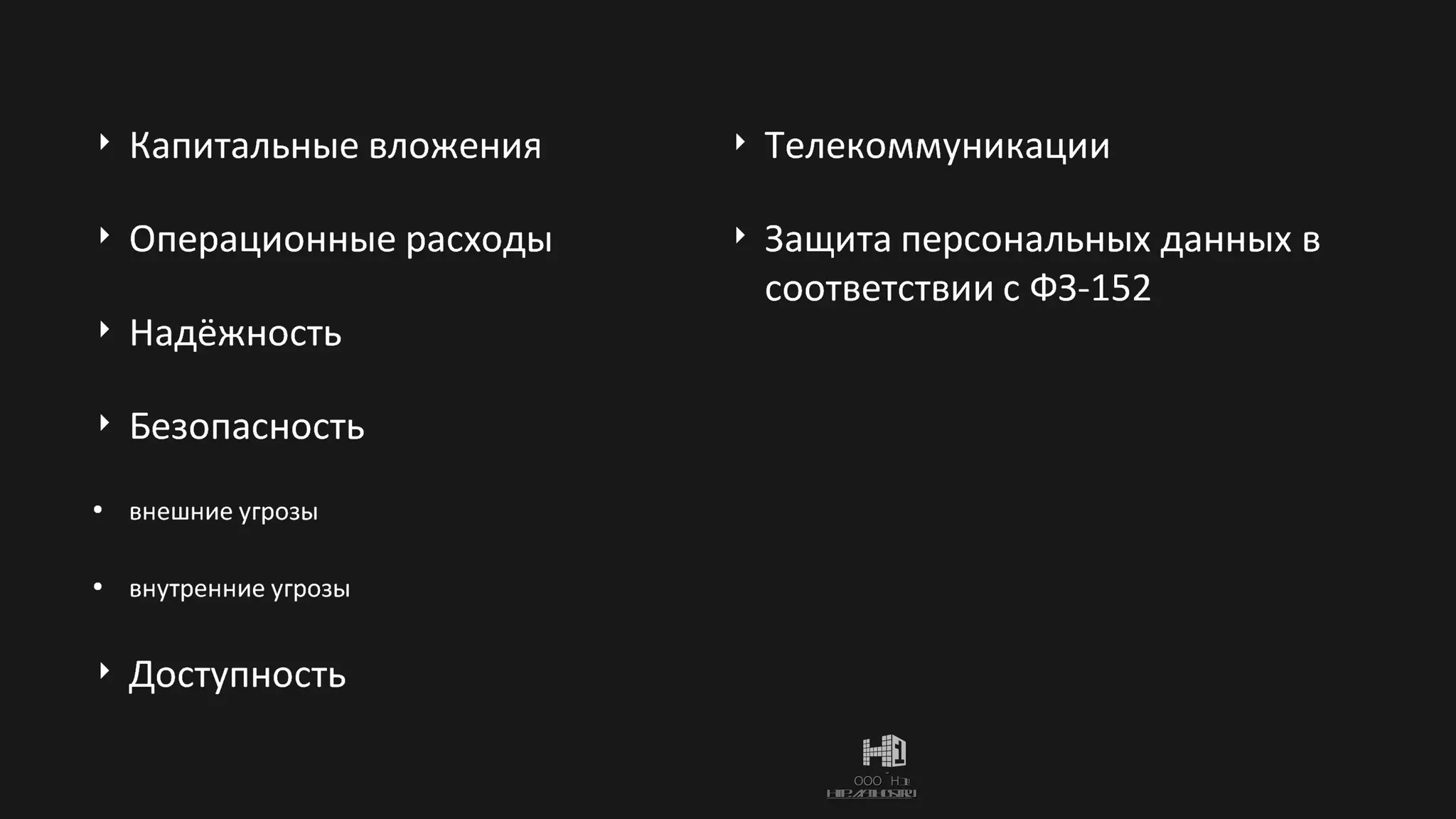

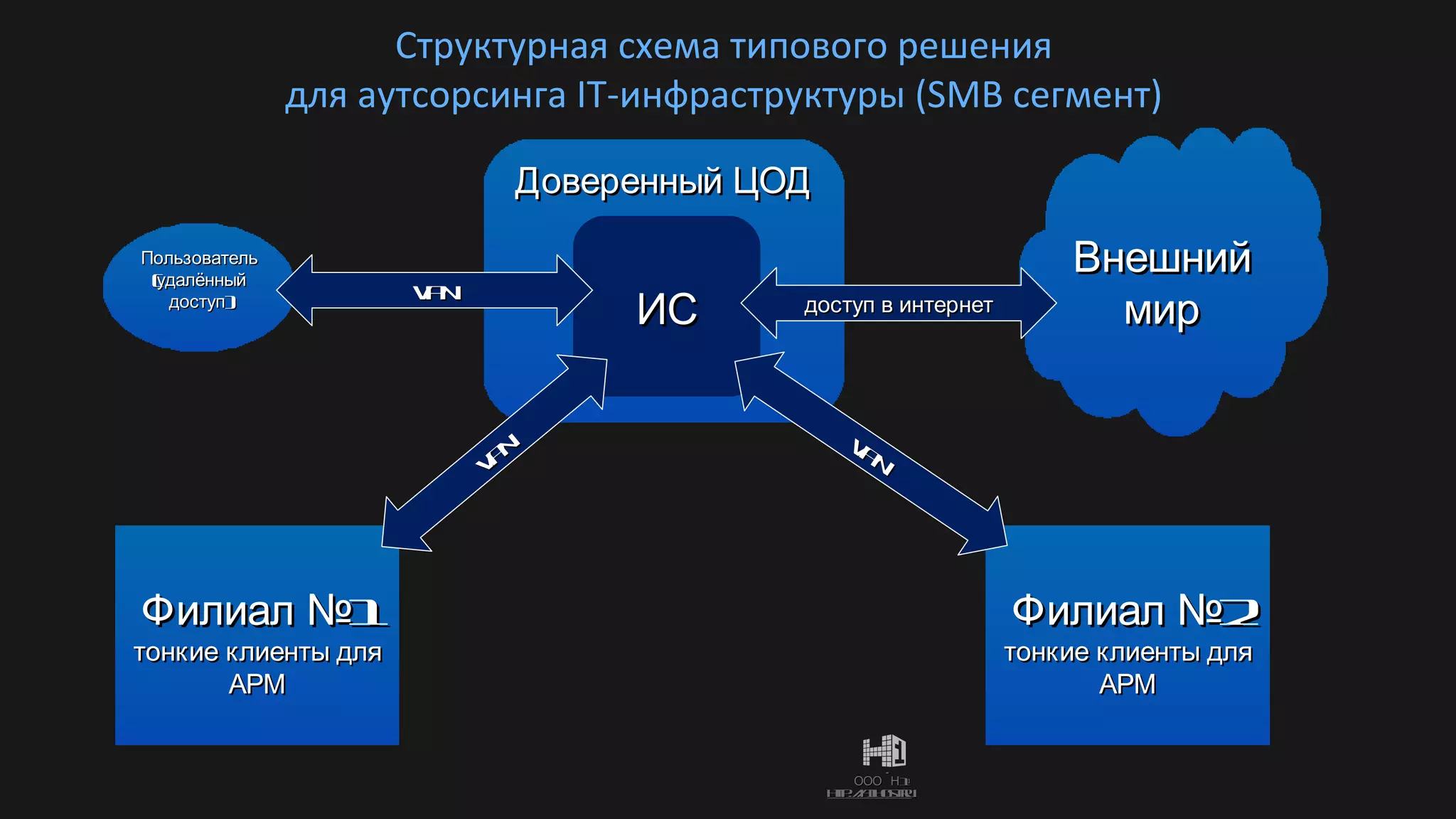

Документ акцентирует внимание на важности аутсорсинга IT-инфраструктуры для повышения конкурентоспособности и надежности бизнес-процессов. Он рассматривает различные аспекты, включая экономическую целесообразность, безопасность и конфиденциальность, а также необходимость специализированных компетенций. Аутсорсинг предоставляет гибкость, снижение издержек и соответствие законодательству, что делает его привлекательным для управляющих компаний.

![Аутсорсинг IT- инфраструктуры. Единый подход к обеспечению надёжности, безопасности и конфиденциальности Маринов Дмитрий [email_address]](https://image.slidesharecdn.com/2010-11-17-110324063721-phpapp02/75/IT-1-2048.jpg)