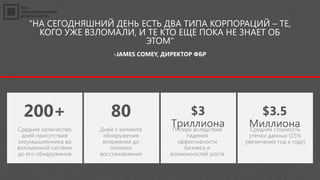

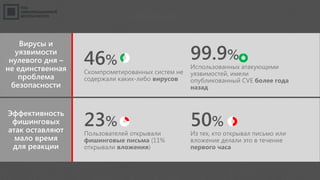

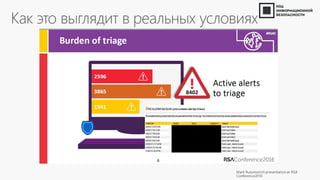

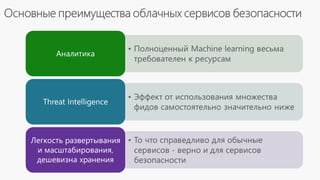

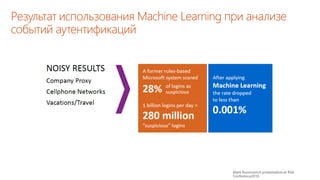

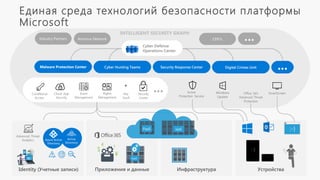

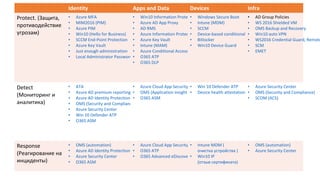

Документ обсуждает современные проблемы безопасности облачных технологий, подчеркивая, что среднее время присутствия злоумышленника в системе составляет более 200 дней. Рассматриваются различные виды атак и угроз, включая эффективность фишинговых атак и недостатки систем безопасности. Выделяются ключевые технологии и решения Microsoft для защиты данных в облаке.