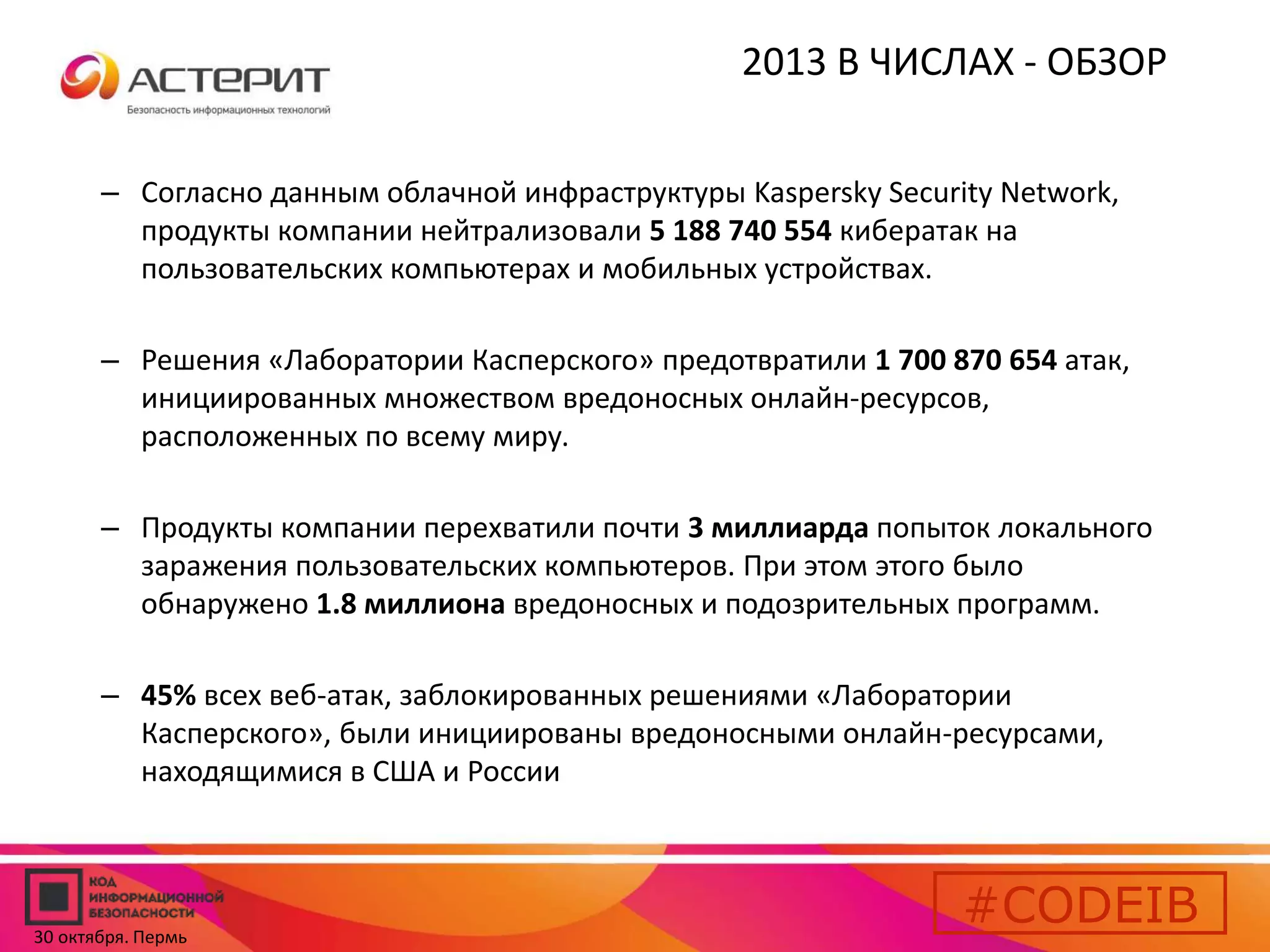

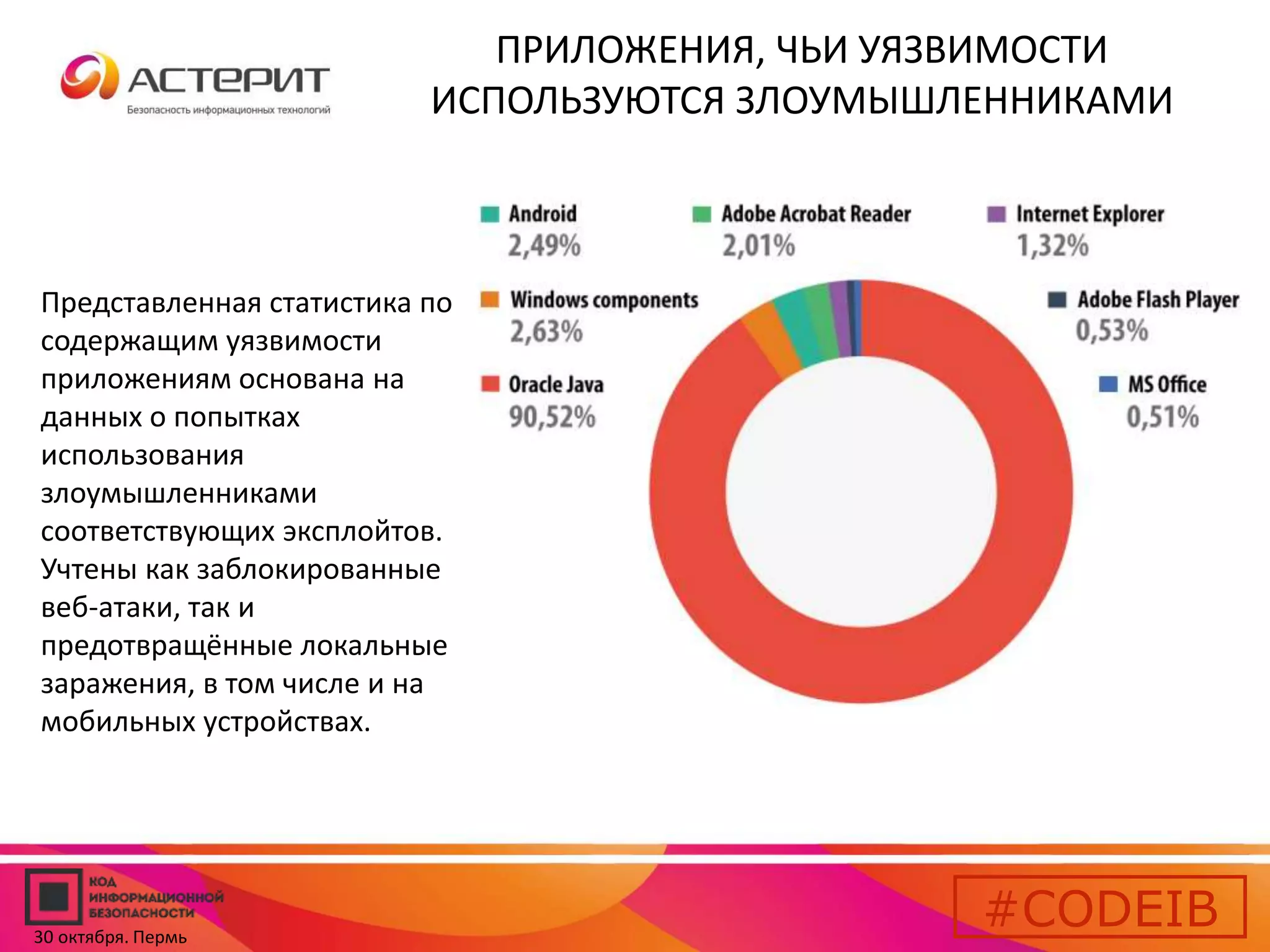

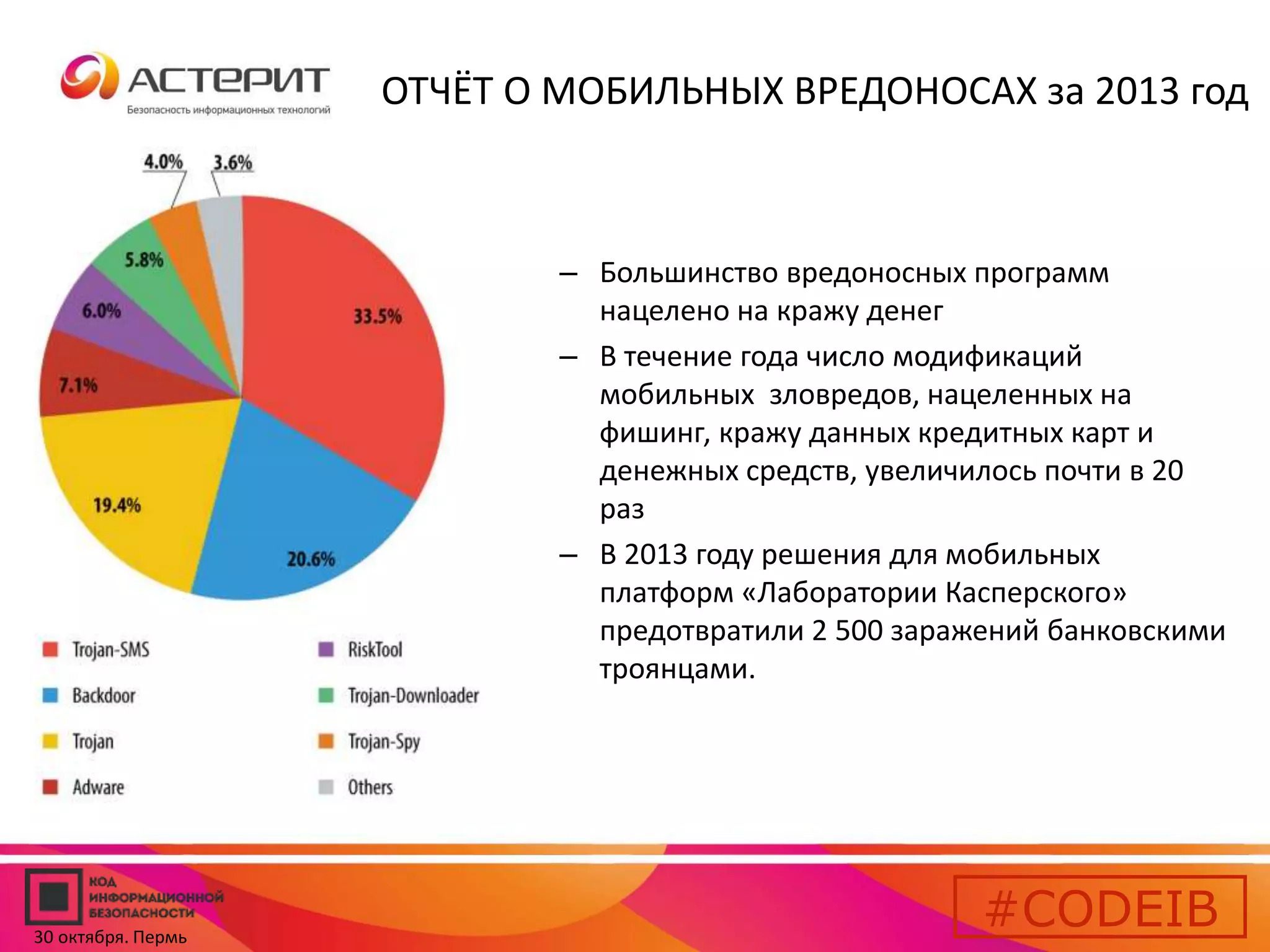

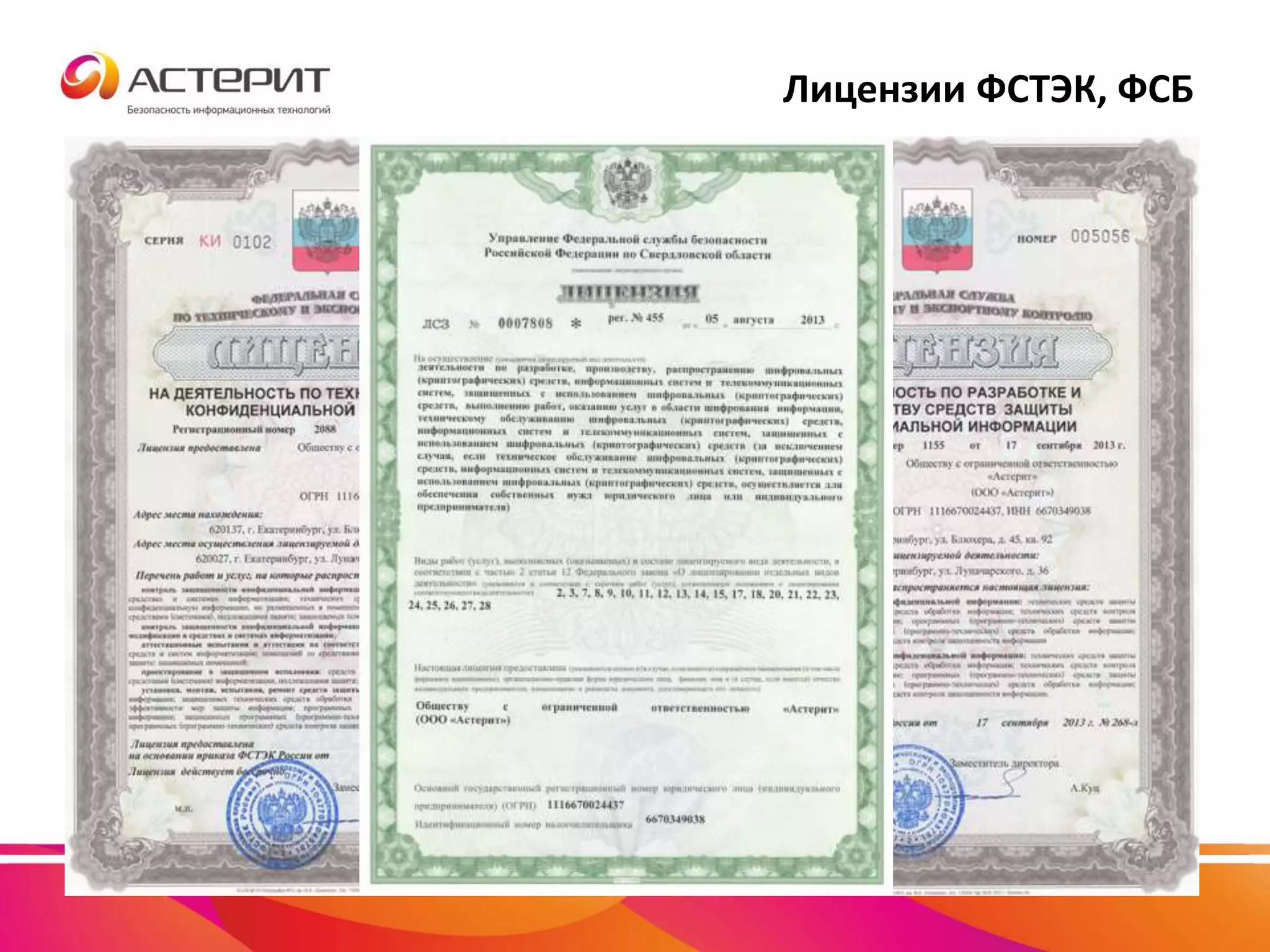

Документ содержит обзор статистики кибератак, предотвращенных решениями 'Лаборатории Касперского', включая более 5 миллиардов атак, а также акцент на важности комплексного подхода к информационной безопасности. Упоминаются ключевые процессы, такие как планирование, внедрение и мониторинг системы обеспечения информационной безопасности. Также рассматриваются услуги и программы технической поддержки от компании 'Астерит', направленные на улучшение защиты информационных активов.