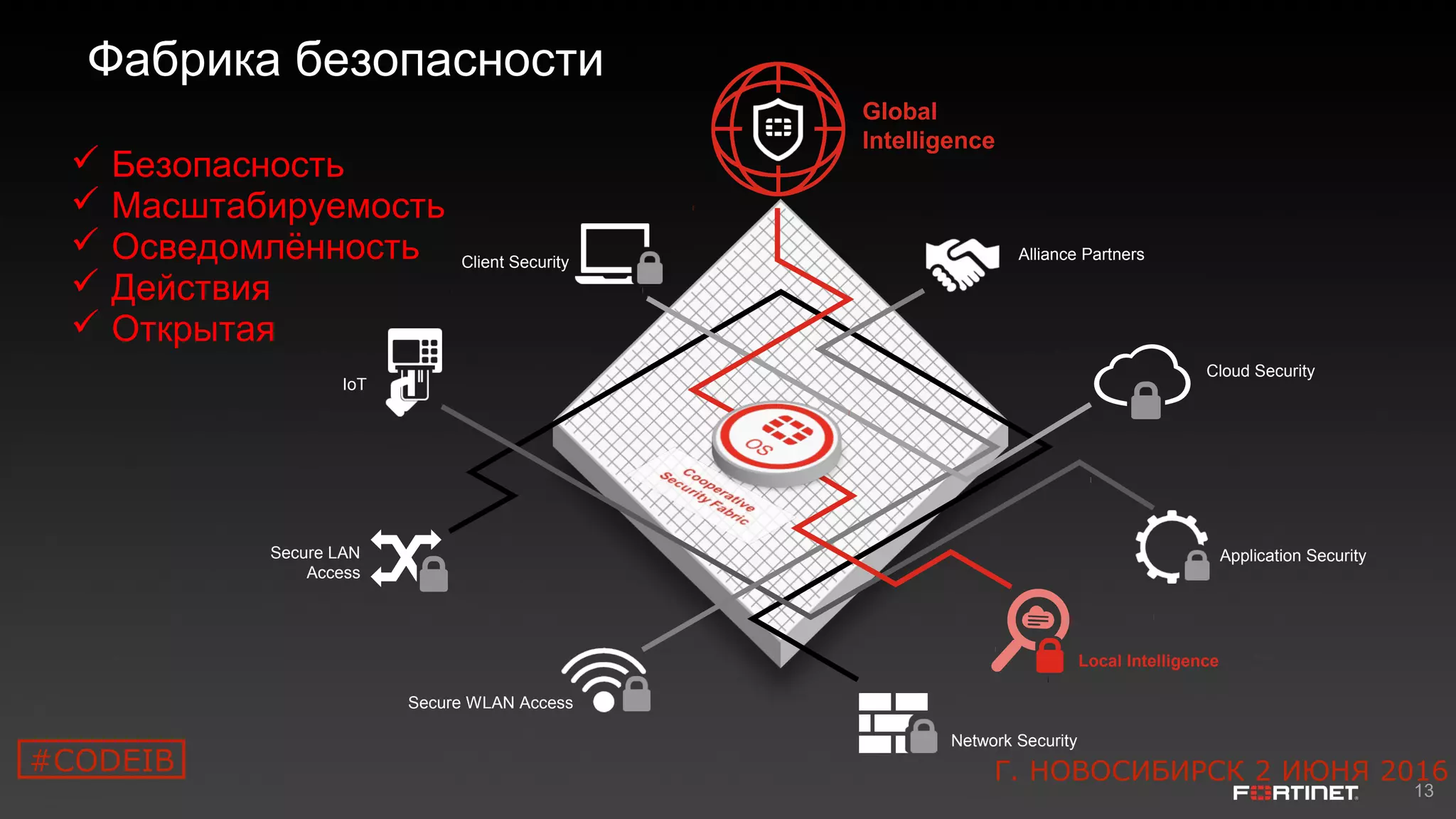

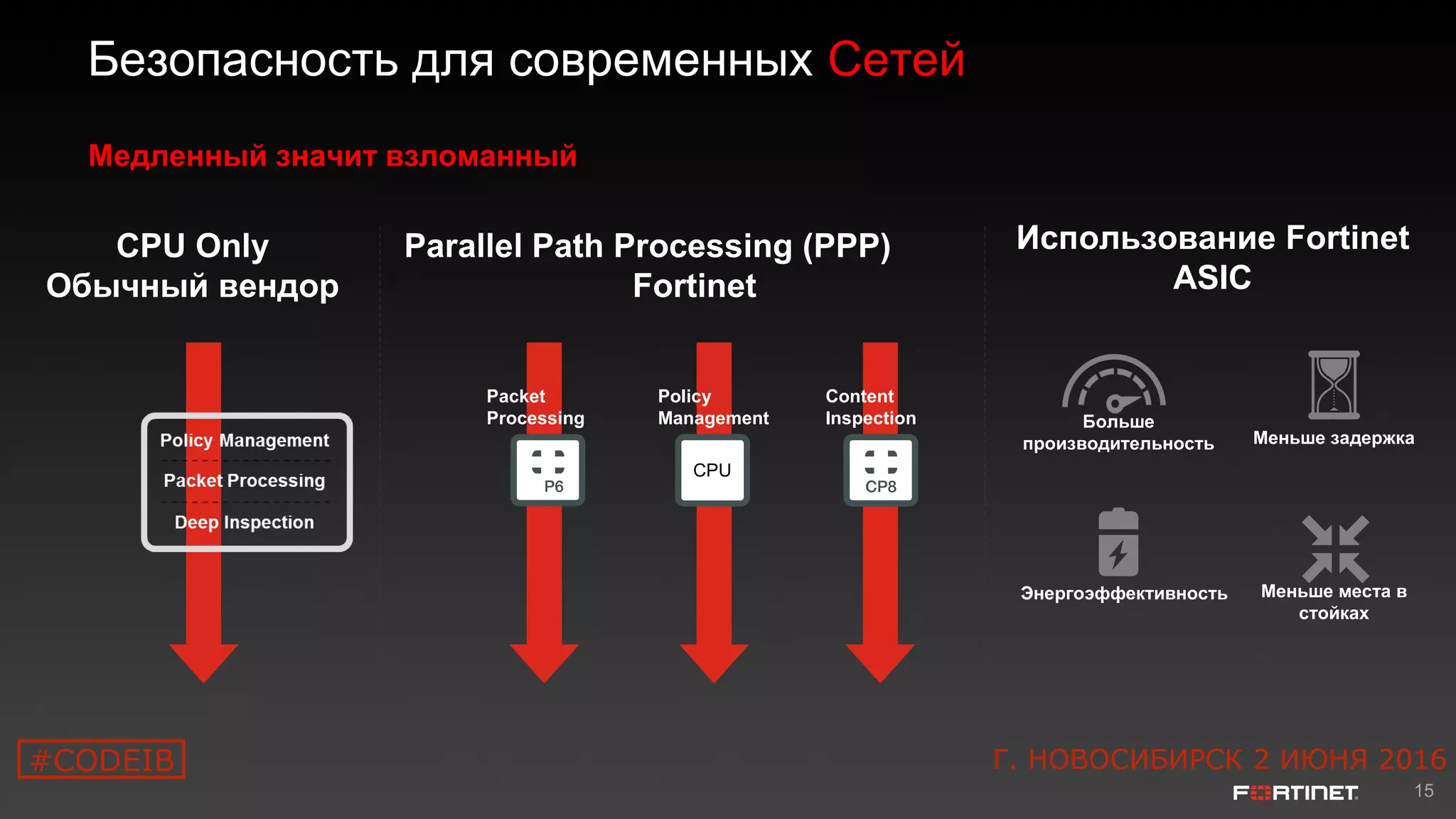

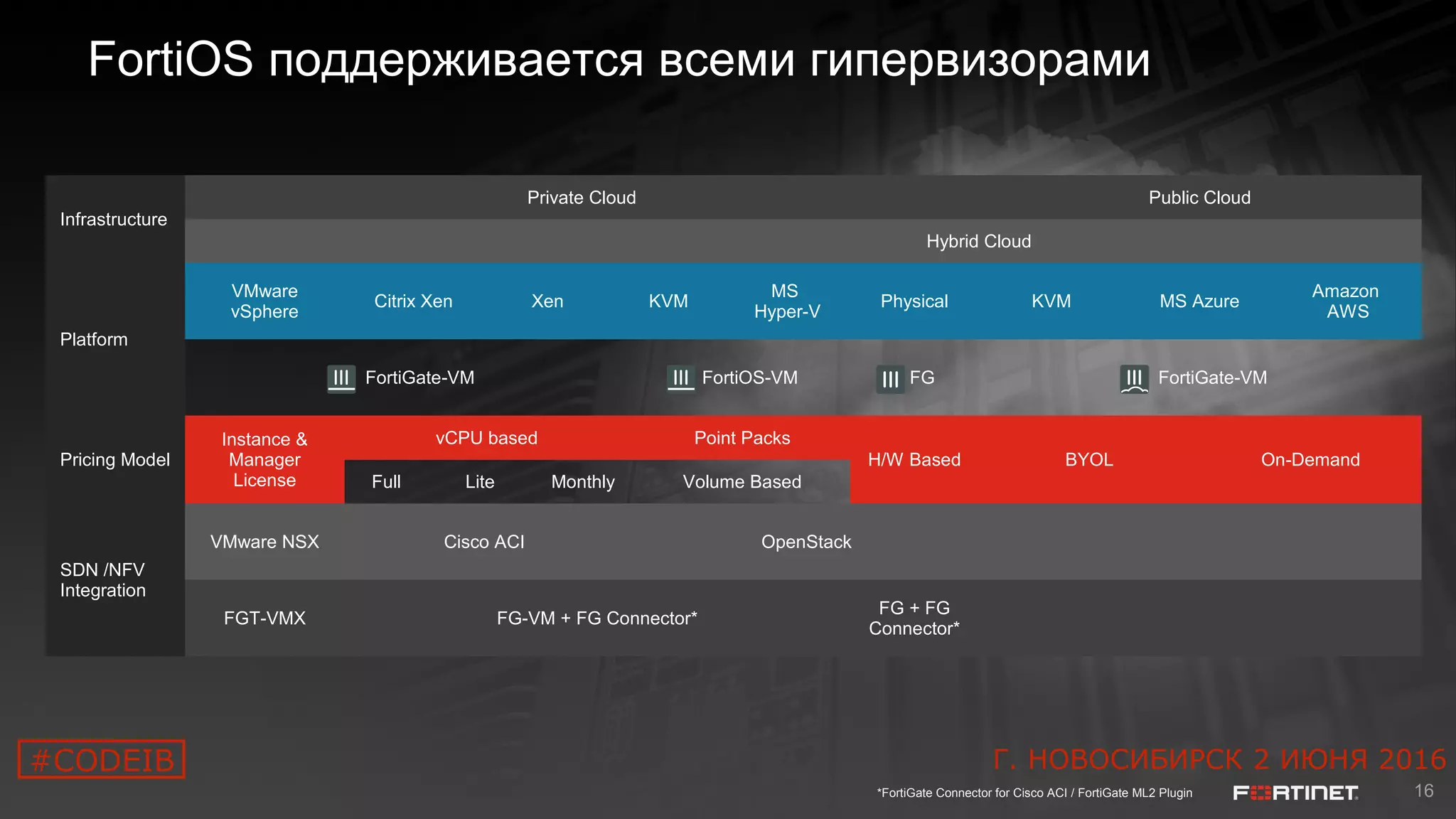

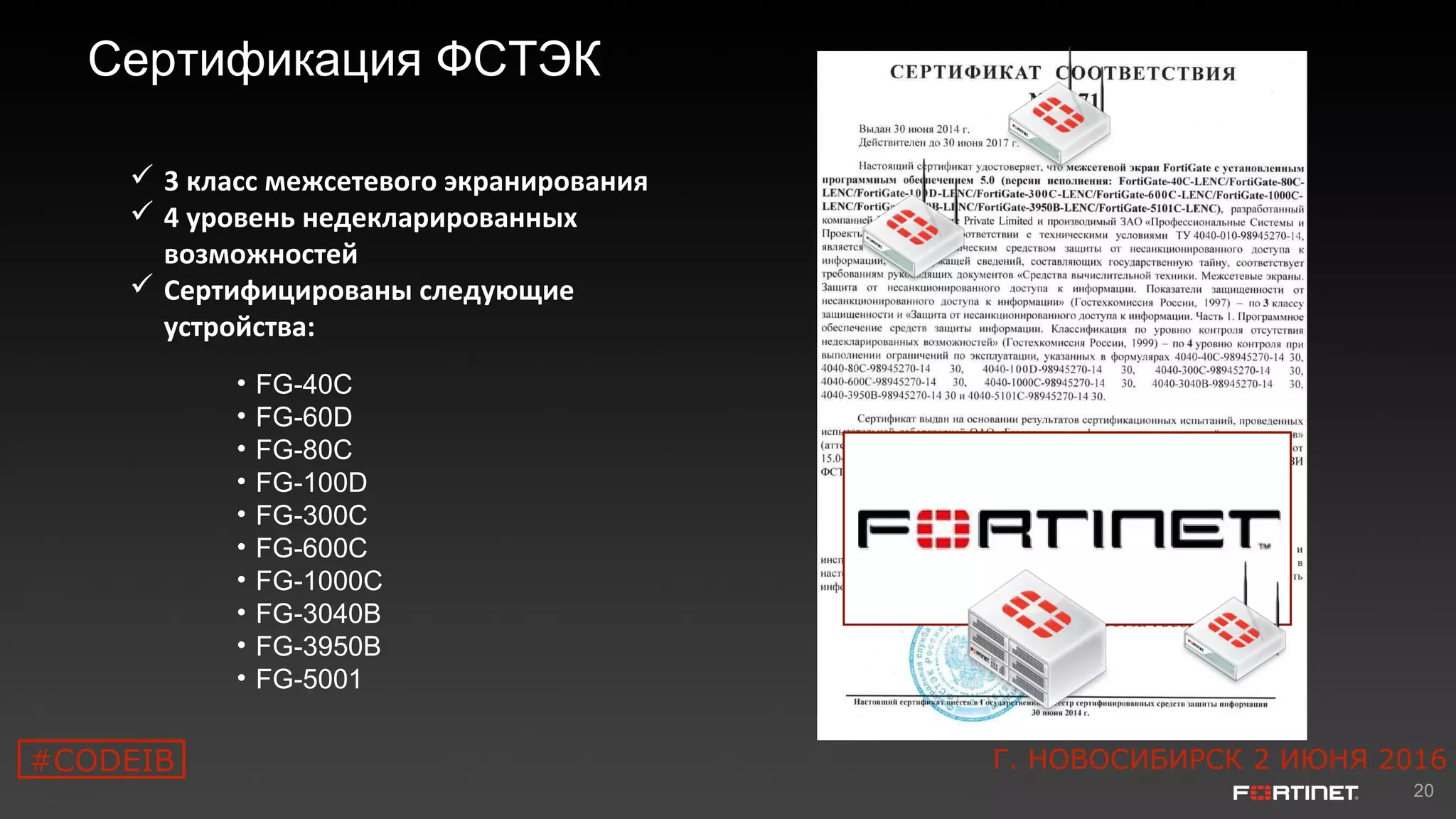

Документ обсуждает современную безопасность сетей в контексте быстрых изменений в киберугрозах и технологиях, выделяя необходимость новых подходов к защите. Подчеркивается, что традиционные методы защиты устарели, и появляются новые риски и требования к безопасности в связи с увеличением числа устройств и усложнением инфраструктуры. Fortinet предлагает целостные решения для управления безопасностью, которые интегрируются в различные уровни сети и обеспечивают высокий уровень защиты.