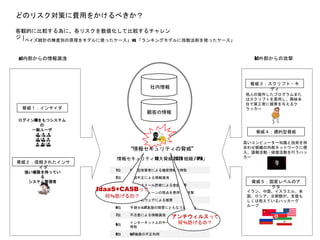

情報セキュリティ/ どのリスク対策に費用をかけるべきか?

- 1. 1位 標的型攻撃者による機密情報の搾取 2位 内部不正による情報漏洩 3位 ビジネスメール詐欺による金銭被害 4位 サプライチェーンの弱点を悪用した攻撃 5位 ランサムウェアによる被害 6位 予期せぬIT基盤の障害にともなう業務停止 7位 不注意による情報漏洩 8位 インターネット上のサービスからの個人情報の 搾取 9位 IoT機器の不正利用 ログインIDをもつシステム の 一般ユーザ 脅威1;インサイダ 強い権限を持ってい る システム管理者 脅威2;信頼されたインサ イダ 脅威3;スクリプト・キ ディ 他人の製作したプログラムまた はスクリプトを悪用し、興味本 位で第三者に被害を与えるク ラッカー 脅威4;標的型脅威 高いコンピューター知識と技術を持 合わせ組織の内部ネットワークに侵 入、諜報活動・破壊活動を行うハッ カー 脅威5;国家レベルのア クタ イラン、中国、イスラエル、米 国、ロシア、北朝鮮が、支援も しくは抱えているハッカーグ ループ a)内部からの情報漏洩 b)外部からの攻撃 社内情報 顧客の情報 “情報セキュリティの脅威” 情報セキュリティ10大脅威2020 組織 / IPA」 IdaaS+CASBって 何%防げるの? アンチウィルスって 何%防げるの? どのリスク対策に費用をかけるべきか? 客観的に比較する為に、各リスクを数値化して比較するチャレン ジ! 「ベイズ統計の無差別の原理をモデルに使ったケース」 vs 「ランキングモデルに指数法則を使ったケース」

- 2. 確率的ランキングに “ベイズ統計の無差別の原理”を利用 確率的ランキングに “指数法則”を利用 アンチウィルスの導入効果 IdaaS + CASBの導入効果 アンチウィルスの導入効果 IdaaS + CASBの導入効果 情報セキュリティの脅威の 10% に効果があ る 情報セキュリティの脅威の 10% に効果があ る 情報セキュリティの脅威の 23% に効果がある 情報セキュリティの脅威の 5% に効果がある ベイズ統計の無差別の原理を モデルに使ったケース 指数法則を モデルに使ったケース

- 3. 対象となる 脅威 脅威に対する ツールの威力 導入効果 IdaaS + CASB 10.0% 100.0% 10.0% アンチウィルス 20.0% 50.0% 10.0% a) 確率的ランキングに“ベイズ統計の無差別の原理”を利 用 1位標的型攻撃者による機密情報の搾取 10.0% 2位内部不正による情報漏洩 10.0% 3位ビジネスメール詐欺による金銭被害 10.0% 4位サプライチェーンの弱点を悪用した攻撃 10.0% 5位ランサムウェアによる被害 10.0% 6位予期せぬIT基盤の障害にともなう業務停止 10.0% 7位不注意による情報漏洩 10.0% 8位 インターネット上のサービスからの個人情報の搾 取 10.0% 9位IoT機器の不正利用 10.0% 10位サービス妨害攻撃によるサービス停止 10.0%

- 4. 対象となる 脅威 脅威に対する ツールの威力 導入効果 IdaaS + CASB 23.3% 100.0% 23.3% アンチウィルス 9.7% 50.0% 4.9% b) 確率的ランキングに“指数法則”を利用 1位標的型攻撃者による機密情報の搾取 63.2% 2位内部不正による情報漏洩 23.3% 3位ビジネスメール詐欺による金銭被害 8.6% 4位サプライチェーンの弱点を悪用した攻撃 3.1% 5位ランサムウェアによる被害 1.2% 6位予期せぬIT基盤の障害にともなう業務停止 0.4% 7位不注意による情報漏洩 0.2% 8位 インターネット上のサービスからの個人情報の搾 取 0.1% 9位IoT機器の不正利用 0.0% 10位サービス妨害攻撃によるサービス停止 0.0%