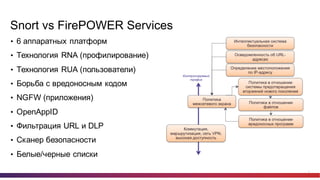

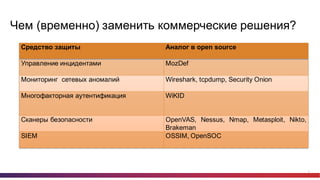

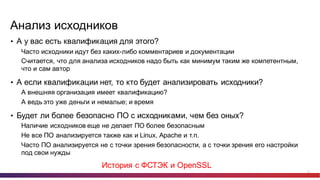

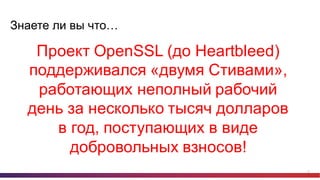

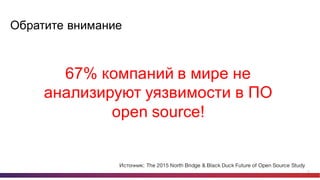

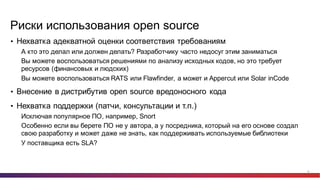

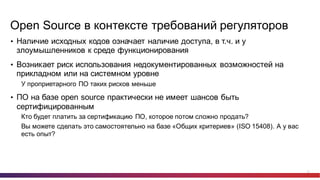

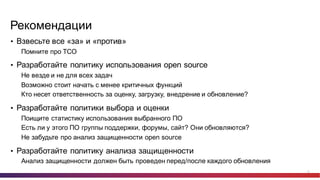

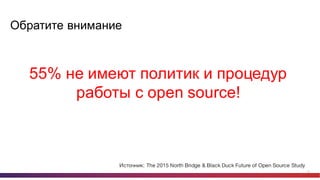

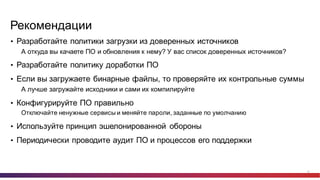

Документ рассматривает использование решений на основе open source в сфере информационной безопасности, выделяя преимущества и недостатки таких подходов. Автор предлагает альтернативы коммерческим продуктам и подчеркивает важность тщательного анализа безопасности и управления уязвимостями в open source ПО. В заключение, приводятся рекомендации по разработке политик и процедур для эффективного использования open source в компаниях.