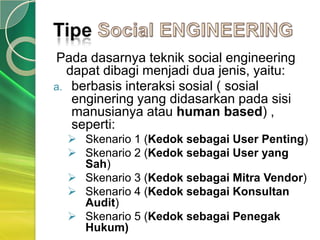

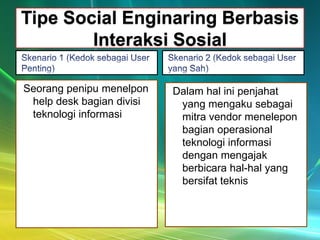

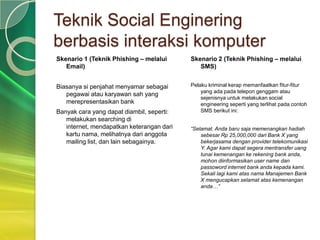

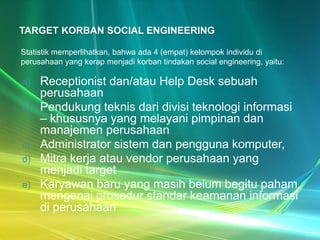

Dokumen ini membahas teknik social engineering yang dibagi menjadi dua jenis: berbasis interaksi sosial dan berbasis interaksi komputer, dengan berbagai skenario penipuan contoh. Penipuan ini menargetkan individu di perusahaan, seperti receptionist dan karyawan baru, serta menawarkan solusi untuk menghindari risiko seperti pelatihan keamanan dan audit berkala. Penekanan pada kewaspadaan dan prosedur keamanan informasi juga ditekankan dalam dokumen ini.