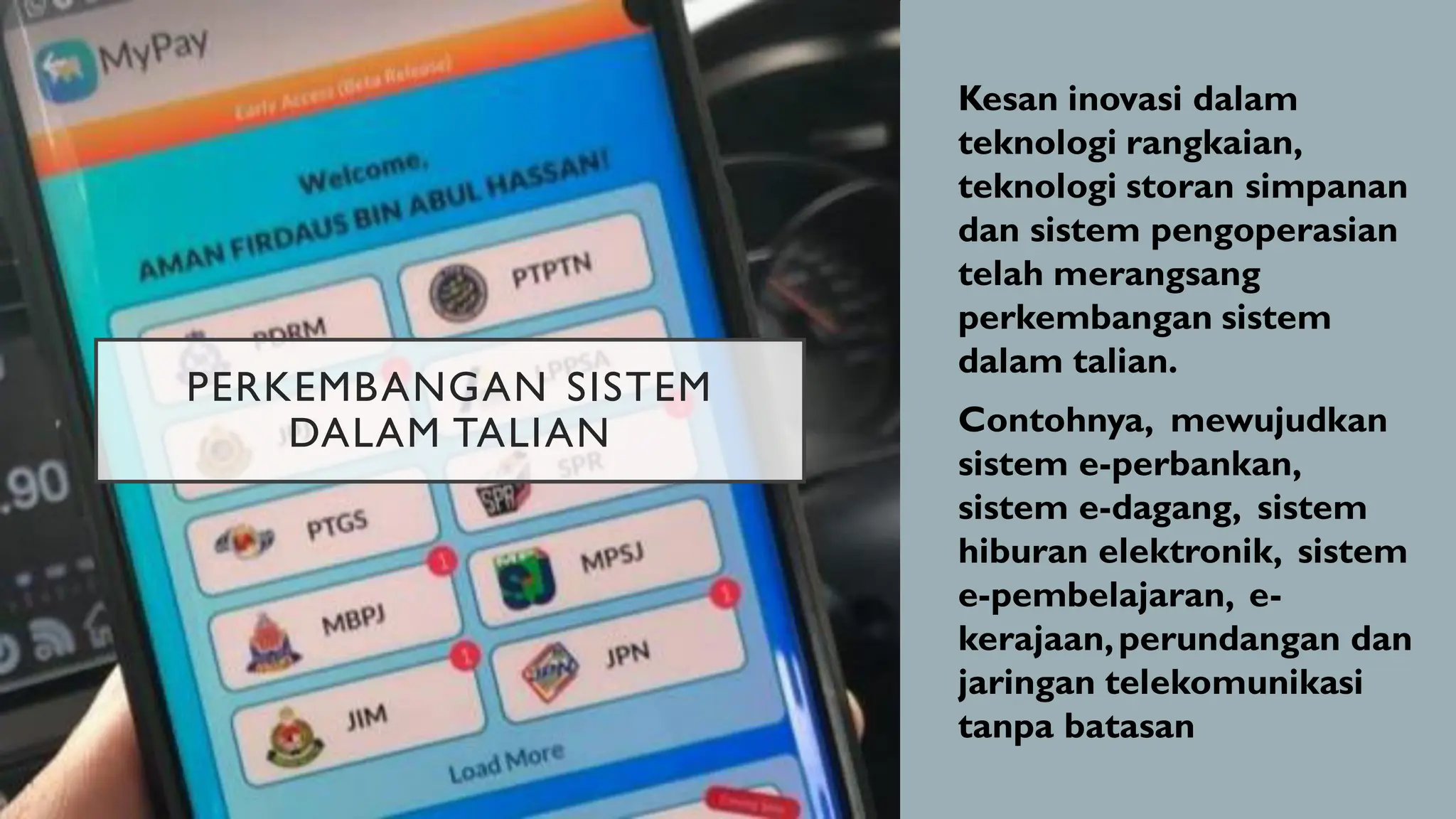

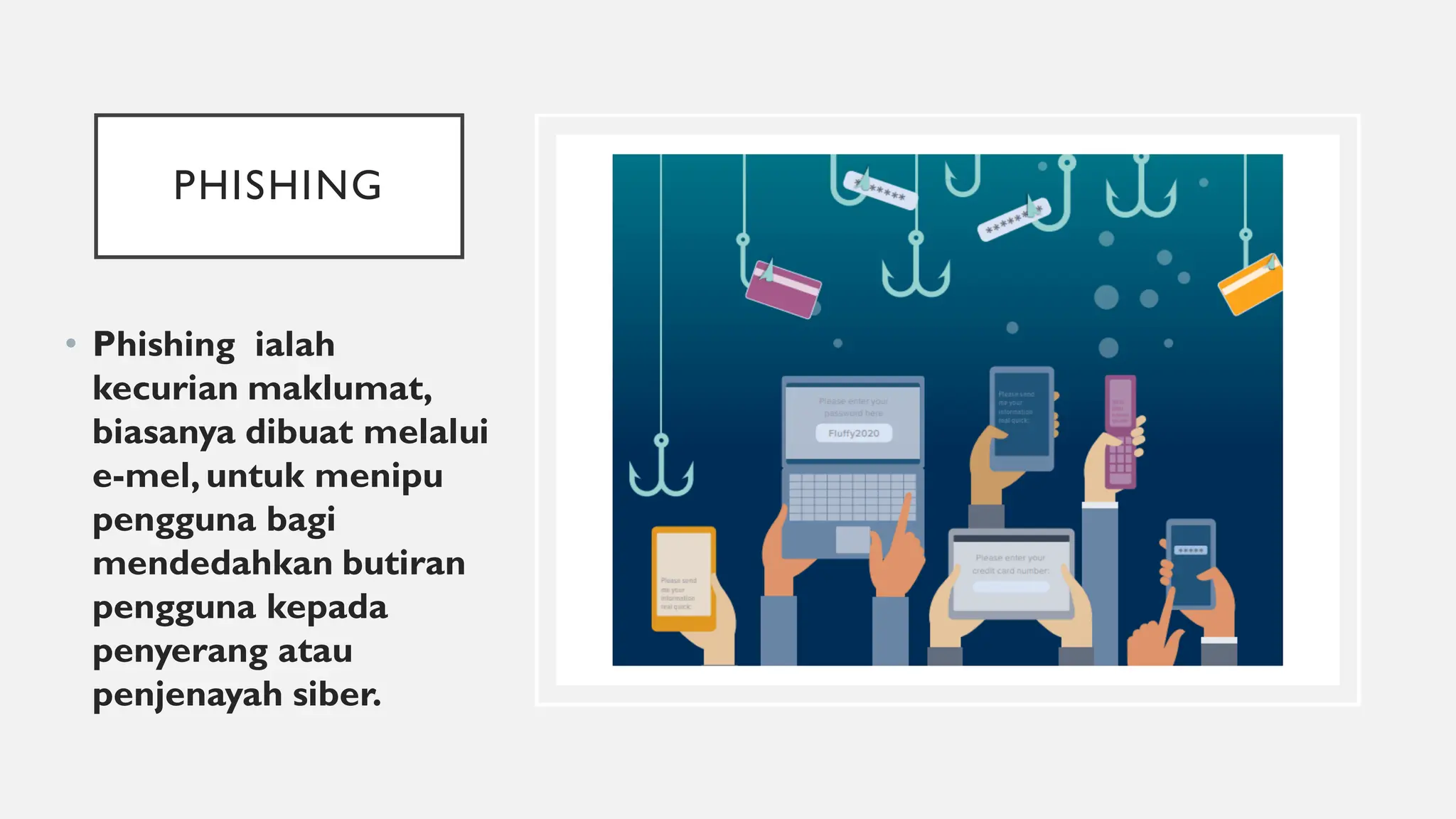

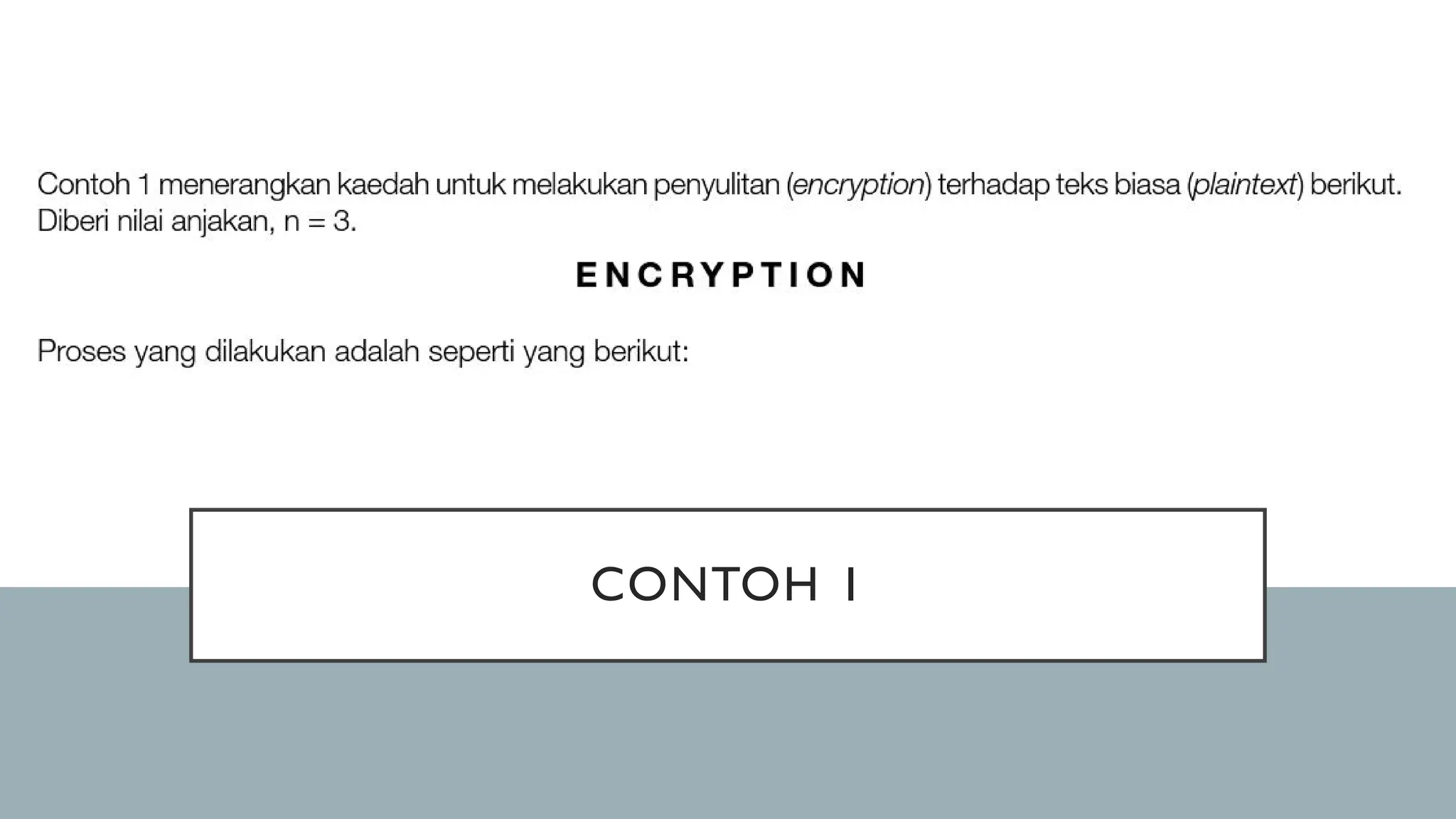

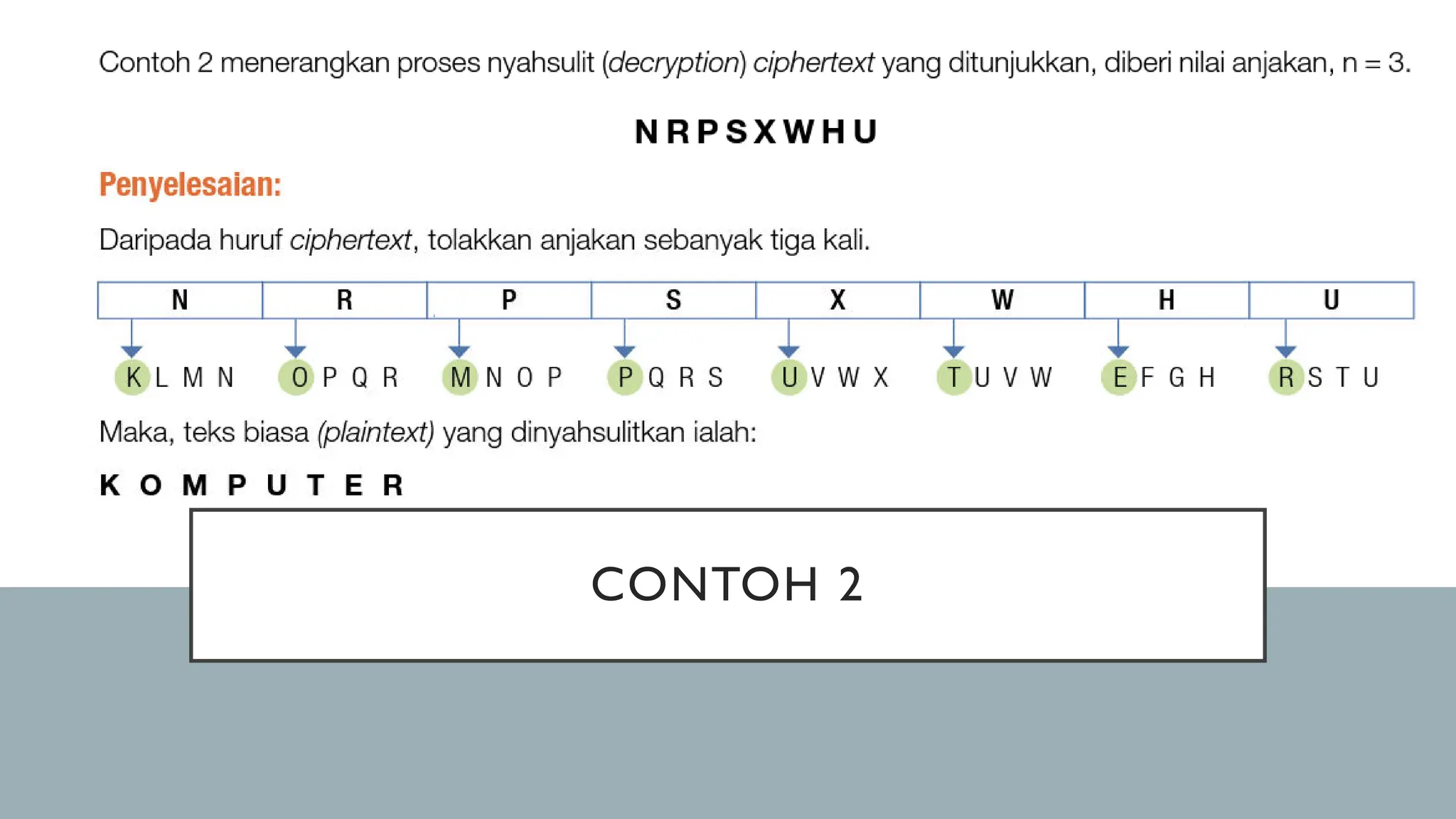

Dokumen ini membincangkan impak teknologi komputer dalam pelbagai aspek kehidupan serta berkaitan dengan jenayah siber yang muncul sebagai akibat daripada perkembangan teknologi. Ia juga menekankan kepentingan keselamatan data, etika dalam pengkomputeran, dan kaedah-kaedah perlindungan seperti penyulitan dan pengesahan berganda. Selain itu, dokumen menyentuh tentang cabaran dalam pendidikan abad ke-21 dan keperluan untuk mendidik pengguna tentang risiko teknologi dan etika yang berkaitan.