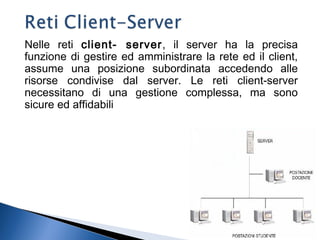

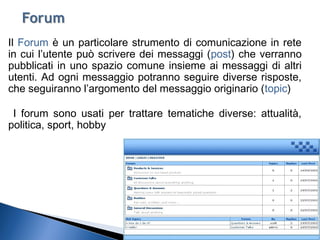

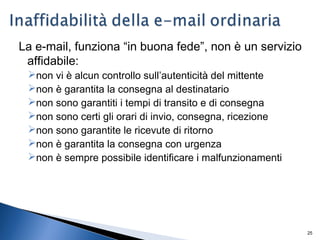

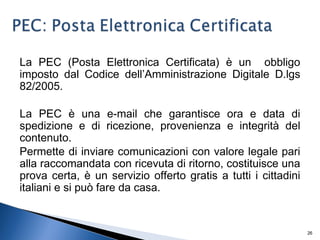

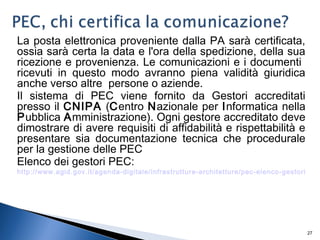

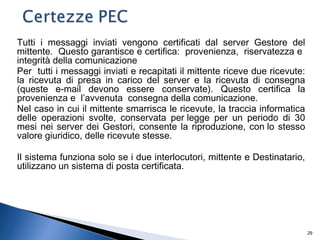

Il documento descrive le reti di computer e il loro utilizzo, evidenziando i principali tipi come LAN, MAN e WAN, con un focus particolare su Internet e la sua evoluzione da ARPANET. Viene spiegato il funzionamento delle reti client-server, il World Wide Web, e la gestione delle informazioni tramite protocolli come TCP/IP e sistemi di ricerca. Infine, si parla della posta elettronica, delle e-mail certificate (PEC) e delle misure per garantire la sicurezza dei dati in rete.