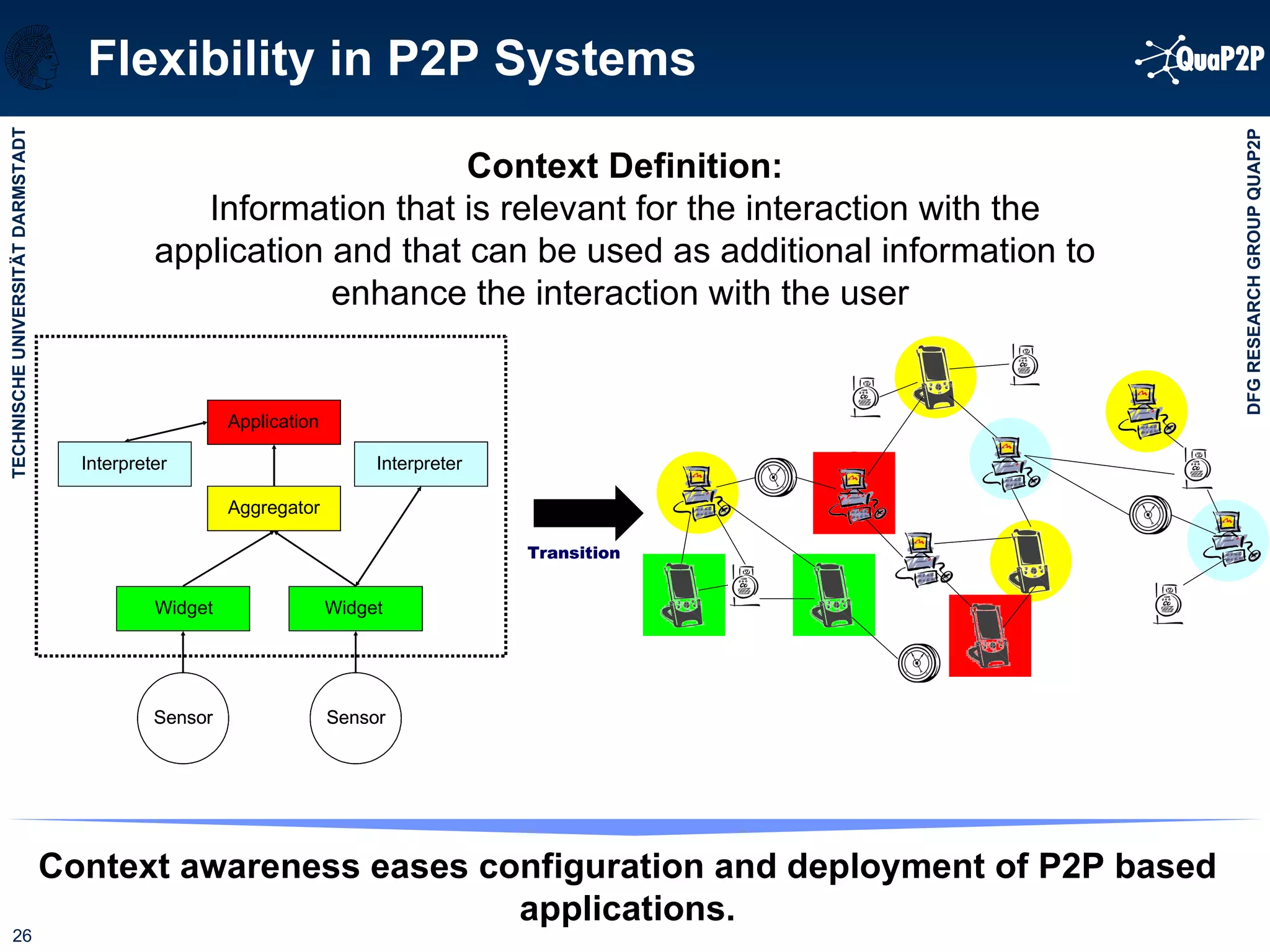

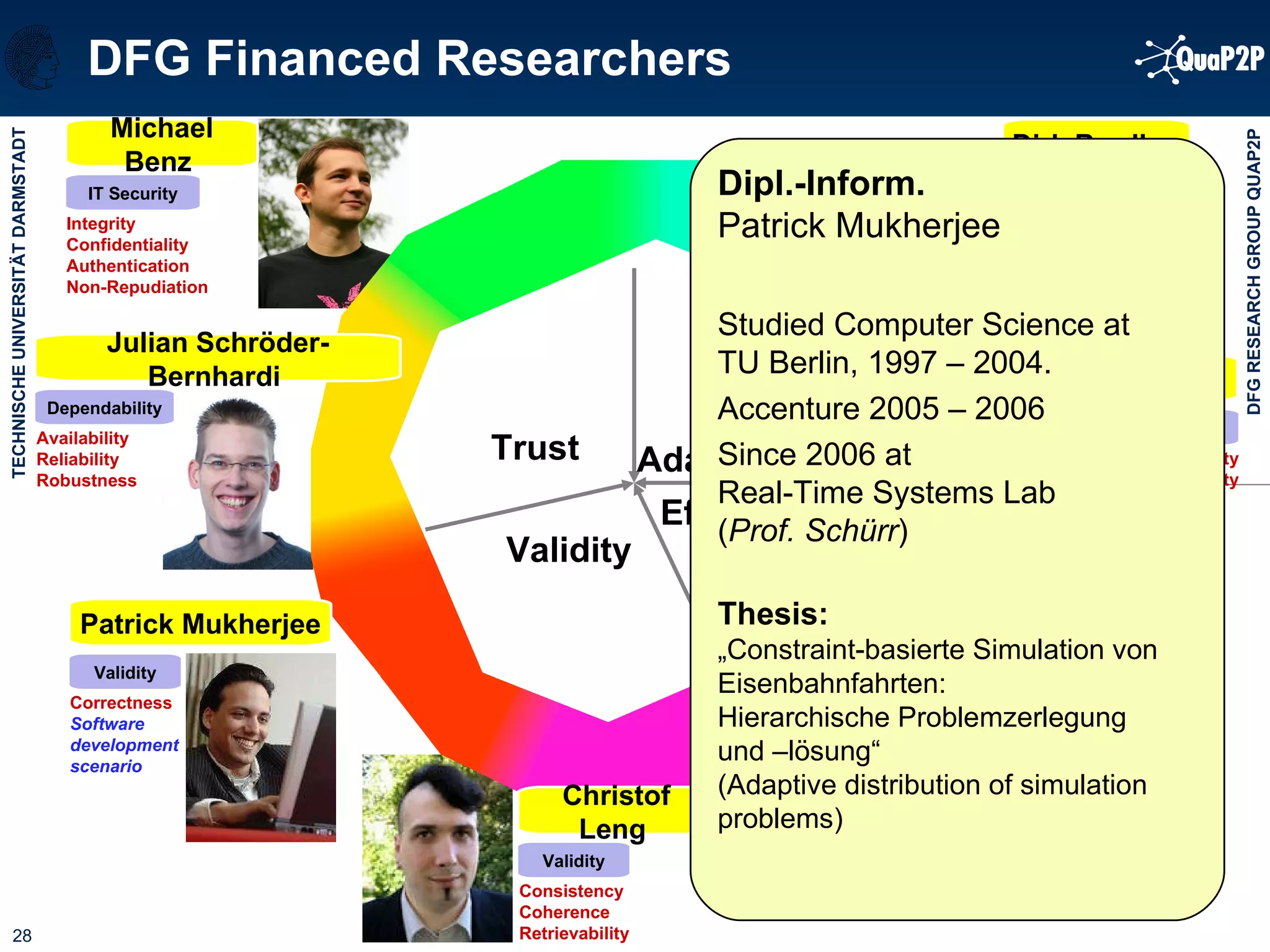

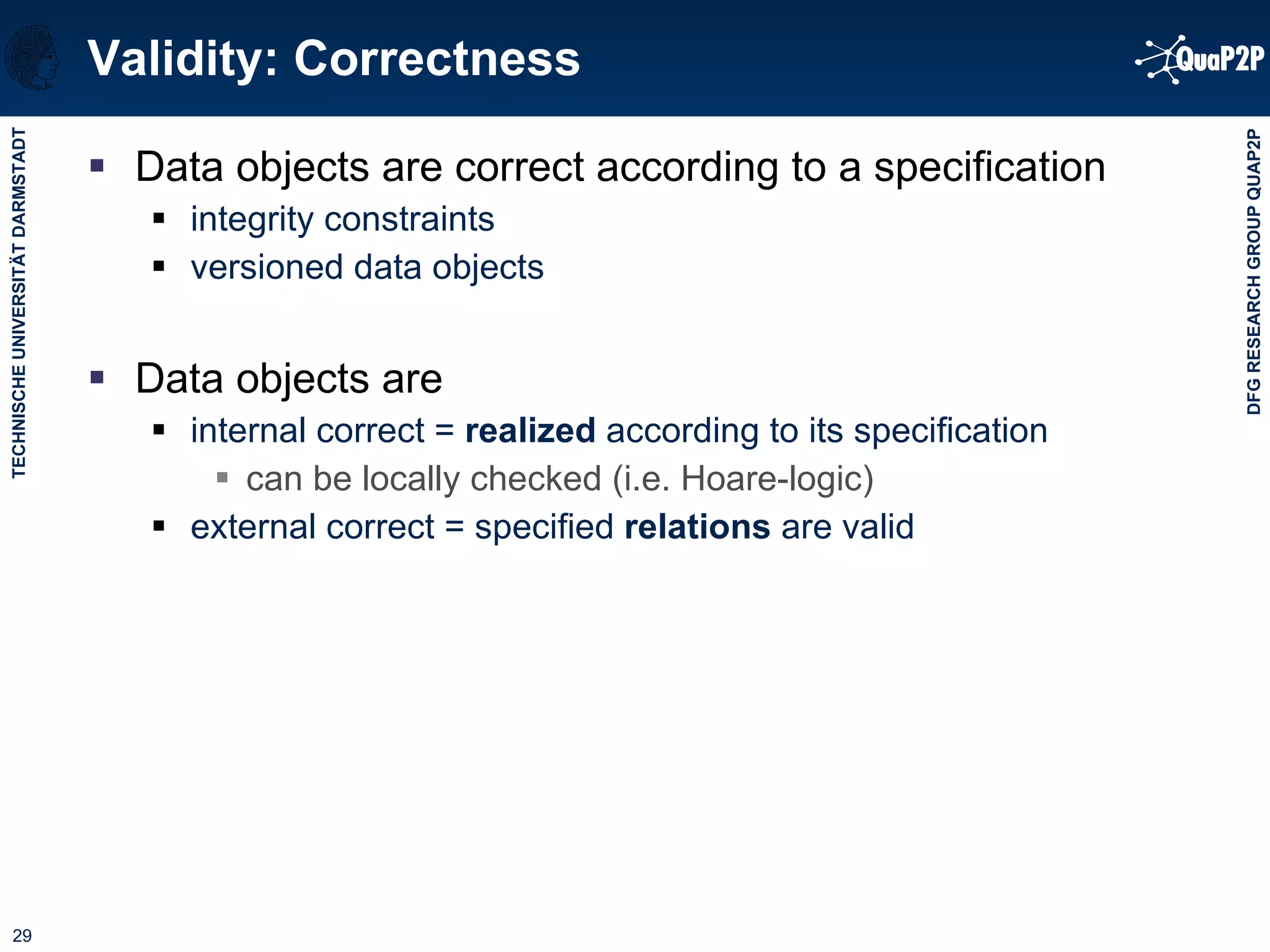

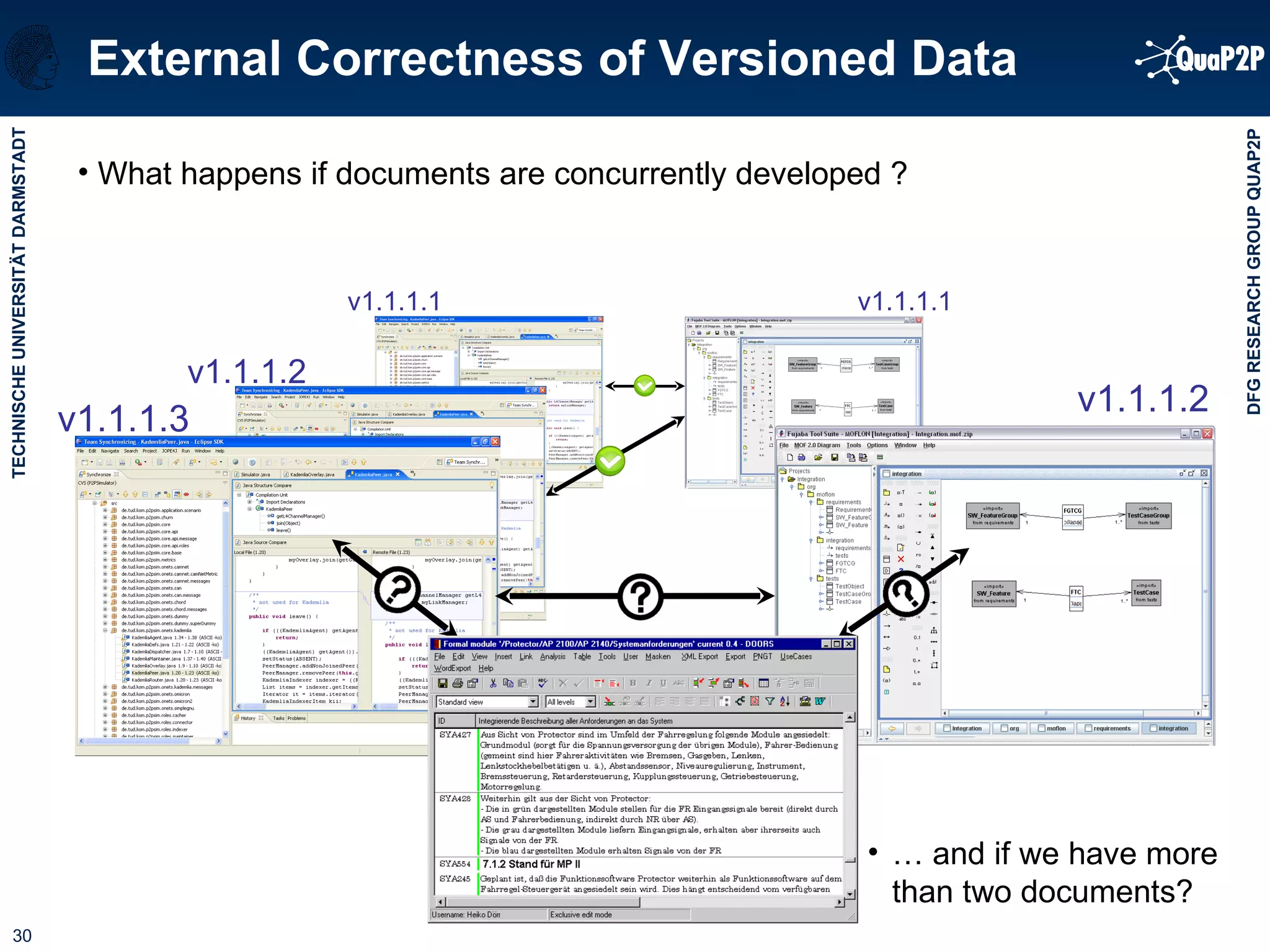

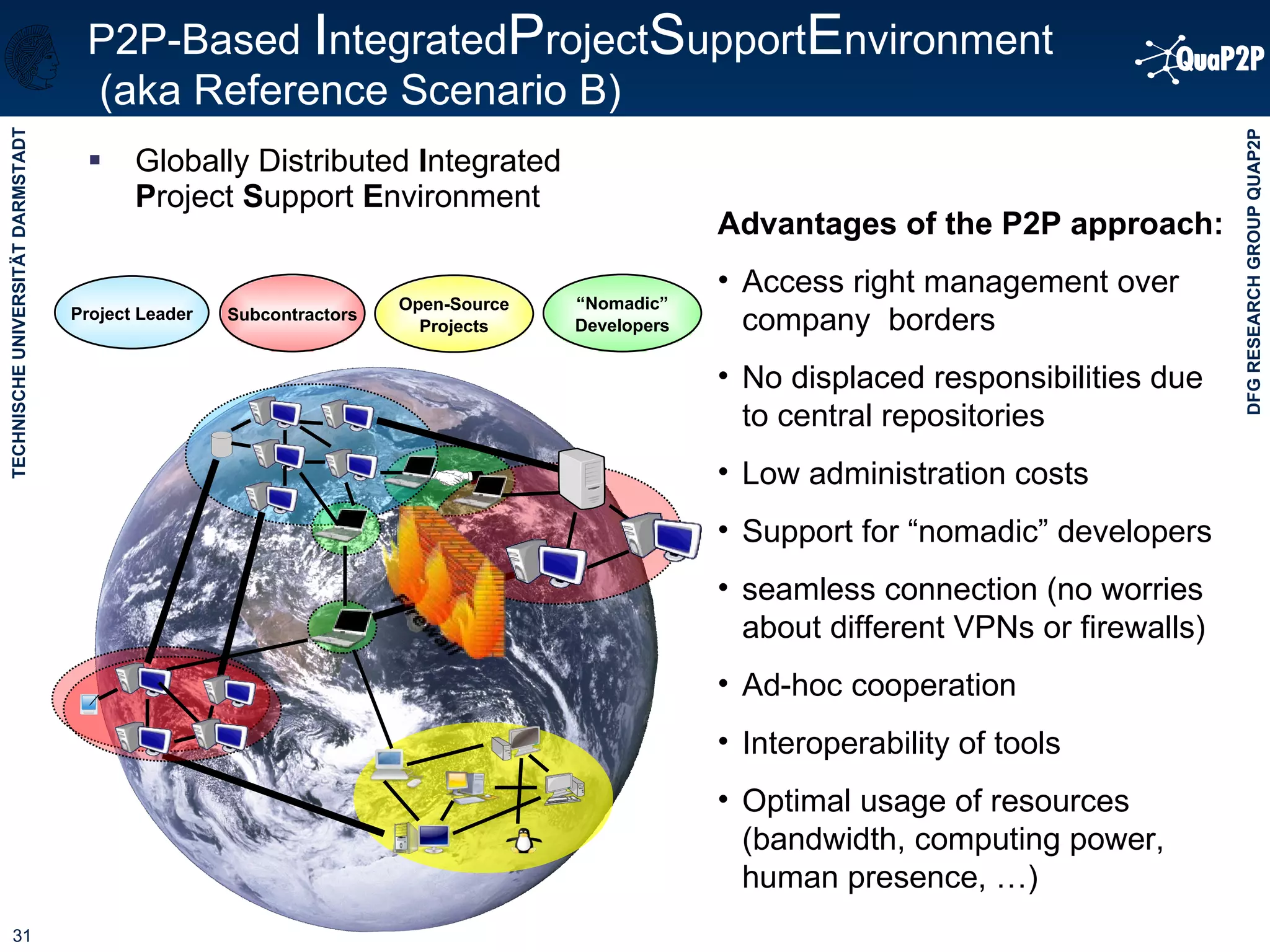

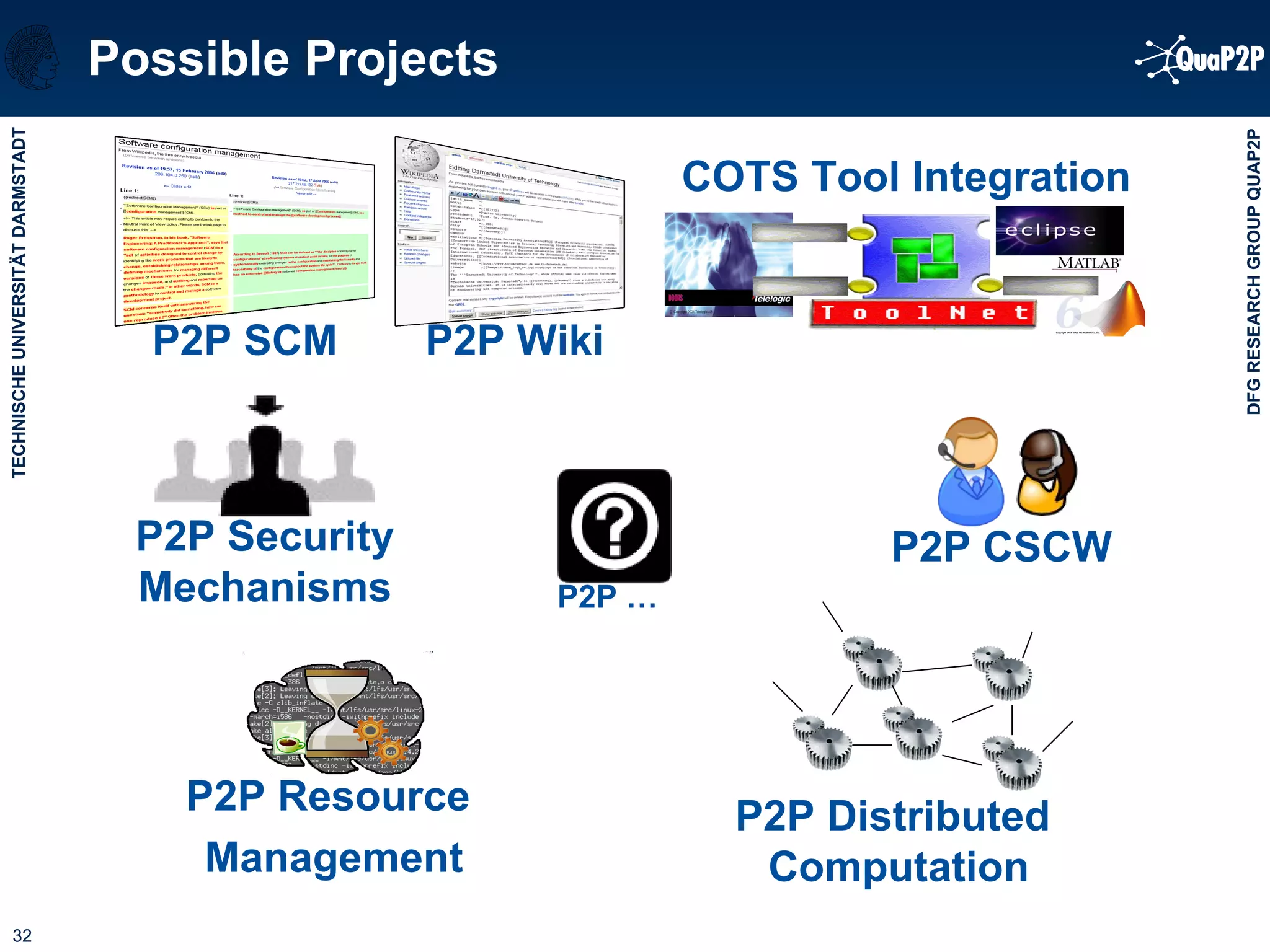

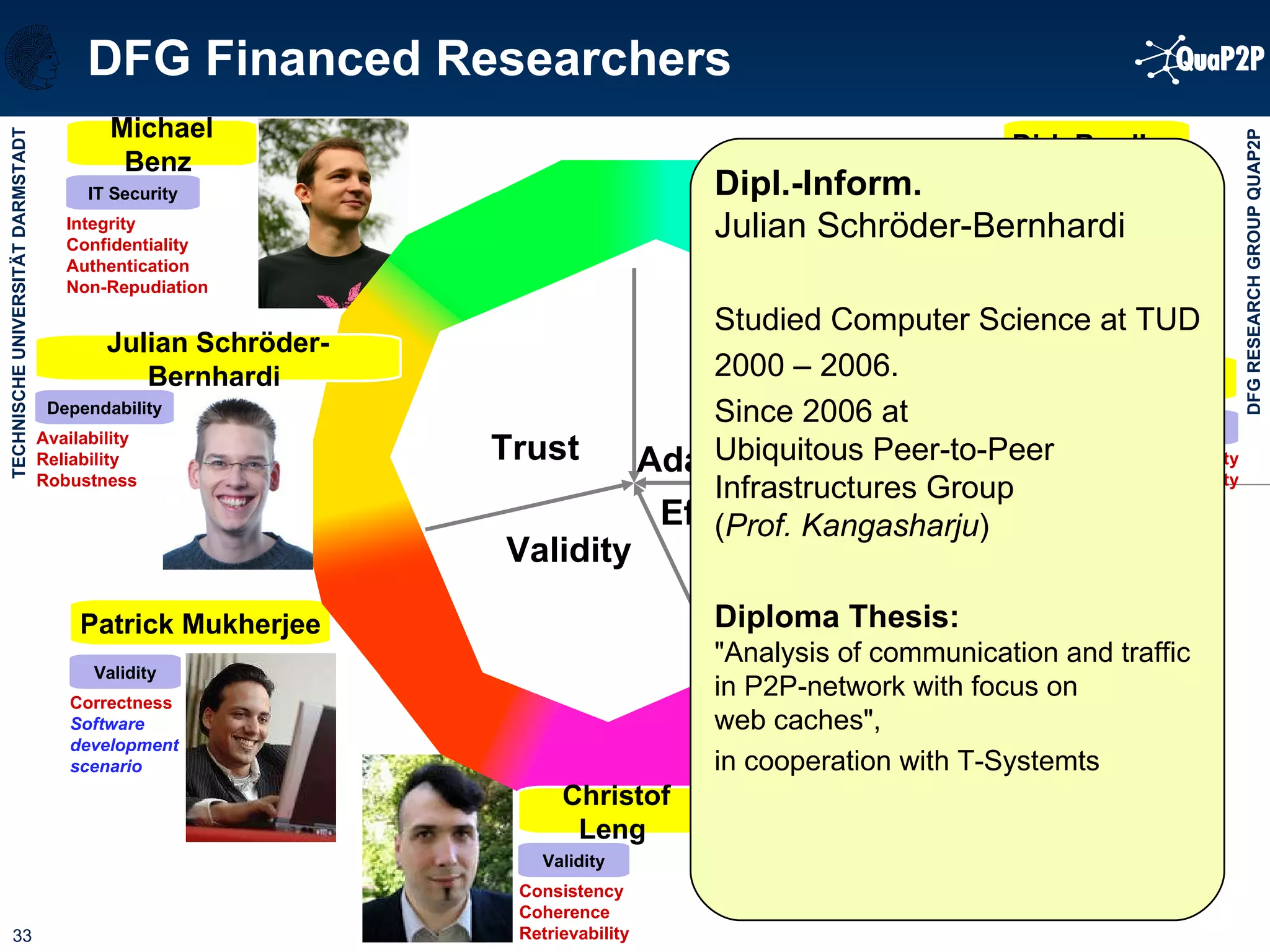

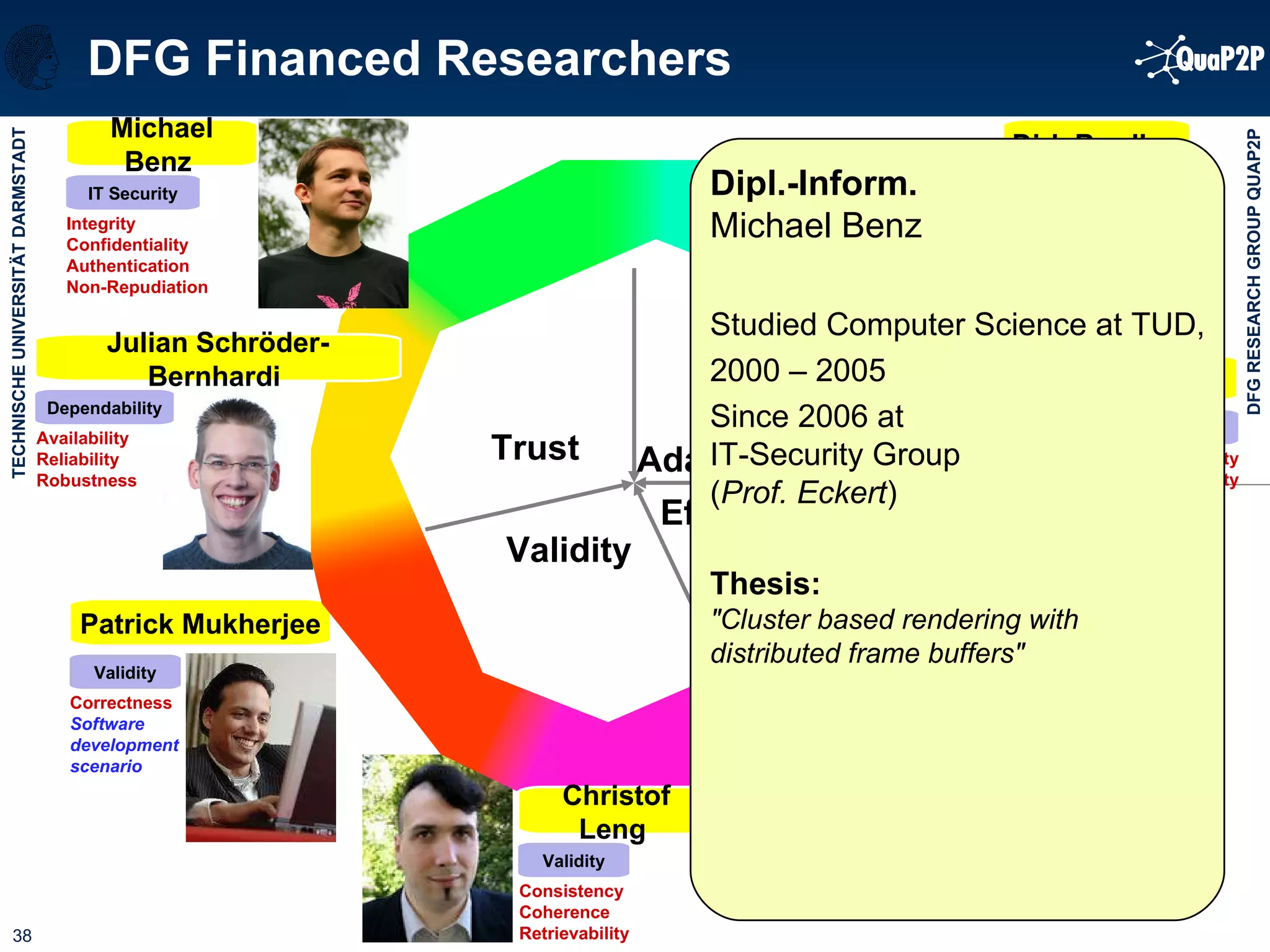

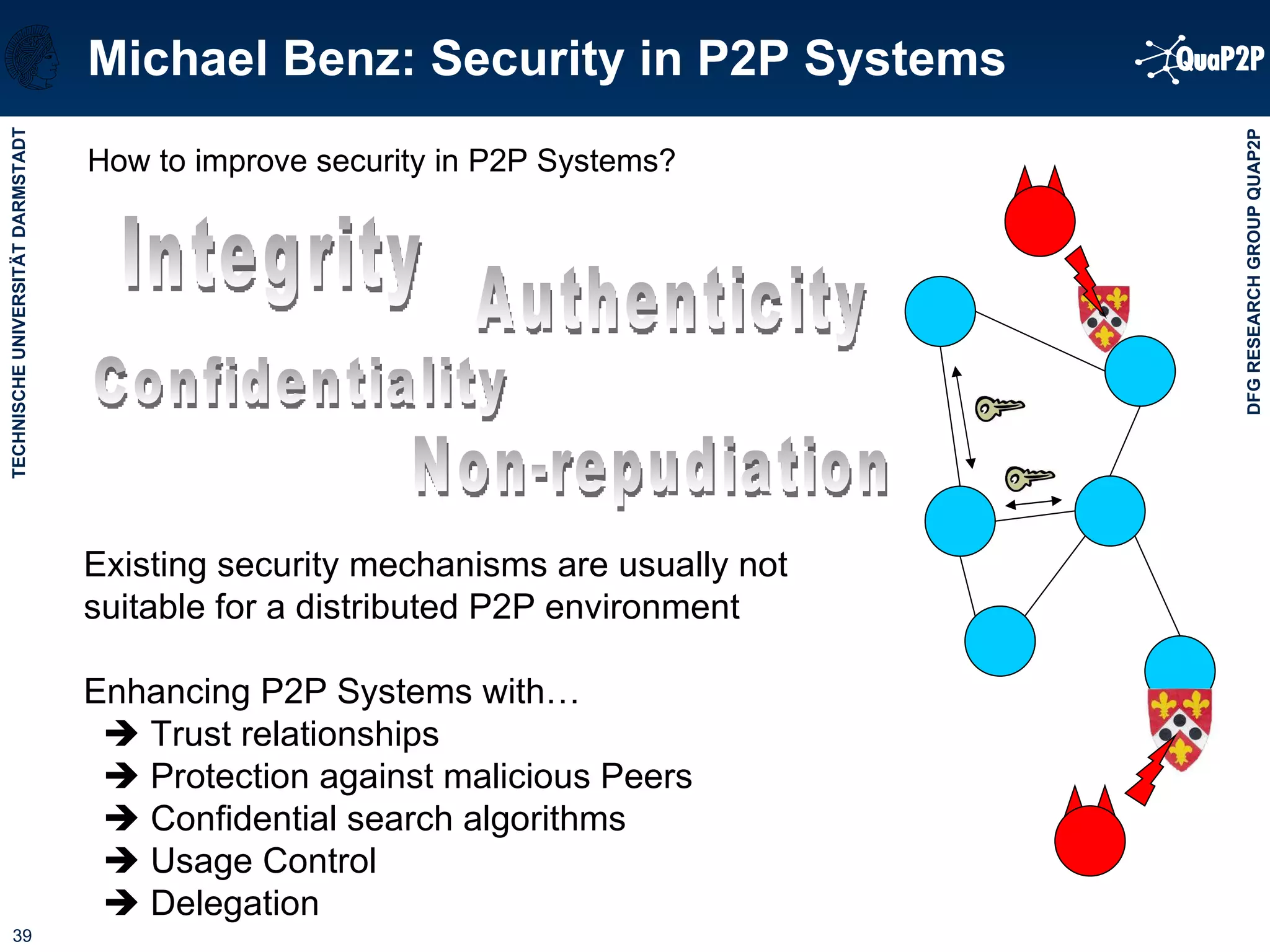

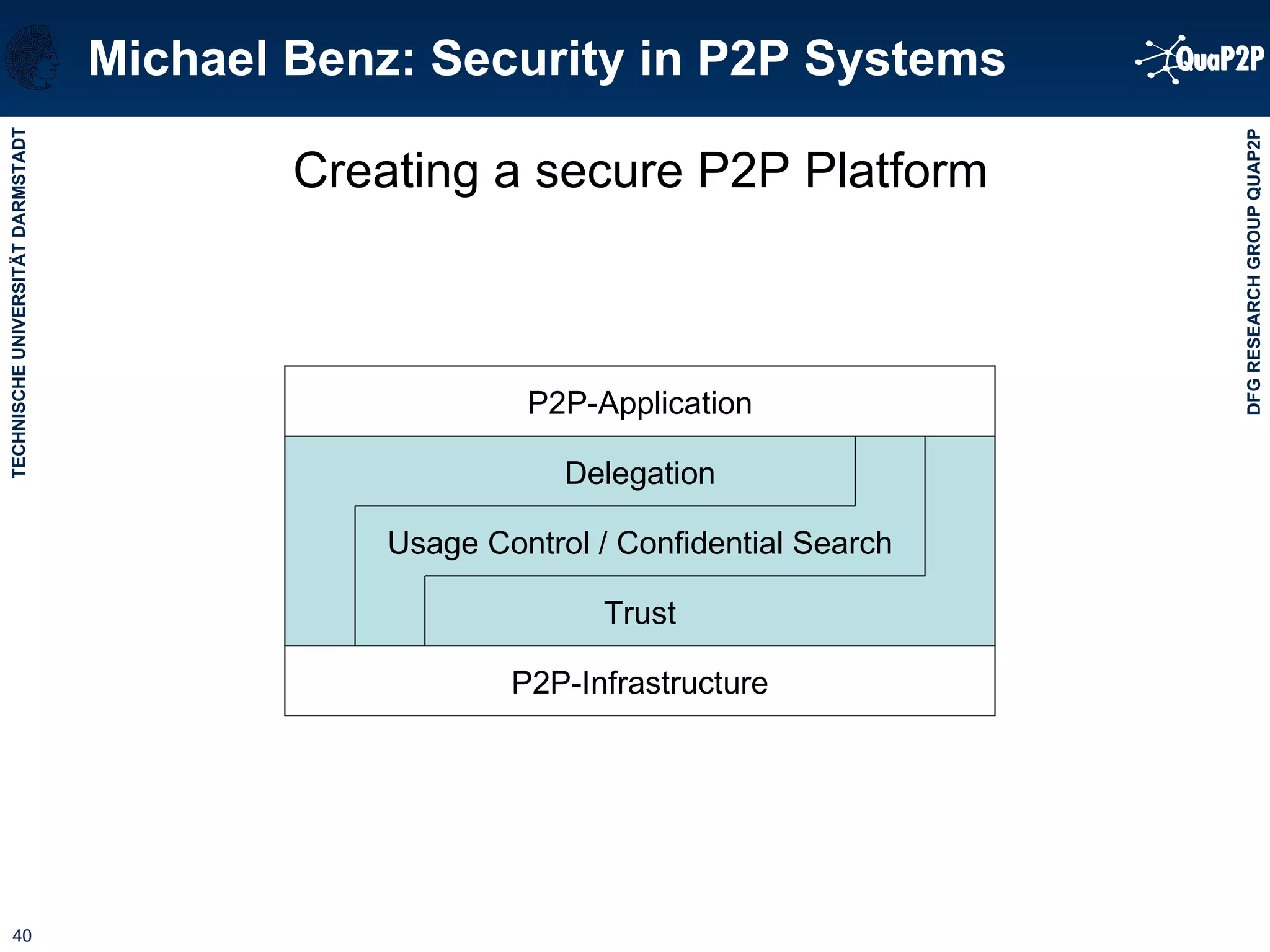

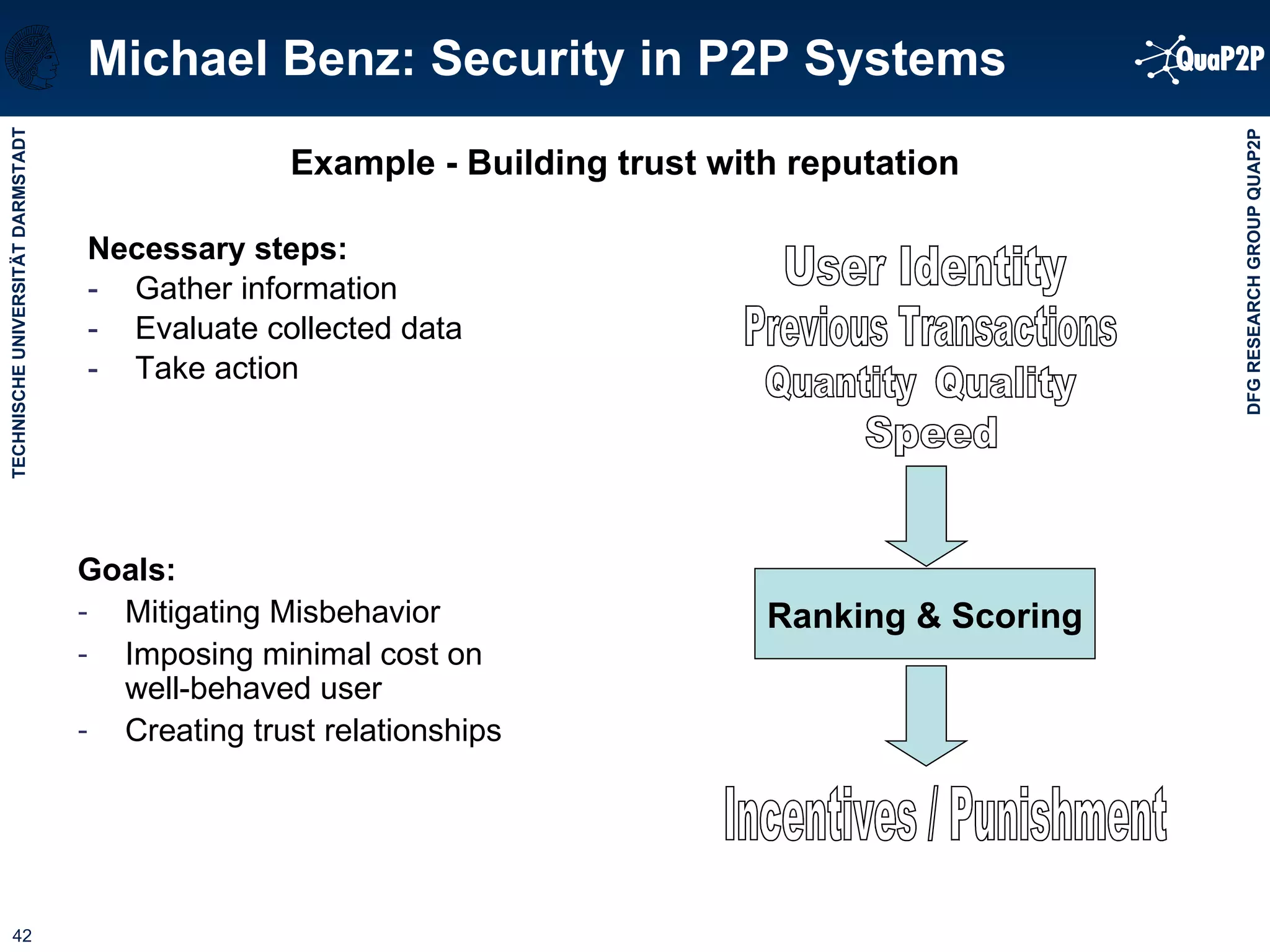

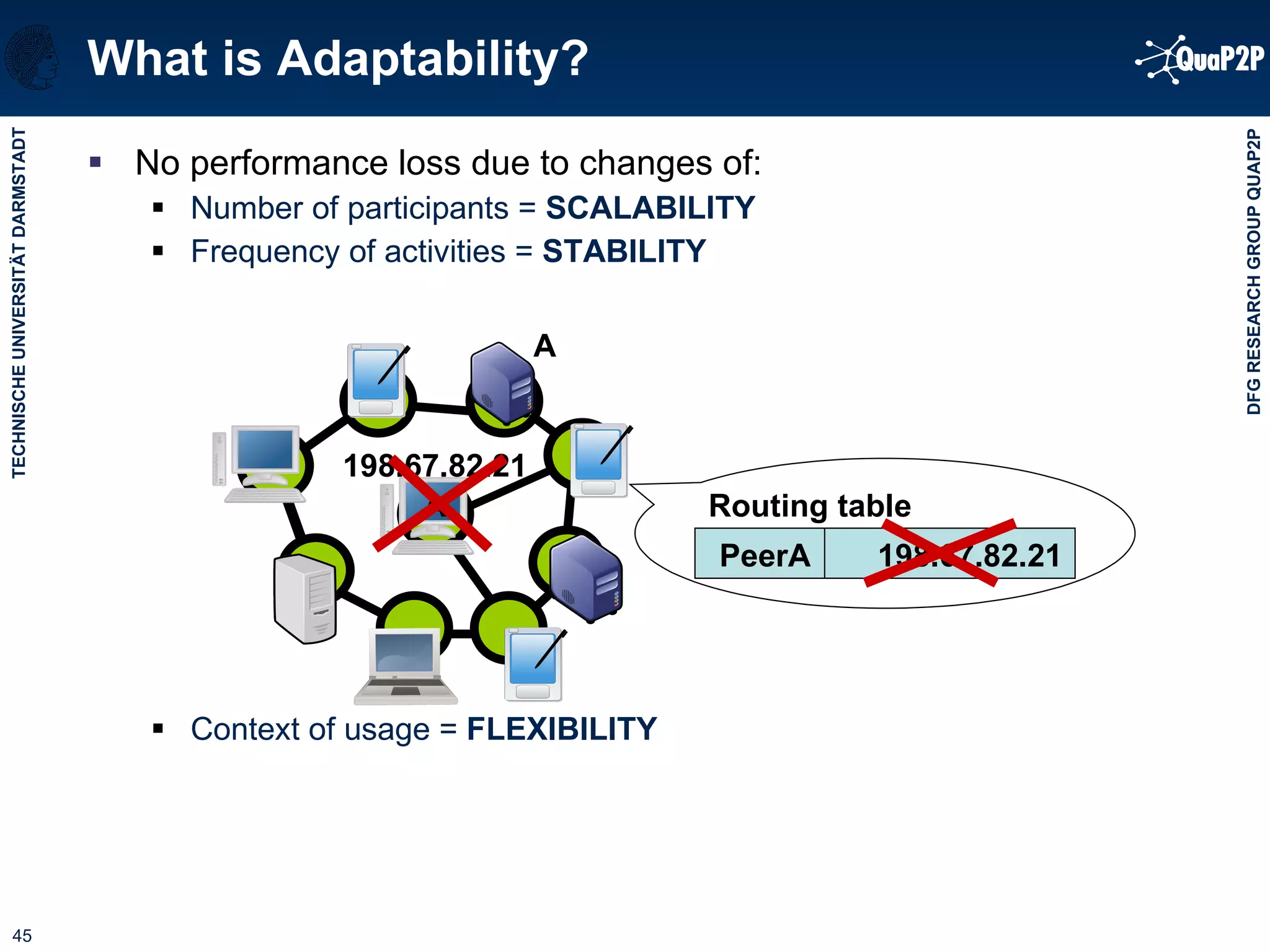

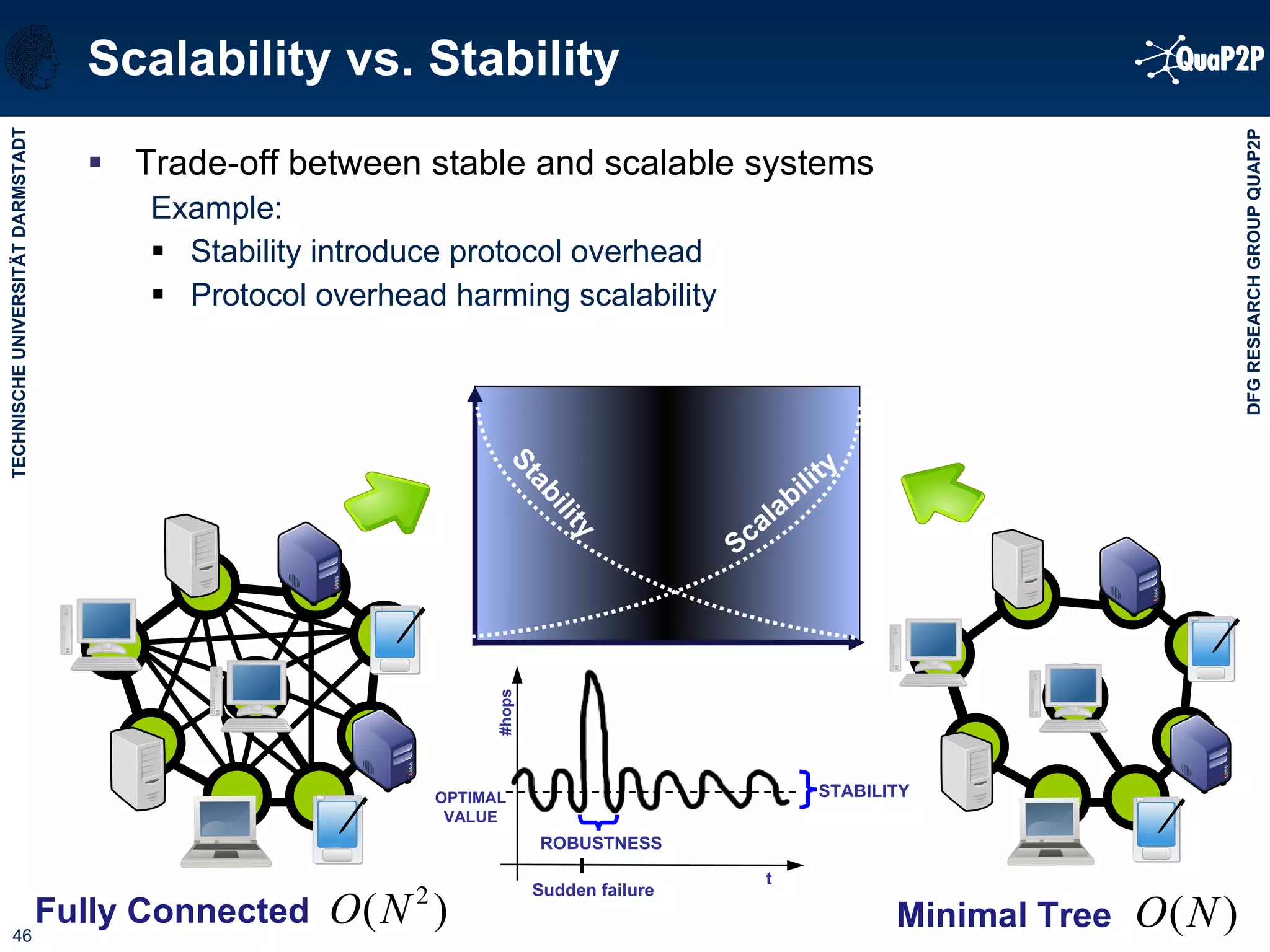

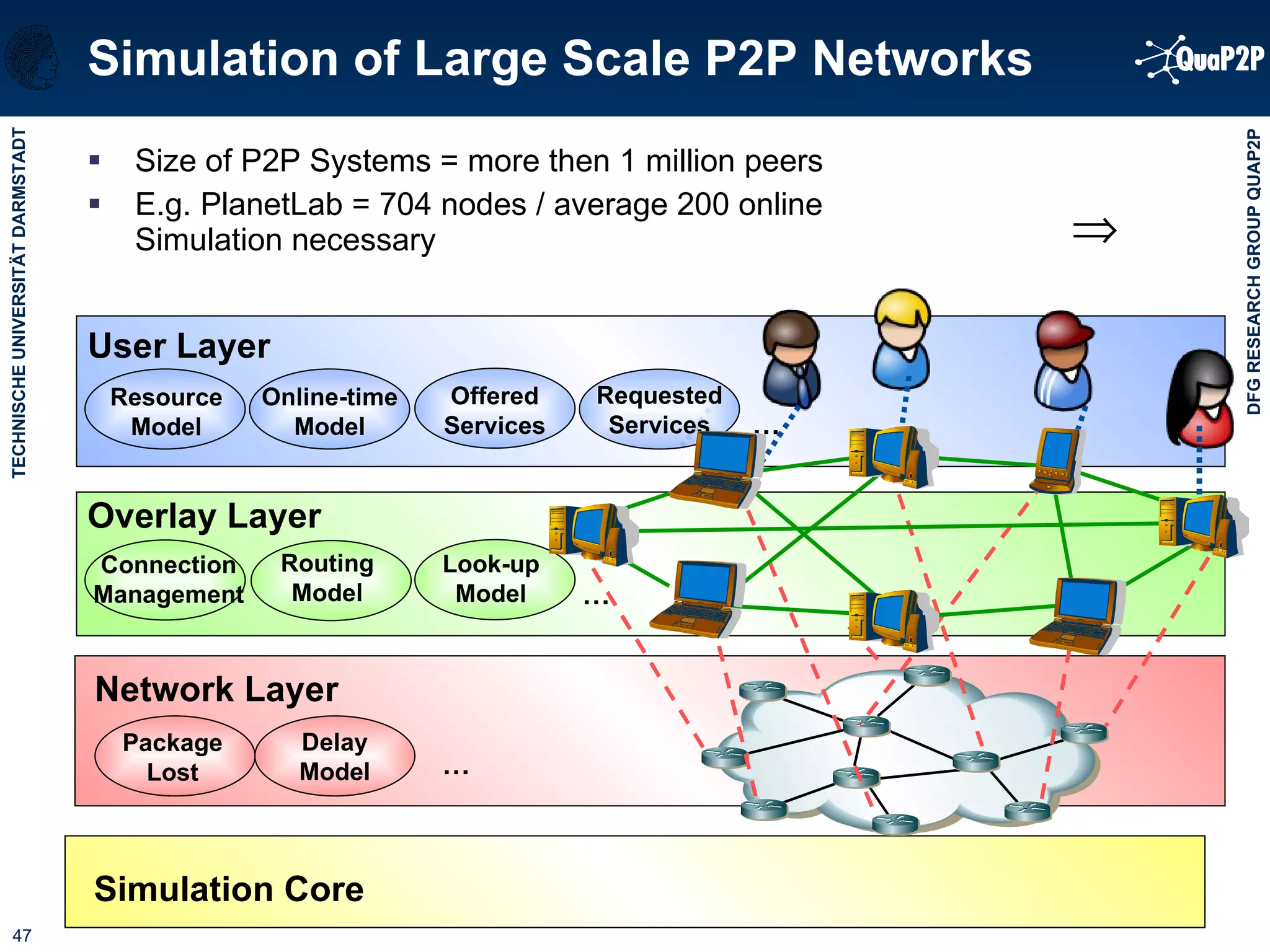

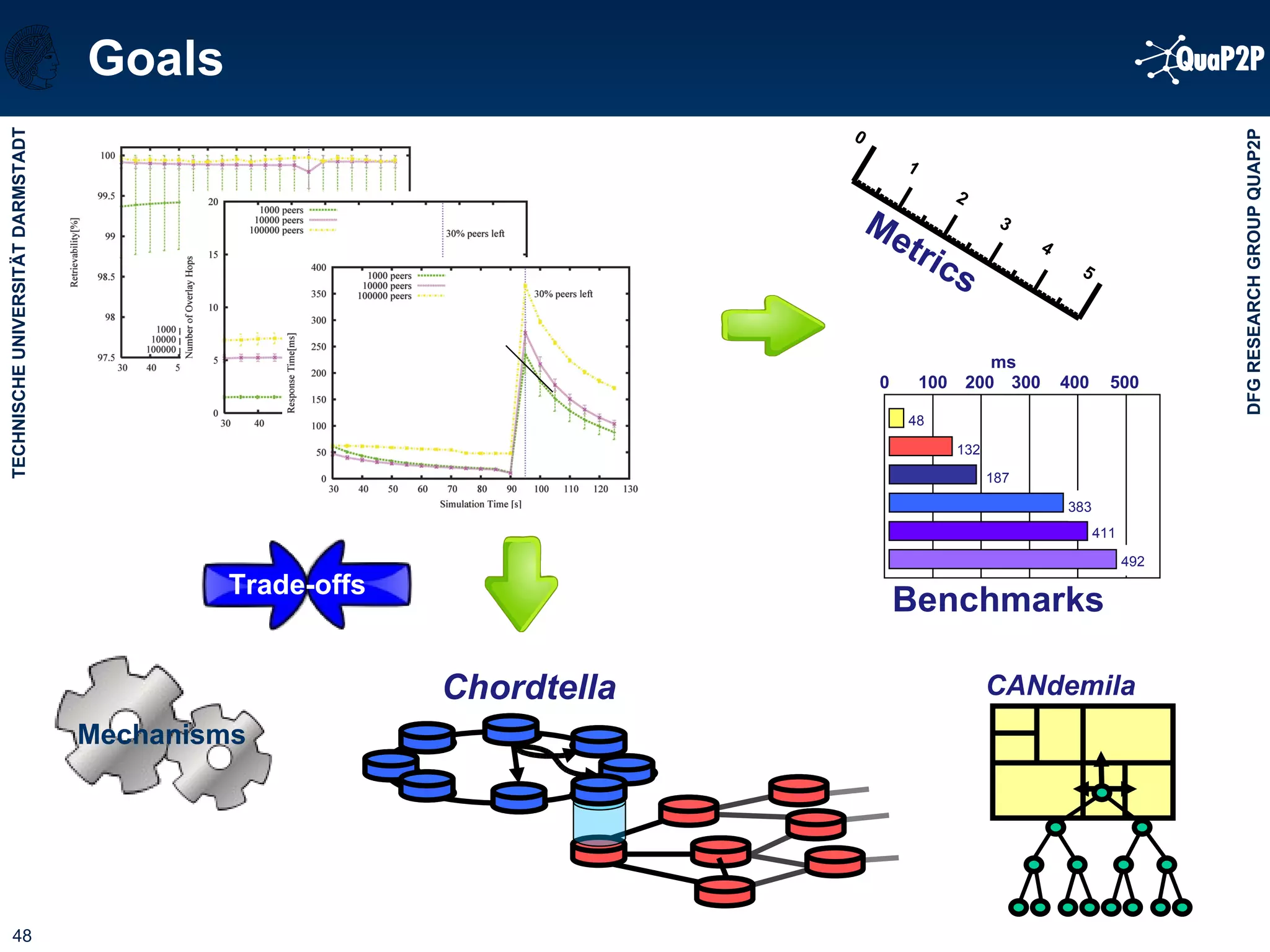

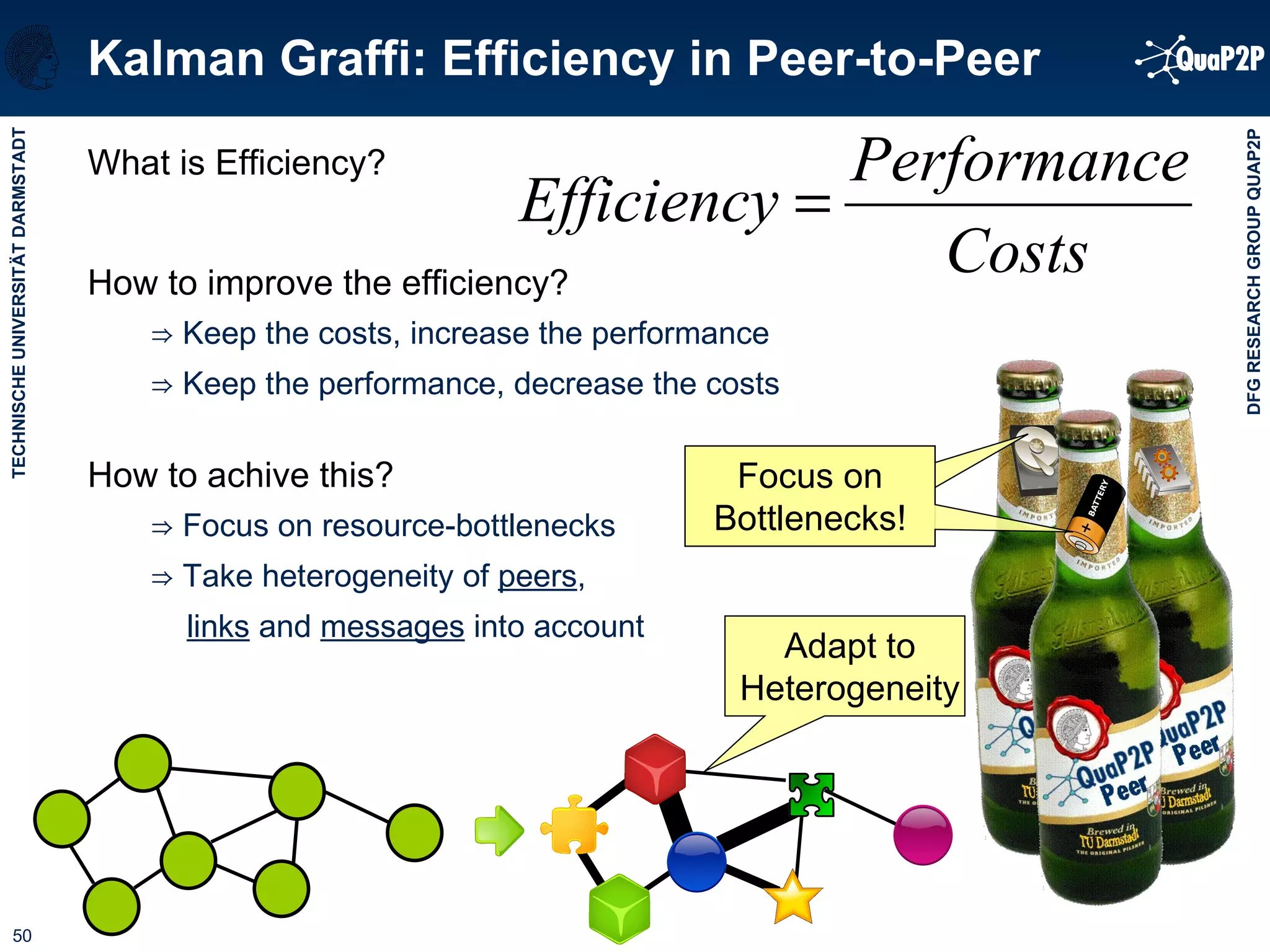

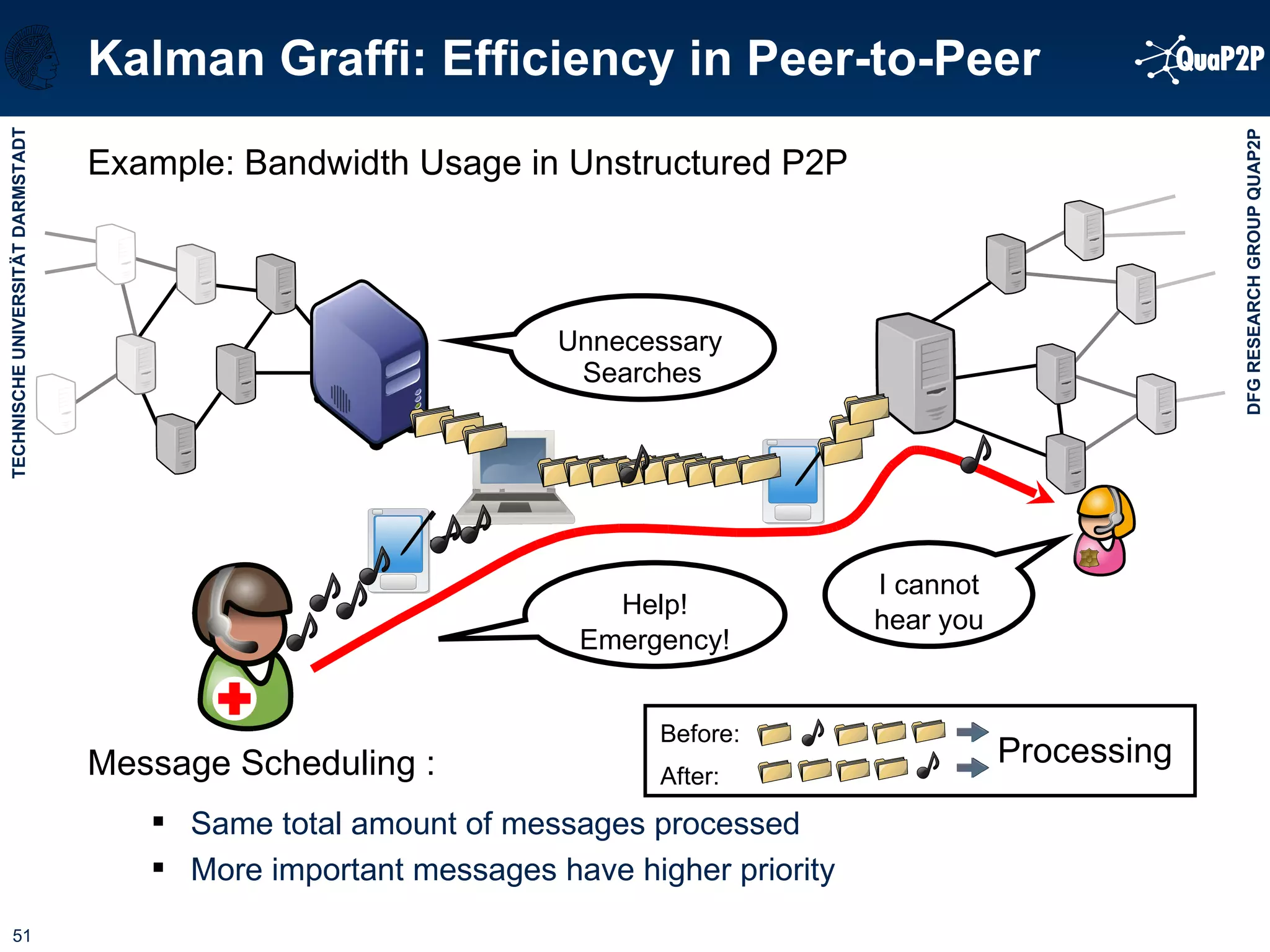

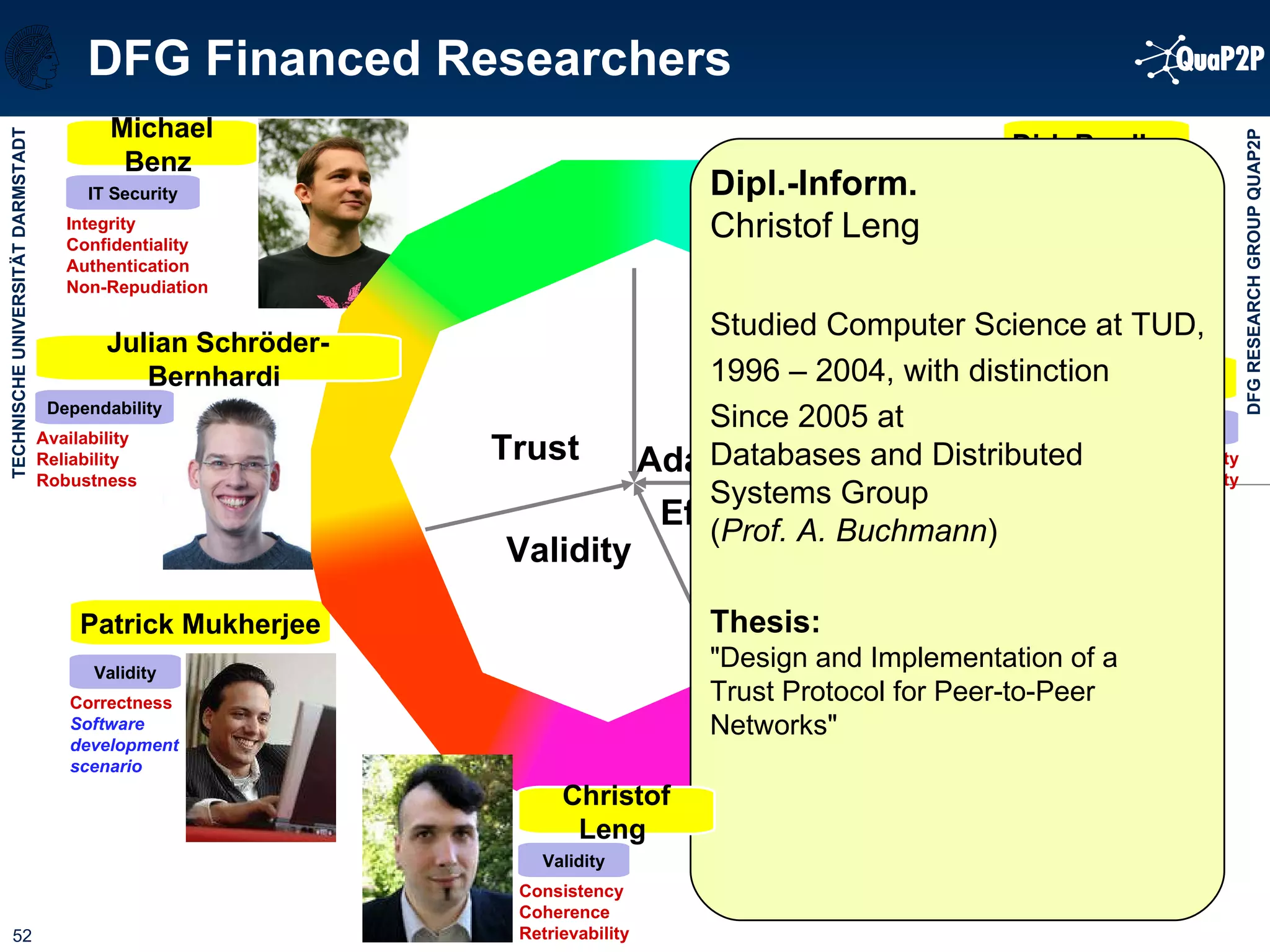

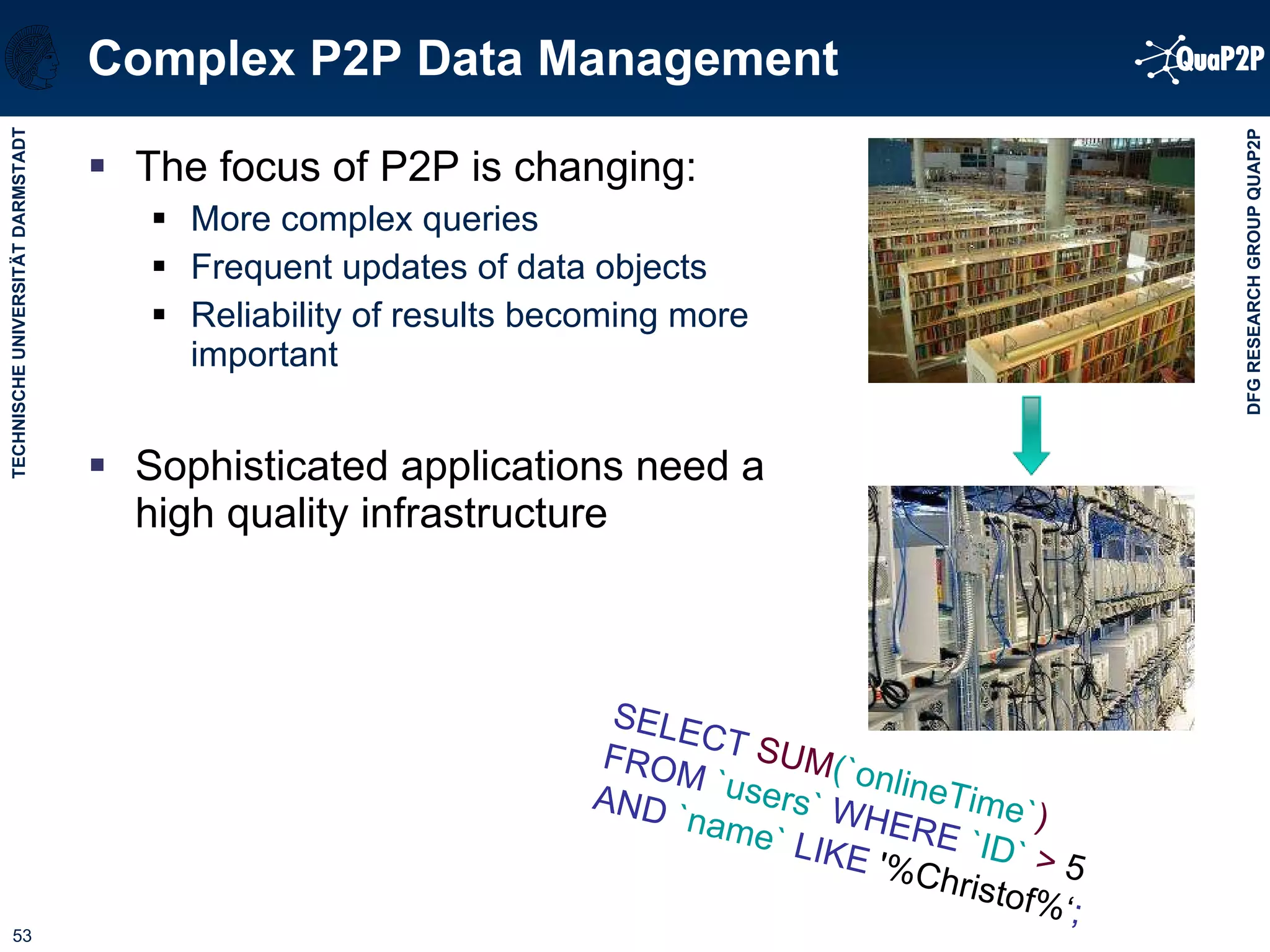

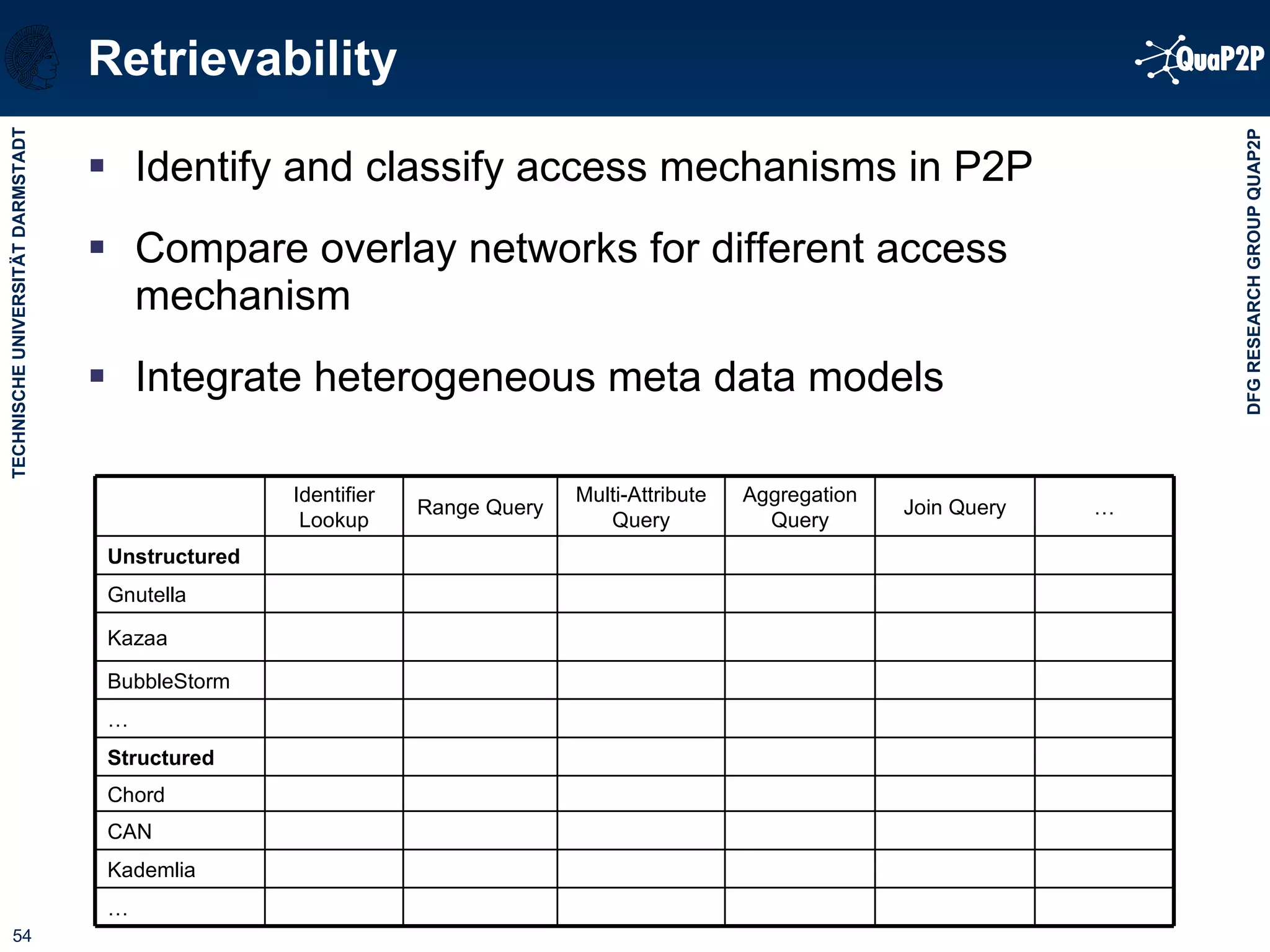

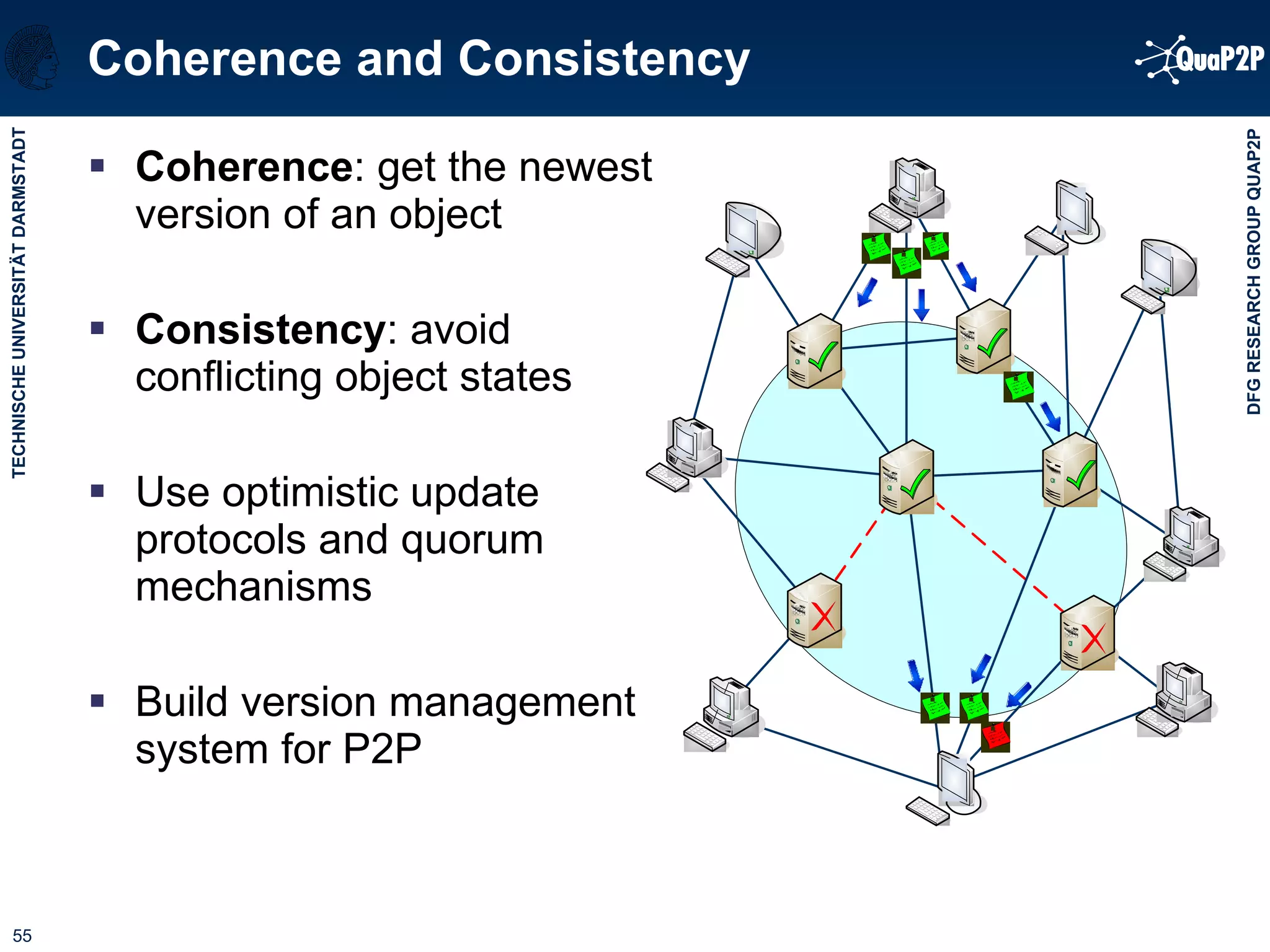

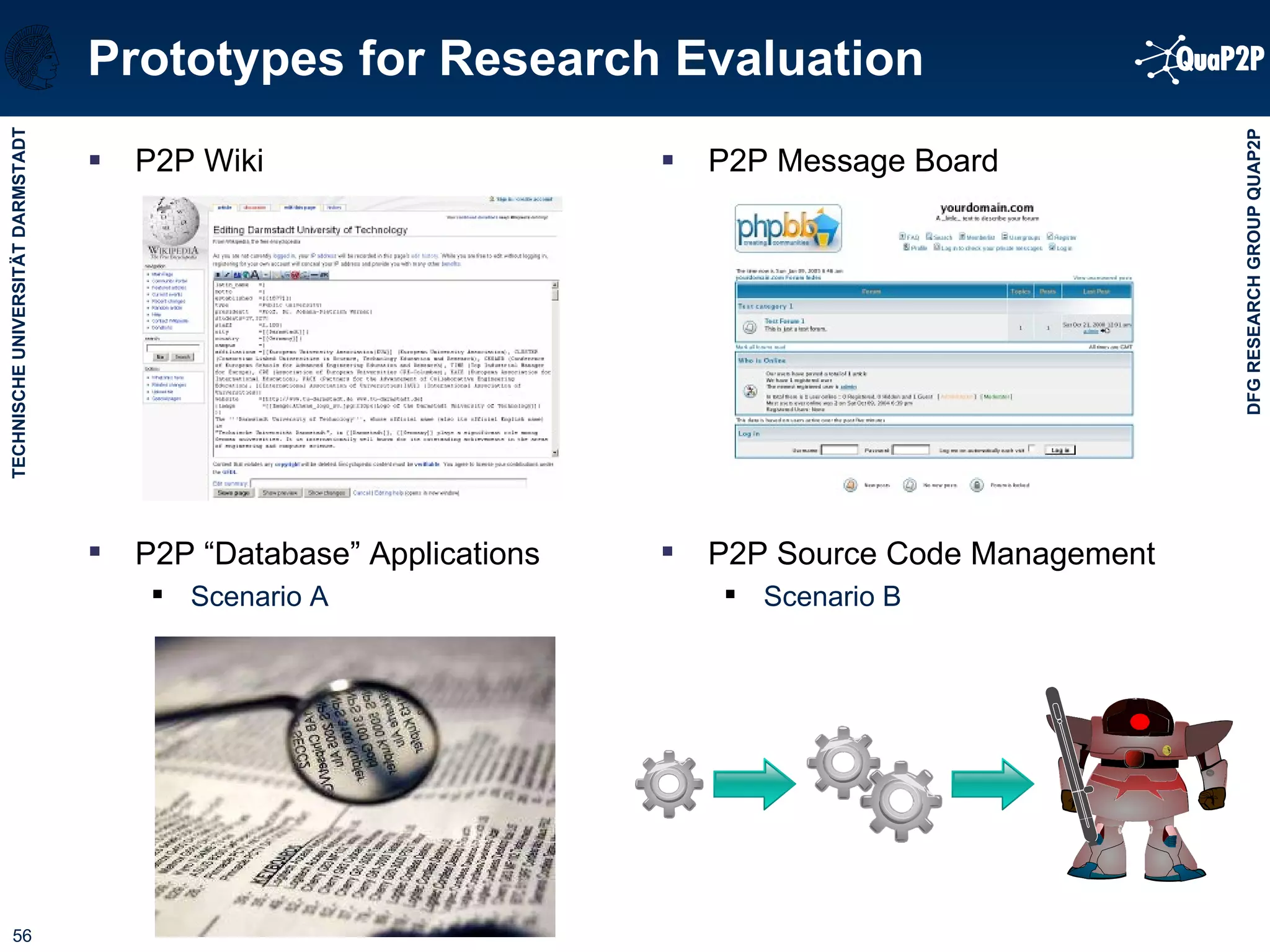

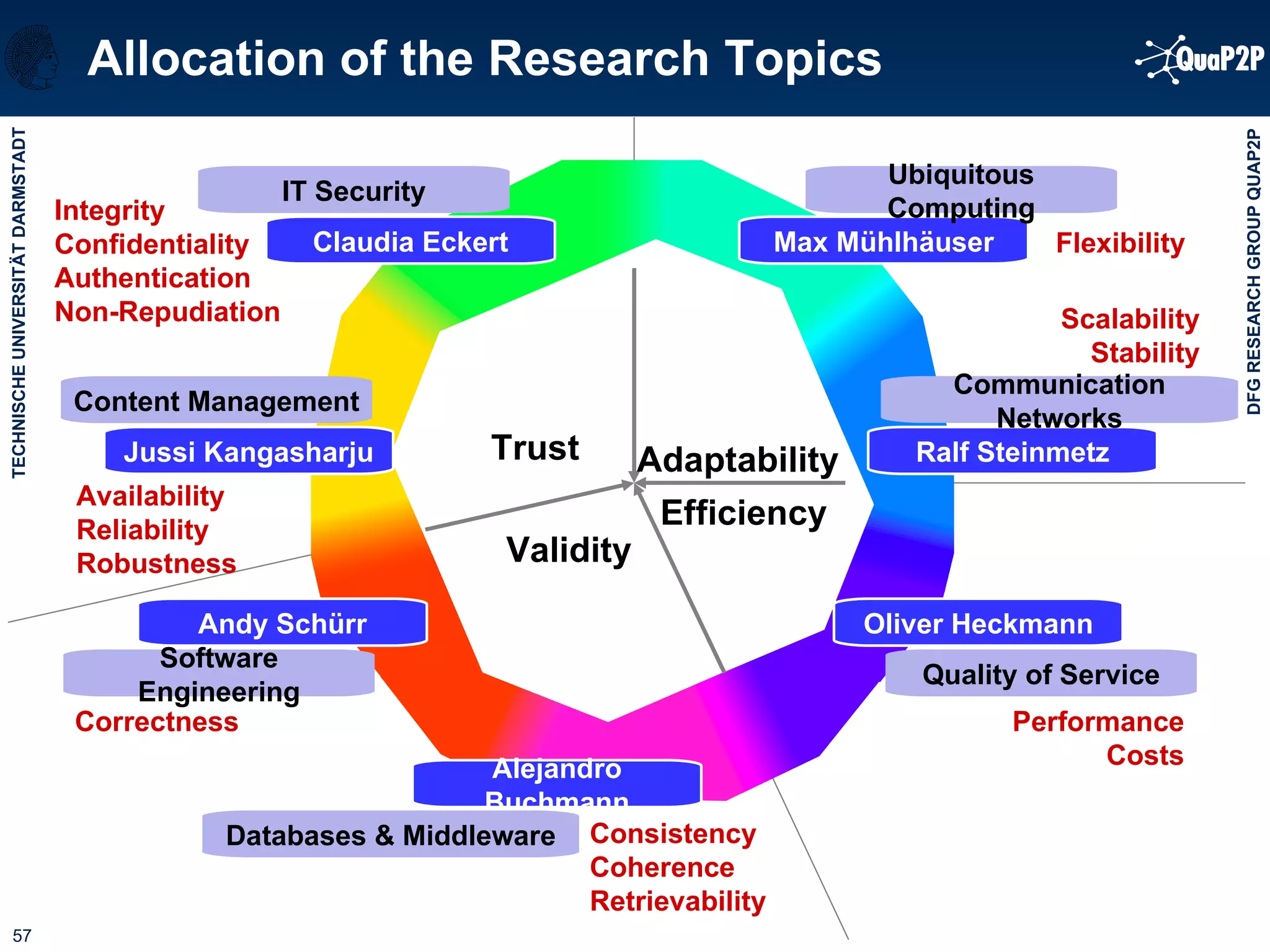

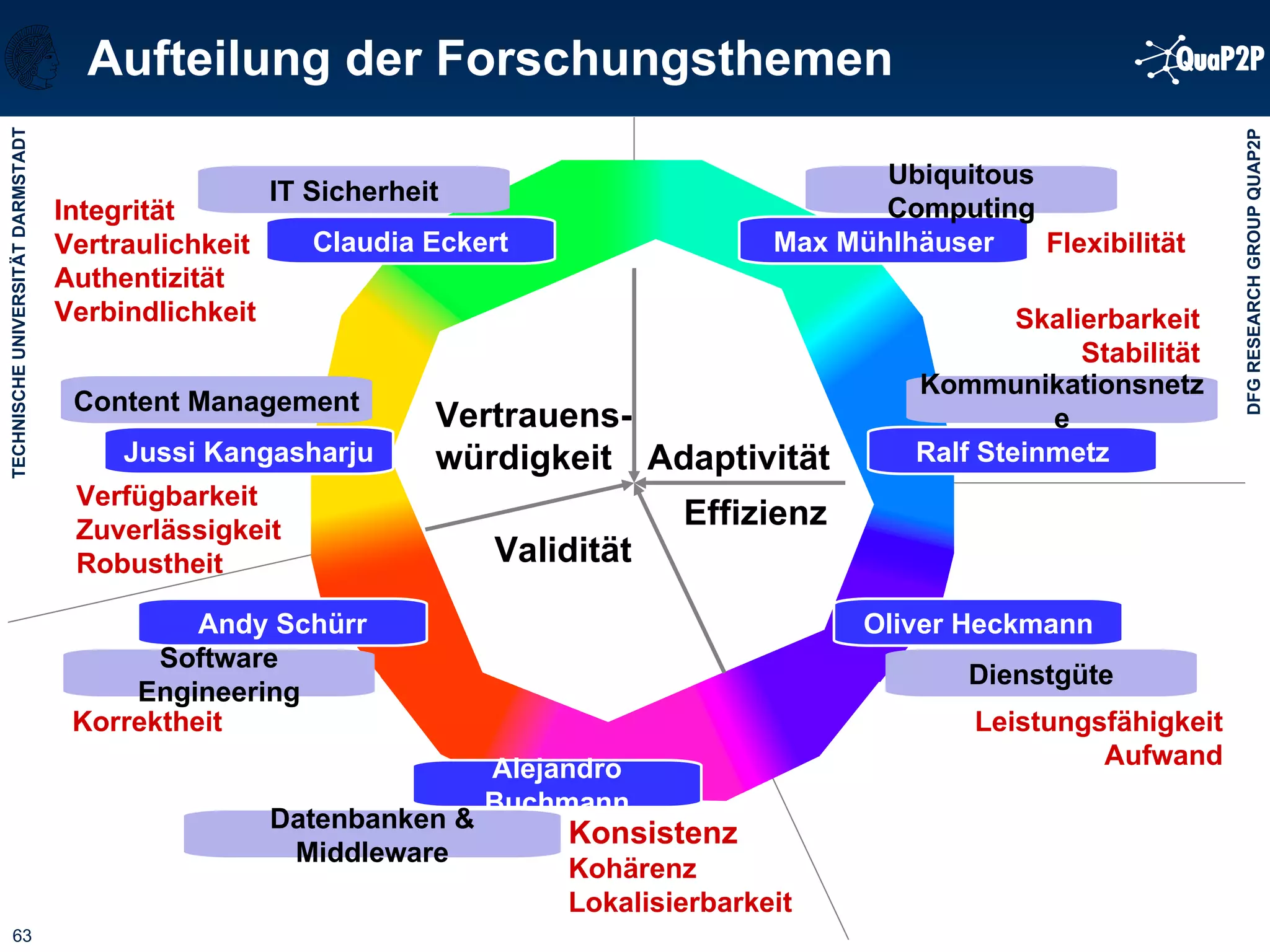

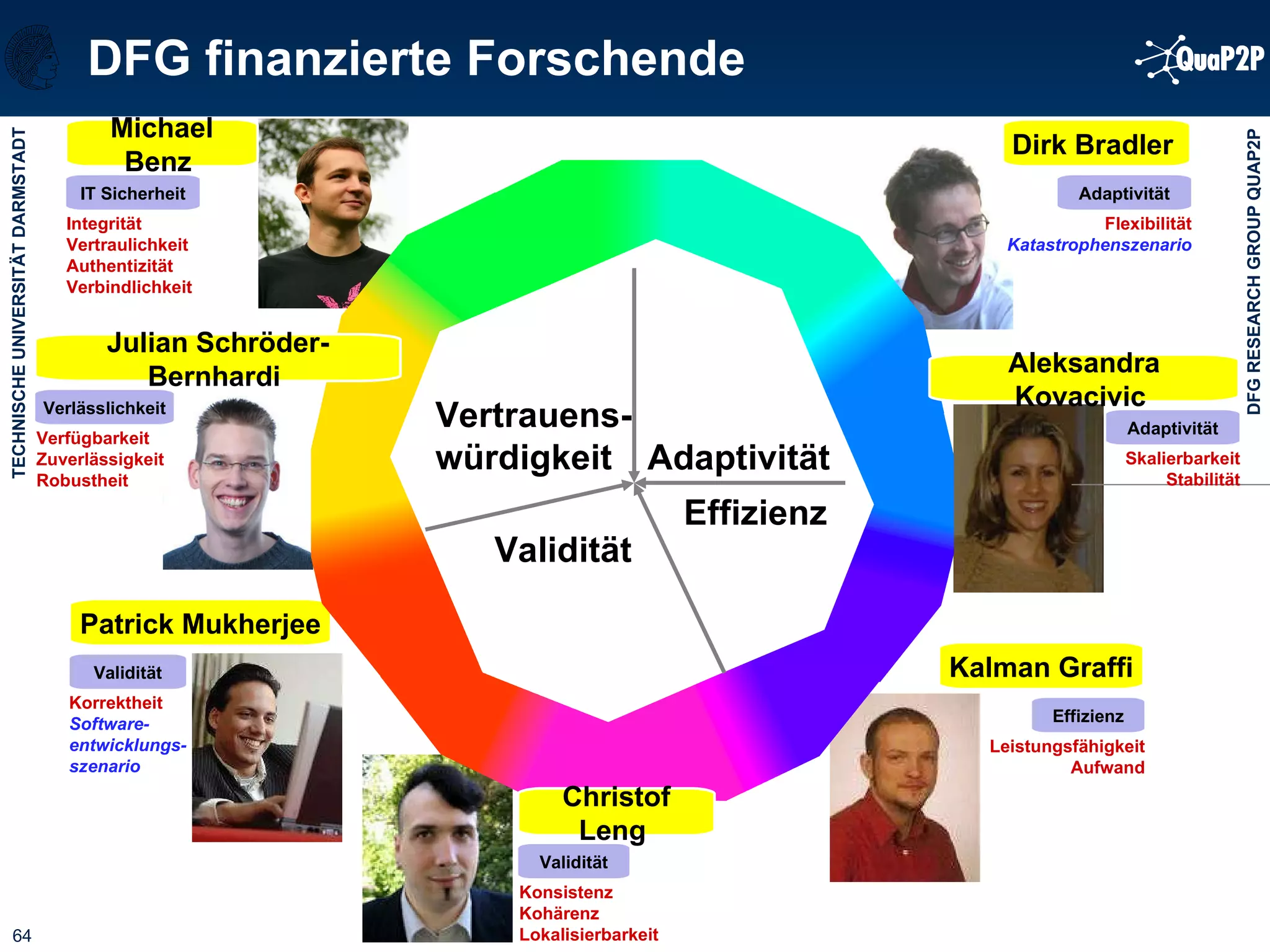

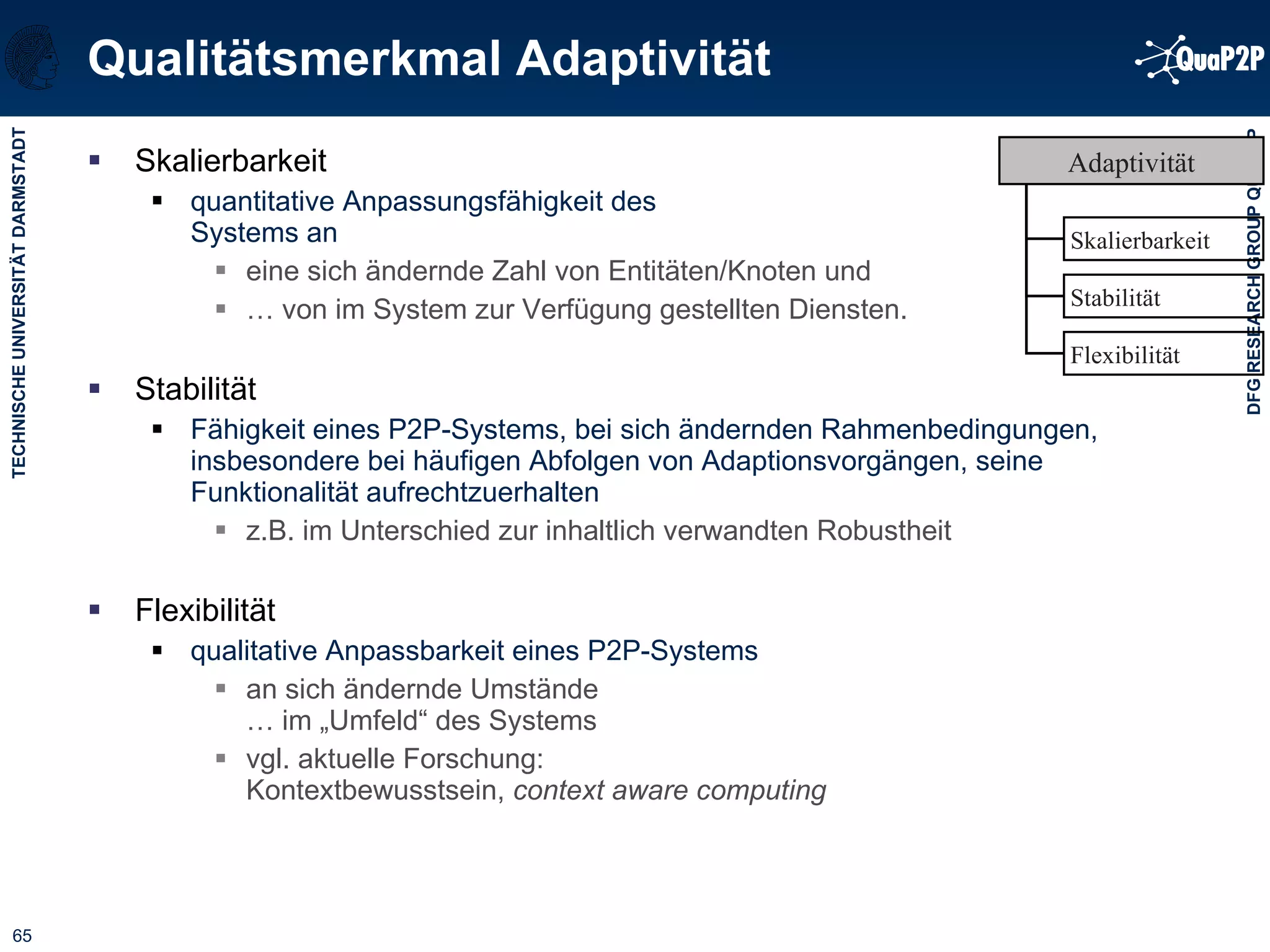

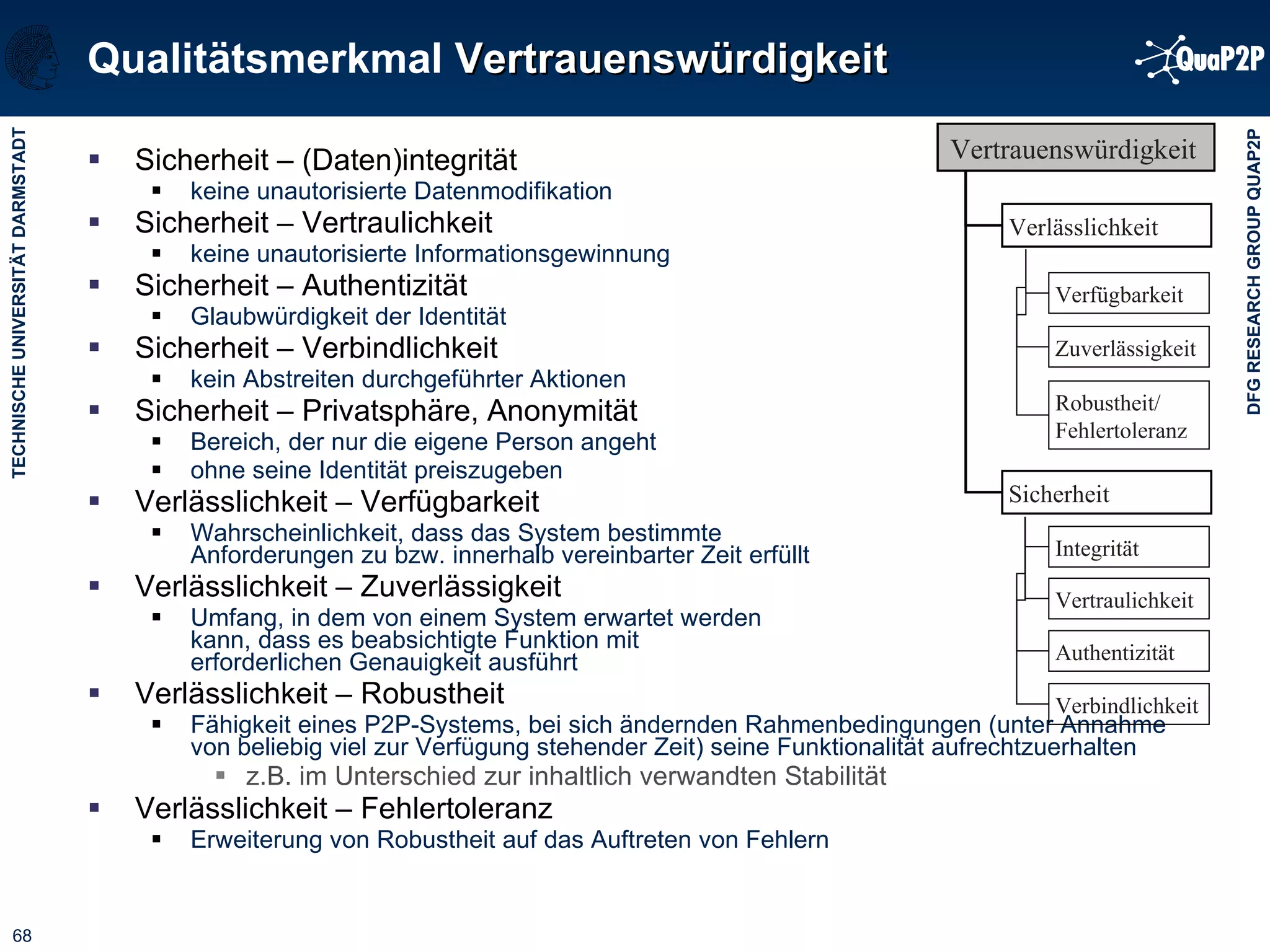

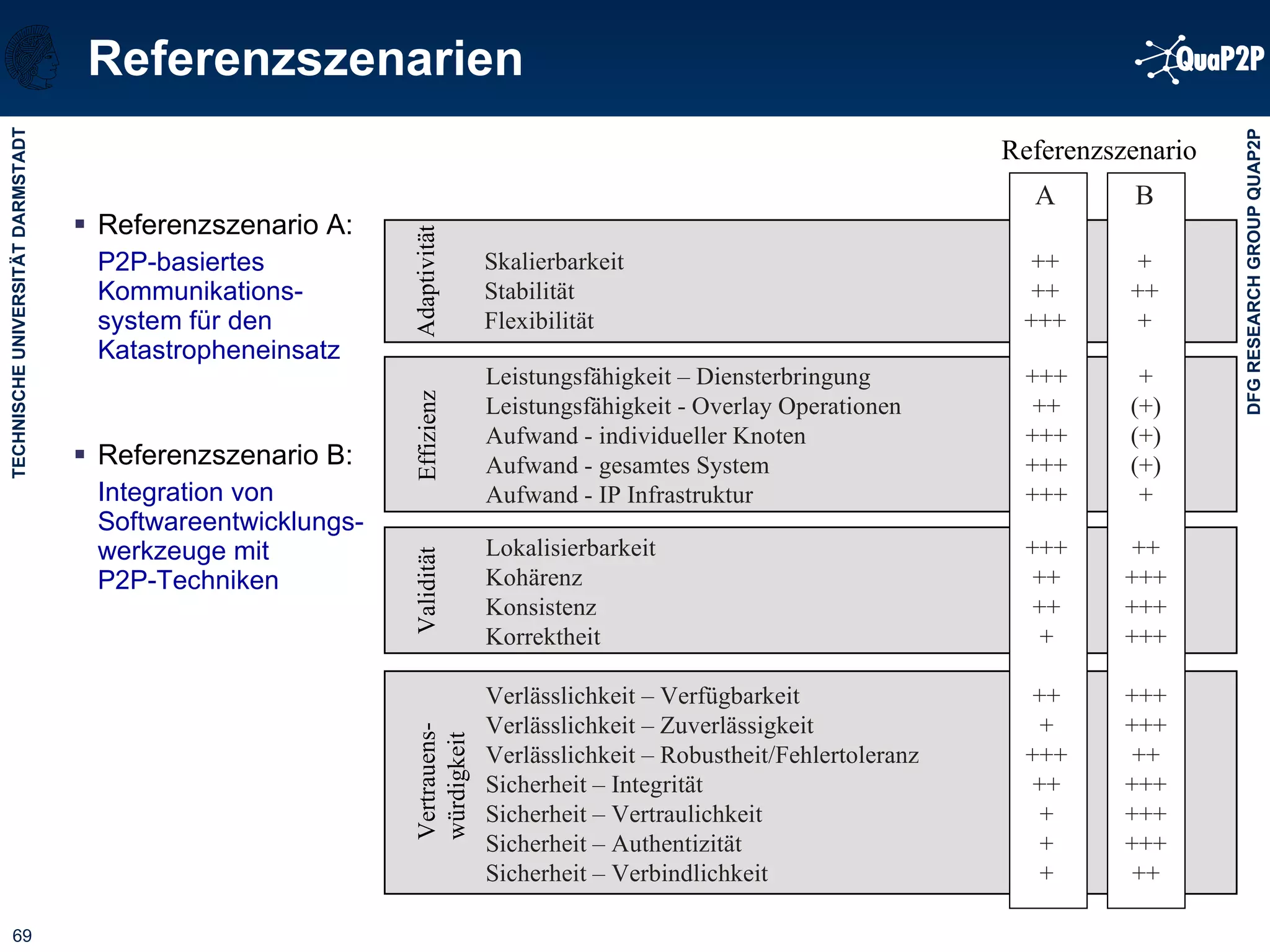

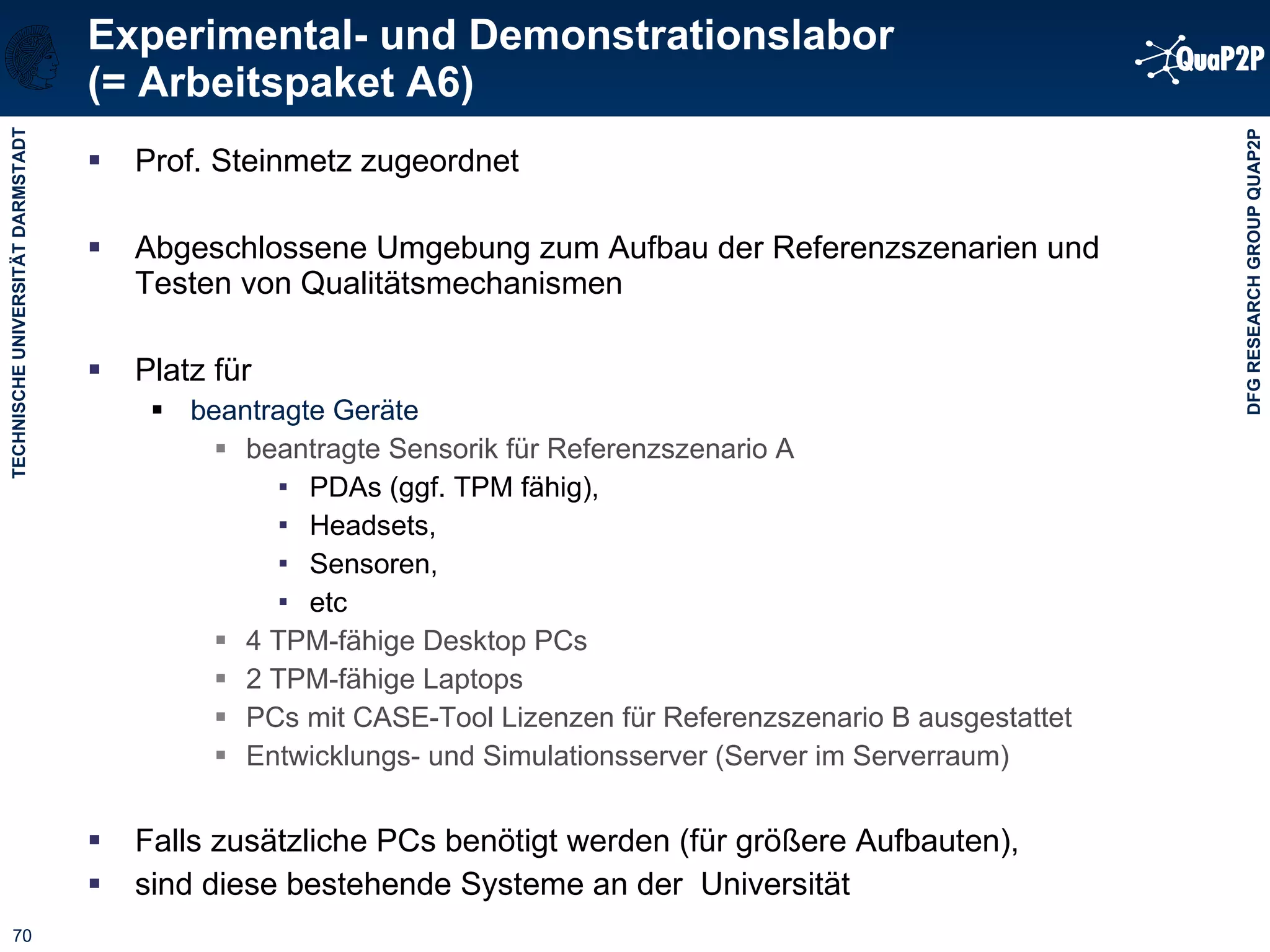

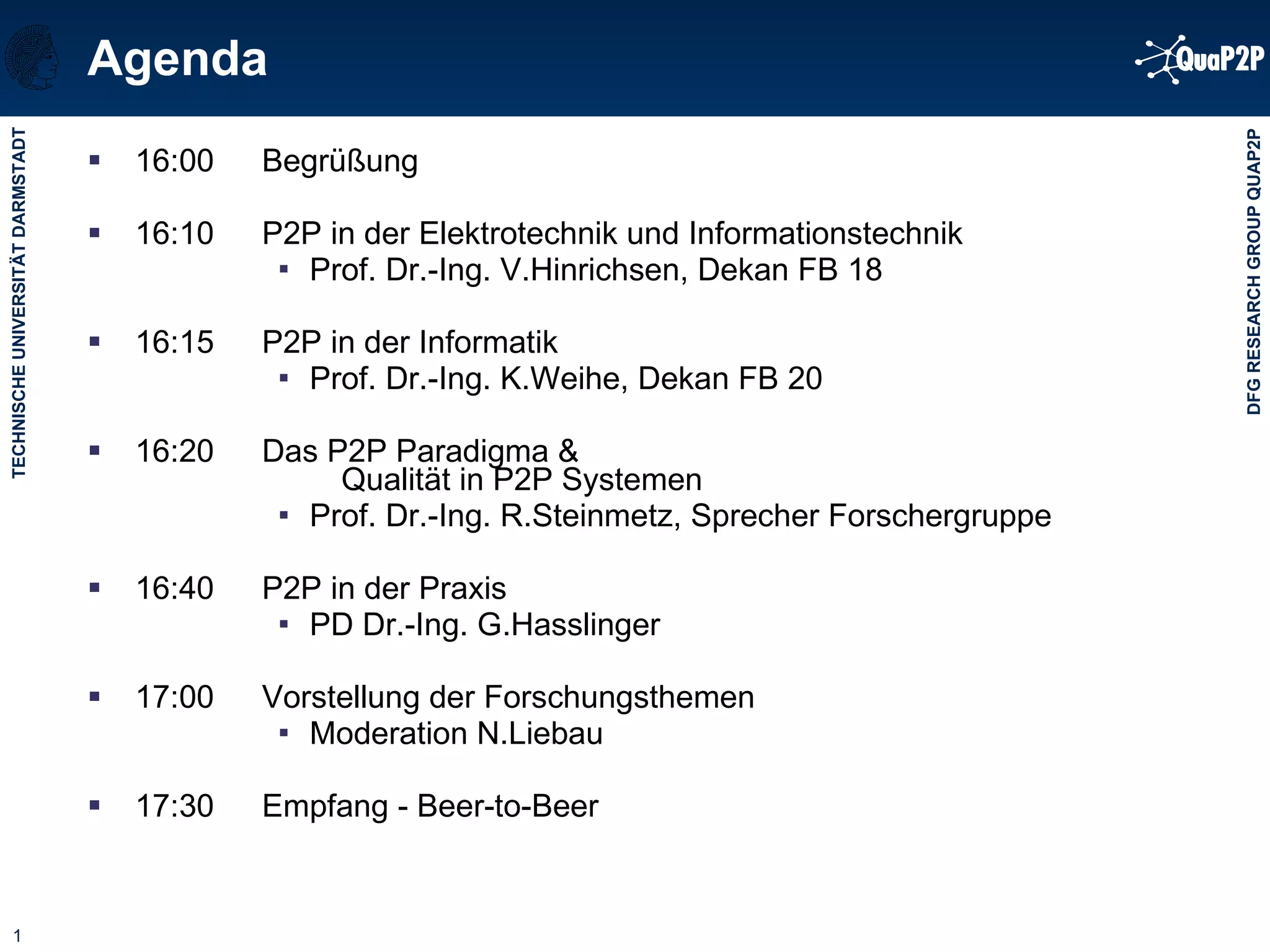

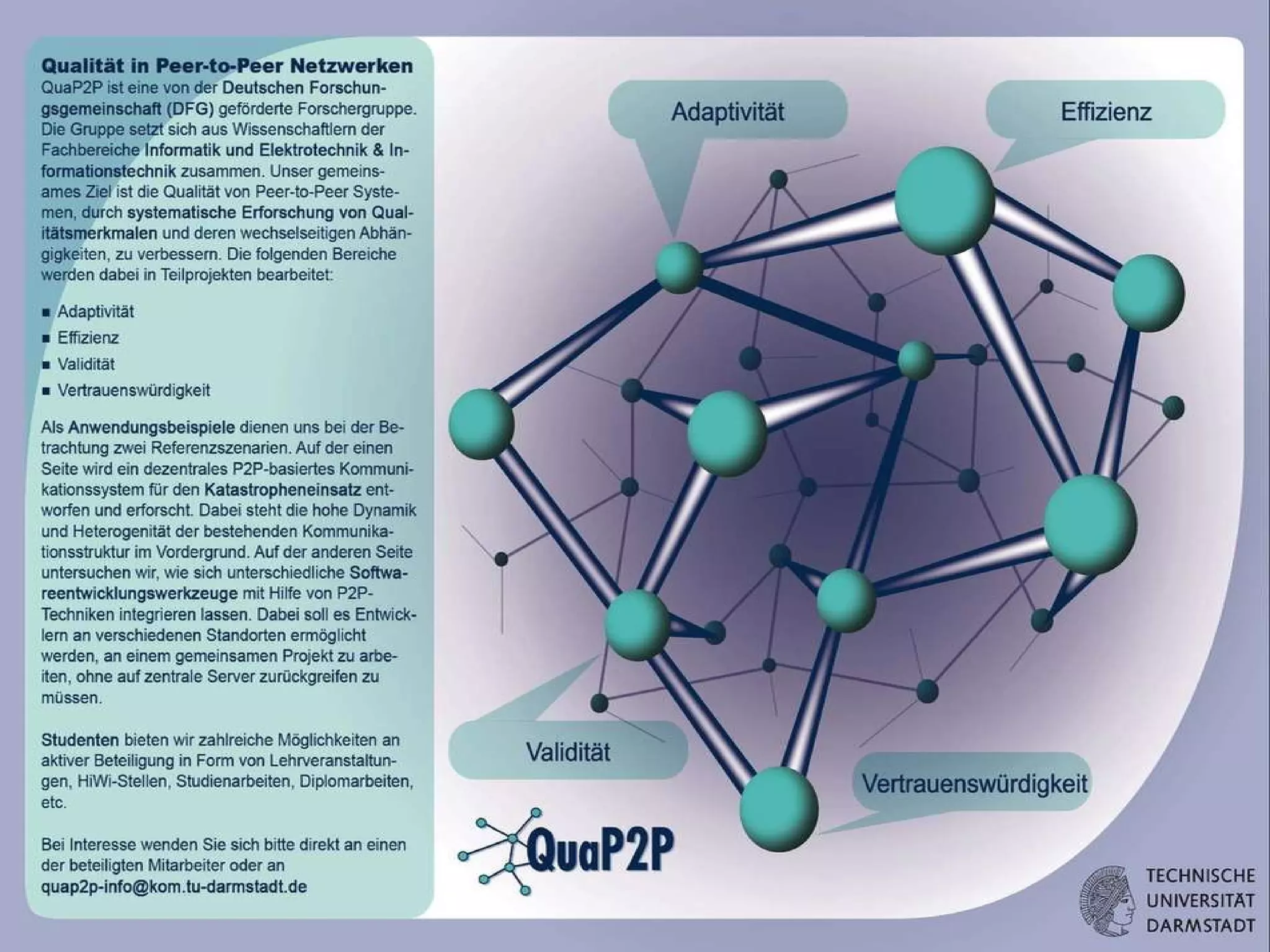

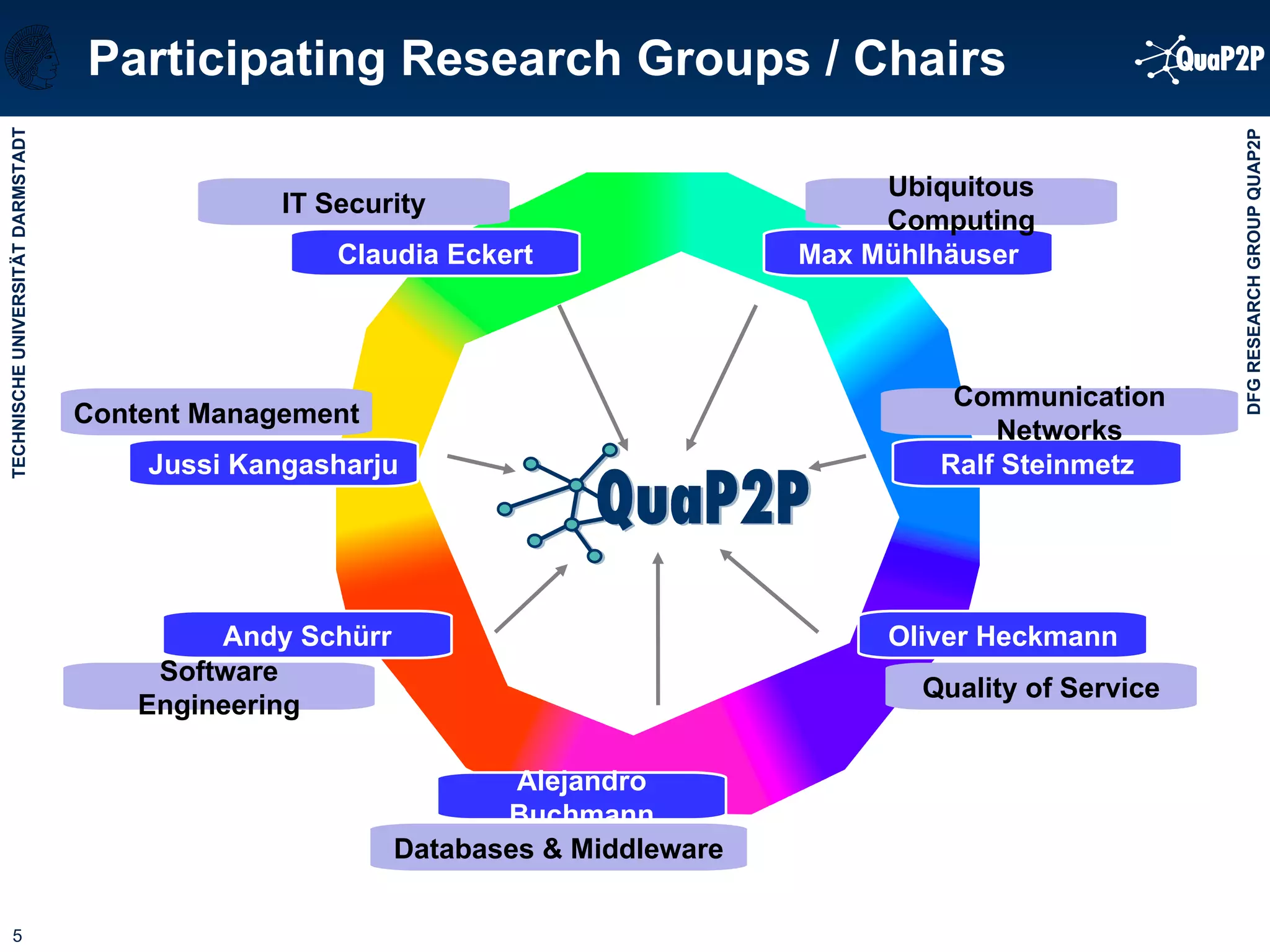

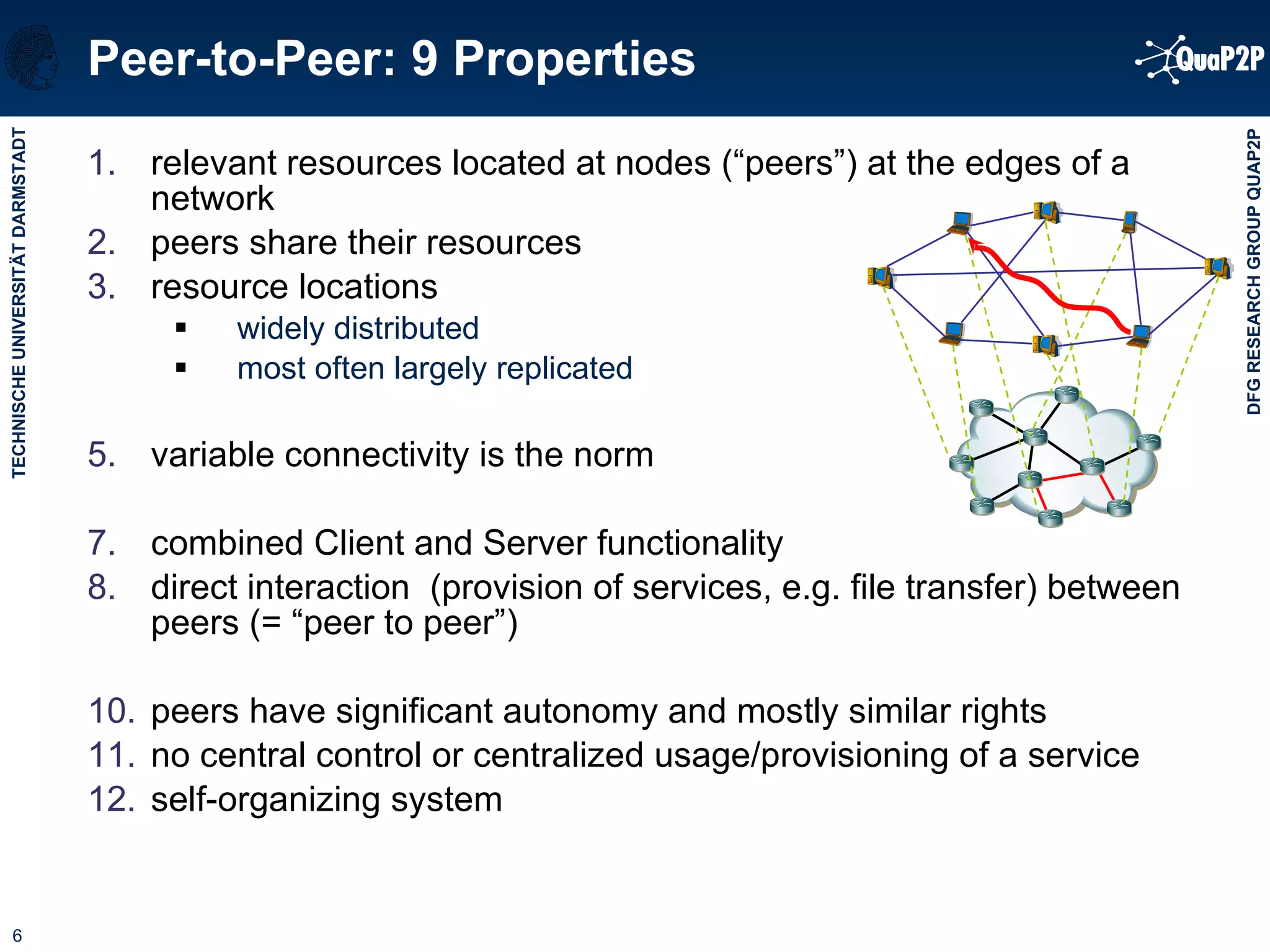

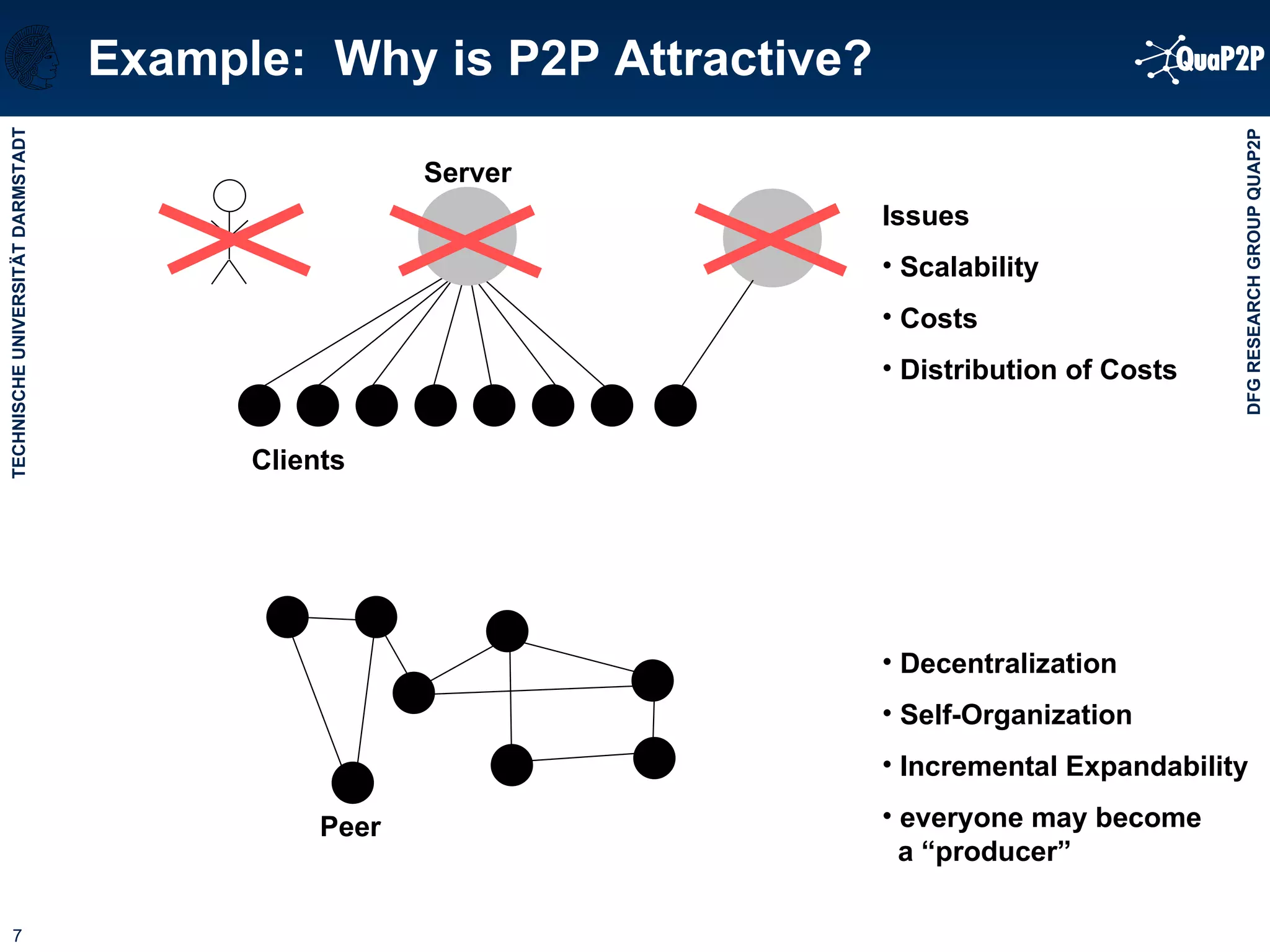

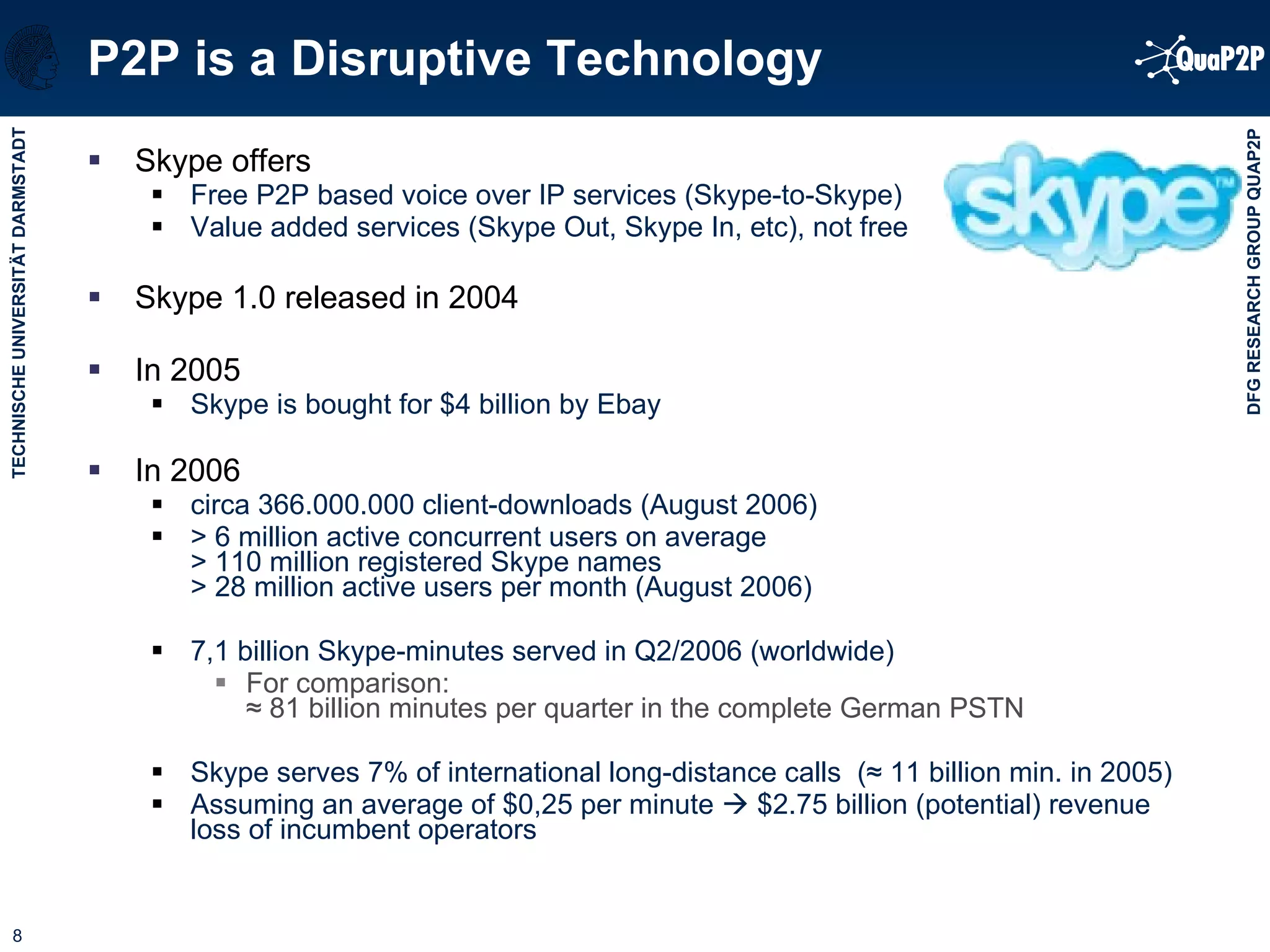

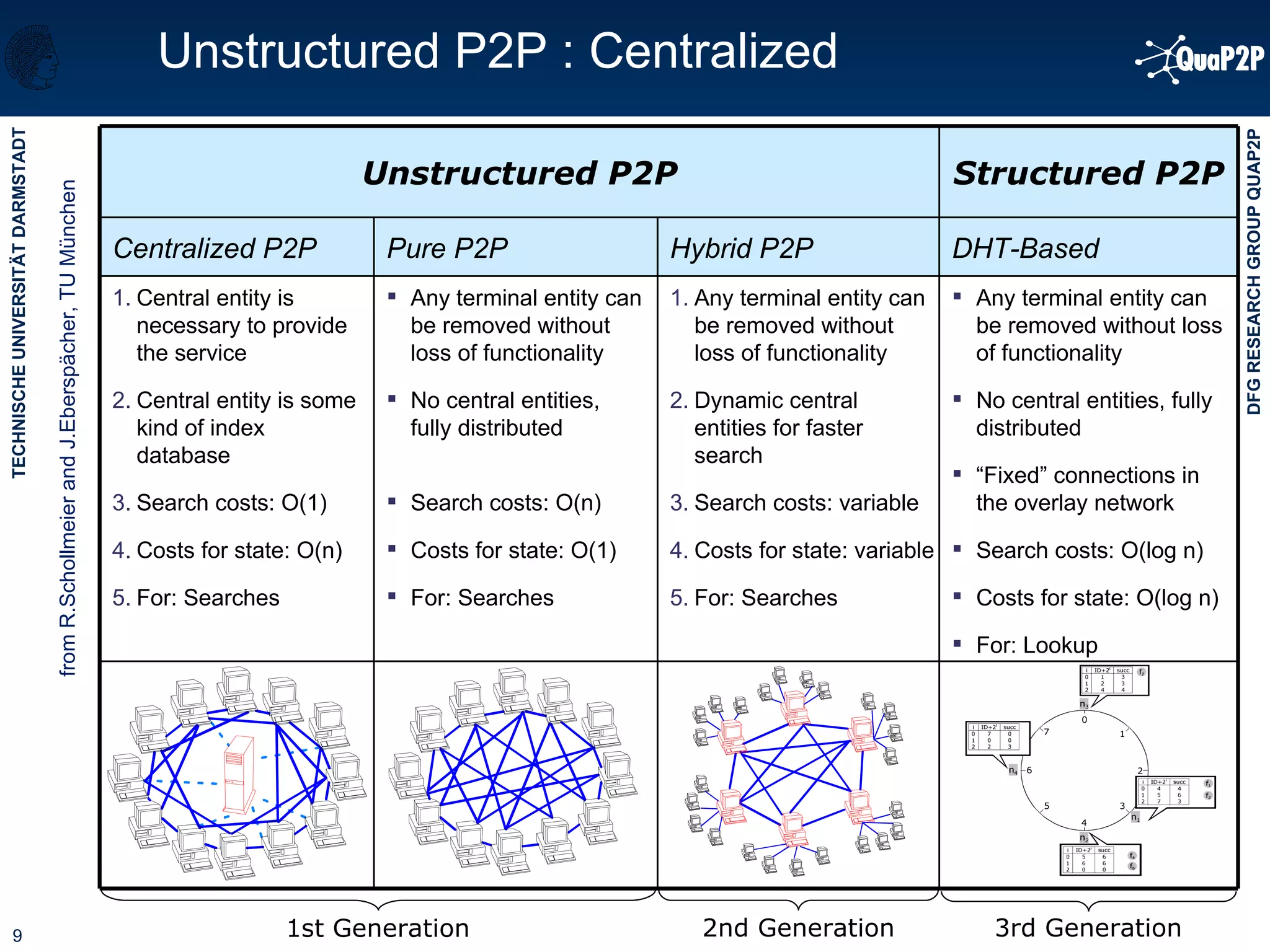

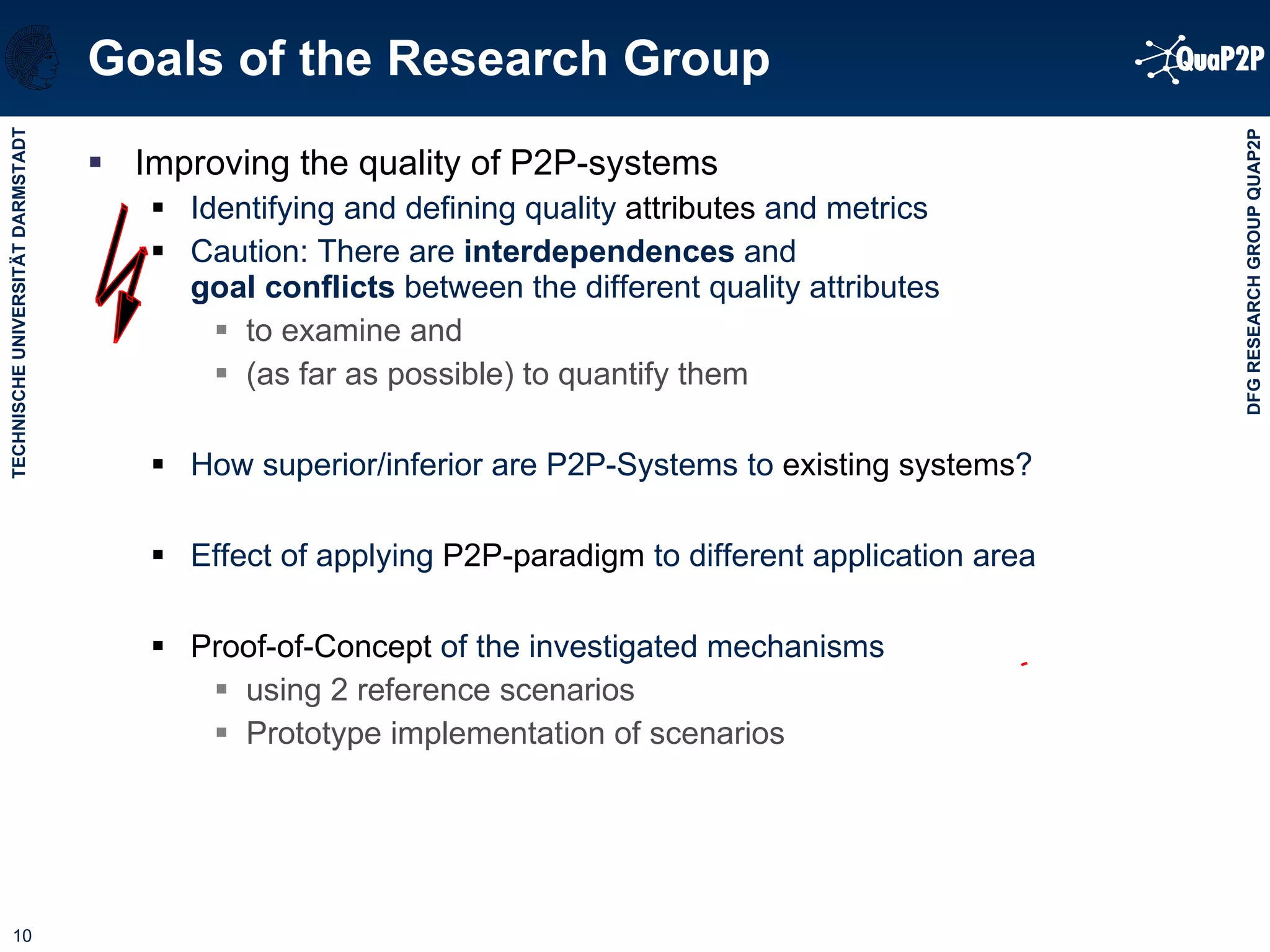

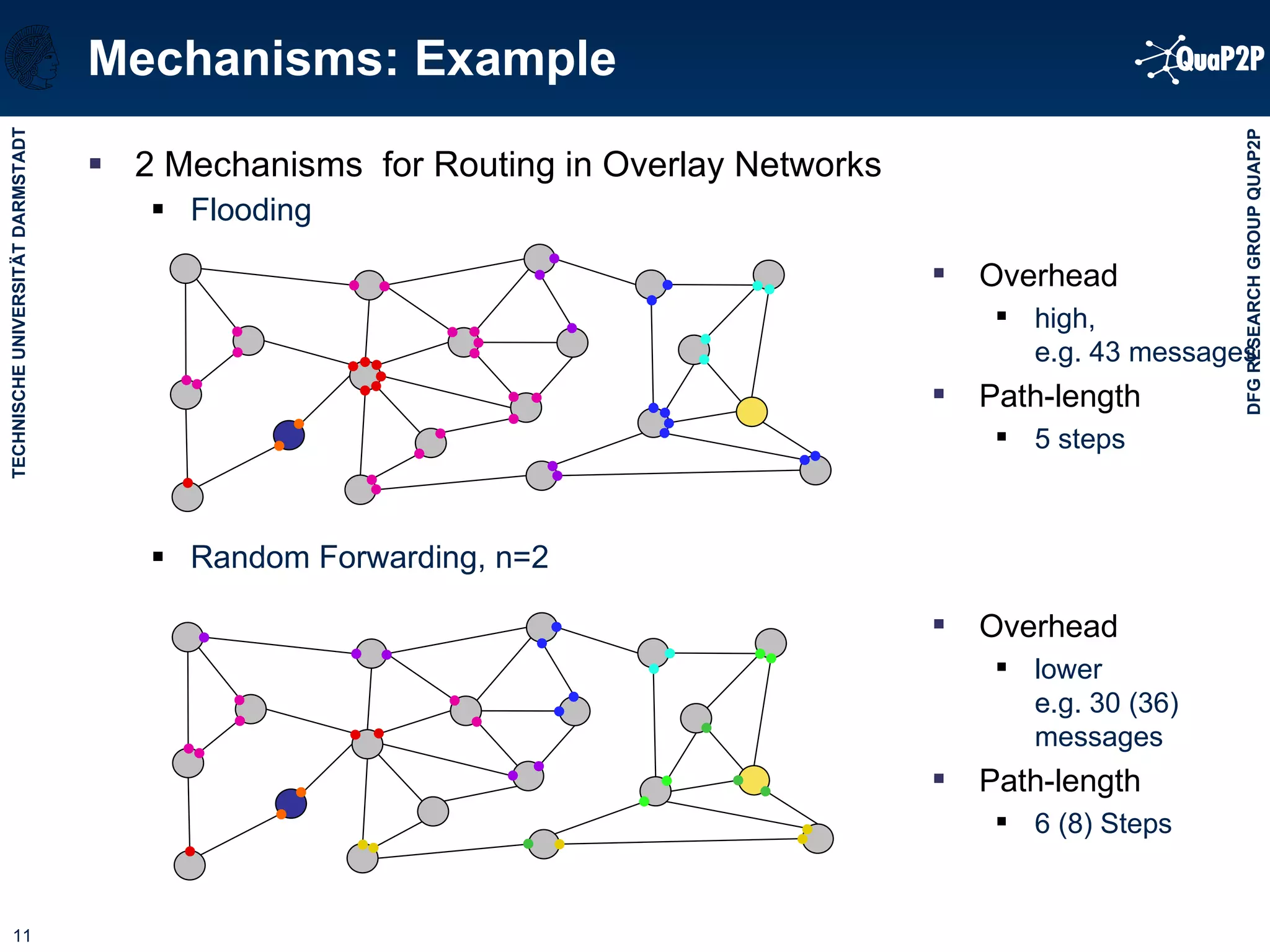

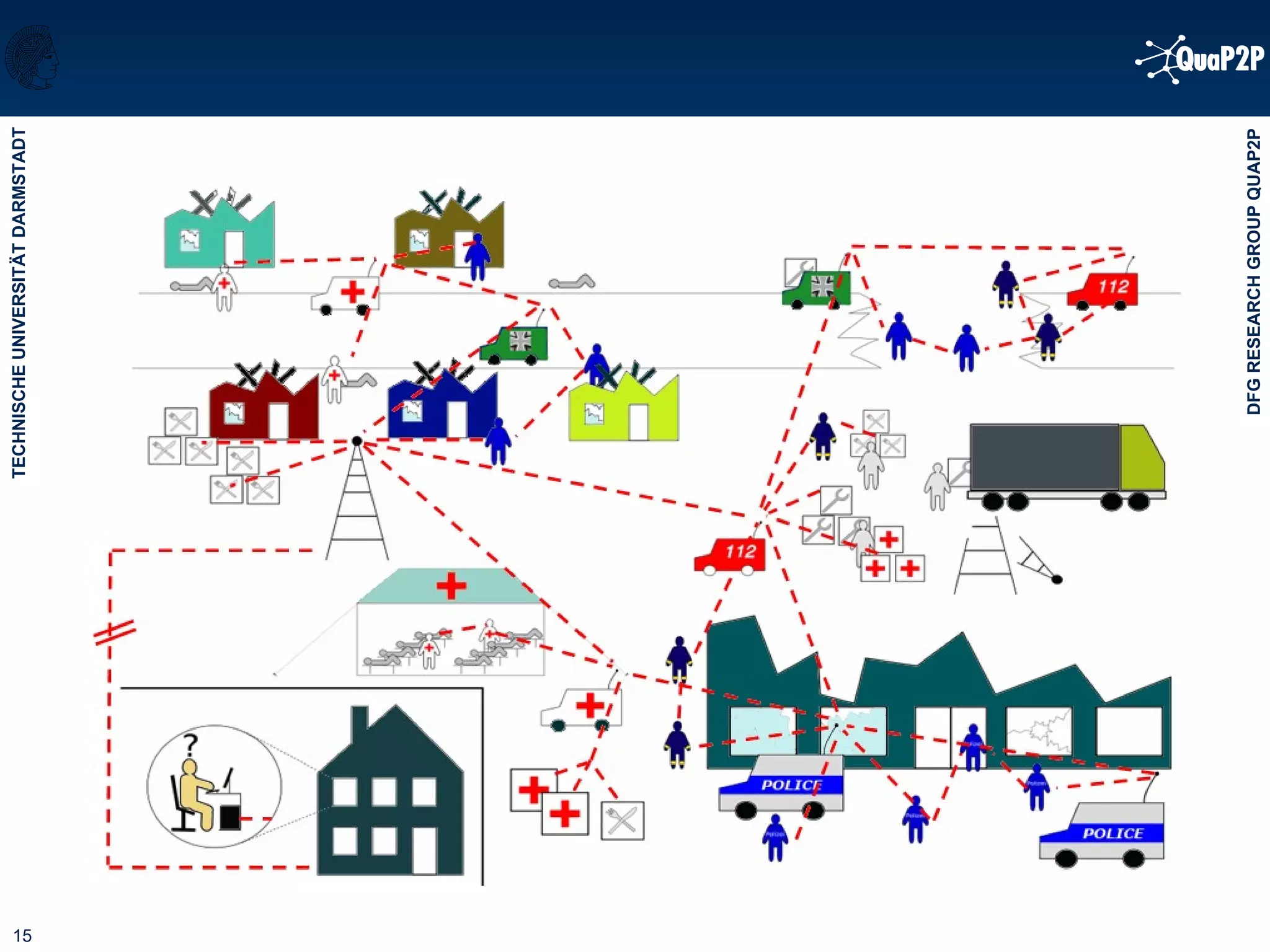

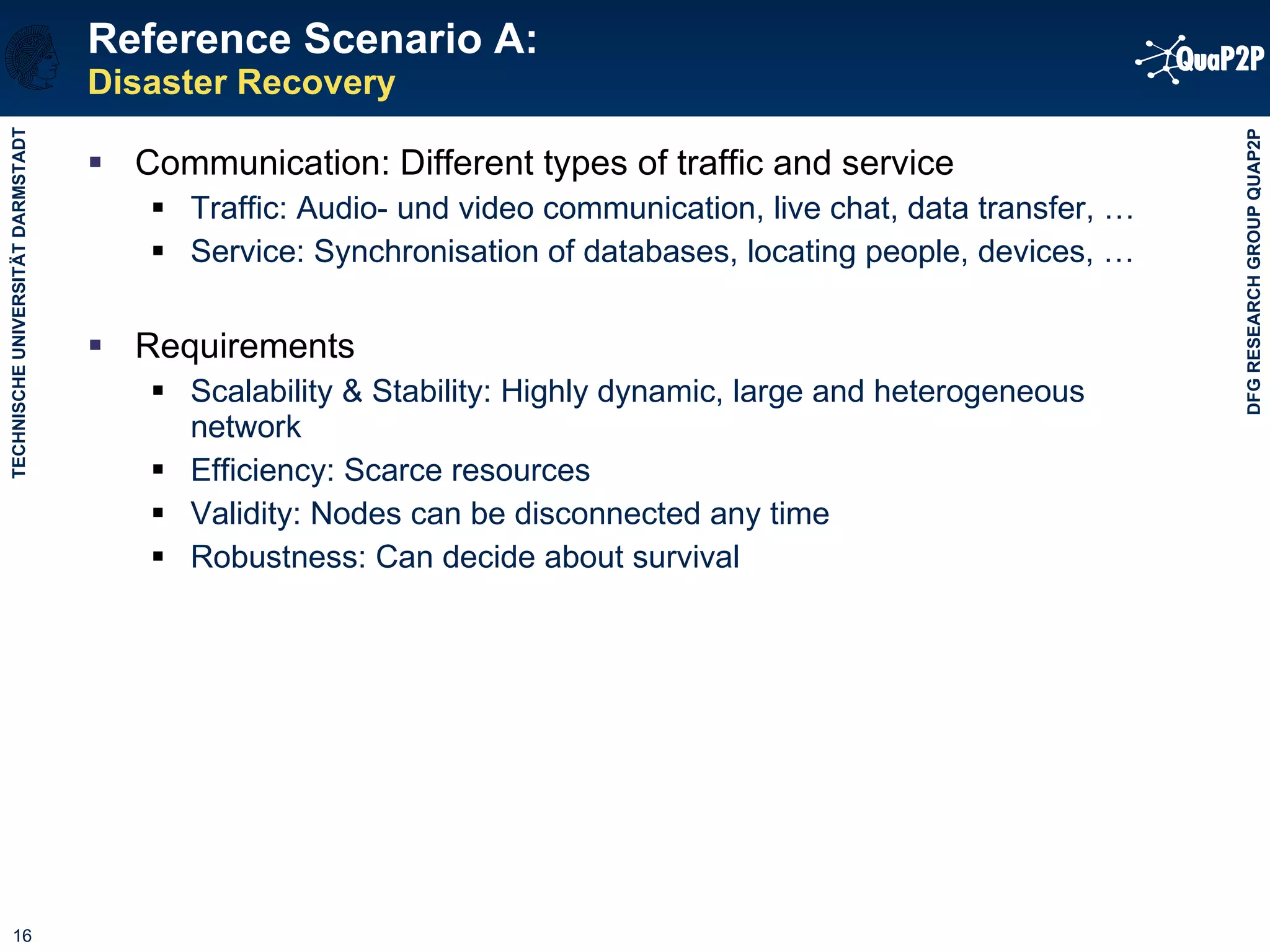

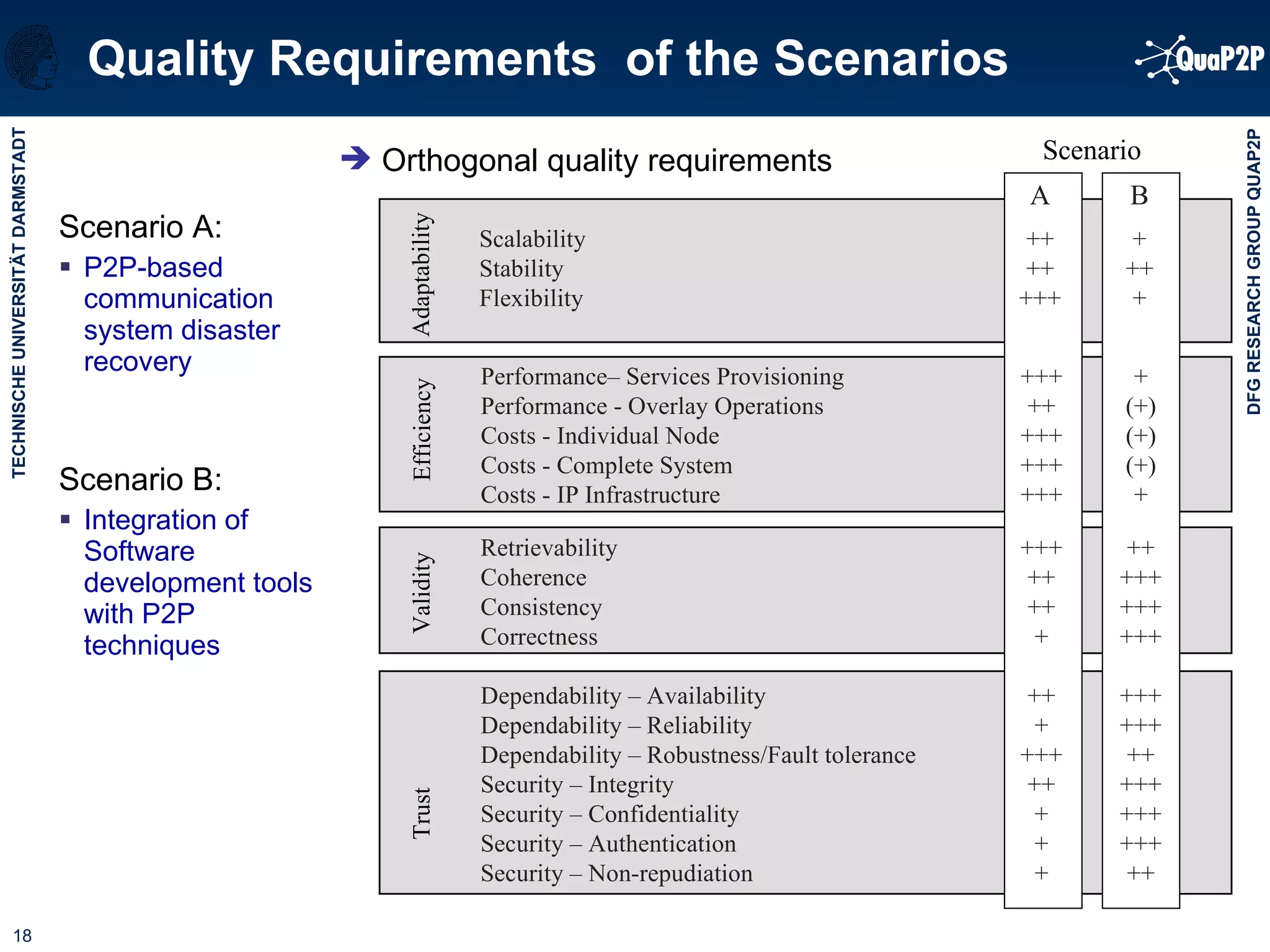

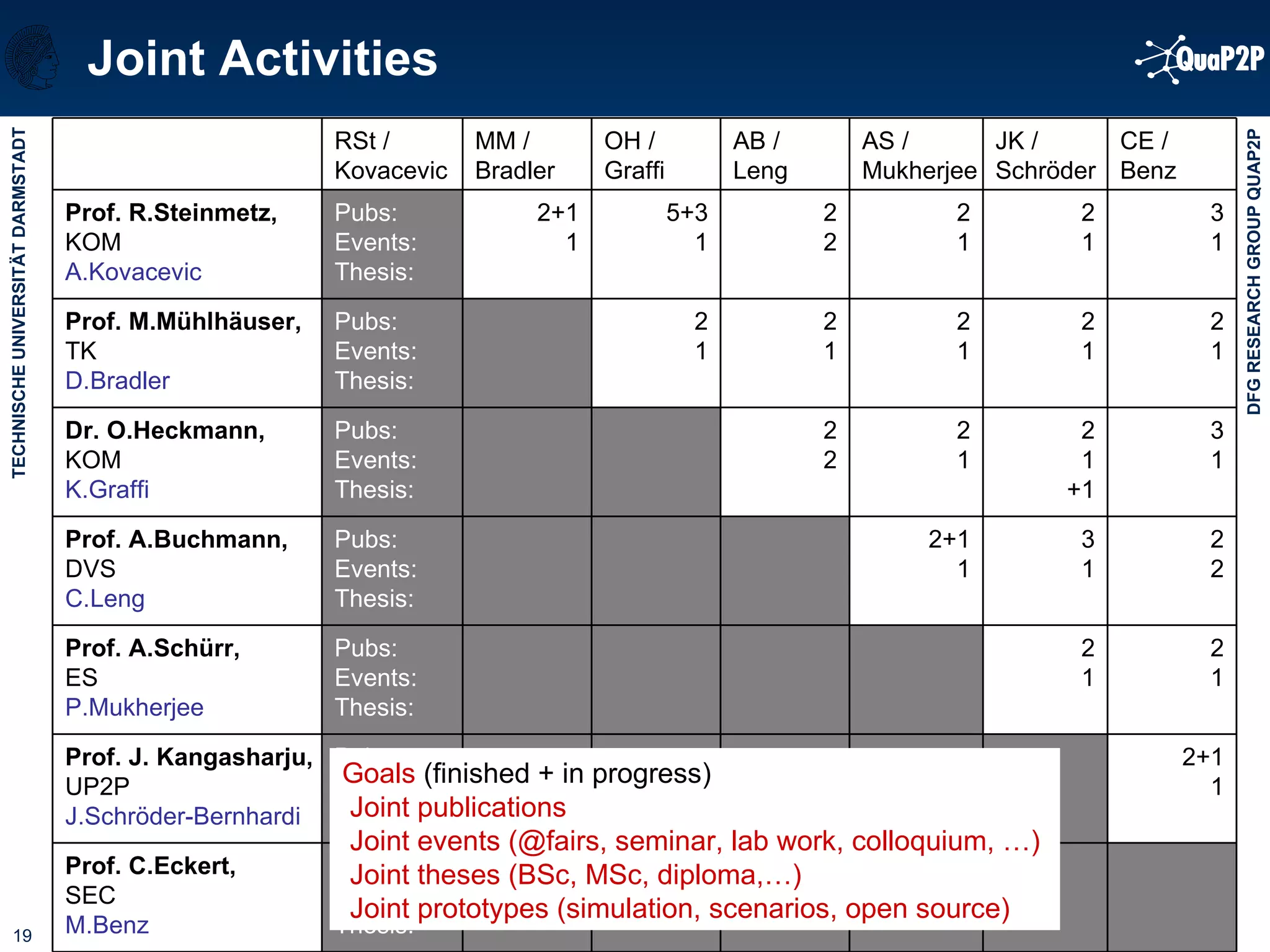

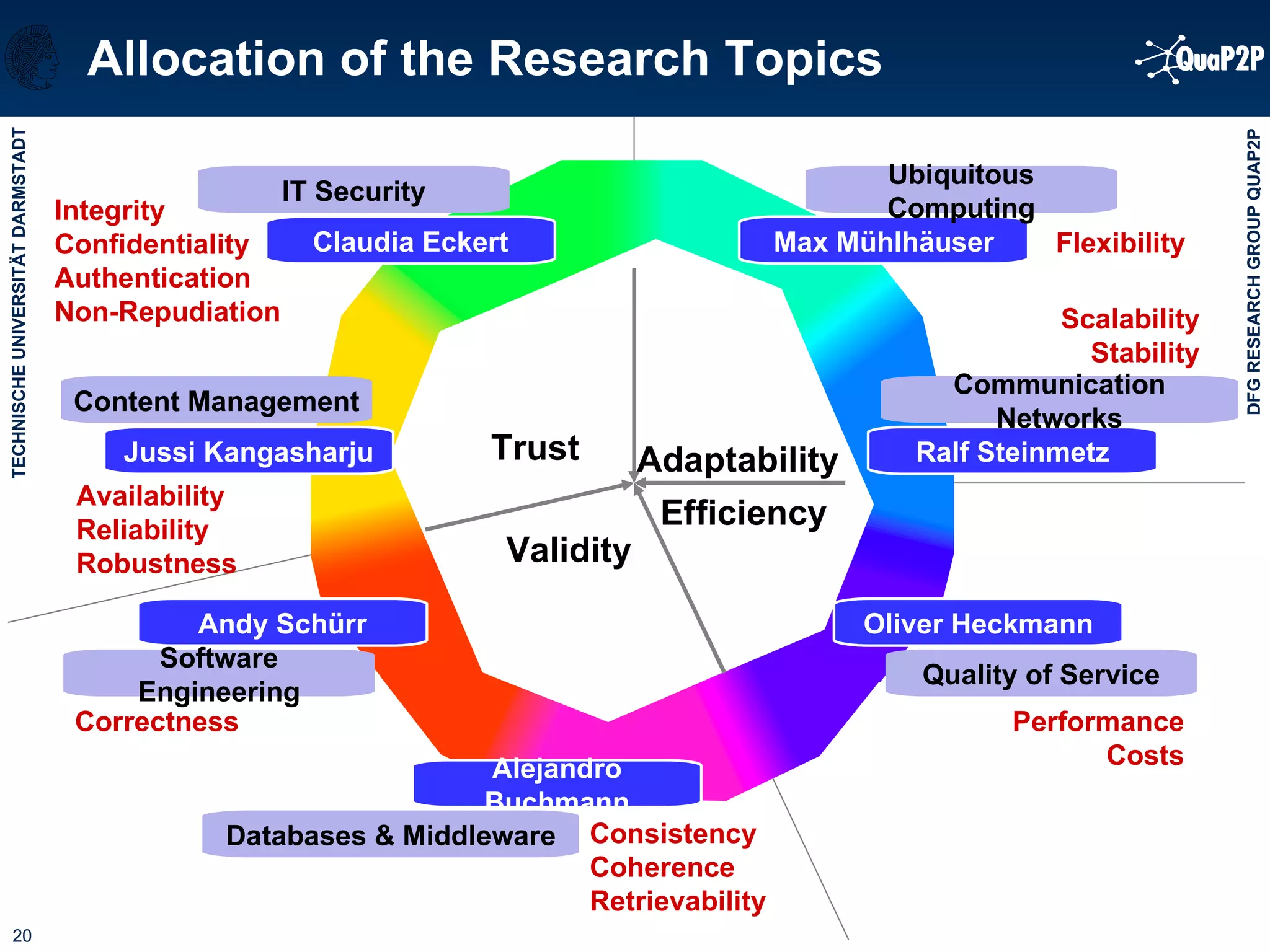

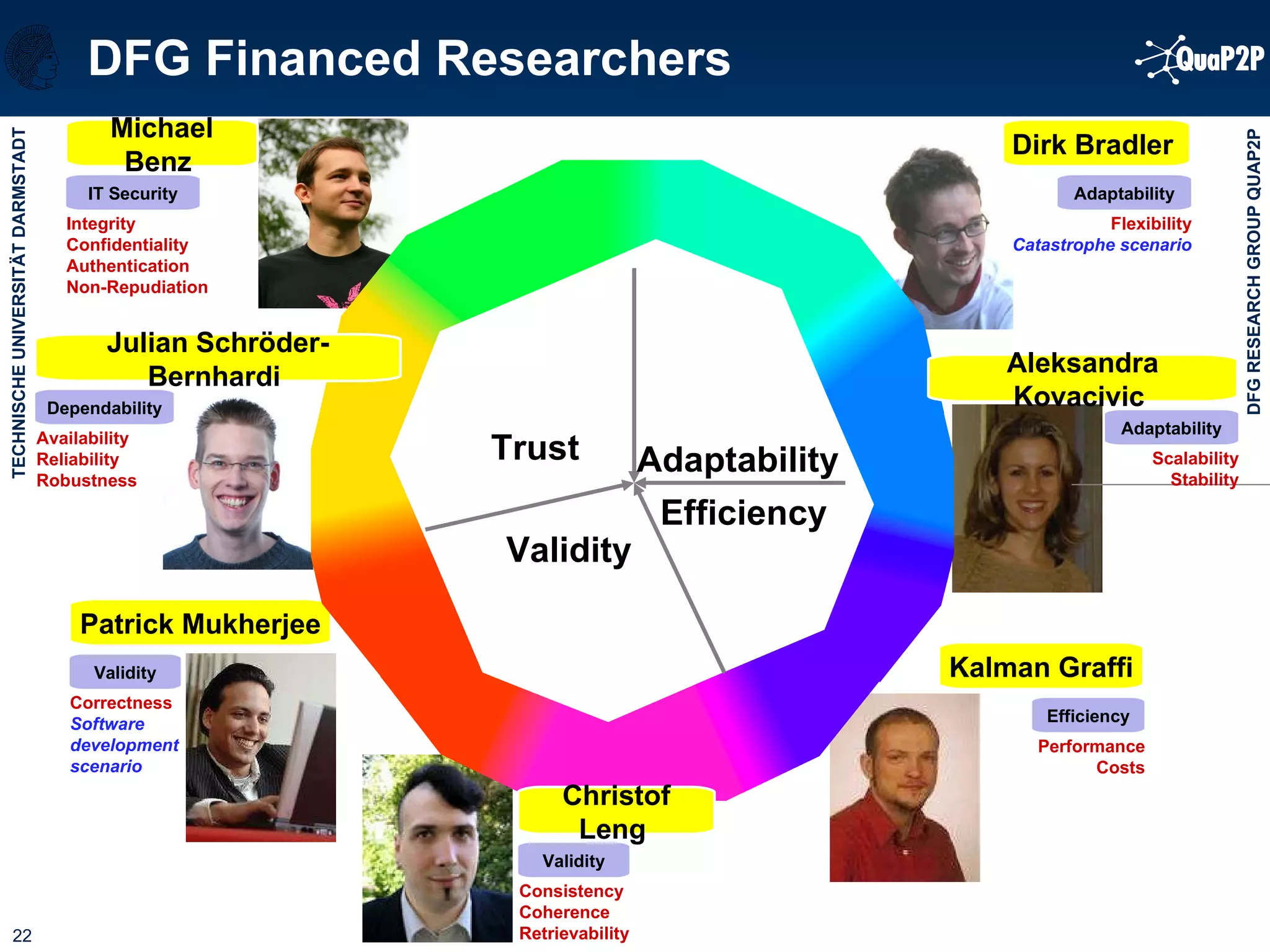

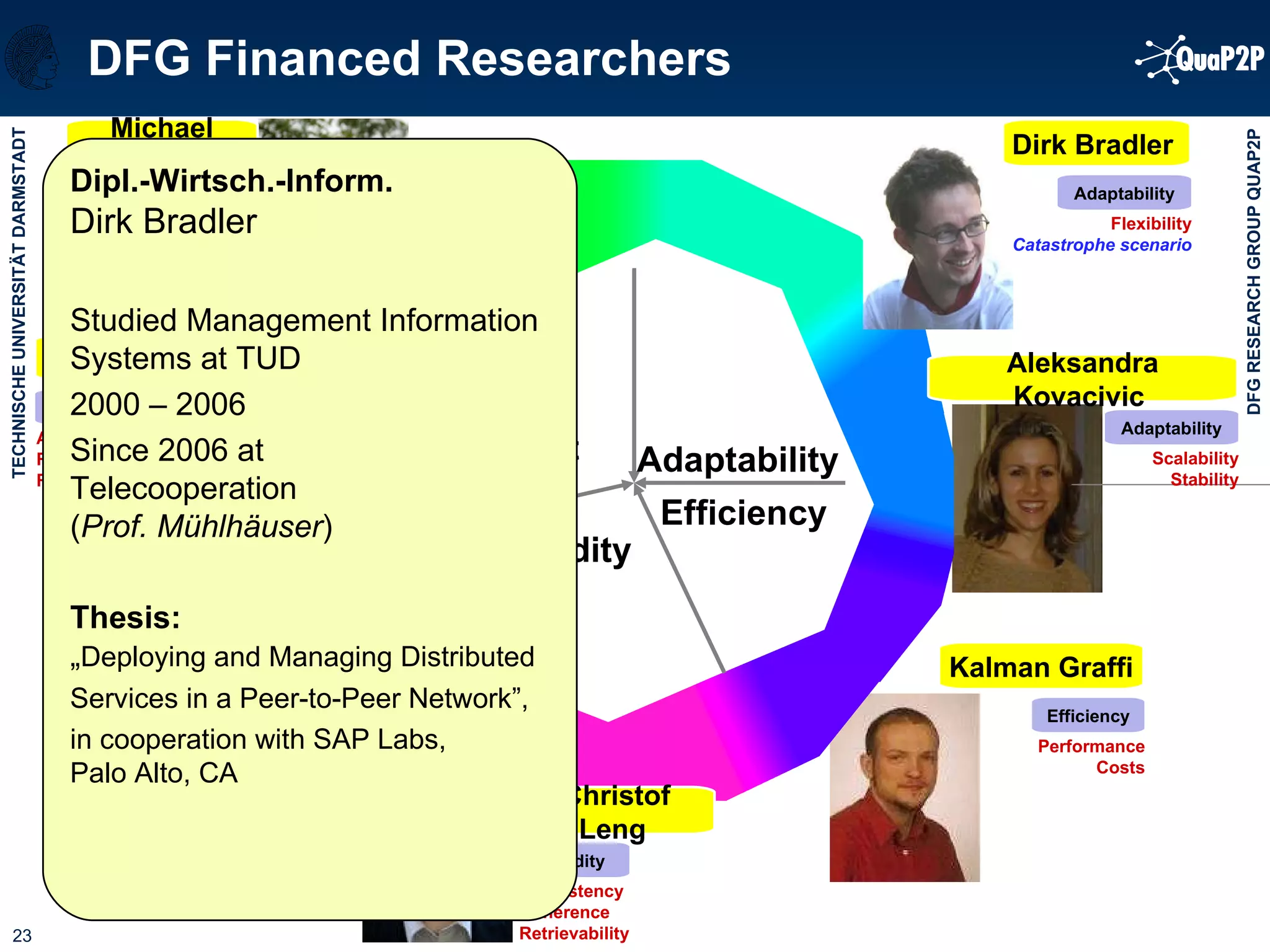

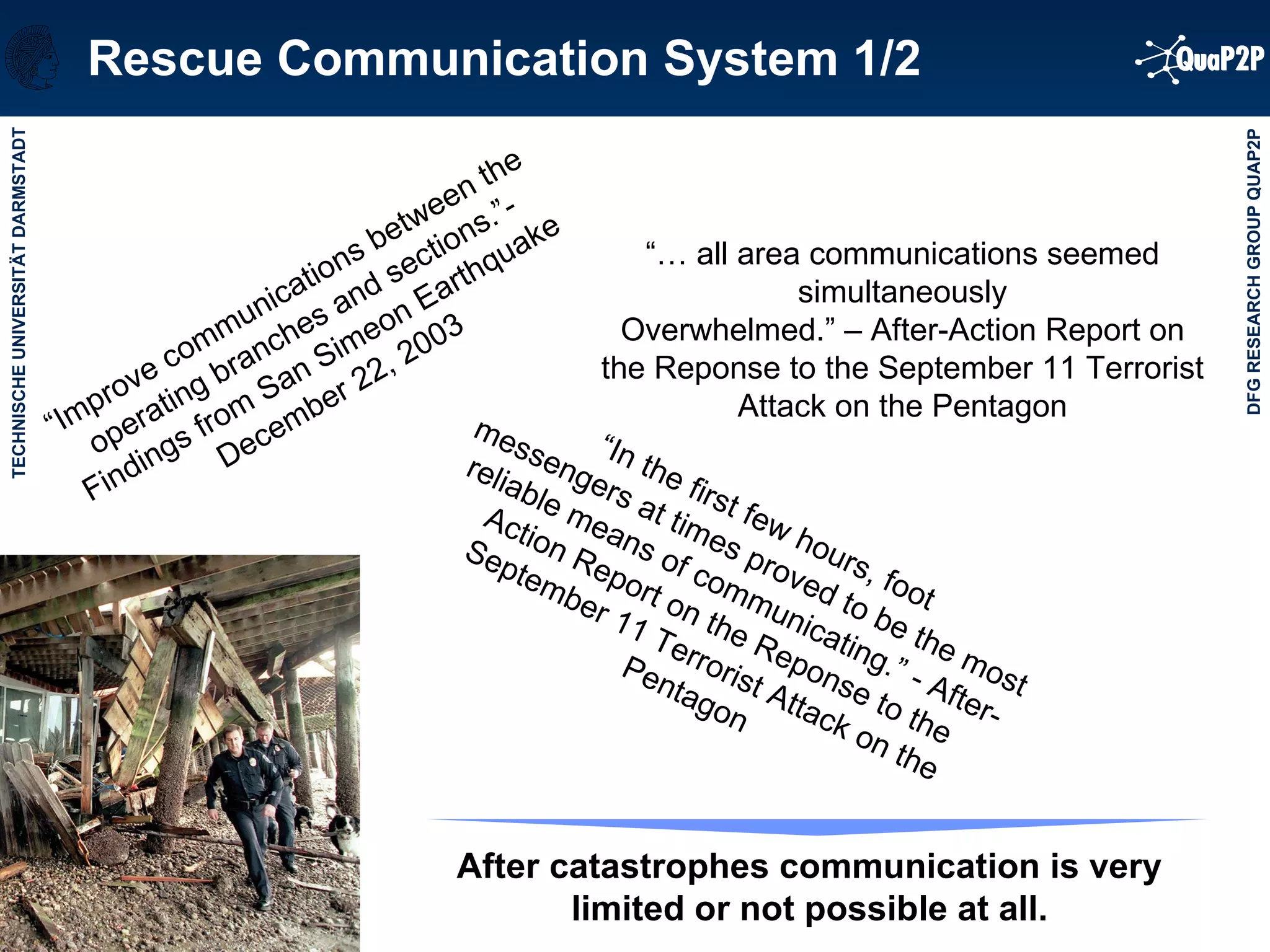

This document summarizes the agenda and goals of a research group meeting on improving the quality of peer-to-peer (P2P) systems. The agenda includes welcome addresses from various deans and professors, presentations on P2P applications and quality in P2P systems. The goals of the research group are introduced, including identifying quality attributes of P2P systems, examining relationships between attributes, and prototyping mechanisms using reference scenarios in disaster recovery communications and software development. Researchers are assigned topics related to performance, costs, security, and other quality attributes.

![Quality Attributes Costs Security Quality of P2P Systems Retrievability Coherence Consistency Correctness Performance Scalability Flexibility Stability Dependability Service Provisioning Overlay Operations Individual Node Complete System IP Infrastructure Availability Reliability Robustness/ Fault tolerance Integrity Confidentiality Authentication Non-repudiation Trust Validity Efficiency Adaptability [Heckmann et.al. 2006 a]](https://image.slidesharecdn.com/2006quap2pquap2p-eroeffnung-110216094621-phpapp01/75/QuaP2P-Kickoff-Slides-2006-12-2048.jpg)

![Reference Scenario A: Disaster Recovery [Steinmetz et.al. 2006] Haben Sie oder der Herr?? Ein besseres Bild dazu oder soll dies bleiben? NL: Ich versuche bis Montag ein besseres zu bekommen.](https://image.slidesharecdn.com/2006quap2pquap2p-eroeffnung-110216094621-phpapp01/75/QuaP2P-Kickoff-Slides-2006-13-2048.jpg)

![Reference Scenario A: Disaster Recovery [Steinmetz et.al. 2006]](https://image.slidesharecdn.com/2006quap2pquap2p-eroeffnung-110216094621-phpapp01/75/QuaP2P-Kickoff-Slides-2006-14-2048.jpg)

![Scenario B: Globally Distributed Software Development „ nomadic" developers (team work on site) Abbreviations: RM = Resource Management CM = Content Management DB = Database [Steinmetz et.al. 2006] RM-System Trace-DB Modeling tool CM-System Programming environment Developers in Intranet Project Leader RM-System Trace-DB Modeling tool CM-System Programming environment Developers in Intranet Subcontractors CM-System Programming environment „ nomadic" developers Open-Source Projects Bugtracker Feature-tracker Sourceforge … „ nomadic" developers … …](https://image.slidesharecdn.com/2006quap2pquap2p-eroeffnung-110216094621-phpapp01/75/QuaP2P-Kickoff-Slides-2006-17-2048.jpg)

![Rescue Communication System 2/2 “ It's expensive to serve, but it's easy to use P2P to share.” - Greg Bildson, COO of LimeWire P2P systems can improve communication after catastrophes. “ We believe P2P networks […] do indeed represent the next distribution channel for digital media.” - Michael Weiss, CEO StreamCast “ These networks scale indefinitely without increasing search time and without the need for costly centralized resources.” - Skype](https://image.slidesharecdn.com/2006quap2pquap2p-eroeffnung-110216094621-phpapp01/75/QuaP2P-Kickoff-Slides-2006-25-2048.jpg)