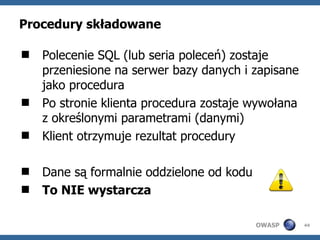

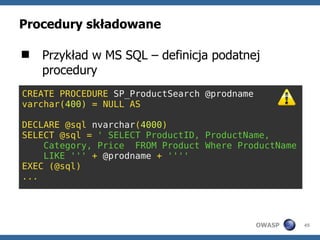

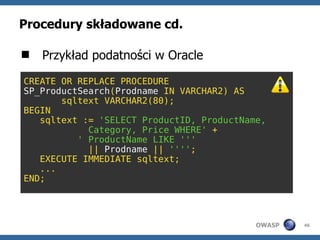

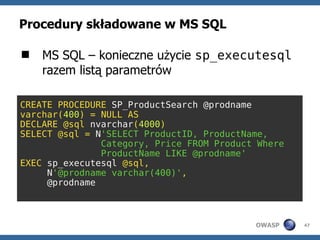

W trakcie prezentacji zademonstrujemy szkody, na jesteście narażeni nie myśląc o SQL injection. Dowiecie się, jak się przed nim bronić - zarówno w teorii, jak i na konkretnych przykładach. Nauczymy się pisać bezpiecznie w PHP 5 - sprawdzimy Zend Framework i Symfony, przenalizujemy Propel, Doctrine, PDO i mdb2. Omówimy wszystkie kruczki i różnice między różnymi systemami baz danych (Oracle, MS SQL Server, MySQL) oraz nauczymy się pisać procedury składowane odporne na SQL injection.

![Kilka faktów

Podatności na injection na pierwszym miejscu

OWASP Top 10 2010 RC

Odpowiada za 40–60% przypadków wycieku

danych [1] [2]

Obecne techniki ataku są bardzo zaawansowane i

często automatyzowane

• Podatność nie tylko w części WHERE

• Czasem celem jest zepsucie zapytania

Codziennie znajdowane podatności, nawet w

nowych aplikacjach

OWASP 10](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-10-320.jpg)

![Prepared statements w Doctrine cd.

Wciąż można „wpaść”

$q = Doctrine_Query::create()

->update('Account')

->set('amount', 'amount + 200')

->where("id > {$_GET['id']}");

Trzeba poprawić na:

->where("id > ?", (int) $_GET['id']);

NIGDY nie umieszczaj danych wejściowych

bezpośrednio w treści zapytań

OWASP 19](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-19-320.jpg)

![Prepared statements w Zend Framework

PDO (+ mysqli + oci8 + sqlsrv)

// prepare + execute

$stmt = $db->prepare('INSERT INTO server (key,

value) VALUES (:key,:value)');

$stmt->bindParam('key', $k);

$stmt->bindParam('value', $v);

foreach ($_SERVER as $k => $v)

$stmt->execute();

// prepare + execute w jednym kroku

$stmt = $db->query('SELECT * FROM bugs WHERE

reported_by = ? AND bug_status = ?',

array('goofy', 'FIXED'));

while ($row = $stmt->fetch())

echo $row['bug_description'];

OWASP 21](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-21-320.jpg)

![Escape'owanie – zasada działania

Dane i polecenia wciąż trzymamy w jednej zmiennej, ale

zabezpieczamy je

Liczby

• Rzutowanie na (int) / (float) – nie is_numeric [1]!

Teksty - zwykle otoczone apostrofami: '

.. WHERE pole = 'DANE TEKSTOWE' AND ...

• Jeśli w tekście również są apostrofy, trzeba je odróżnić od

apostrofu „kończącego”

• Apostrof wewnątrz danych jest poprzedzany znakiem

specjalnym, np. ""

• Reguły escape'owania zależą od kontekstu!

OWASP 25](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-25-320.jpg)

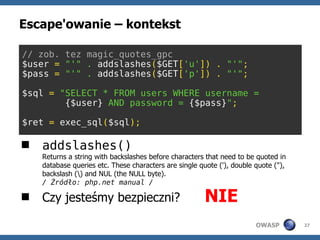

![Escape'owanie – kontekst

addslashes()

Returns a string with backslashes before characters that need to be quoted in

database queries etc. These characters are single quote ('), double quote ("),

backslash () and NUL (the NULL byte).

/ Źródło: php.net manual /

$user = addslashes($_GET['u']);

$pass = addslashes($_GET['p']);

$sql = "SELECT * FROM users WHERE username =

'{$user}' AND password = '{$pass}'";

$ret = exec_sql($sql);

Czy jesteś bezpieczny?

OWASP 26](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-26-320.jpg)

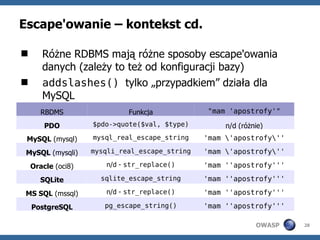

![Escape'owanie – kontekst cd.

// SELECT * FROM users WHERE username =

// '{$user}' AND password = '{$pass}'

$_GET['u'] = "cokolwiek'";

$_GET['p'] = " or 1=1 -- ";

// MySQL widzi to tak:

SELECT * FROM users WHERE username = 'cokolwiek''

AND password = ' or 1=1 -- '

// SQLite / MS SQL / Oracle / PostgreSQL - tak:

SELECT * FROM users WHERE username = 'cokolwiek''

AND password = ' or 1=1 -- '

Nie używaj addslashes(), używaj funkcji konkretnej

bazy

Czy teraz jesteś bezpieczny?

OWASP 29](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-29-320.jpg)

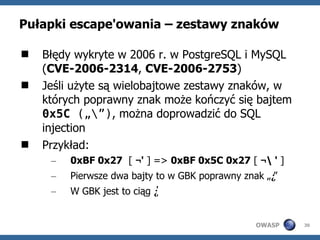

![Pułapki escape'owania – zestawy znaków

Błędy wykryte w 2006 r. w PostgreSQL i MySQL [1]

[2]

W niektórych wielobajtowych zestawach znaków

pomimo escape’owania można doprowadzić do

SQL injection

zostaje „połknięty” przez wielobajtowy znak

Przykład:

• BF 27 [ ¬ ' ] BF 5C 27 [ ¬ ' ]

• Pierwsze dwa bajty to w charsecie GBK znak ¿

• Serwer „zobaczy” ciąg ¿'

OWASP 31](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-31-320.jpg)

![Pułapki escape'owania – zestawy znaków

Podatne są różne azjatyckie zestawy znaków

Na szczęście nie UTF-8!

W PostgreSQL zastosowano escape'owanie poprzez ''

(zamiast ')

W mysql_real_escape_string() zastosowano

uwzględnianie bieżącego zestawu znaków

• Nie zawsze zadziała! [1] [2]

Kontekst to również zestaw znaków

OWASP 32](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-32-320.jpg)

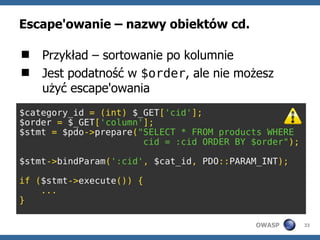

![Escape'owanie – nazwy obiektów cd.

Przykład – sortowanie po kolumnie

Jest podatność w $order, ale nie możesz

użyć escape'owania

$cat_id = (int) $_GET['cid'];

$order = $_GET['column'];

$stmt = $pdo->prepare("SELECT * FROM products WHERE

cid = :cid ORDER BY $order");

$stmt->bindParam(':cid', $cat_id, PDO::PARAM_INT);

if ($stmt->execute()) {

...

}

OWASP 34](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-34-320.jpg)

![Escape'owanie – nazwy obiektów cd.

Whitelisting

$columns = array( // lista dozwolonych kolumn

'product_name','cid','price',

);

if (!in_array($order, $columns, true))

$order = 'product_name'; // wartosc domyslna

Blacklisting

// tylko znaki a-z i _

$order = preg_replace('/[^a-z_]/', '', $order);

// max 40 znakow

$order = substr($order, 0, 40);

OWASP 35](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-35-320.jpg)

![Walidacja i filtrowanie danych

Kontrola poprawności danych zewnętrznych

Odbywa się przed przetwarzaniem tych danych

Nie myl z escape'owaniem!

Filter INPUT - escape OUTPUT

Osobne reguły walidacji dla każdego

parametru - sprawdzaj m.in.

• Typ zmiennej

• Skalar / tablica

• Wartości min / max

• Długość danych tekstowych! [1]

OWASP 61](https://image.slidesharecdn.com/owasp-sql-injection-100225191337-phpapp01/85/Kompletny-przewodnik-po-SQL-injection-dla-developerow-PHP-i-nie-tylko-61-320.jpg)