More Related Content

PPTX

分散トレーシングAWS:X-Rayとの上手い付き合い方 PDF

【BS4】時は来たれり。今こそ .NET 6 へ移行する時。 PDF

PDF

PPTX

SPAセキュリティ入門~PHP Conference Japan 2021 PDF

マイクロサービス時代の認証と認可 - AWS Dev Day Tokyo 2018 #AWSDevDay PPTX

PDF

ストリーム処理を支えるキューイングシステムの選び方 What's hot

PDF

PDF

PDF

PDF

PDF

PDF

PPTX

世界一わかりやすいClean Architecture PPTX

PDF

Cognitive Complexity でコードの複雑さを定量的に計測しよう PDF

PDF

DDD x CQRS 更新系と参照系で異なるORMを併用して上手くいった話 PPTX

AWS Organizations連携サービスの罠(Security JAWS 第26回 発表資料) PDF

PDF

これからのネイティブアプリにおけるOpenID Connectの活用 PPTX

SSRF対策としてAmazonから発表されたIMDSv2の効果と破り方 PDF

20190814 AWS Black Belt Online Seminar AWS Serverless Application Model ODP

PPTX

PDF

PPTX

GraphQLのsubscriptionで出来ること Viewers also liked

PDF

PDF

PPTX

SOSAISEC LT 201701 シフトレフトでセキュリティイニシアチブを取り返そう PDF

PPTX

今だからこそ振り返ろう!OWASP Top 10 PDF

Design in Tech Report 2017 PDF

PPTX

PPTX

PDF

Future of construction World Economic Forum moladi PDF

FISTF World Cup portfolio PDF

Infographie : Le Canard Enchaîné PDF

DevOpsとか言う前にAWSエンジニアに知ってほしいアプリケーションのこと DOCX

Total Quality Management (VV2) PDF

PDF

JAWS DAYS 2017「サーバーレスが切り拓く Eightのリアルタイム大規模データ分析」 PDF

my presentation for TLP conference in Warsaw, March, 10th 2017 PDF

Mountain Valley Pipeline, Analysis of Environmental Issues DOCX

Devices used by astronomer PDF

Infographie : Pierre Bergé Similar to 「なにをどこまでやれば?」OWASP SAMMが導く開発セキュリティ強化戦略

PDF

IoT Security を実現する3つの視点とShift Left PDF

PDF

OWASP ASVS Project review 2.0 and 3.0 PDF

Privacy by Design with OWASP PDF

デブサミ2013【15-C-8】セキュリティ要求仕様モデルプランで日本は変わるか?(百瀬昌幸氏) PDF

ビルトイン・セキュリティのススメ Dev Days 2015 Tokyo - Riotaro OKADA PPTX

PPT

PPTX

4 Enemies of DevSecOps 2016 PDF

The Shift Left Path and OWASP PPTX

PDF

PPTX

オワスプナイト20150115 dependency check PPTX

20180601 OWASP Top 10 2017の読み方 PDF

PDF

PDF

アプリ開発者に大きな影響 2017年版OWASP TOP 10 PDF

PPTX

More from Riotaro OKADA

PDF

PPTX

PPT

PPTX

OWASP meets KOBE - コピペで作るシステムの終焉とシフトレフト - PPTX

もしあなたが�「何歳まで生きたい?」と聞かれたなら PDF

Paneldiscussion: DevSumi 2015 災害xクラウド (岡田担当分) PDF

Owasp evening : Privacy x Design with OWASP PPTX

Hackademy サイバーセキュリティ教育プロジェクト PPTX

シフトレフト ~経営判断をサポートするセキュリティ・ビジョン~ PDF

PDF

PDF

PDF

PPTX

Introducing AppSec APAC 2014 in TOKYO PDF

Crowdsourcing basic20090515-pickup 「なにをどこまでやれば?」OWASP SAMMが導く開発セキュリティ強化戦略

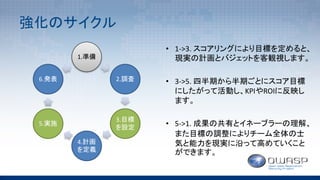

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

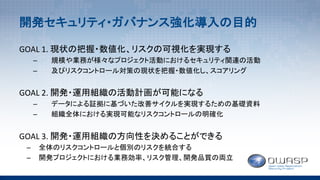

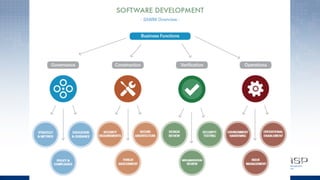

4 カテゴリ、12 アクティビティ、77チェック項目

明らかになること 戦略に不可欠な策定根拠

ü 合計77チェック項目で開発体制の成熟度を評価し、開発の組織の全体像及び特徴を把握

ü 開発アクティビティのガバナンスに関するコアな知識の深化

ü チームビルディング / 教育 / システムなどの補完が必要な部分の抽出

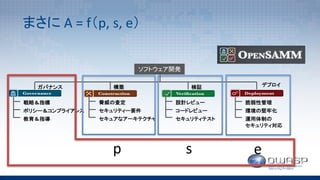

ソフトウェア開発

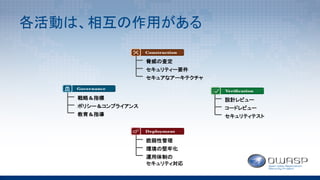

ガバナンス 構築 検証 デプロイ

戦略&指標

ポリシー&コンプライアンス

教育&指導

脅威の査定

セキュリティー要件

セキュアなアーキテクチャ

設計レビュー

コードレビュー

セキュリティテスト

脆弱性管理

環境の堅牢化

運用体制の

セキュリティ対応

- 19.

- 20.

- 21.

- 22.

- 23.

- 24.

- 25.

- 26.

- 27.