More Related Content

PPTX

OWASP Top 10 2017 RC1について PDF

ここが変だよ、グローバルスタンダードの脆弱性対策~入力値の考え方~ PDF

PDF

PPTX

20181108 Participation record SANS SEC545: Cloud Security Architecture and Op... PDF

PPTX

20181219 Introduction of Incident Response in AWS for Beginers PDF

今日こそわかる、安全なWebアプリの作り方2010 What's hot

PPTX

徳丸本に載っていないWebアプリケーションセキュリティ PDF

徳丸本に学ぶ 安全なPHPアプリ開発の鉄則2012 PDF

HTML5のセキュリティ もうちょい詳しく- HTML5セキュリティその3 : JavaScript API PDF

20220113 my seeking_sre_v3 PDF

PPTX

PDF

PPTX

Webサイトをめぐるセキュリティ状況と効果的な防御方法(WordPress編) PDF

PDF

徳丸本に学ぶ 安全なPHPアプリ開発の鉄則2011 PDF

FUJITSUファミリ会 2020 秋季大会用プレゼン #2 「伊藤忠商事のサイバーセキュリティ」(プロアクティブディフェンス) PPTX

PPTX

PDF

FUJITSUファミリ会 2020 秋季大会用プレゼン #1 「新たなサイバー攻撃に 関する脅威の認知」 PPTX

Railsエンジニアのためのウェブセキュリティ入門 PPTX

脆弱性は誰のせい? �PHP、MySQL、Joomla! の責任やいかに PPTX

PPTX

PDF

130821 owasp zed attack proxyをぶん回せ PDF

Viewers also liked

PDF

The concept of mini hardening PDF

PDF

PDF

「なにをどこまでやれば?」OWASP SAMMが導く開発セキュリティ強化戦略 PPTX

サーバ構築・デプロイが簡単に!Elastic beanstalk PDF

メールフォームからメールを送る近代的な方法 | YAPC::Kansai 2017 OSAKA PDF

単純ベイズ法による異常検知 #ml-professional PDF

PDF

H2O x mrubyで人はどれだけ幸せになれるのか PDF

グロースハック なぜ我々は無意味な施策を打ってしまうのか PPT

PPTX

PPTX

PPTX

PDF

ヤフオク!の快適なカスタマー体験を支えるモバイルアプリのライブアップデート技術 PDF

RSA暗号運用でやってはいけない n のこと #ssmjp PDF

Perl ウェブ開発の中世〜CGI と Plack の間〜 PDF

行列ができるECサイトの悩み~ショッピングや決済の技術的問題と処方箋 PDF

Googleのインフラ技術から考える理想のDevOps PDF

新規事業が対峙する現実からエンジニアリングを俯瞰する #devsumiB #devsumi Similar to 今だからこそ振り返ろう!OWASP Top 10

PDF

#42_10.OWASPTop10_2025:An Overview and How Security Risks Have Evolved Since ... PDF

PPTX

SOSAISEC LT 201701 シフトレフトでセキュリティイニシアチブを取り返そう PPTX

20180601 OWASP Top 10 2017の読み方 PPTX

PDF

OWASP Top 10 超初級編 (2021 Ver.) PPTX

OWASP Top 10 - 2013 を起点にして PPTX

PDF

OWASP_Top_10_2017_A3機微な情報の露出 PDF

Privacy by Design with OWASP PDF

アプリ開発者に大きな影響 2017年版OWASP TOP 10 PDF

introduction to OWASP's documentation 20250607 PDF

OWASP Top 10 - 2021 Overview PDF

PDF

Owasp evening : Privacy x Design with OWASP PPTX

オワスプナイト20150115 dependency check PPTX

PDF

ビルトイン・セキュリティのススメ Dev Days 2015 Tokyo - Riotaro OKADA PDF

The Shift Left Path and OWASP PDF

Paneldiscussion: DevSumi 2015 災害xクラウド (岡田担当分) 今だからこそ振り返ろう!OWASP Top 10

- 1.

- 2.

- 3.

@mahoyaya

Name: 一ノ瀬太樹

Work : セキュリティエンジニア

Twitter: @mahoyaya

blog: http://mahoyaya.hateblo.jp

GitHub: https://github.com/mahoyaya

Affiliation:

Perl入学式 東京 サポーター

OWASP Japan プロモーションチーム

脆弱性診断研究会

OWASP ZAP User Group

HASHコンサルティング株式会社

- 4.

- 5.

- 6.

日本では?

OWASP Japan 2012.3

OWASPKansai 2014.3

OWASP Kyushu 2015.3

OWASP Sendai 2016.1

OWASP Fukushima 2016.2

OWASP Okinawa 2016.2

OWASP NightやOWASP DAYといった定期的な勉強会を実施し

ています。

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

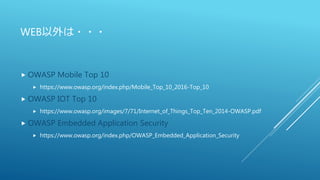

WEB以外は・・・

OWASP MobileTop 10

https://www.owasp.org/index.php/Mobile_Top_10_2016-Top_10

OWASP IOT Top 10

https://www.owasp.org/images/7/71/Internet_of_Things_Top_Ten_2014-OWASP.pdf

OWASP Embedded Application Security

https://www.owasp.org/index.php/OWASP_Embedded_Application_Security

- 14.

- 15.

OWASP Top 10とは?

OWASPTop 10 の主要目的は、最も重要なWebアプリケー

ションセキュリティ上の弱点を、開発者、デザイナー、アー

キテクト、 管理者および組織に教育すること。

Top10は、リスクの高い問題に対する基本的な保護手法、お

よび次ステップへのガイダンスを提供します。

OWASP Top 10 2013 日本語版

https://www.owasp.org/images/7/79/OWASP_Top_10_2013_JPN.pdf

- 16.

- 17.

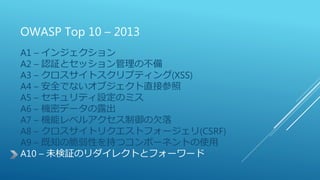

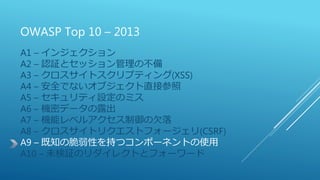

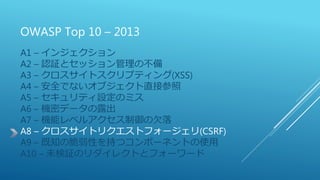

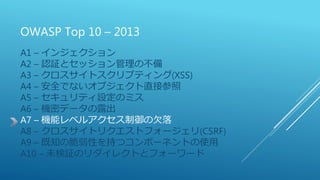

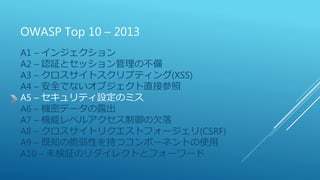

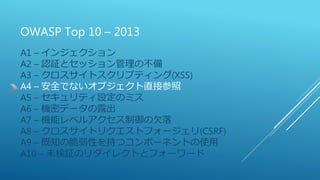

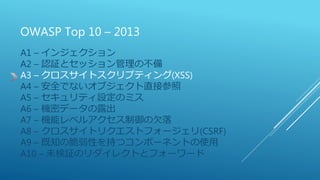

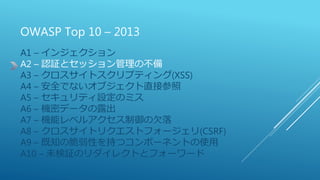

OWASP Top 10– 2013 概要

A1 – インジェクション

A2 – 認証とセッション管理の不備

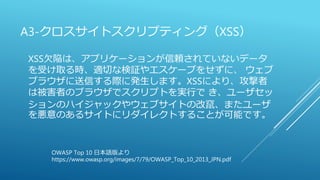

A3 – クロスサイトスクリプティング(XSS)

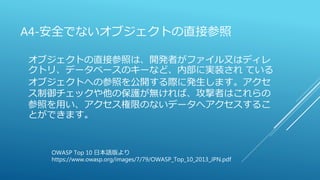

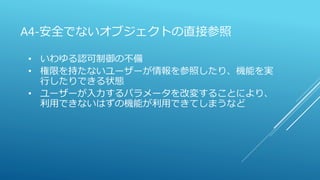

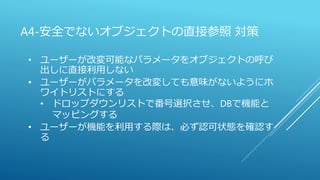

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

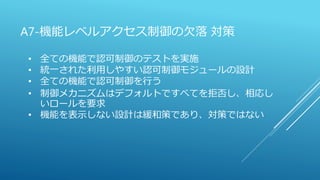

A6 – 機密データの露出

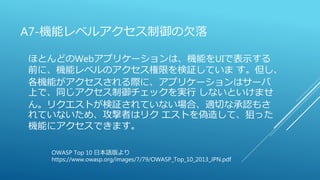

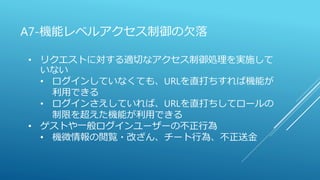

A7 – 機能レベルアクセス制御の欠落

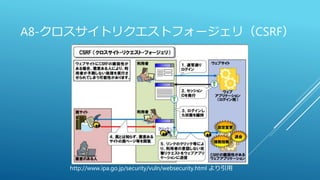

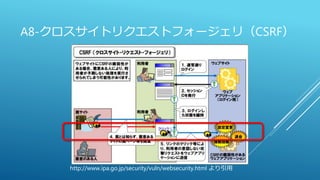

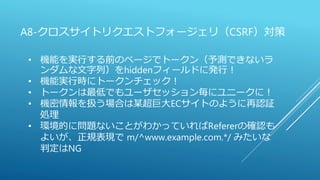

A8 – クロスサイトリクエストフォージェリ(CSRF)

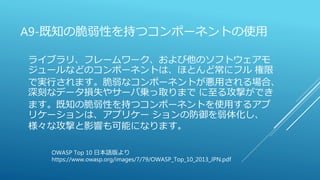

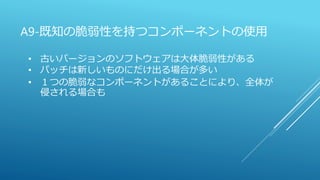

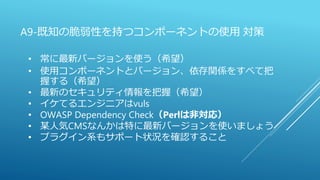

A9 – 既知の脆弱性を持つコンポーネントの使用

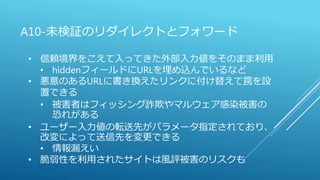

A10 – 未検証のリダイレクトとフォーワード

- 18.

- 19.

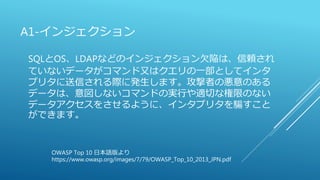

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 20.

- 21.

- 22.

- 23.

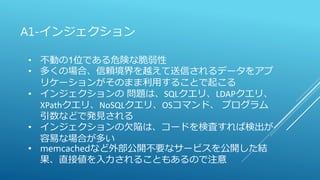

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

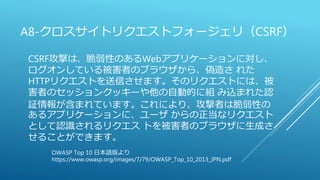

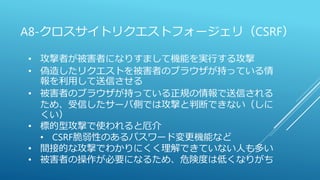

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 24.

- 25.

- 26.

- 27.

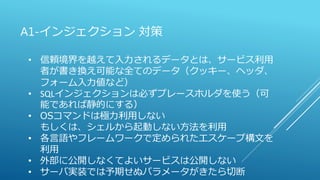

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 28.

- 29.

- 30.

- 31.

- 32.

- 33.

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 34.

- 35.

- 36.

- 37.

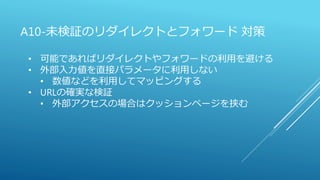

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 38.

- 39.

- 40.

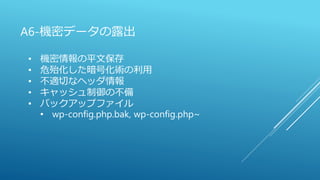

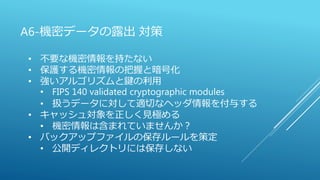

A6-機密データの露出 対策

• 不要な機密情報を持たない

•保護する機密情報の把握と暗号化

• 強いアルゴリズムと鍵の利用

• FIPS 140 validated cryptographic modules

• 扱うデータに対して適切なヘッダ情報を付与する

• キャッシュ対象を正しく見極める

• 機密情報は含まれていませんか?

• バックアップファイルの保存ルールを策定

• 公開ディレクトリには保存しない

- 41.

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 42.

- 43.

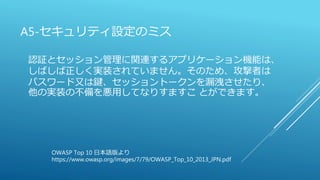

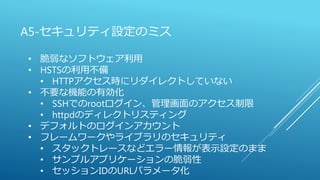

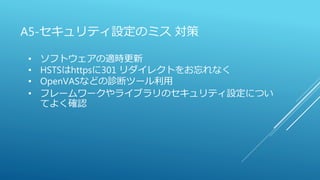

A5-セキュリティ設定のミス

• 脆弱なソフトウェア利用

• HSTSの利用不備

•HTTPアクセス時にリダイレクトしていない

• 不要な機能の有効化

• SSHでのrootログイン、管理画面のアクセス制限

• httpdのディレクトリスティング

• デフォルトのログインアカウント

• フレームワークやライブラリのセキュリティ

• スタックトレースなどエラー情報が表示設定のまま

• サンプルアプリケーションの脆弱性

• セッションIDのURLパラメータ化

- 44.

- 45.

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 46.

- 47.

- 48.

- 49.

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 50.

- 51.

- 52.

- 53.

- 54.

- 55.

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 56.

- 57.

- 58.

- 59.

- 60.

- 61.

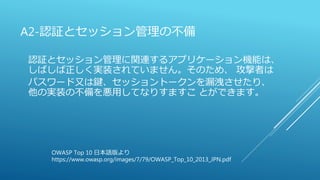

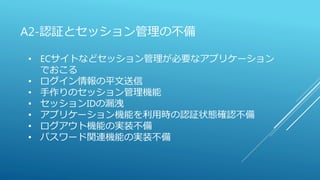

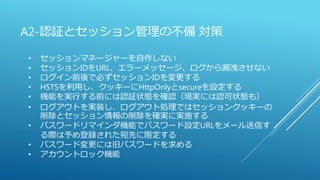

A2-認証とセッション管理の不備 対策

• セッションマネージャーを自作しない

•セッションIDをURL、エラーメッセージ、ログから漏洩させない

• ログイン前後で必ずセッションIDを変更する

• HSTSを利用し、クッキーにHttpOnlyとsecureを設定する

• 機能を実行する前には認証状態を確認(現実には認可状態も)

• ログアウトを実装し、ログアウト処理ではセッションクッキーの

削除とセッション情報の削除を確実に実施する

• パスワードリマインダ機能でパスワード設定URLをメール送信す

る際は予め登録された宛先に限定する

• パスワード変更には旧パスワードを求める

• アカウントロック機能

- 62.

OWASP Top 10– 2013

A1 – インジェクション

A2 – 認証とセッション管理の不備

A3 – クロスサイトスクリプティング(XSS)

A4 – 安全でないオブジェクト直接参照

A5 – セキュリティ設定のミス

A6 – 機密データの露出

A7 – 機能レベルアクセス制御の欠落

A8 – クロスサイトリクエストフォージェリ(CSRF)

A9 – 既知の脆弱性を持つコンポーネントの使用

A10 – 未検証のリダイレクトとフォーワード

- 63.

- 64.

- 65.

- 66.

- 67.

- 68.

- 69.

さいごに

OWASP Proactive Controls2016

https://www.owasp.org/images/a/a8/OWASPTop10ProactiveControls2016-Japanese.pdf

今回はOWASP Top 10 2016が待ちきれなかったので、私見と診断あ

るあるを含めてOWASP Top 10 2013を振り返りました。

そして、どのような脆弱性が潜んでいるのか、どのような対策が効果

的なのか紹介しました。

また、OWASP Top 10に加えて簡単に紹介したOWASP ASVS v3や

OWASP Proactive Controls 2016はOWASP Japanによって日本語化され

ていますので、是非活用してください。

OWASP ASVS 3.0.1

https://www.jpcert.or.jp/securecoding/OWASP_ASVS_20160623.pdf

- 70.

Editor's Notes

- #7 2、3ヶ月に1回のミーティングや勉強会を行っています

- #8 ModSecurity Core Rule Set

- #32 ここがクロスサイト