Recommended

PDF

Ansible meetuptokyo 2015 Dynamic Inventory

PDF

Open Stack Day - Ansibleによる環境構築の自動化

ODP

Next-L Enju 開発ワークショップ #10

PDF

OpenStack & Ansible で実現する自動化

PDF

OpenStack Osloを使おう - cliff編

PDF

インフラ自動構築エンジン "Ansible"の勘所を1日でつかむ ~基礎入門編~

PDF

ApacheCloudstack4.1最新情報ver2

PDF

PDF

PPTX

PDF

PPTX

20160217 hbstudy73 linux on Azure

PDF

自作クラウド基盤 n0stack in ICTSC 2018

PPTX

PPTX

パブリッククラウドConoHaを使ってOpenStack APIを理解する

PPTX

PDF

PDF

最近のJuju/MAASについて 〜 15分版 - OpenStack最新情報セミナー 2017年11月

PDF

PPTX

PPTX

PDF

localstackによるAWS Lambdaの開発環境を、miniconda上でつくったら簡単便利だった話

PPTX

PDF

多段LXC構成でOpenStackを構築 - LT@コンテナ型仮想化情報交換会LT

PPTX

ConoHaオブジェクトストレージ 利用ケース

PDF

自作クラウド基盤 n0stack と ソフトウェア開発の気持ち

PPTX

Rancher jp1周年振り返り anniversary meetup slide summary

PPTX

GNS3上の仮想アプライアンス+GitLabRunner+BDDによるテスト自動化

PDF

PDF

anybuild/Hosting casual #1

More Related Content

PDF

Ansible meetuptokyo 2015 Dynamic Inventory

PDF

Open Stack Day - Ansibleによる環境構築の自動化

ODP

Next-L Enju 開発ワークショップ #10

PDF

OpenStack & Ansible で実現する自動化

PDF

OpenStack Osloを使おう - cliff編

PDF

インフラ自動構築エンジン "Ansible"の勘所を1日でつかむ ~基礎入門編~

PDF

ApacheCloudstack4.1最新情報ver2

PDF

What's hot

PDF

PPTX

PDF

PPTX

20160217 hbstudy73 linux on Azure

PDF

自作クラウド基盤 n0stack in ICTSC 2018

PPTX

PPTX

パブリッククラウドConoHaを使ってOpenStack APIを理解する

PPTX

PDF

PDF

最近のJuju/MAASについて 〜 15分版 - OpenStack最新情報セミナー 2017年11月

PDF

PPTX

PPTX

PDF

localstackによるAWS Lambdaの開発環境を、miniconda上でつくったら簡単便利だった話

PPTX

PDF

多段LXC構成でOpenStackを構築 - LT@コンテナ型仮想化情報交換会LT

PPTX

ConoHaオブジェクトストレージ 利用ケース

PDF

自作クラウド基盤 n0stack と ソフトウェア開発の気持ち

PPTX

Rancher jp1周年振り返り anniversary meetup slide summary

PPTX

GNS3上の仮想アプライアンス+GitLabRunner+BDDによるテスト自動化

Viewers also liked

PDF

PDF

anybuild/Hosting casual #1

DOCX

تقرير حول انتهاكات السجون في مصر

PPTX

ODP

PPS

PDF

Sikeres nemzetközi márkázott alkalmazások

KEY

PDF

Is brief illustrated guide الدليل المصور الموجز لفهم الإسلام آيسلندي

PPT

PPTX

PDF

Presentación de Servicios Prevengest

PPT

PDF

Эффективные кампании в интернете для разных задач МСБ.

PPT

PDF

はじめてのLWF for Open Hack Day

RTF

PDF

The Monthly Lekhapara, July 2015

DOCX

PDF

Tautas ataudzes mērķi NAP2020 un to sasniegšanas gaita

Similar to サーバ構築自動化 On aws sqaleの場合

PDF

ゲームのインフラをAwsで実戦tips全て見せます

PDF

PDF

PPT

Puppet Best Practices? at COOKPAD

PDF

Serf2Excel - Serf を実運用に活かす話 + Consul もあるよ

PDF

20120521 aws-meister-elb&as&cw-public

PDF

ELB & CloudWatch & AutoScaling - AWSマイスターシリーズ

PDF

Sqale の Puppet と Chef (と テスト)

PDF

PDF

Aws elastic beanstalk-handson-summit2012

PDF

Jaws−横浜ハンズオンーCloudFormation 1/3

PDF

PDF

PPTX

PDF

ELB & Auto Scaling & CloudWatch 詳細 -ほぼ週刊AWSマイスターシリーズ第5回-

PDF

PDF

PPTX

PPTX

PPTX

サーバ構築自動化 On aws sqaleの場合 1. 2. Agenda

● サービス紹介

● puppetのnode管理がだるい

● 名前解決がだるい

● インスタンス作成がだるい

● それでもインスタンス作成がだるい

● puppetの適用がだるい

だるい作業をやっつけるぞー

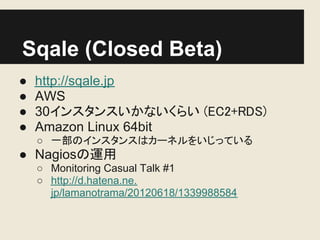

3. 4. Sqale (Closed Beta)

● http://sqale.jp

● AWS

● 30インスタンスいかないくらい (EC2+RDS)

● Amazon Linux 64bit

○ 一部のインスタンスはカーネルをいじっている

● Nagiosの運用

○ Monitoring Casual Talk #1

○ http://d.hatena.ne.

jp/lamanotrama/20120618/1339988584

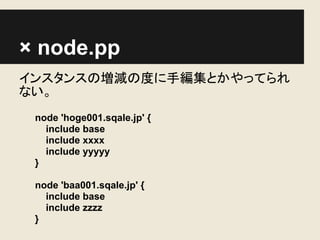

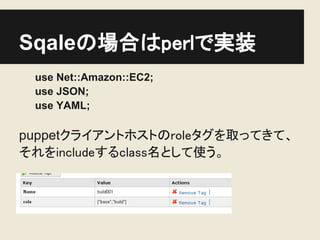

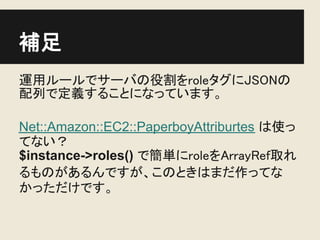

5. 6. 7. External Nodes

agentのホスト名を引数で受け取って色々動的に

決定できる。

[master]

node_terminus = exec

externa_nodes = /path/to/script

● http://docs.puppetlabs.com/guides/external_nodes.html

● yamlで出力

○ includeするclass

○ enviroment (こいつはあんまりあてにならない)

○ parameters (トップレベルスコープの変数)

● 言語は問わない

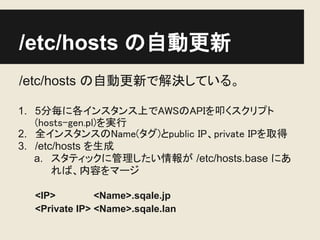

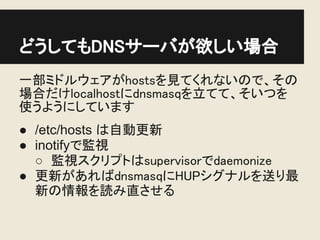

8. 9. 10. 11. 12. /etc/hosts の自動更新

/etc/hosts の自動更新で解決している。

1. 5分毎に各インスタンス上でAWSのAPIを叩くスクリプト

(hosts-gen.pl)を実行

2. 全インスタンスのName(タグ)とpublic IP、private IPを取得

3. /etc/hosts を生成

a. スタティックに管理したい情報が /etc/hosts.base にあ

れば、内容をマージ

<IP> <Name>.sqale.jp

<Private IP> <Name>.sqale.lan

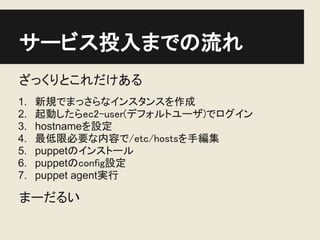

13. 14. 15. サービス投入までの流れ

ざっくりとこれだけある

1. 新規でまっさらなインスタンスを作成

2. 起動したらec2-user(デフォルトユーザ)でログイン

3. hostnameを設定

4. 最低限必要な内容で/etc/hostsを手編集

5. puppetのインストール

6. puppetのconfig設定

7. puppet agent実行

まーだるい

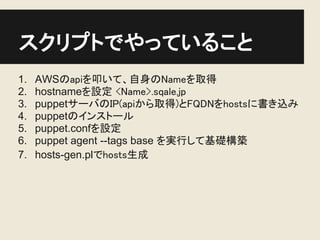

16. 17. スクリプトでやっていること

1. AWSのapiを叩いて、自身のNameを取得

2. hostnameを設定 <Name>.sqale.jp

3. puppetサーバのIP(apiから取得)とFQDNをhostsに書き込み

4. puppetのインストール

5. puppet.confを設定

6. puppet agent --tags base を実行して基礎構築

7. hosts-gen.plでhosts生成

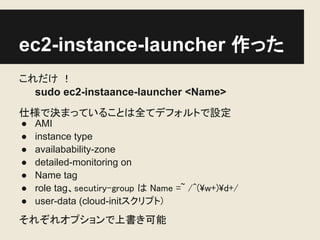

18. 19. 20. 21. 22. ec2-instance-launcher 作った

これだけ !

sudo ec2-instaance-launcher <Name>

仕様で決まっていることは全てデフォルトで設定

● AMI

● instance type

● availabability-zone

● detailed-monitoring on

● Name tag

● role tag、secutiry-group は Name =~ /^(w+)d+/

● user-data (cloud-initスクリプト)

それぞれオプションで上書き可能

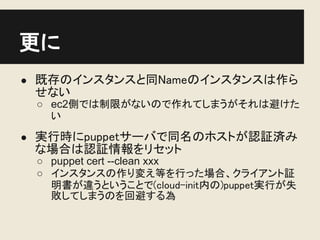

23. 更に

● 既存のインスタンスと同Nameのインスタンスは作ら

せない

○ ec2側では制限がないので作れてしまうがそれは避けた

い

● 実行時にpuppetサーバで同名のホストが認証済み

な場合は認証情報をリセット

○ puppet cert --clean xxx

○ インスタンスの作り変え等を行った場合、クライアント証

明書が違うということで(cloud-init内の)puppet実行が失

敗してしまうのを回避する為

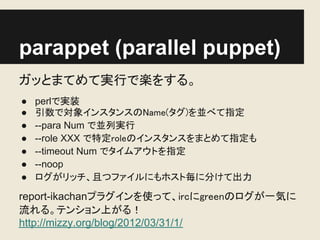

24. 25. 26. 27. 28. parappet (parallel puppet)

ガッとまてめて実行で楽をする。

● perlで実装

● 引数で対象インスタンスのName(タグ)を並べて指定

● --para Num で並列実行

● --role XXX で特定roleのインスタンスをまとめて指定も

● --timeout Num でタイムアウトを指定

● --noop

● ログがリッチ、且つファイルにもホスト毎に分けて出力

report-ikachanプラグインを使って、ircにgreenのログが一気に

流れる。テンション上がる!

http://mizzy.org/blog/2012/03/31/1/

29. 30. 31. 32. 33. 34.

![External Nodes

agentのホスト名を引数で受け取って色々動的に

決定できる。

[master]

node_terminus = exec

externa_nodes = /path/to/script

● http://docs.puppetlabs.com/guides/external_nodes.html

● yamlで出力

○ includeするclass

○ enviroment (こいつはあんまりあてにならない)

○ parameters (トップレベルスコープの変数)

● 言語は問わない](https://image.slidesharecdn.com/onaws-sqale-121028054020-phpapp01/85/On-aws-sqale-7-320.jpg)

![ローンチ自体がだるい

以上でインスタンスローンチ後の構築は自動化で

きましたが、そのローンチ自体がわりとだるい。

● インスタンスをローンチするには

○ マネジメントコンソールでポチポチポチ…

○ ec2-run-instances [オプション沢山沢山…] --user-

data /path/to/cloud-init-sctipt

● AMIの指定や、Nameやroleタグ、security-group、インスタン

スタイプ等々設定すべき項目が山ほどある

○ 項目が多い -> 間違いを起こしやすい

○ 怠惰さがまだ足りないですね](https://image.slidesharecdn.com/onaws-sqale-121028054020-phpapp01/85/On-aws-sqale-21-320.jpg)