Report

Share

Download to read offline

Recommended

Организация конвейера автоматизации тестирования / Алексей Петров (Mail.ru Gr...

Представить себе современную разработку программного обеспечения без процедур обеспечения качества и, в частности, тестирования, уже невозможно. Краеугольным камнем построения эффективного тестирования все чаще становятся автоматизированные регрессионные тесты. Именно они позволяют в нарастающем как снежный ком объеме тестов не погрязнуть в монотонном ручном тестировании, требующем все больше и больше ресурсов.

Но несмотря на кажущуюся простоту автоматизации тестирования, за годы работы мне приходилось регулярно сталкиваться с проблемами и сложностями построения стабильного процесса автоматизации тестирования. Поэтому в своем докладе я поделюсь опытом и расскажу:

- о том, с чего начать автоматизацию тестирования;

- о том, что делает автоматизированные тесты выгодными;

- как научить "зарабатывать" автотесты;

- о том, как превратить точечное написание автоматизирвоанных тестов в стройный конвейер с отлаженными процессами;

- о популярных ошибках и заблуждениях автоматизации тестирования и о том, как их избегать;

- о сопутствующих инструментах и лайфхаках из практики.

Доклад содержит полезные советы, как для тех, кто только думает внедрить автоматизацию тестирования, так и для тех, кто уже вовсю автоматизирует, но сталкивается с проблемами их эффективной работы или желает сделать автотесты еще более полезными.

Как отвечать за продакшн / Андрей Сумин (Mail.ru)

У вас, в худшем случае, есть ваш комп, на котором вы всё тестируете перед выкаткой. Проверяете во всех браузерах, запускаете автоматические тесты, возможно, нагрузочные. В хорошем случае — есть ферма машин или даже отдел тестирования. Это стандартные практики по соблюдению качества продукта. Но это малая часть того, что можно сделать.

В докладе я расскажу, какой плаcт работ мы еще делаем, чтобы улучшить техническое качество продукта. Сконцентрируюсь на frontend. Рассмотрим вопросы:

1. Логирование.

2. Мониторинг.

3. Алертинг.

4. Бета-пользователи.

5. Саппорт.

6. Плагины.

7. Антивирусы.

и т.п.

Некриптографическое исследование носителей православной криптографии

Презентация демонстировалась на конференции ZeroNights 13 ноября 2014 в Москве

PHDays '14 Cracking java pseudo random sequences by egorov & soldatov

This presentation was delivered at Positive Hack Days '14 in Moscow along with the following demos available on Youtube:

Demo#1: http://www.youtube.com/watch?v=mdOfZMsj4hA

Demo#2: http://www.youtube.com/watch?v=BwXhpjiCTyA

Demo#3: http://www.youtube.com/watch?v=B3EkrmNWeJs

Demo#4: http://www.youtube.com/watch?v=--ZuBUc2F2Y

IDM - это непросто!

Презентация читалась на межотраслевом форуме директоров по ИБ.

Содержит практические вопросы проектирования и внедрения решений IDM

Recommended

Организация конвейера автоматизации тестирования / Алексей Петров (Mail.ru Gr...

Представить себе современную разработку программного обеспечения без процедур обеспечения качества и, в частности, тестирования, уже невозможно. Краеугольным камнем построения эффективного тестирования все чаще становятся автоматизированные регрессионные тесты. Именно они позволяют в нарастающем как снежный ком объеме тестов не погрязнуть в монотонном ручном тестировании, требующем все больше и больше ресурсов.

Но несмотря на кажущуюся простоту автоматизации тестирования, за годы работы мне приходилось регулярно сталкиваться с проблемами и сложностями построения стабильного процесса автоматизации тестирования. Поэтому в своем докладе я поделюсь опытом и расскажу:

- о том, с чего начать автоматизацию тестирования;

- о том, что делает автоматизированные тесты выгодными;

- как научить "зарабатывать" автотесты;

- о том, как превратить точечное написание автоматизирвоанных тестов в стройный конвейер с отлаженными процессами;

- о популярных ошибках и заблуждениях автоматизации тестирования и о том, как их избегать;

- о сопутствующих инструментах и лайфхаках из практики.

Доклад содержит полезные советы, как для тех, кто только думает внедрить автоматизацию тестирования, так и для тех, кто уже вовсю автоматизирует, но сталкивается с проблемами их эффективной работы или желает сделать автотесты еще более полезными.

Как отвечать за продакшн / Андрей Сумин (Mail.ru)

У вас, в худшем случае, есть ваш комп, на котором вы всё тестируете перед выкаткой. Проверяете во всех браузерах, запускаете автоматические тесты, возможно, нагрузочные. В хорошем случае — есть ферма машин или даже отдел тестирования. Это стандартные практики по соблюдению качества продукта. Но это малая часть того, что можно сделать.

В докладе я расскажу, какой плаcт работ мы еще делаем, чтобы улучшить техническое качество продукта. Сконцентрируюсь на frontend. Рассмотрим вопросы:

1. Логирование.

2. Мониторинг.

3. Алертинг.

4. Бета-пользователи.

5. Саппорт.

6. Плагины.

7. Антивирусы.

и т.п.

Некриптографическое исследование носителей православной криптографии

Презентация демонстировалась на конференции ZeroNights 13 ноября 2014 в Москве

PHDays '14 Cracking java pseudo random sequences by egorov & soldatov

This presentation was delivered at Positive Hack Days '14 in Moscow along with the following demos available on Youtube:

Demo#1: http://www.youtube.com/watch?v=mdOfZMsj4hA

Demo#2: http://www.youtube.com/watch?v=BwXhpjiCTyA

Demo#3: http://www.youtube.com/watch?v=B3EkrmNWeJs

Demo#4: http://www.youtube.com/watch?v=--ZuBUc2F2Y

IDM - это непросто!

Презентация читалась на межотраслевом форуме директоров по ИБ.

Содержит практические вопросы проектирования и внедрения решений IDM

презентация Servicestargame.com 03092014

Новый сервис - казахстанская облачная платформа по обучению с геймификацией http://servicestargame.com/ сможет решить для Вас ряд актуальных задач.

Это новые возможности

• доставки учебного контента, если он представлен как знания (продуктовые тренинги, стандарты, бизнес-процессы, регламенты, инструкции, акции и т.д.)

• связи с группой учеников до, между и после очных сессий

• продаж на рынке В2В

Регистрация на платформе бесплатная. После регистрации Вам доступны возможности для обучающихся. Доступ к бесплатным курсам, к базовой игре и коммуникациям с другими участниками обучения (чат, поурочный форум), создание личных учебных курсов.

Рефакторинг

Материалы первого дня тренинга "Refactoring. Unit Testing. TDD", который проводился 11 Декабря 2013 г. в Нижнем Новгороде

Корпоративный портал АДАМАС

Роль портала обучения:

•Проводник изменений: каждое глобальное изменение в Компании сопровождается мотивирующим фильмом на Портале

•Поддержка и помощь новому сотруднику: вся необходимая информация находится на Портале обучения + новичку согласно ПВД назначаются автоматически курсы/ тренинги/ промежуточные тесты/ аттестация

•Развитие действующих сотрудников: по итогам комплексной оценки/ ассессментов все рекомендованные обучающие мероприятия назначаются и проходят на Портале обучения

•Анализ стоимости обучения

Описания бизнес-процессов - waste?

Выступление Максима Цепкова, нашего главного архитектора дирекции по развитию решений, на конференции Software Project Management Conference (26 ноября 2011 года, Москва).

Описание бизнес-процессов — waste?

Максим Цепков - доклад на Software Project Management Conference, 26 ноября 2011, Санкт-Петербург

Аутсорсинг e-learning/E-learning Outsourcing 29.10.09

Презентация к вебинару «Аутсорсинг e-learning» в сообществе http://elearningrus.ning.com/

Система внутреннего онлайн обучения

Система внутреннего онлайн обучения (она же корпоративный университет, онлайн учебный центр, система управления знаниями...) доступная для любого бизнеса. Развертывание за 2 дня. От 30 000 руб. Возможность самостоятельного наполнения и администрирования.

Подготовка и сертификация специалистов

1.Авторские и аккредитованные курсы. Нужна ли сертификация?

2. Сертификационные схемы ITSM: ITIL и ITSM according to ISO20000

3. Рекомендации по выбору курсов и подготовке к экзаменам

4. Ценность сертификации: мнения работодателей

Test Strategy: creation and optimization - QA Fest-2017 (Тестовая стратегия: ...

Тест-менеджер ставит перед собой и командой долгосрочные и сложные цели. Например, как выбрать и соединить вместе изученные техники и виды тестирования, как понять, почему в одних условиях у нас получилось провести “качественное” тестирование, а в других нет? Как понять, будет ли эффективна автоматизация на проекте прежде, чем вложиться человека-годами в Фреймворк и тесты? Ответы на эти вопросы находятся в «стратегии тестирования». Она есть у каждой команды, пусть и не в осознанном и формализованном виде. Поэтому нужно научиться пользоваться этим инструментом, уметь как составлять тестовую стратегию с нуля на проекте, так и оптимизировать уже существующую стратегию.

QA Fest 2017. Андрей Ладутько.Тестовая стратегия: создание и оптимизация

Тест-менеджер ставит перед собой и командой долгосрочные и сложные цели. Например, как выбрать и соединить вместе изученные техники и виды тестирования, как понять, почему в одних условиях у нас получилось провести “качественное” тестирование, а в других нет? Как понять, будет ли эффективна автоматизация на проекте прежде, чем вложиться человека-годами в Фреймворк и тесты? Ответы на эти вопросы находятся в «стратегии тестирования». Она есть у каждой команды, пусть и не в осознанном и формализованном виде. Поэтому нужно научиться пользоваться этим инструментом, уметь как составлять тестовую стратегию с нуля на проекте, так и оптимизировать уже существующую стратегию.

QA Fest 2016. Инна Блажко. ISTQB – What is it? Who needs it? How to prepare a...

'm going one more time to mention about ISTQB CTFL, give some motivation and hints.

ISTQB Сертификация. Приводим знания в порядок

Презентация Михаила Кравченко на SQA Days-16

14-15 ноября 2014, Санкт-Петербург, Россия

www.sqadays.com

Внедрение систем мониторинга и защиты информации

Презентация "Внедрение систем мониторинга и защиты информации"

Metrics in Security Operations

Presentation from Positive Hack Days 12, recording: https://youtu.be/DuSKD1LbdI0

More Related Content

Similar to Opensource vs. Non-opensource

презентация Servicestargame.com 03092014

Новый сервис - казахстанская облачная платформа по обучению с геймификацией http://servicestargame.com/ сможет решить для Вас ряд актуальных задач.

Это новые возможности

• доставки учебного контента, если он представлен как знания (продуктовые тренинги, стандарты, бизнес-процессы, регламенты, инструкции, акции и т.д.)

• связи с группой учеников до, между и после очных сессий

• продаж на рынке В2В

Регистрация на платформе бесплатная. После регистрации Вам доступны возможности для обучающихся. Доступ к бесплатным курсам, к базовой игре и коммуникациям с другими участниками обучения (чат, поурочный форум), создание личных учебных курсов.

Рефакторинг

Материалы первого дня тренинга "Refactoring. Unit Testing. TDD", который проводился 11 Декабря 2013 г. в Нижнем Новгороде

Корпоративный портал АДАМАС

Роль портала обучения:

•Проводник изменений: каждое глобальное изменение в Компании сопровождается мотивирующим фильмом на Портале

•Поддержка и помощь новому сотруднику: вся необходимая информация находится на Портале обучения + новичку согласно ПВД назначаются автоматически курсы/ тренинги/ промежуточные тесты/ аттестация

•Развитие действующих сотрудников: по итогам комплексной оценки/ ассессментов все рекомендованные обучающие мероприятия назначаются и проходят на Портале обучения

•Анализ стоимости обучения

Описания бизнес-процессов - waste?

Выступление Максима Цепкова, нашего главного архитектора дирекции по развитию решений, на конференции Software Project Management Conference (26 ноября 2011 года, Москва).

Описание бизнес-процессов — waste?

Максим Цепков - доклад на Software Project Management Conference, 26 ноября 2011, Санкт-Петербург

Аутсорсинг e-learning/E-learning Outsourcing 29.10.09

Презентация к вебинару «Аутсорсинг e-learning» в сообществе http://elearningrus.ning.com/

Система внутреннего онлайн обучения

Система внутреннего онлайн обучения (она же корпоративный университет, онлайн учебный центр, система управления знаниями...) доступная для любого бизнеса. Развертывание за 2 дня. От 30 000 руб. Возможность самостоятельного наполнения и администрирования.

Подготовка и сертификация специалистов

1.Авторские и аккредитованные курсы. Нужна ли сертификация?

2. Сертификационные схемы ITSM: ITIL и ITSM according to ISO20000

3. Рекомендации по выбору курсов и подготовке к экзаменам

4. Ценность сертификации: мнения работодателей

Test Strategy: creation and optimization - QA Fest-2017 (Тестовая стратегия: ...

Тест-менеджер ставит перед собой и командой долгосрочные и сложные цели. Например, как выбрать и соединить вместе изученные техники и виды тестирования, как понять, почему в одних условиях у нас получилось провести “качественное” тестирование, а в других нет? Как понять, будет ли эффективна автоматизация на проекте прежде, чем вложиться человека-годами в Фреймворк и тесты? Ответы на эти вопросы находятся в «стратегии тестирования». Она есть у каждой команды, пусть и не в осознанном и формализованном виде. Поэтому нужно научиться пользоваться этим инструментом, уметь как составлять тестовую стратегию с нуля на проекте, так и оптимизировать уже существующую стратегию.

QA Fest 2017. Андрей Ладутько.Тестовая стратегия: создание и оптимизация

Тест-менеджер ставит перед собой и командой долгосрочные и сложные цели. Например, как выбрать и соединить вместе изученные техники и виды тестирования, как понять, почему в одних условиях у нас получилось провести “качественное” тестирование, а в других нет? Как понять, будет ли эффективна автоматизация на проекте прежде, чем вложиться человека-годами в Фреймворк и тесты? Ответы на эти вопросы находятся в «стратегии тестирования». Она есть у каждой команды, пусть и не в осознанном и формализованном виде. Поэтому нужно научиться пользоваться этим инструментом, уметь как составлять тестовую стратегию с нуля на проекте, так и оптимизировать уже существующую стратегию.

QA Fest 2016. Инна Блажко. ISTQB – What is it? Who needs it? How to prepare a...

'm going one more time to mention about ISTQB CTFL, give some motivation and hints.

ISTQB Сертификация. Приводим знания в порядок

Презентация Михаила Кравченко на SQA Days-16

14-15 ноября 2014, Санкт-Петербург, Россия

www.sqadays.com

Внедрение систем мониторинга и защиты информации

Презентация "Внедрение систем мониторинга и защиты информации"

Similar to Opensource vs. Non-opensource (20)

Аутсорсинг e-learning/E-learning Outsourcing 29.10.09

Аутсорсинг e-learning/E-learning Outsourcing 29.10.09

Test Strategy: creation and optimization - QA Fest-2017 (Тестовая стратегия: ...

Test Strategy: creation and optimization - QA Fest-2017 (Тестовая стратегия: ...

QA Fest 2017. Андрей Ладутько.Тестовая стратегия: создание и оптимизация

QA Fest 2017. Андрей Ладутько.Тестовая стратегия: создание и оптимизация

QA Fest 2016. Инна Блажко. ISTQB – What is it? Who needs it? How to prepare a...

QA Fest 2016. Инна Блажко. ISTQB – What is it? Who needs it? How to prepare a...

CloudsNN 2014. Владимир Щербаков. Основные проблемы в обучении через облака.

CloudsNN 2014. Владимир Щербаков. Основные проблемы в обучении через облака.

02.11 II Ukrainian Procurement Forum 2013 - Дмитрий Прядко - Электронные сист...

02.11 II Ukrainian Procurement Forum 2013 - Дмитрий Прядко - Электронные сист...

More from Sergey Soldatov

Metrics in Security Operations

Presentation from Positive Hack Days 12, recording: https://youtu.be/DuSKD1LbdI0

How MITRE ATT&CK helps security operations

Talk on Kaspersky lab's CoLaboratory: Industrial Cybersecurity Meetup #5 with @HeirhabarovT about several ATT&CK practical use cases.

Video (in Russian): https://www.youtube.com/watch?v=ulUF9Sw2T7s&t=3078

Many thanks to Teymur for great tech dive

Практика обнаружения атак, использующих легальные инструменты

Выступление в секции "Конвергенция последней линии защиты или единственно нужная защита?" на BIS Summit 2018

Reducing cyber risks in the era of digital transformation

The session record is available here: https://www.youtube.com/watch?v=5-CoJNjtAmY

Link to all sessions from Sberbank ICC: https://icc.moscow/translyatsii.html

Охота на угрозы на BIS summit 2016

Презентация о Cyber Threat hunting на BIS Summit в секции, посвященной киберразведке угроз (Threat intelligence)

Infosecurity management in the Enterprise

Presentation took plase at the CIASO Forum 2014:

http://infosecurity-forum.ru/programme.php

More from Sergey Soldatov (19)

Практика обнаружения атак, использующих легальные инструменты

Практика обнаружения атак, использующих легальные инструменты

Reducing cyber risks in the era of digital transformation

Reducing cyber risks in the era of digital transformation

Hunting Lateral Movement in Windows Infrastructure

Hunting Lateral Movement in Windows Infrastructure

Opensource vs. Non-opensource

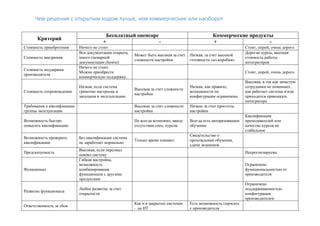

- 1. Чем решения с открытым кодом лучше, чем коммерческие или наоборот Критерий Бесплатный опенсорс Коммерческие продукты + - + - Стоимость приобретения Ничего не стоит Стоит, порой, очень дорого Стоимость внедрения Вся документация открыта, много сценарной документации (howto) Может быть высокая за счет сложности настройки Низкая, за счет высокой готовности «из коробки» Дорогие курсы, высокая стоимость работы интеграторов Стоимость поддержки производителя Ничего не стоит. Можно приобрести коммерческую поддержку. Стоит, порой, очень дорого Стоимость сопровождения Низкая, если система грамотно настроена и запущена в эксплуатацию. Высокая за счет сложности настройки Низкая, как правило, возможности по конфигурации ограничены Высокая, в так как зачастую сотрудники не понимают, как работает система иили приходится привлекать интегратора Требования к квалификации группы эксплуатации Высокие за счет сложности настройки Низкие за счет простоты настройки Возможность быстро повысить квалификацию Не всегда возможно, ввиду отсутствия спец. курсов Всегда есть авторизованное обучение Квалификация преподавателей или качество курсов не стабильное Возможность проверить квалификацию Без квалификации система не заработает нормально Только время покажет Свидетельство о прохождении обучения, сдачи экзаменов Предсказуемость Высокая, если персонал освоил систему Непрогнозируема Функционал Гибкая настройка, возможность комбинирования функционала с другими продуктами Ограничено функциональностью от производителя Развитие функционала Любое развитие за счет открытости Ограничено поддерживаемостью конфигурации производителем Ответственность за сбои Как и в закрытых системах – на ИТ Есть возможность спросить с производителя

- 2. Возможность доработки системы под себя Закрытость кода Накопление знаний Легко выявить сотрудников способных изучать, учиться, внедрять, что позволяет сохранить знания внутри компании Сложно оценить квалификацию собственных сотрудников. Зачастую знания остаются у интегратора. Безопасность Высокая при грамотном подходе Низкая, если система не освоена сотрудниками Средняя, при подходе по- умолчанию Ограничена желаниями и возможностями вендора Утечки данных Исходный код систем контролируется сообществом, вероятность встраивания backdoor’ов низкая Параметр не контролируется