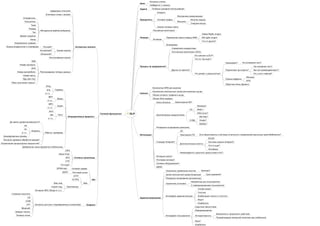

Вопросы к DLP

•

0 likes•1,984 views

О чем надо не забыть при написании требований к DLP

Report

Share

Report

Share

Download to read offline

Recommended

IDM - это непросто!

Презентация читалась на межотраслевом форуме директоров по ИБ.

Содержит практические вопросы проектирования и внедрения решений IDM

пр Лицензия ТЗКИ на мониторинг Small

Укороченная презентация для SOC Клуб (29 марта 2017) про лицензию ТЗКИ на мониторинг ИБ

Recommended

IDM - это непросто!

Презентация читалась на межотраслевом форуме директоров по ИБ.

Содержит практические вопросы проектирования и внедрения решений IDM

пр Лицензия ТЗКИ на мониторинг Small

Укороченная презентация для SOC Клуб (29 марта 2017) про лицензию ТЗКИ на мониторинг ИБ

Metrics in Security Operations

Presentation from Positive Hack Days 12, recording: https://youtu.be/DuSKD1LbdI0

How MITRE ATT&CK helps security operations

Talk on Kaspersky lab's CoLaboratory: Industrial Cybersecurity Meetup #5 with @HeirhabarovT about several ATT&CK practical use cases.

Video (in Russian): https://www.youtube.com/watch?v=ulUF9Sw2T7s&t=3078

Many thanks to Teymur for great tech dive

Практика обнаружения атак, использующих легальные инструменты

Выступление в секции "Конвергенция последней линии защиты или единственно нужная защита?" на BIS Summit 2018

Reducing cyber risks in the era of digital transformation

The session record is available here: https://www.youtube.com/watch?v=5-CoJNjtAmY

Link to all sessions from Sberbank ICC: https://icc.moscow/translyatsii.html

Охота на угрозы на BIS summit 2016

Презентация о Cyber Threat hunting на BIS Summit в секции, посвященной киберразведке угроз (Threat intelligence)

Некриптографическое исследование носителей православной криптографии

Презентация демонстировалась на конференции ZeroNights 13 ноября 2014 в Москве

PHDays '14 Cracking java pseudo random sequences by egorov & soldatov

This presentation was delivered at Positive Hack Days '14 in Moscow along with the following demos available on Youtube:

Demo#1: http://www.youtube.com/watch?v=mdOfZMsj4hA

Demo#2: http://www.youtube.com/watch?v=BwXhpjiCTyA

Demo#3: http://www.youtube.com/watch?v=B3EkrmNWeJs

Demo#4: http://www.youtube.com/watch?v=--ZuBUc2F2Y

Infosecurity management in the Enterprise

Presentation took plase at the CIASO Forum 2014:

http://infosecurity-forum.ru/programme.php

More Related Content

More from Sergey Soldatov

Metrics in Security Operations

Presentation from Positive Hack Days 12, recording: https://youtu.be/DuSKD1LbdI0

How MITRE ATT&CK helps security operations

Talk on Kaspersky lab's CoLaboratory: Industrial Cybersecurity Meetup #5 with @HeirhabarovT about several ATT&CK practical use cases.

Video (in Russian): https://www.youtube.com/watch?v=ulUF9Sw2T7s&t=3078

Many thanks to Teymur for great tech dive

Практика обнаружения атак, использующих легальные инструменты

Выступление в секции "Конвергенция последней линии защиты или единственно нужная защита?" на BIS Summit 2018

Reducing cyber risks in the era of digital transformation

The session record is available here: https://www.youtube.com/watch?v=5-CoJNjtAmY

Link to all sessions from Sberbank ICC: https://icc.moscow/translyatsii.html

Охота на угрозы на BIS summit 2016

Презентация о Cyber Threat hunting на BIS Summit в секции, посвященной киберразведке угроз (Threat intelligence)

Некриптографическое исследование носителей православной криптографии

Презентация демонстировалась на конференции ZeroNights 13 ноября 2014 в Москве

PHDays '14 Cracking java pseudo random sequences by egorov & soldatov

This presentation was delivered at Positive Hack Days '14 in Moscow along with the following demos available on Youtube:

Demo#1: http://www.youtube.com/watch?v=mdOfZMsj4hA

Demo#2: http://www.youtube.com/watch?v=BwXhpjiCTyA

Demo#3: http://www.youtube.com/watch?v=B3EkrmNWeJs

Demo#4: http://www.youtube.com/watch?v=--ZuBUc2F2Y

Infosecurity management in the Enterprise

Presentation took plase at the CIASO Forum 2014:

http://infosecurity-forum.ru/programme.php

More from Sergey Soldatov (19)

Практика обнаружения атак, использующих легальные инструменты

Практика обнаружения атак, использующих легальные инструменты

Reducing cyber risks in the era of digital transformation

Reducing cyber risks in the era of digital transformation

Hunting Lateral Movement in Windows Infrastructure

Hunting Lateral Movement in Windows Infrastructure

Некриптографическое исследование носителей православной криптографии

Некриптографическое исследование носителей православной криптографии

PHDays '14 Cracking java pseudo random sequences by egorov & soldatov

PHDays '14 Cracking java pseudo random sequences by egorov & soldatov