Książka dostarczy Ci unikatowej wiedzy na temat wewnętrznych mechanizmów działania systemu Windows 2000. Została napisana we współpracy z zespołem tworzącym Windows 2000, a jej autorzy mieli pełen dostęp do kodu źródłowego systemu. Znajdziesz tutaj informacje niedostępne w innych źródłach, pozwalające pisać wydajniejsze aplikacje przeznaczone dla platformy Windows 2000. Z książki skorzystają również administratorzy systemowi. Zrozumienie tajemnic mechanizmów systemu operacyjnego ułatwi im odnalezienie źródła problemu w przypadku awarii.

Poznaj wszystkie tajemnice Windows 2000:

* Podstawowe pojęcia: Win32 API, procesy, wątki i prace, tryb jądra i tryb użytkownika

* Architektura systemu -- kluczowe komponenty

* Mechanizmy systemowe: obsługa przerwań, menedżer obiektów, synchronizacja, systemowe wątki wykonawcze

* Proces uruchamiania i zamykania systemu

* Mechanizmy zarządzania,

* Zarządzanie procesami, wątkami i pracami

* Zarządzanie pamięcią

* Zagadnienia związane z bezpieczeństwem systemu

* Podsystem wejścia-wyjścia

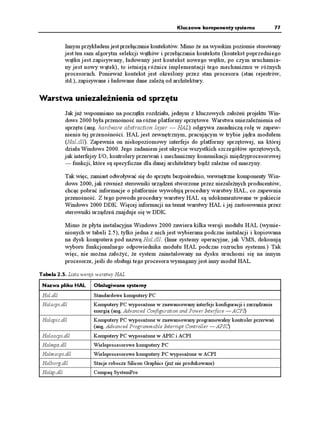

* Zarządzanie pamięcią masową, systemy plików

* Menedżer pamięci podręcznej

* Praca systemu Windows 2000 w sieciach lokalnych i Internecie

Jeśli poważnie myślisz o tworzeniu oprogramowania dla Windows 2000 lub chcesz nim w pełni profesjonalnie administrować, Microsoft Windows 2000. Od środka stanowić będzie ważną pozycję w Twojej bibliotece. Bardziej szczegółowego opisu tego systemu operacyjnego nie znajdziesz w żadnej innej książce.