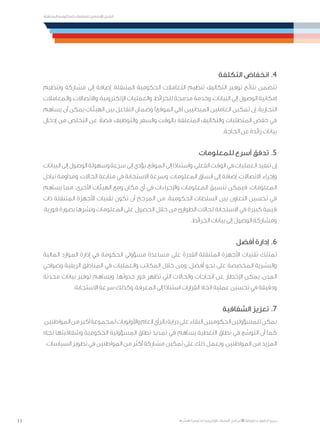

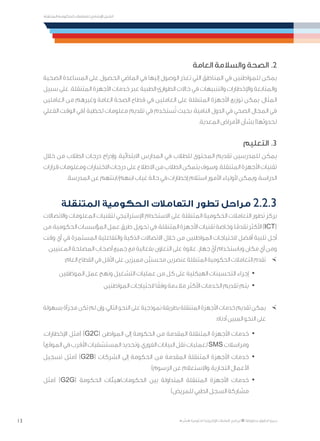

يتناول الدليل الإرشادي للممارسات الحكومية المتنقلة أهمية تنفيذ استراتيجيات فعالة لخدمات وتطبيقات الحكومة، مستعرضًا الفوائد والتحديات المرتبطة بالتعاملات الإلكترونية. يهدف الدليل إلى تحسين تفاعل المواطنين مع الهيئات الحكومية من خلال تطبيق تقنيات حديثة تعزز من كفاءة الخدمات. كما يتطرق إلى المعايير اللازمة لضمان الأمان والخصوصية في تلك التعاملات.