Gdpr workflow

•Download as PPTX, PDF•

0 likes•130 views

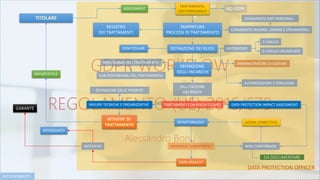

Schema organizzativo per far fronte agli adempimenti previsti dal nuovo Regolamento (UE) 2016/679 del 27 aprile 2016.

Report

Share

Report

Share

Recommended

L'industria nell'occhio del ciclone (digitale), tra attacchi cyber ed esigenz...

L'industria nell'occhio del ciclone (digitale), tra attacchi cyber ed esigenz...Andrea Maggipinto [+1k]

Recommended

L'industria nell'occhio del ciclone (digitale), tra attacchi cyber ed esigenz...

L'industria nell'occhio del ciclone (digitale), tra attacchi cyber ed esigenz...Andrea Maggipinto [+1k]

Privacy - semplificazioni e adempimenti. Un'opportunità per le aziende - Inte...

Privacy - semplificazioni e adempimenti. Un'opportunità per le aziende - Inte...Unione Parmense degli Industriali

More Related Content

Similar to Gdpr workflow

Privacy - semplificazioni e adempimenti. Un'opportunità per le aziende - Inte...

Privacy - semplificazioni e adempimenti. Un'opportunità per le aziende - Inte...Unione Parmense degli Industriali

Similar to Gdpr workflow (20)

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

Data Breach e Garante Privacy: Problemi e soluzioni

Data Breach e Garante Privacy: Problemi e soluzioni

ProtezioneCyber - Gestione integrata del cyber risk

ProtezioneCyber - Gestione integrata del cyber risk

sergio fumagalli il gdpr e le pmi, i codici di condotta -convegno 17 01 17

sergio fumagalli il gdpr e le pmi, i codici di condotta -convegno 17 01 17

5. sergio fumagalli il gdpr e le pmi, i codici di condotta -convegno 17 01 17

5. sergio fumagalli il gdpr e le pmi, i codici di condotta -convegno 17 01 17

Privacy - semplificazioni e adempimenti. Un'opportunità per le aziende - Inte...

Privacy - semplificazioni e adempimenti. Un'opportunità per le aziende - Inte...

Digital transformation: Smart Working, sicurezza e dati personali

Digital transformation: Smart Working, sicurezza e dati personali

More from Alessandro Bonu

More from Alessandro Bonu (8)

Analisi e interpretazione degli elementi di prova digitali: Standard ISO 2704...

Analisi e interpretazione degli elementi di prova digitali: Standard ISO 2704...

Elementi di base per un programma di Cyber Protection

Elementi di base per un programma di Cyber Protection

Aspetti della Digital Forensics applicati alla tutela della privacy

Aspetti della Digital Forensics applicati alla tutela della privacy

Classificazione e profilazione dei referti investigativi sulle fattispecie cr...

Classificazione e profilazione dei referti investigativi sulle fattispecie cr...

Ricette e contromisure per la sicurezza delle informazioni

Ricette e contromisure per la sicurezza delle informazioni

Corso di INFORMATICA FORENSE (A.A. 2013/2014) - Il Laboratorio di analisi ne...

Corso di INFORMATICA FORENSE (A.A. 2013/2014) - Il Laboratorio di analisi ne...

Gdpr workflow

- 1. GDPR WORKFLOW REGOLAMENTO (UE) 2016/679 Alessandro Bonu ACCOUNTABILITY DATA PROTECTION OFFICER TITOLARE TRATTAMENTO DATI PERSONALI? NO GDPR MAPPATURA PROCESSI DI TRATTAMENTO CENSIMENTO DATI PERSONALI CENSIMENTO RISORSE: UMANE E STRUMENTALI DEFINIZIONE DEI RUOLI AUTORIZZATICONTITOLARE DEFINIZIONE DEGLI INCARICHI ATTIVITA’ DI TRATTAMENTO AUTORIZZAZIONI E ISTRUZIONI RESPONSABILI DEL TRATTAMENTO TRATTAMENTI CON RISCHI ELEVATI DATA PROTECTION IMPACT ASSESSMENT AZIONI CORRETTIVEMONITORAGGIO ANOMALIE SUBENTRATE?NOTIFICHE REGISTRO DEI TRATTAMENTI REPORTISTICA VALUTAZIONE DEI RISCHI NO SI SINO DEFINIZIONE DELLE PRIORITA’ NON CONFORMITA’ DATA BREACH? GARANTE DA DOCUMENTARE ASSESSMENT 1-LIVELLO AMMINISTRATORE DI SISTEMA INTERESSATO 2-LIVELLO (INCARICATI) SUB-RESPONSABILI DEL TRATTAMENTO MISURE TECNICHE E ORGANIZZATIVE