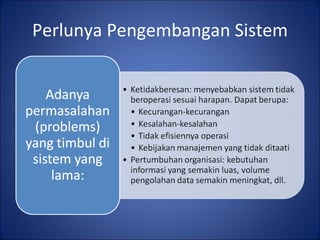

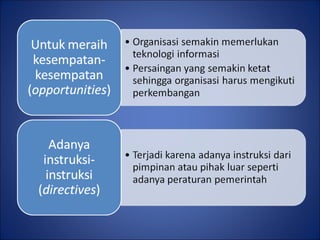

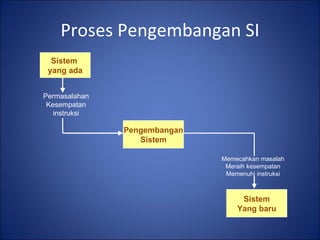

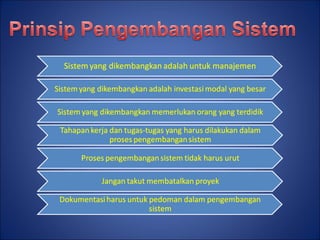

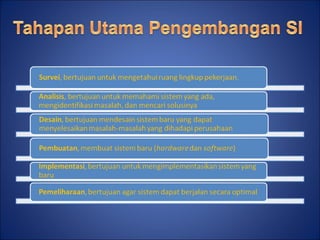

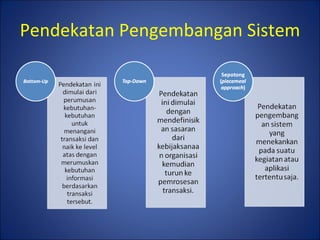

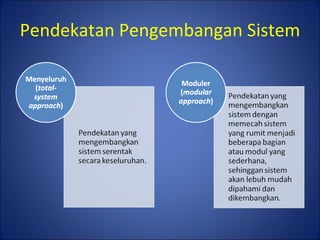

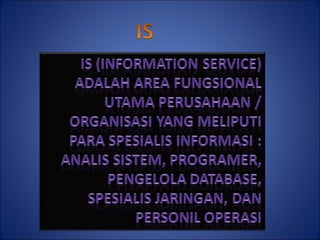

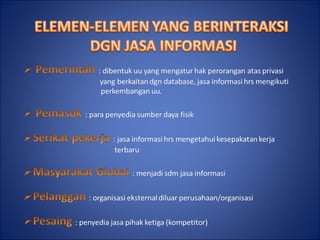

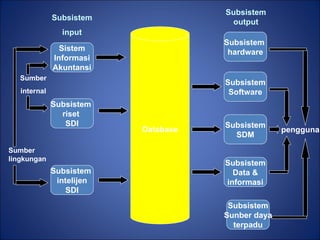

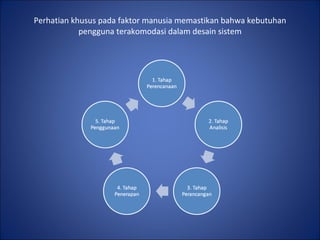

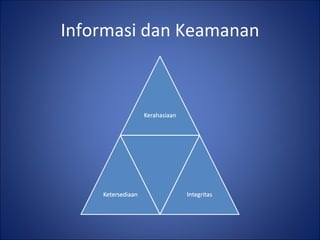

Dokumen ini membahas pentingnya pengembangan sistem informasi akuntansi dan kualitas sistem dengan penekanan pada kebutuhan pengguna serta strategi keamanan sistem. Ditampilkan juga berbagai tahapan dalam pengembangan sistem, dari analisis pasar hingga pengujian sistem operasional. Selain itu, dijelaskan tentang outsourcing sebagai strategi manajemen informasi untuk efisiensi biaya dan fokus pada pengembangan sistem baru.