Recommended

PDF

تجارت الکترونبکی با opencart

PDF

PDF

سطح دسترسی و کنترل لیست و سهمیه بندی در گنو/لینوکس

PDF

PDF

PDF

Partition in oracle mysql |Mariadb

PDF

Zabbix monitoring website

PDF

PDF

PDF

PDF

PDF

PDF

PDF

PPTX

PDF

how enable ceph dashboard

PDF

PDF

PDF

PDF

(Linux Ubuntu Guide in Persian- Basic)رهنمود سیستم عامل اوبنتو فارسی- محب ال...

PDF

PPSX

مقایسه ویندوز و لینوکس - Linux vs. Windows

PDF

PDF

PDF

PDF

Wazuh و Ossec Wazuh به ossec از مهاجرت نحوه همچنین

PDF

How Create Waf With Naxsi

PDF

Cisco Exploration 2 In Persion-Muhibullah Aman

PDF

مرجع oracle mysql |mariadb

PDF

how add and delete new mon in ceph cluster

More Related Content

PDF

تجارت الکترونبکی با opencart

PDF

PDF

سطح دسترسی و کنترل لیست و سهمیه بندی در گنو/لینوکس

PDF

PDF

PDF

Partition in oracle mysql |Mariadb

PDF

Zabbix monitoring website

PDF

What's hot

PDF

PDF

PDF

PDF

PDF

PDF

PPTX

PDF

how enable ceph dashboard

PDF

PDF

PDF

PDF

(Linux Ubuntu Guide in Persian- Basic)رهنمود سیستم عامل اوبنتو فارسی- محب ال...

PDF

PPSX

مقایسه ویندوز و لینوکس - Linux vs. Windows

PDF

PDF

PDF

PDF

Wazuh و Ossec Wazuh به ossec از مهاجرت نحوه همچنین

PDF

How Create Waf With Naxsi

PDF

Cisco Exploration 2 In Persion-Muhibullah Aman

Similar to ips/ids

PDF

مرجع oracle mysql |mariadb

PDF

how add and delete new mon in ceph cluster

PDF

how add and remove Mgr in ceph cluster

PDF

PDF

PDF

Systemd and its various uses and capabilities.

PDF

PDF

bcache and cachefs its benefits.

PDF

PDF

PDF

PDF

PDF

devops and bcp (bussiness continues planning)

PDF

DevOps reference - Devops metadologhy - devops technologhy

PDF

oracle mysql/mariadb api -the connect engine

PDF

what is staging in database (oracle and mariadb |mysql)

PDF

PDF

Ubuntu 13.04 Persian Release Party

PDF

PDF

More from Yashar Esmaildokht

PDF

ceph csi vs rook and its benefit and future

PDF

firewalling in linux and netfilter and iptables

PDF

the refrence of Oracle Database - The 0.4 release

PDF

The Refrence Of DevOps -The 0.5 release

PDF

Ceph RADOS Gateway (RGW) - s3 swift -object storage

PDF

maxscale and spider engine for performance and security and clustering

PDF

louad balancing vs api getway vs reverse proxy

PDF

Ceph: A Powerful, Scalable, and Flexible Storage Solution

PDF

how install and config sdn in proxmox virtualization

PDF

service registery and the service discovery

PDF

PDF

PDF

OpenStack and its service

PDF

Load Balancing-as-a-Service (LBaaS) with octavia in openstack

ips/ids 1. 2. :My name is yashar esmaildokht

I am Gnu/Linux Sys/net/sec Admin & Oracle

Dba

:my tel 09141100257

( ) : .my resume fa goo gl/oUQopW

: .Linkedin goo gl/Ljb9SF

:website

: .http //unixmen ir

: .http //oraclegeek ir

: .http //webmom ir

:my nick name royafash

3. : خواننده با سخنی

. دهید انجام را خود مالی های حمایت زیر لینک از توانیدمی نویسنده و کتاب از حمایت برای

: .http //zarinp al/yashar

آموزشی عدالت راههای از یکی این که . باشدمی جامعه در دونیت و باز متن فرهنگ ایجاد بنده تلشا

. باشدمی وپیشرفت

رایگان نه است آزاد کتاب این : توجه

4. 5. : به تقدیم

خداشتافت یاریم به که بود او تنها هایم سختی در که چرا

مادرماویم مدیون که را حبتَم و انسانیت داد یاد و . کرد تقدیم زندگی به مرا که چرا

پدرماویم مدیون و بود من حامی همیشه روحش که

عشقمهست و بود مشوقم که

سورس اپن جامعه

بشریت

را هایش دانسته میکند منتشر و میخواند که او و

(: هیچ دیگر و جهانی صلح امید به و

6. ؟ کنیم استفاده لینوکس گنو از چرا/

دنبال به باید ،نیست تاننیازهای رفع برای مناسبی عاملسیستم ویندوز که رسیدید نتیجه این به اگر

باشید آن برای جایگزین یک.ندارد وجود فراوانی هایانتخاب.سایر میان از ما هایانتخاب بهترین شاید

گنو و مک به تنها بتواند هاعاملسیستم/شود منتهی لینوکس.هایسیاست علت به مک

روی سختی به و است شرکت همان اختصاصی افزارهایسخت به محصور اپل شرکت یانحصارطلبانه

ندارد مناسبی و کامل کارکرد نیز نصب صورت در و شودمی نصب افزارهاسخت سایر.عاملسیستم

گنو/دارد جالبی بسیار تاریخچه که است رایانه تاریخ هایپروژه بزرگترین از یکی لینوکس.عاملیسیستم

به بعدها اما شد ایجاد سرگرمی جهت تنها فنلندی دانشجوی یک توسط آن مونولیتیک یهسته که

انتشار مجوز انتخاب علتGPLدر اکنون و پیمود جهشی را پیشرفت مسیر۲۲زندگی در اشاسالگی

استهکرد نفوذ هاانسان اکثر.از بسیاری روزها اینپسوند که وسایلی»هوشمند«خود دنبال به را

کنندمی استفاده خود عاملسیستم قلب عنوان به لینوکس از کشندمی.مثل مختلف ینقلیه وسایل از

و موبایل هایگوشی البته و و تلویزیون ،یخچال مثل خانگی وسایل تا گرفته موتورسیکلت و ماشین…

دارند را خود جای نیز هاتبلت.

گنو روی توانمی هم دسکتاپ یزمینه در آیا گیرد؟می چشمه سر کجا از موفقیت همه این اما/لینوکس

کرد؟ باز حساب

گنو یرایانه به نفوذ احتمال ;/است کم لینوکسی;

دنیاست هایعاملسیستم ترینامن از یکی لینوکس مسلما.ایفلسفه ویژگی این آمدن وجود به دلیل

گنو عاملسیستم پشت که است/دارد وجود آزاد افزارهاینرم و لینوکس.لیسنیس طبقGPLمجوز که

،ببینید آزادانه را آنها ،کنید دریافت آزادانه را برنامه یک کدهای توانیدمی شما است لینوکس انتشار

کنید منتشر لیسنس همان تحت اما آزادانه نهایت در و کنید ویرایش آزادانه.تا شده باعث ویژگی این

بسیار را عاملسیستم پایداری امر همین و برسند نفر هزار صدها به لینوکس یهسته دهنگانتوسعه

استکرده کم بسیار را امنیتی هایحفره و برده بال.

است حقیقت یک نگرفتن ویروس

گیردنمی ویروس لینوکس که باشیدشنیده هم شما شاید.این کم کاربرد با را اتفاق این هاخیلی

از بیش که بدانید است بهتر اما کنندمی توجیه عاملسیستم۴۰۰از ابررایانه۵۰۰از دنیا برتر یابررایانه

از بیش همچنین کنندومی استفاده لینوکس۷۰هایدهنده سرویس درصد)servers(این نیز جهان

اندکرده انتخاب را عاملسیستم.از دسکتاپ کاربران تعداد همچنان خاصی دلیل به البته۳تجاوز درصد

استنکرده.هایمسئولیت و زیاد بسیار کاربران علت به لینوکس عاملسیستم مسلما حساب این با

اما دارد نفوذ و خرابکاری برای ویندوز به نسبت بیشتری پتانسیل سرورها و هارایانه ابر بخش در حیاتی

7. دارد ویندوز به نسبت بیشتری امنیت و پایداری که کنیممی مشاهده عمل در.ویروس لینوکس چرا اما

گیرد؟نمی

وجود امر این دلیلدسترسی مجوزهایاست متفاوت هافایل به لینوکس دید یعنی است.یبرنامه هر

کنندمی طی شدن اجرا برای را خاصی مراحل هاویروس مثل اجرایی:

۱.کندمی بررسی بودن اجرایی نظر از را فایل نوع ابتدا عاملسیستم.

۲.شودمی بررسی اجرا برای کاربر مجوزهای.

۳.قرار برنامه فایل اختیار در افزاریسخت منابع و شودمی اجرا فایل بال مورد دو تایید صورت در

گیردمی.

شوندمی طی چگونه ویندوز و لینوکس عاملسیستم دو در مراحل این ببینیم حال.

۱.شودمی شناخته آن پسوند از فایل نوع ویندوز در.پسوند فایل اگر یعنیexe , comیاbat

شودمی رفتار آن با اجرایی فایل مانند باشدداشته.آنها داخلی سرنام روی از هافایل نوع لینوکس در اما

نیستند کاربر توسط تغییر قابل که شوندمی شناخته.در تغییری هیچ پسوند نداشتن یا داشتن واقع در

اگر حتی است اجرایی حتما لینوکس در اجرایی فایل یک ،کندنمی ایجاد اجرایی فایل آن با لینوکس رفتار

آن پسوندjpgباشد.

۲.دارند اجرا مجوز ویندوز در کاربران یهمه برای هافایل یهمه فرضپیش حالت در.که صورتی در البته

فایلسیستم ازNtfsآزادند همه و داشت نخواهد وجود بررسی برای مجوزی اصل وگرنه کنید استفاده

دهند انجام کاری هر.

است فایل یک هایبخش مهمترین از کاربران برای اجرا مجوز لینوکس در.اجرایی اگر فایل یک یعنی

باشد داشته شدن اجرا مجوز باید اجرا برای شود شناخته.برای فقط اجرا مجوز فرضپیش حالت در

بین از فایل شدن کپی صورت در هم مجوز این شودمی داده خاص شرایط در و فایل یکننده ایجاد کاربر

رودمی.شود دانلود اتوماتیک دلیلی به فایل این یا کنید دانلود اینترنت از را اجرایی فایل شما اگر یعنی

گیردنمی اختیار در را سیستم منابع نشود داده اجرا مجوز آن به شما توسط تا.

پایین یهزینه

انتشار مجوز از لینوکس یاستفاده دلیل به هم بازGPLپایین بسیار عاملسیستم نهایی یهزینه

آیدمی.استشده نوشته دنیا سراسر مردم طرف از و داوطلبانه صورت به آن کدهای اکثر زیرا.

دبیان دهندگانتوسعه از یکی آنالیزهای طبق که بدانید است جالب)debian(توزیع بزگترین که

تقریبا دبیان دوباره تولید ،است برنامه شمار نظر از لینوکس۱۹.۱دلر میلیارد)حدود چیزی یعنی۲۴

و هزار۷۰۰تومان میلیارد(لینوکس یهسته ارزشا دیگری ایمحاسبه در و دارد بر در هزینه۳میلیارد

استشده زده تخمین دلر.

8. پذیری انعطاف

انتشار مجوز این آورد حساب به افزارنرم صنعت برای انقلب یه را گنو توانمی حقیقتا-آن از بهتر و

فلسفه این-بود هم موفق حقیقتا و آمد وجود به افزارهانرم پیشرفت سد برداشتن برای.

انتشار مجوز لطف به هم پذیری انعطاف یعنی لینوکس ویژگی چهارمینGPLبه آزاد افزارنرم تفکر و

آمده وجود.خود نیازهای برای را آن و ویرایش آزادانه را عاملسیستم این کدهای توانمی مجوز این طبق

کرد سازی آماده.ببینیم مختلف هایدستگاه روی را عاملسیستم این تا شده باعث ویژگی این.

سیکلت موتور مثلTTX02شرکت محصولMavizenبا الکترونیک ایمسابقه موتورسیکلت نخستین

است داخلی یرایانه.شودمی هدایت لینوکس طرق از کامل سیکلت موتور این.هایدستگاه یا

شرکت شیردوشیDeLavelکندمی استفاده دور راه از کنترل و مدیریت برای لینوکس عاملسیستم از.

یک آن قلب در که بوده متکی مراسلتی سازی مرتب سیستم بر متحده ایالت پست سرویس همچنین

تپدمی لینوکسی عاملسیستم.

ایزامو)Isamu(سال حوالی در که۲۰۰۱بر مبتنی نمایانسان روبات نخستین عنوان به ،شد عرضه

شودمی شناخته لینوکس.تبدیل هاروبات انواع تمام معمول بنیان به لینوکس ،کنونتا زمان آن از اما

است شده.پلئو به توانمی هاروبات این جمله از)Pleo(روباتیک بازوی و متحرکبازیاسباب دایناسور

کاتانا)Katana Robotic Arm(نورونیکز توسط که)Neuronics(ساخته صنعتی کاربردهای برای

کرد اشاره ،است شده.

دارد حضور هم راهنما هایچراغ در حتی عاملسیستم این نهایت در و.ترافیک پیک)Peek Trafc(

هاییمکان در را ترافیک کنترل که کندمی تولید را لینوکس بر مبتنی راهنمایی هایچراغ از ایمجموعه

بزرگراه حتی و نیویورک ،آیوا نظیر۱۰۱دارند عهده بر آنجلسلس در.

عاملسیستم کدهای از اطلع

خبر خود عاملسیستم رازهای و رمز تمام از شما که است این سورساپن افزارهاینرم هایویژگی از یکی

دارید.نام به ایبرنامه شناسایی باعث ویژگی همین مثلcarrier IQکاربران از زیادی اطلعات که شد

کردمی ارسال معلومی نا جای به و ذخیره را همراه هایتلفن.

بررسی را تر افتاده پا پیش هایویژگی هم کمی توانیممی بگذریم کلیدی و اصلی هایویژگی این از اگر اما

آیدمی چشم به بیشتر دسکتاپ ینسخه در که کنیم.

نصب از بعد آماده یبرنامه صدها

که شوندمی نصب دیگر درشت و ریز یبرنامه هزاران با فرض پیش صورت به لینوکس هاینسخه اکثر

کنندمی برطرفً کامل را شما نیاز.خرید و یافتن نیست لزم دیگر توزیع هر نصب از بعد شما همین برای

بدهید خود به افزارینرم ایمجموعه.است استفاده یآماده چیز همه یافتن برای.

9. کلیک یک با نصب

پشت از نیست لزم حتی نیست نگرانی جای داشتید نیاز ایبرنامه به هم باز نصب از بعد اگر حتی

بخورید تکان خود یرایانه.قرار لینوکس مختلف هایتوزیع در که هاییبسته مدیریت یا نصاب هایبرنامه

دهندمی انجام کاربر برای سادگی به را بروزرسانی و نصب کار دارند.

متفاوت و سریع رسانی روز به

یآماده آن یشده اصلحا ینسخه بعد روز چند بشود کشف باگی که هنگامی لینوکس عامل سیستم در

است کاربران یاستفاده.افزار نرم از استفاده با که است یکپارچه طوری لینوکس سیستم اینکه ضمن

دارید را ها برنامه اکثر رسانی بروز قدرت شما ،آپدیت.سیستم اشکالت به محدود تنها ویندوز در این

آن به وابسته های برنامه و عامل)و اکسپلورر ،پلیر مدیا مثل…(است.آپدیت بر علوه لینوکس در

باشد گرفته قرار بروزرسانی یک در است ممکن نیز جدیدی های ویژگی امنیتی های.

نیست پوشیده شما بر چیز هیچ لینوکس در.تمامی حجم و توضیحات ،نام ،رسانی روز به یبرنامه

ببینید را روزرسانی به فرآیند ذره ذره توانیدمی شما و گذاردمی شما اختیار در را شده روزبه هایبسته.

سریع پیشرفت

دهدمی روی آزاد دنیای در نویی اتفاق روز هر آزاد افزارهاینرم یفلسفه و استالمن ریچارد لطف به.به

هستند شدن کامل حال در روز هر سورس اپن هایبرنامه علت همین.نویسان برنامه تعدد طرفی از

استکرده بیشتر را پیشرفت این سرعت لینوکسی.

درایورها نصب

دهید انجام کاری هیچ نیست لزم درایورها اکثر نصب برای لینوکس در.قطعات با رایانه یک از اگر

اندازی راه و کرده شناسایی را قطعات خودکار صورت به لینوکس یهسته کنیدمی استفاده معروف

کندمی.

به احتیاج هارایانه بعضی در است ممکن که هستند قطعاتی تنها گرافیک هایکارت و وایرلس هایمودم

باشند داشته اندازراه.

العادهفوق هایافکت و زیبایی

گنو هایتوزیع اینکه در/نکنید شک است تررنمد و زیباتر بسیار ماکروسافت عاملسیستم از لینوکس.

هایپنجره مدیر یوسیله بهcompizیاKwinبدهید خود دسکتاپ به مختلف افکت دهها توانیدمی.

زیبایی همچنینKDEسادگی وGnomeاست زدزبان لینوکس دنیای در.

10. سلیقه هر برای هاییتوزیع

دارد وجود لینوکس قدرتمند عاملسیستم از متفاوت توزیع هزاران امروزه.به توانمی میان این از

مثل دانشگاهی هایرشته مخصوص هاییتوزیع و بازی مخصوص هاییتوزیع تا شدهاسلمی هایتوزیع

،اندکرده آوریجمع خود در را رشته مخصوص کاربردی یبرنامه هاده که و برق ،ریاضی ،فیزیک ،شیمی…

کرد اشاره.

فرمان خط توسط جادویی کنترل

ترمینال از کنند استفاده لینوکس عاملسیستم از اندگرفته تصمیم تازگی به که بسیاری)شبیه محیطی

command promptآن برابر چند قدرتی با ویندوز در(ترمینال بدانید است بهتر اما ،گریزانند

دارد جدا دنیایی خود برای لینوکس.در و دهید انجام خواهیدمی کاری هر ترمینال با توانیدمی شما

است مشتتان در لینوکس حقیقت.به اینترنت در جستجو با مواقع اکثر که ترمینال دستورات فهمیدن

کند سرگرم را شما هامدت برای تواندمی آیدمی دست.برای لینوکس از استفاده که بدانید نیست بد

گیردمی صورت فرمان خط و ترمینال از کامل امنیت بردن بال منظور به شبکه.

رایگان دانلود

توزیع آن اینترنتی پایگاه از رایگان و راحتی به توانیدمی را لینوکس هایتوزیع اکثر از جدیدی ینسخه هر

کنید دانلود.شودمی برداشته شما دوشا از هم آن خرید زحمت پس.اکثر یدرباره ویژگی این

کندمی صدق نیز آزاد هایافزارنرم.دهنگان توسعه چون که نیست معنی این به بودن رایگان این البته

دهندمی ارائه را تریضعیف محصول پس کنندنمی دریافت پولی کدهایشان برای بازمتن افزارهاینرم.

است متفاوت باز متن مدل در کسب شیوه اصول.به را خود هایسرمایه معمول بازمتن افزارهاینرم

آورندمی دست به زیر هایشیوه.

•پشتیبانی هایسرویس یارائه)اوبونتو برای کانونیکال مانند(

•لیسنس دو با افزارنرم انتشار)مانندsunمنتشر پولی را آفیس استار و رایگان را آفیس اپن که

کردمی(

•اجرایی فایل پولی انتشار و برنامه کد رایگان انتشار

•قبلی هاینسخه و برنامه اصل بودن بازمتن و برنامه ینسخه آخرین فروشا

•گوناگون هاینهاد برای برنامه سازی شخصی و تراضافی امکانات بابت پول دریافت

•داوطلبانه هایکمک یا کردن دونیت طریق از

•هاشرکت سایر با همکاری طریق از)جستجوی موتورهای دادن قرار با که موزیل بنیاد مانند

فایرفاکس در دیگر هایشرکت(

11. سازی بومی

شود همسان ملت یک فرهنگ با کامل تواندمی لینوکس.هایزبان برای عاملسیستم این اهمیتی

سازیپیاده یا و فرضپیش صورت به فارسی استاندارد کیبورد از بشتیبانی مانند است قائل مختلف

در فارسی تقویمKDEمانند مهم افزارهاینرم از بسیاری شدن ترجمه یاlibreofce , gimpو..

در متاسفانه که استکرده تبدیل ملی عامل سیستم یک داشتن برای مناسب بستر یک به را لینوکس

کشورها سایر برخلف ایران)آفریقایی کشورهای حتی(استشده داده اهمیت کمتر موضوع این به.

12. لینوکس و گنو تاریخچه

سازگار یونیکس با ایفزاینده طــور به کــه بــوده آزاد کامل عامل سیــستم یک گنو عامل سیستم

مخفف گنو .باشدمی“GNU’s Not Unixدر را گنو پروژه اولیه اطلعیه استالمن ریچارد .است ”

سپتامبر۱۹۸۳سپتامبر در گنو اعلمیه نام به آن ترکامل نسخه .کرد منتشر۱۹۸۵به که شد منتشر

.است شده ترجمه زبان چندین

یک ،نخست کند؛می بــرطــرف را نیــازها از تعدادی که است شده انتخاب علت این به «»گنو نام

برای بازگشتی مخفف“GNU’s Not Unix)یا گفتن آهنگ ،سوم ،است واقعی کلمه یک ،دوم ،است ”

.است جالب آن (خواندن

آزاد افزارنرم آوردن دست به برای شما .قیمت نه ،کندمی اشاره آزادی به «آزاد افزار»نرم در «»آزاد کلمه

ســه ،باشید داشتــه اختیار در را افزارنرم وقتـی ،صورت هر در .نپردازید یا بپردازید مبلغی است ممکن

هدیه و برنامه از برداری نسخه برای آزادی ،نخست .داشت خواهید آن از استفاده برای ویــژه آزادی

داشتن با ،دلخواه طور به برنامه در تغییرات اعمال بــرای آزادی ،دوم همــکاران؛ و دوستان به آن دادن

ساخت به کمک نهایت در و یافته بهبود نسخه توزیع برای آزادی ،سوم منبع؛ کدهای به کامل دسترسی

مبلغی نسخه یک انتقال فیزیکی کار بــرای تــوانـیدمی ،نمایید توزیع را گنو افزارنرم مجددا )اگر .جامعه

.(کنید هدیه رایگان طور به را آنها یا و کنید دریافت را

ســال در .شودمی نامیده »گنو «پروژه ،گنو سیستم توسعه پروژه۱۹۸۳راهی عنوان به گنــو پــروژه

داشـت وجــود کامپیــوتر کاربران جامعه بین در نخست روزهای در که همکاری روحا بازگرداندن برای

بار یک ،بودند شده تحمیل انحصاری افزارهاینرم صاحبان توسط که موانع بردن بین از با تا شد ایجاد

.سازد ممکن را همکاری دیگر

سال در۱۹۷۱دانشگاه در را خود کار استالمن ریچارد که هنگامیMITکــه گــروهی در ،کرد آغاز

افزارنرم اغلب نیز کامپیوتری هایشرکت حتی .پرداخت کار به کردندمی استفاده آزاد افزارنرم از منحصرا

انجام را کار همین نیز اغلب و بودند آزاد یکدیگر با همکاری در نویسانبــرنامه .کــردندمی توزیع آزاد

.دادندمی

دهه در۱۹۸۰آنها مالکان و داشتند مالک که معنی این بــه ،بودند انحصاری افزارهانرم تمام تقریبا

.کردمی ایجاب را گنو پروژه ضرورت کار این که کردندمی منع را کاربزان توسط همکاری

نـداشـته وجــود آزادی عامل سـیـستم اگــر دارند؛ نیــاز عامل سیستم یــک به کامپیوتر کاربران تمام

.کنید شروع را کامپیوتر با کار انحصاری افزارهاینرم از استفاده بدون توانیدنمی حتی شـما ،بــاشـد

.است آزاد عامل سیستم یک وجود ،آزاد افزارنرم در ضرورت اولیــن بنــابــراین

13. آن کلی طــراحی زیرا بساند یونیکس با منطبق عاملی سیستم تا گرفتند تصمیم آزاد افزاری نرم جنبش

آسان را گنو به یونیکس کاربران حرکت سازگاری این همچنین و ،بود انتقال قابل و خورده محک قبل

.کردمی

،کامپــایـلرها شــامــل و اســت؛ هسته یک از بیشتر خیلی یونیکس شبه عامل سیستم یک

بنابرایـن .باشدمی دیگر چیزهای خیلی و پستی افزارهاینرم ،متن بندیقالب هایبرنامه ،ویــرایشــگـرها

ژانویه در .است بزرگی بسیار کار کامل عامل سیستم یک نوشتن۱۹۸۴به سالها کردند کار به شروع

اکتبر در آزاد افزارنرم بنیاد .انجامید طول۱۹۸۵گنو توسعه به کمک جهت سرمایه جذب برای بیشتر

.شد تاسیس

سال تا۱۹۹۰یک ،لینوکس سپس . یافتند دست هسته جــز بــه ،عامل سیستم اصلی اجزای تمامی به

سال در ،یونیکس شبه هسته۱۹۹۱ســال در و کرد پیدا توسعه تروالدز لینوس توسط۱۹۹۲یــک

کــامل عامــل سیستم یک به منجر گنو کامل تقریبا سیستم با لینوکس ترکیب .شد آزاد افـزارنــرم

هایسیستم از نفر میلیون هاده اکنونهم که شودمی زده تخمــین .لینوکس گنـو سیستم :شد/

.کنندمی استفاده غـیـره و ردهــت ،دبیــان ،اسلکور شــامــل ،لینوکس گنو/

تا دارد نظر در آزاد افزارنرم بنیاد .است نشده محدود عامل سیستم یک به فقط گنو پروژه ،حال این با

.باشند داشته خواهندمی کاربــران از بسیاری که آنچه هر ، کند ایجاد را افزارهانرم از کامل مجموعه یک

.شودمی نیز کاربردی افزارهاینـرم شــامــل مــوضــوع ایــن

تهیه افزارنرم نیز ندارند مهارت کامپیـوتر زمینه در که کاربرانی برای دارد قصد همچنین آزاد افزارنرم بنیاد

استفاده در کارتازه کاربران به کمک منظور به گرافیکی کار میز یک آزاد افزارنرم بنیاد جهت همین به کنند

.کرد ایجاد ،گنو سیستم از

بازی تعدادی .کند ایجاد نیز دیگــری تفریح ابزارهای و هابازی خــواهدمی همچنین آزاد افزارنرم بنیاد

،نـدارد وجــود محدودیتی هیچ برود؟ پیش تواندمی کجا تا آزاد افزارنرم .است دسترس در اکنونهم آزاد

هــدف .کننــد منع کامل طور به را گنو افزارنرم ،انحصاری سیستم مانند قوانینی که زمانی جز بـه

انجام خواهندمی کامپیوتر کاربران که کارهایی تمام انجام برای آزاد افزارهاینرم کردن فراهم نــهـایی

.باشدمی انحصاری افزارهاینرم کردن مطرود نتیجه در و دهند

14. باز متن افزار نرم

Open Source

Software

مقدمه

در گذارانسرمایه اقتصادی رفتار بر که ایملحظه قابل تأثیر با بازمتن افزار نرم

تازه محیط این در .است داده تغییر را بازی قواعد گذاشته افزارنرم اکوسیستم

محصولت تولید فشار شرکتها ،باشند کد کننده اعمال کنندمی سعی دهنگانتوسعه

.کشندمی را سرشاری سود انتظار سیستم فروشندگان و کنندمی حس را بازمتن

15. ۱معرفی .

این .است آورده بار به کاربران برای ارزانتر افزارنرم از بیش چیزی بازمتن افزارنرم ظهور

کرده ایجاد افزارنرم حوزه بازیگران بین اقتصادی انفعال و فعل در عمده تغییراتی اتفاق

.است

از سبکی حتی یا افزارنرم توسعه به ویژه نگاهی تجسم بازمتن افزارنرم هاخیلی برای-

و گلدمن ران پیشنهاد .هست هم تجاری تدبیر نوعی معنای به اما است زندگی-

افزارنرم از کاربرانشان جامعه رشد برای باید شرکتها که است این گابریل ریچارد

.نمایند ایجاد خدماتشان و محصولت اطراف زنده محیطی و کنند استفاده بازمتن

با آن دادن تطبیق برای که را کد متن و است رایگان بازمتن افزارنرم معمول بطور

اجازه کاربر به بازمتن هایپروانه اغلب .دارد همراه به است نیاز مورد کاربر احتیاجات

بازپخش برای مبلغی دریافت ازای در را ممکن تغییرات بعلوه افزارنرم بازپخش

) باشد دسترس در عمومی بصورت کد متن تغییرات که زمانی تا دهندمی

. .www opensource org.(

توسعه جامعه که است افزارینرم جمعی بازمتن .دارد وجود بازمتن افزارنرم نوع دو

برگزیده گروهی گاهی باشد افزارنرم مالک حقوقی شخصیت یک اینکه بجای .دهدمی

متن به ورود برای شده اعمال همکاریهای از یک کدام که گیرندمی تصمیم داوطلبان از

اعمال ،شخصی دهندگانتوسعه .برود سو کدام به افزارنرم و شوند پذیرفته اصلی کد

سرور مورد مانند گیرندمی تصمیم افزارنرم درباره بخصوص شرکت یک نه و کد کنندگان

) آپاچی وب. .httpd apache org.(

آن دهندهتوسعه و مالک ،سود پی در شخصیتی که است افزارینرم تجاری بازمتن

به ورود برای را کد کدام که کندمی تعیین و دارد اختیار در را تالیف حق شرکت .است

مورد مانند دهد انجام کاری چه آینده در و بپذیرد اصلی کد متنMySQLداده پایگاه و

( . . )MySQL www mysql com.

اغلب جامعه بوسیله شده داده توسعه بازمتن افزارنرم اقتصاد درباره پیشین مطالعات

به آوریتعجب فراوان داوطلبانه کار میزان آن در که است متمرکز کار نیروی اقتصاد بر

بخاطر دهندگانتوسعه که کندمی اشاره ریموند اریک .یابدمی تخصیص بازمتن افزارنرم

کمک بازمتن هایپروژه به همتایانشان بین اعتبار افزایش از ناشی شخصی لذت

مشابهی نتیجه به نیز خود تجربی مطالعه در همکارانش و هارووی ارنان کنندمی

. رسیدند

16. کردن مستند برای دهندگانتوسعه که کنندمی استدلل تیروله جین ،لرنرو جاشوا

بازمتن هایپروژه به آتی کارفرمایان برای شغلی اندازچشم بهبود و فنی تواناییهای

محرک کار از بردن لذت که کنندمی گزارشا گلف رابرت لخانیو کریم و کنندمی کمک

مطالعه این گرچه است بازمتن هایپروژه به دهندگانتوسعه کمک برای مهمی ذاتی

.اندمهم هم مالی هایانگیزه که دهدمی نشان

دهدنمی شرحا را این اما است داوطلبانه کار برای توضیحات از ایپاره اینها که حالی در

هایپروژه به شرکت کاری زمان در که کنندمی استخدام را اشخاصی شرکتها چرا که

کسانی حقوق که دریافتند همکارانش و هان هورن ایل .کنندمی کمک بازمتن افزارنرم

در آنها رتبه با مستقیمی رابطه کنندمی کمک آپاچی افزار نرم بنیاد پروژه به که

دهندگانتوسعه رتبه کارفرمایان که گرفتند نتیجه محققین پس .دارد آپاچی تشکیلت

.گیرندمی بکار مولد هایتوانایی سنجش برای معیاری عنوان به را بنیاد در

17. حتی و بزرگ و کوچک های شرکت ،ها سازمان اغلب توجه مورد شبکه امنیت مقوله گذشته سالهای در

و تهدیدها شناسایی ،امنیت افزایش جهت مختلفی های ابزار دائما رو این از ،است بوده کشورها

بی .میشود ارائه بازار به امنیت زمینه در فعال های سازمان و ها شرکت توسط تهدیدها این از جلوگیری

شکFirewallوIDS/IPSرا مشترکی هدف ابزار دو هستند.هر ابزارها این مهمترین از

دارند نیز هایی تفاوت اما میکنند دنبال

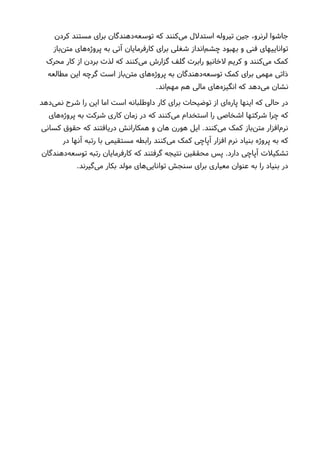

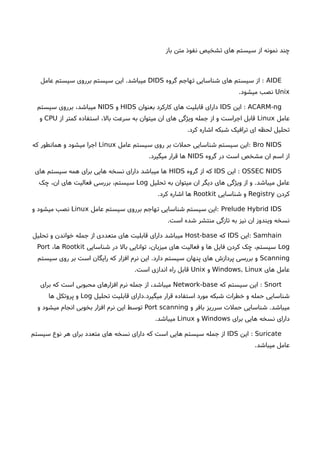

های سیستم انواعIDS

های سیستمIDS.میکنند تقسیم دسته سه به تهاجم شناسایی برای جستجو نوع نظر از را

)(Network-base Intrusion Detection NIDS

قرار بررسی مورد (مختلف های میزبان روی بر عبوری )ترافیک شبکه اصلی بدنه ،ها سیستم این در

در .میگیردHIDSسرور اتصال باIDSطریق از شبکه بهSwitchیاHubبررسی وPacketهای

موجود افزاری نرم های سیستم از .میدهند قرار بررسی مورد را حملت ،ها میزبان خروجی و ورودی

از میتوانSnort.برد نام

)(Host-base Intrusion Detection HIDS

با اساسی تفاوت دو دارای و .میپردازد میزبان یک ترافیک و ها فعالیت بررسی به سیستم ،دسته این در

سیستمHIDSدر اینکه بدلیل .استHIDSو سرعت از میگیرد قرار بررسی مورد میزبان یک ترافیک

به نسبت بیشتری اطمینانHIDSبعدی ویژگی .است برخوردارHIDSان قوانین تعداد بودن کمتر

سرویس که سروری مثال بطور ،استDNSشناسایی قوانین که ندارد لزومی هیچ نمیدهد ارائه را

مصرف نتیجه در بداند را سرویس این به مربوط تهدیداتCPUاز .میشود بیشتر سیستم کارایی و کمتر

به میتوان دسته این معروف های سیستم جملهOSSECوTripwire.کرد اشاره

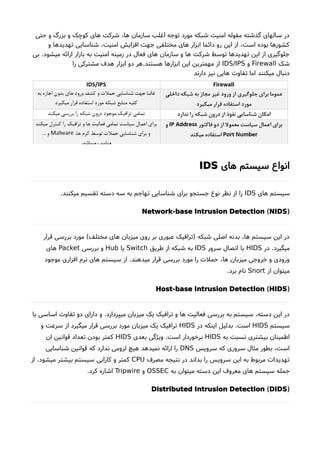

)(Distributed Intrusion Detection DIDS

18. از گروه اینIDSچند از هاHIDSیاNIDSمرکزی مدیریت سیستم یک بهمراه دو این از ترکیبی یا

هر که صورت بدین .میشود تشکیلIDSکزی مر مدیریت برای را خود های گزارشا شبکه در موجود

لزم اقدامات دیگر و نیاز صورت در اخطار ،ها گزارشا کردن بررسی وظیفه مرکزی سیستم و میکند ارسال

زیر شکل در .میباشد دارا نیز را شناسایی قوانین بانک رسانی بروز وظیفه همچنین سیستم این .دارد را

یک سازی پیادهDIDS.میکنید مشاهده را

حملت شناسایی های روشا

میشود استفاده اصلی روشا دو از حملت شناسایی برای

)(Anomaly Base Statically

19. بندی تقسیم معمول غیر و معمول دسته دو به را شبکه ترافیک و ها فعالیت روشا این در کلی بطور

،ترافیک حجم )مانند است شبکه یک درون موجود های فعالیت میانگین بر مبتنی روشا این ،میکنند

از بار چند اجرای میگیرند نظر در مثال بطور .( میشود استفاده معمول بطور که هایی پورت و ها پروتکل

در و است طبیعی میزبان یا دهنده سرویس یک با تماس یک در ،مشخص کاربری توسط ،دستور یک

پیکربندی روشا این میدهد.در نشان العمل عکس ان مقابل در سیستم دستور بیشتر تکرار صورت

) دستی بصورت سیستمStaticallyصورت شبکه مدیر توسط و شبکه موقعییت و نیاز به توجه با (

روشا از تنها نمیتوان که میشوند اجرا و طراحی ،پیچیده ای گونه به حملت میگیرد.امروزهAnomaly

.کرد استفاده ان از جلوگیری و شناسایی برای

Signature Base

از منظورSignatureمجموعه از ،میکند شناسایی را حمله یا نفوذ یک وقوع که است قواعدی مجموعه

اینSignatureسیستم روشا این در .اید می بوجود حملت شناسایی برای الگویی نهایت در ها

با را ان و میدهد قرار بررسی مورد را شبکه در موجود ترافیکData Baseدر و .میکند مقایسه خود

روشا میکند.در اقدام ها گیری تصمیم دیگر و شبکه مدیر به اخطار به نسبت ان با تطابق یافتن صورت

Signature Baseبصورت دستگاه بندی پیکرDynamicمانند ،میگیرد صورتAnti Virusتجربه .ها

بر در را نتیجه بهترین حملت از جلوگیری و شناسایی برای روشا دو هر از استفاده که است داده نشان

.داشت خواهد

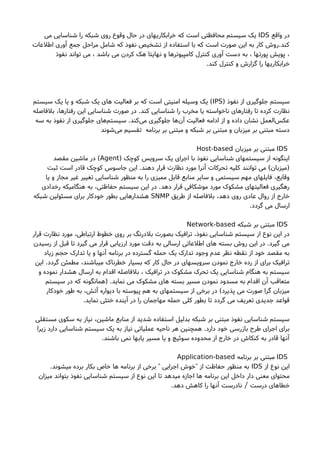

های سیستم گیری قرار محلIDSشبکه در

سیستم از استفاده هنگام در که مهمی سوال ،فوق موارد بر علوهIDSگیری قرار محل ،میشود مطرحا

بین ها سیستم این گیری قرار برای مکان بهترین کلی میباشد.بطور شبکه درون ها سیستم این

FirewallوRouterبین در سیستم این دادن قرار صورت در ،داشت توجه باید .میباشدFirewallو

بسمت اطلعات از زیادی حجم بیرونی شبکهIDSسیستم بازدهی کاهش بر علوه که میشود سرازیر

.میکند فراهم را بیشماری خطاهای امدن بوجود امکان

20. محیط دارای شبکه که صورتی در وDMZقرار برای شبکه معماری ،باشد متعدد های مجموعه زیر یا

دادنIDSمحل در ها سیستم این دادن قرار برای شبکه یک در کلی بطور .بود خواهد متفاوت نیز ها

: کرد توجه زیر موارد به باید مناسب

یک ازIDSبینRouterوFirewall.شود استفاده

یک از نیز شبکه از مجموعه زیر هر برایIDS.شود استفاده

.میکنید مشاهده را ان گیری قرار محل و شبکه معماری از ای نمونه زیر شکل در

از استفاده های محدودیتIDS

اطلعات بودن معیوب ،افزارها نرم باگ از شده تولید اطلعات ،پارازیتDNSناقص اطلعات و

توسط مورد بی اخطارهای عمده عوامل از میزبان سیستم توسط شده تولیدIDS.میباشد

بی اخطارهای به نسبت حملت به مربوط صحیح اخطارهای سیستم نامناسب پیکربندی صورت در

.داشت خواهد کمتری نسبت اساس

خواهد ناتوان جدید حملت شناسایی در سیستم ،نشود انجام موقع به رسانی بروز که صورتی در

.بود

21. باز متن نفوذ تشخیص های سیستم از نمونه چند

AIDEگروه تهاجم شناسایی های سیستم از :DIDSعامل سیستم برروی سیستم این .میباشد

Unix.میشود نصب

ACARM-ngاین :IDSبعنوان کارکرد های قابلیت دارایHIDSوNIDSسیستم برروی ،میباشد

عاملLinuxاز کمتر استفاده ،بال سرعت به میتوان ان های ویژگی جمله از و اجراست قابلCPUو

.کرد اشاره شبکه ترافیک ای لحظه تحلیل

Bro NIDSعامل سیستم روی بر حملت شناسایی سیستم :اینLinuxکه همانطور و میشود اجرا

گروه در است مشخص ان اسم ازNIDS.میگیرد قرار ها

OSSEC NIDSاین :IDSگروه از کهHIDSهای سیستم همه برای هایی نسخه دارای میباشد ها

تحلیل به میتوان ان دیگر های ویژگی از و .میباشد عاملLogچک ،ان های فعالیت بررسی ،سیستم

کردنRegistryشناسایی وRootkit.کرد اشاره ها

Prelude Hybrid IDSعامل سیستم برروی تهاجم شناسایی سیستم :اینLinuxو میشود نصب

.است شده منتشر تازگی به نیز ان ویندوز نسخه

Samhain:اینIDSکهHost-baseتحلیل و خواندن جمله از متعددی های قابلیت دارای میباشد

Logشناسایی در بال توانایی ،میزبان های فعالیت و ها فایل کردن چک ،سیستمRootkit،هاPort

Scanningسیستم روی بر است رایگان که افزار نرم این .دارد سیستم پنهان های پردازشا بررسی و

های عاملWindows, LinuxوUnix.است اندازی راه قابل

Snortکه سیستم این :Network-baseبرای که است محبوبی افزارهای نرم جمله از ،میباشد

تحلیل قابلیت میگیرد.دارای قرار استفاده مورد شبکه خطرات و حمله شناساییLogها پروتکل و

و بافر سرریز حملت شناسایی .میباشدPort scanningو میشود انجام بخوبی افزار نرم این توسط

برای هایی نسخه دارایWindowsوLinux.میباشد

Suricateاین :IDSسیستم نوع هر برای متعدد های نسخه دارای که است هایی سیستم جمله از

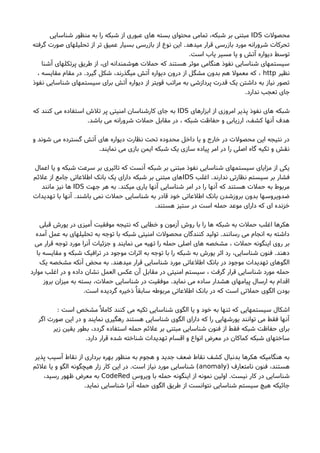

.میباشد عامل

22. واقع درIDSمی شناسایی را شبکه روی وقوع حال در خرابکاریهای که است محافظتی سیستم یک

اطلعات آوری جمع مراحل شامل که نفوذ تشخیص از استفاده با که است صورت این به کار کند.روشا

نفوذ تواند می ، باشد می کردن هک نهایتا و کامپیوترها کنترل آوری دست به ، پورتها پویش ،

.کند کنترل و گزارشا را خرابکاریها

) نفوذ از جلوگیری سیستمIPSسیستم یک یا و شبکه یک های فعالیت بر که است امنیتی وسیله یک (

بلفاصله ،رفتارها این شناسایی صورت در .کند شناسایی را مخرب یا ناخواسته هایرفتار تا کرده نظارت

سه به نفوذ از جلوگیری هایسیستم .کندمی جلوگیری هاآن فعالیت ادامه از و داده نشان العملعکس

شوندمی تقسیم برنامه بر مبتنی و شبکه بر مبتنی و میزبان بر مبتنی دسته

IDSمیزبان بر مبتنیHost-based

) کوچک سرویس یک اجرای با نفوذ شناسایی سیستمهای از اینگونهAgentمقصد ماشین در (

ثبت است قادر کوچک جاسوس این .دهند قرار نظارت مورد آنرا تحرکات کلیه توانند می ()میزبان

یا و مجاز غیر تغییر شناسایی منظور به را ممیزی قابل منابع سایر و سیستمی مهم فایلهای ،وقایع

رخدادی هنگامیکه به ،حفاظتی سیستم این در .دهد قرار موشکافی مورد مشکوک فعالیتهای رهگیری

طریق از بلفاصله ،دهد روی عادی روال از خارجSNMPشبکه مسئولین برای خودکار بطور هشدارهایی

.گردد می ارسال

IDSشبکه بر مبتنیNetwork-based

قرار نظارت مورد ،ارتباطی خطوط روی بر بلدرنگ بصورت ترافیک ،نفوذ شناسایی سیستم از نوع این در

رسیدن از قبل تا گیرد می قرار ارزیابی مورد دقت به ارسالی اطلعاتی های بسته روشا این در .گیرد می

زیاد حجم تدارک یا و آنها برنامه در گسترده حمله یک تدارک وجود عدم نظر نقطه از خود مقصد به

این .گردد مطمئن ،میباشند خطرناک بسیار که کار حال در سرویسهای نمودن خارج رده از برای ترافیک

و نموده هشدار ارسال به اقدام بلفاصله ، ترافیک در مشکوک تحرک یک شناسایی هنگام به سیستم

سیستم در که )همانگونه .نماید می مشکوک های بسته مسیر نمودن مسدود به اقدام آن متعاقب

خودکار طور به ،آتش دیواره با پیوسته هم به سیستمهای از برخی در (پذیرد می صورت گرا میزبان

.نماید ختثی آینده در را مهاجمان حمله کلی بطور تا گردد می تعریف جدیدی قواعد

مستقلی سکوی به نیاز ،ماشین منابع از شدید استفاده بدلیل شبکه بر مبتنی نفوذ شناسایی سیستم

زیرا دارد شناسایی سیستم یک به نیاز عملیاتی ناحیه هر همچنین .دارد خود بازرسی طرحا اجرای برای

.باشند نمی یابها مسیر یا و سوئیچ محدوده از خارج در کنکاشا به قادر آنها

IDSبرنامه بر مبتنیApplication-based

از نوع اینIDS.میشوند برده بکار خاص ها برنامه از برخی اجرایی خوشا از حفاظت منظور به" "

میزان بتواند نفوذ شناسایی سیستم از نوع این تا میدهد اجازه ها برنامه این داخل دار معنی محتوای

.دهد کاهش را آنها نادرست درست خطاهای/

23. محصولتIDSشناسایی منظور به را شبکه از عبوری های بسته محتوای تمامی ،شبکه بر مبتنی

گرفته صورت تحلیلهای از تر عمیق بسیار بازرسی از نوع این .میدهد قرار بازرسی مورد شرورانه تحرکات

.است یاب مسیر یا و آتش دیواره توسط

آشنا پرتکلهای طریق از ،ای هوشمندانه حملت که هستند موثر هنگامی نفوذ شناسایی سیستمهای

نظیرhttp، مقایسه مقام در .گیرد شکل ،میگذرند آتش دیواره درون از مشگل بدون هم معمول که ،

نفوذ شناسایی سیستمهای برای آتش دیواره از قویتر مراتب به پردازشی قدرت یک داشتن به نیاز تصور

.ندارد تعجب جای

ابزارهای از امروزی پذیر نفوذ های شبکهIDSکه کنند می استفاده تلشا پر امنیتی کارشناسان جای به

.باشد می شرورانه حملت مقابل در ، شبکه حفاظت و ارزیابی ،کشف آنها هدف

و شوند می گسترده آتش های دیواره نظارت تحت محدوده داخل یا و خارج در محصولت این نتیجه در

.نمایند می بازی ایمن شبکه یک سازی پیاده امر در را اصلی گاه تکیه و نقش

اعمال یا و شبکه سرعت بر تاثیری که آنست شبکه بر مبتنی نفوذ شناسایی سیستمهای مزایای از یکی

اغلب .ندارند نظارتی سیستم بر فشارIDSعلئم از جامع اطلعاتی بانک یک دارای شبکه بر مبتنی های

جهت هر به .میکند یاری آنها شناسایی امر در را آنها که هستند حملت به مربوطIDSمانند نیز ها

تهدیدات با آنها .باشند نمی حملت شناسایی به قادر خود اطلعاتی بانک بروزشدن بدون ضدویروسها

.هستند ستیز در است حمله موعد دارای که ای خزنده

قبلی یورشا در آمیزی موفقیت نتیجه که خطایی و آزمون روشا با را ها شبکه به حملت اغلب هکرها

آمده عمل به تحلیلهای به توجه با شبکه امنیتی محصولت کنندگان تولید .رسانند می انجام به داشته

می قرار توجه مورد آنرا جزئیات و نمایند می تهیه را حمله اصلی های مشخصه ، حملت اینگونه روی بر

با مقایسه و شبکه ترافیک در موجود اثرات به توجه با را شبکه به یورشا اثر رد ،شناسایی فنون .دهند

یک مشخصه آنکه محض به .میدهند قرار شناسایی مورد اطلعاتی بانک در موجود تهدیدات الگوهای

موارد اغلب در و داده نشان العمل عکس آن مقابل در امنیتی سیستم ، گرفت قرار شناسایی مورد حمله

بروز میزان به بسته ،حملت شناسایی در موفقیت .نماید می ساده هشدار پیامهای ارسال به اقدام

.است گردیده ذخیرهٌ سابقا مربوطه اطلعاتی بانک در که است حملتی الگوی بودن

: است مشخصٌ کامل کنند می تکیه شناسایی الگوی یا و خود به تنها که سیستمهایی اشکال

اگر صورت این در و نمایند رهگیری هستند شناسایی الگوی دارای که را یورشهایی توانند می فقط آنها

زیر یقین بطور ،گردد استفاده حمله علئم بر مبتنی شناسایی فنون از فقط شبکه حفاظت برای

.دارد قرار شده شناخته تهدیدات اقسام و انواع معرض در کماکان شبکه ساختهای

پذیر آسیب نقاط از برداری بهره منظور به هجوم و جدید ضعف نقاط کشف بدنبال هکرها هنگامیکه به

) نامتعارف فنون ،هستندanomalyعلئم یا و الگو هیچگونه زار کار این در .است نیاز مورد شناسایی (

ویروس با حمله اینگونه از نمونه اولین .نیست کار در شناساییCodeRed،رسید ظهور معرض به

.نماید شناسایی آنرا حمله الگوی طریق از نتوانست شناسایی سیستم هیچ جائیکه

24. محصولتIDS.دارند نامتعارف شناسایی فنون به نیاز حملت اینگونه اولیه ضربات شناسایی منظور به

اساس بر مکانیسم این .گیرد صورت اولیه ترافیک الگوی یک با شبکه ترافیک مقایسه با میتواند اینکار

.است شده نهاده بنا متعارف غیر ترافیک آمار مشاهده

سیستمهای حاضر حال درIDSنمی جدید هوشمندانه حملت برخی از ممانعت و شناسایی به قادر

.نیافتد موثر مواقع بعضی در است ممکن نیز شناسایی متعارف غیر فنون .باشند

گذار سرمایه شما اگر .شود دروازه وارد توپ دهید اجازه نباید و هستید بان دروازه یک کنید تصور

.شد خواهد تبدیل کابوس یک به شما برای موضوع این کنید می تلشا تان شبکه امنیت برای و هستید

.کنید جایگزین پیشگیرانه فناوری با را واکنشی سیستم و بگیرید تصمیم

به روز تا داشته برآن را نفوذگران کاربردی های لیه به حمله مقابل در اطلعاتی های سیستم مقاومت

) نفوذ شناسایی سیستم .شوند تر خبره و ماهرتر روزIDSکار و کند می عمل شبکه پروتکل لیه در (

موجب کار این .دارد عهده بر نیستند تهدیدی حقیقت در که را عادی غیر اًرظاه های الگو شناسایی

.شود می امنیتی سیستم شدن کند و سنگینی

اعمال با باید کار این .کند می پیشنهاد تهدیدات این خصوص در را تری موثر راه پیشگیرانه روشا

می گسترشا را حملتشان دامنهً دائما که نفوذگران مختلف حملت از جدید الگوهای روی بر تغییرات

.بگیرد صورت دهند

آنها .آنهاست عمل سرعت و پیچیدگی ،ساخته قدرتمند زمینه این در را نفوذگران همه از بیشتر آنچه

مقابل در زیادی مدت ،معمولی آتش دیواره یا ویروس ضد یک که کنند می پیچیده آنقدر را حملتشان

موقع به واکنش توانایی انسان که یابند گسترشا سرعتی چنان با میکنند سعی آنها .آورد نمی دوام آنها

.باشد نداشته

) نفوذ از ممانعت سیستم فقط اکنونIntrusion Prevention System(IPSمصنوعی هوشا با ،

.است میدهند رخ که زمانی در ،حملت کردن مسدود به قادر خود

میان تفاوتIPSوIDSچیست؟

IDS.میکند عمل دزدگیر یک شبیه بیشترIDSآنجا به رسدکسی می نظر به که را شبکه از قسمتهایی

آسیب حین در یا و بعد اخطار این که است بدیهی .دهد می اخطار سپس و کند می کشف زده صدمه

و نموده جلوگیری تر پیش ،صدمات از شما که رسیده آن زمان اکنون .گیرد می صورت دستگاه به

.کنید اصلحا را سیستم

IPSاعلم بجای و است شده طراحی دهنده سرویس یا شبکه به مجوز بدون ورود از جلوگیری برای

.آورد می عمل به جلوگیری سیستم صدمه از شده مشکل دچار سیستم از قسمتی اینکه بر مبنی اخطار

IPSآوری فن از جدیدی نسلIDSسیستم .استIDS.شناسایی فقط نه دارد احتیاج توانایی به

تفاوت .باشد داشته را حملت کردن مسدود توانایی باید همچنینIPSباIDSکه است این در سنتی

IPSاز .نگردد وارد آن به ای صدمه تا کشد می دهنده سرویس یا و شبکه دور تا دور امنیتی سد یک

های توانایی دیگرIPSشبکه با داخلی شبکه ارتباط وصل و قطع ، شبکه در موجود تراکم راندن بیرون

.است شبکه خارج و داخل به آمدها و رفت کنترل و خارجی

در .دارد است وقوع حال در که را ای حمله بازداشتن توانایی و ارتباط کنترل قابلیت تر ساده عبارت به

میان تفاوت است ممکن که حالیIPSوIDSتوان می سادگی به آنها اسامی از آید نظر به کننده گیچ

.دریافت را میانشان تفاوتIDSاختللت کننده آگاه و اطلعات کننده گردآوری دستگاه یک از بیش ها

25. .کنند تحلیل و ارزیابی دارد عبور قصد که را ای بسته هر قادرند تنها که نیستند شبکهIPSتغییر ها

طبیعی شکلIDS.هستند ها

IPSهای توانایی همه دارای هاIDSبر توانند می حقیقت در آنها .بالتر سطحی در ولی هستند ها

نتیجه در .بگیرند تصمیم دهیم می آنها به که هایی معیار اساسIPSپیشگیری مکانیسم دارای ،ها

.حمله یک به واکنش فقط نه و هستند

تمام ذاتاIPSهاIDSاما هستند نیزIDSهاIPSبا که ، است دهی پاسخ مکانیزم در تفاوت .نیستند

وظایف تغییرIDS.پذیرد می صورت گیرنده تصمیم حالت به انفعالی حالت از

شبکه مدیر که هنگامیIPSکند می فعال شبکه عیوب بررسی برای را یIPSبر را عبوری های بسته

، الکترونیکی های نامه عناوین تنها نه میان این در .کند می بررسی دقیق بطور خود علئم بانک اساس

آنها ورود از ، بودن مخرب صورت در و کند می بررسی شبکه به ورود از قبل نیز را آنها محتوای کل بلکه

.آورد می عمل به جلوگیری

ماند نمی حفره یک از خرابکاران استفاده منتظر که است راهی امنیتی خودکارسازی

های دیواره .کنند پیدا سیستم به ورود برای راهی بایست می نفوذگران و ها ویروس ،مخرب کدهای

موثر مختلف های پرتکل یا باز های پورت طریق از ، شبکه به ساده حملت از جلوگیری در معمولی آتش

طریق از و شناسند می که هایی ویروس شناسایی در نیز ویروس ضد های سیستم همچنین .بودند

مخرب های کد های نویسنده گرچه .بودند موثر ،شوند می سیستم وارد فایل کپی و الکترونیک های نامه

)مانند ورودی نقاط و استاندارد های پروتکل از استفاده تازگی بهhttpپورت و80انجام برای باید که (

.اند کرده شروع سیستم داخل به نفوذ برای را شود داشته نگه باز سیستم کارهای

عملیاتی افت دچار مرور به هستند ثابت های مکانیسم دارای که امنیتی سیستمهای ترتیب بدین

تقش که اینجاست .باشند نمی پیشرفته شده ریزی برنامه حملت به پاسخگویی به قادر و میشوند

IPS.بگیرد را نفوذگران جلوی موثریً کامل بطور تا گردد می رنگ پر ها

IPS: کند می استفاده روشا چند از مجاز غیر ورودهای قبیل این از جلوگیری برای

IPSسیستم از بهتر بسیار دارد را شبکه به ورود قصد که را ای بسته هر (شبکه یا میزبان بر )مبتنی ها

اطلعاتی بانک جستجوی اول :رساند می انجام به را کار دو سپس و کند می بازرسی دهنده هشدار

در و کرد خواهد استفاده آن پدافند از شد حمله نوع کردن پیدا به موفق اگر که ،حمله نوع یافتن برای

هسته کارکرد اساس و پایه این .کند می پیدا را ها فایل به دسترسی اجازه سیستم صوررت این غیر

.رود می کار به عادی غیر های فعالیت جستجوی برای که است سیستم

: است لزم شرط دو سیستمی چنین به دستیابی برای

را العمل عکس بهترین تواند نمی سیستم ،نباشید برخوردار کافی اجرایی توان از اگر : بال اجرایی توان

دهد نشان

بگیرید اشتباه تصمیم نباید شما : دقت دوم و

26. انواعIPSسیسکو شرکت های

1-IPS 4200 , 4300 , 4500.دهد می انجام ما برای را وظیفه این که مستقل دستگاه یک :

2ماژول -AIPهای فایروال در ماژول این :ASA.شود می استفاده

3ماژول -IDSM2های سوئیچ در ماژول این :Catalyst 6500.شود می استفاده

27. 28. انواعModeهایIPS

1. promiscuous Mode

2. Inline mode

معرفیpromiscuous ModeدرIPSسیسکو های

--

به بررسی و پردازشا برای ها بسته از کپی یک حالت این درIPSشود می ارسالIDSحالت این در ها

.کنند می کار

حالت این مزایا

1.گذارد نمی تاثیر شبکه سرعت روی بر

2.شود نمی شبکه کار شدن مختل باعث شدن خراب صورت در

3.تاثیر بی شبکه حریان در هم باز باشد دستگاه توان حد از بیش ارسالی ترافیک که صورتی در

است

29. حالت این معایب

1.کند می گزارشا را مورد فقط و ندارد را ان از جلوگیری توانایی حمله بروز صورت در

2.شوند می شناسایی بعد شده شبکه وارد شده شناسایی آلوده های بسته

3.عملکرد به نسب کامل اگاهی و مناسب ایده و فکر یک به نیاز ان سازی پیادهpromiscuous

modeدارد

معرفیinline modeدرIPSسیسکو های

حالت این درIPSبررسی از قبل تا و کند می پردازشا را ها بسته و دارد قرار ترافیک جریان مسیر در

دهد نمی را انها به عبور اجازه ها بسته

حالت این مزایا

1.دارد را آلوده ترافیک کردن مسدود و جلوگیری توانایی

2.) ترافیک عادی جریان تکنیک از استفاده تواناییstream normalization techniques(

حالت این معایب

30. 1.وارد ابتدا ترافیک اینکه به توجه باIPSمی پیدا را شبکه به ورود اجازه پردازشا از بعد و شده

حالت به نسب نتیجه در کنندpromiscuousاست کندتر

2.گذارد می تاثیر ترافیک جریان بر باشد دستگاه توان حد از بیش ترافیک جریان که صورتی در

3.گردد می قطع نیر ترافیک جریان دستگاه افتادن کار از صورت در

ترافیک بررسی های تکنیک

.1 Signature Based

.2 Policy Based

.3 Anomaly Based

31. 4.تکنیکSignature Based

5.

6.می بروز و ایجاد سیسکو توسط که دیتابیسی براساس بسته پردازشا و بررسی تکنیک این در

گیرد می انجام شود

7.مزایا

8.

9.است ساده ان کردن تظیم

10.آلوده ترافیک عنوان به سالم ترافیک تشخیص در کمتری اشتباه دارای

11.خودکار صورت به شده شناسای جدید حملت رسانی بروز

12.

13.معایب

14.

15.ندارد را ناشناخته حملت شناسایی توانایی

16.شود بروزرسانی مداوم طور به و ایجاد دیتابیس ان برای باید

17.خریداری به نیاز استفاده برایlicenseاست

18.

19.تکنیکPolicy Based

20.

21.و ها سیاست روشا این درaccess listکه هستیم ما این و گردد می ایجاد ما توسط ها

گردد مسدود باید ترافیکی چه و عبور ترافیکی چه کنیم می مشخص

22.مزایا

23.

24.اعتماد قابل و ساده

25.کند می عمل ما های سیاست و ها خواسته براساس

26.دارد را ناشناخته حملت جلوگیری توانایی

27.

32. 28.معایب

29.

30.گیرد انجام باید ما توسط ها سیاست تمام

31.باشیم داشته اشراف خود شبکه وضعیت به و گرفت نظر در را جوانب تمام باید

32.

تکنیکAnomaly Based

برای زمانی بازه یک روشا این درIPSمی قرار بررسی مورد شبکه رفتار بازه این در و کنیم می مشخص

پس ان از و شود می گرفته نظر در عادی جریان عنوان به بازه ان در ترافیک جریان و رفتار کلیه و گیرد

کند می مسدود را ان بیفتد اتفاق جریان این از غیر جریانی اگر

مزایا

1.است ساده ان کردن تنظیم

2.دارد را ناشناخته حملت شناسایی توانایی

معایب

1.است سخت بسیار بزرگ های شبکه در عادی فعالیت کردن مشخص

2.باشد ثابت باید شبکه فعالیت و جریان

3.جریان این شبکه جریان بررسی برای شده مشخص زمان در شبکه جریان بودن الوده صورت در

شود می شناخته سالم جریان عنوان به نیز

33. نفوذ تشخیص های سیستم دهنده تشکیل اجزایIDS

ضروری قسمت این در مفاهیم سازی آسان همچنین و فناوری این تشریح برای فنی واژه چندین درک

: پردازیم می ها واژه این تشریح به ادامه در که ، است

•یا فعالیتActivity:یا فعالیتActivityروی بر که است رویداد یا عمل یک حقیقت در

.دارد کارایی وی برای و است جذاب آن دهنده انجام برای عمل این ، شود می انجام داده منبع

می مشکوک های فعالیت که معنا بدین ، نادرست هم و باشد درست هم تواند می فعالیت

ارتباط درخواست نوع یک مثال برای ، شود داده منبع افتادن خطر به باعث و بوده مخرب توانند

TCPآدرس یک سمت از متناوب بصورت کهIPنمونه تواند می ، شود می برقرار سرور سمت به

.باشد مشکوک های فعالیت از ای

•یا رئیسAdministrator:یا رئیسAdministratorکه است شخصی حقیقت در

گیری تصمیم مسئول اشخاص این . است سازمان به مربوط امنیتی های بیانیه تدوین مسئول

به مربوط تنظیمات انجام و سازی پیاده شیوه خصوص درIDSسطح اساس بر .مدیر هستند ها

مانیتورینگ های قابلیت و ها لگ تاریخچه ، هشدارهاsessionمی انجام را ها گیری تصمیم

و هستند نیز نفوذ به پاسخگویی چگونگی خصوص در گیری تصمیم مسئول آنها همچنین .دهد

.هستند نیز حملت به پاسخگویی بودن موثر از اطمینان

نکته:یا نردبانی چارت یک ها سازمان از بسیاری درEscalation chartاساس این بر ، دارد وجود

در همیشه اما ، ندارند قرار سازمانی چارت این راس در موارد بیشتر در شبکه مدیران یا امنیت مدیران

.شود می ارجاع افراد این به وظایف امنیت های سیستم نوع این سازی پیاده زمان

•یا هشدارAlert:یک وقوع اعلم برای آنالیزگر سیستم طریق از که است پیامی هشدار یک

انجام فعالیت نوع خصوص در اطلعاتی اینکه ضمن هشدار .این شود می صادر مشکوک رویداد

زمانی مثال برای .دهد می شرحا نیز را است افتاده اتفاق که رویدادی دقیقا ، دهد می ارائه شده

پروتکل نوع از زیادی و حجیم اطلعاتی های بسته کهICMPتعداد یا و شود می وارد سرور به

آنالیزور سیستم طریق از هشدار یک آید می بوجود سیستم به ناموفق ورود درخواست زیادی

زمانی هشدارها . دارد وجود شبکه یک برای معمول ترافیک مقدار یک همیشه . شود می صادر

.شوند معمول حد از زیادتر و کرده عبور شده تعیین مجاز حد از ترافیک این که شوند می صادر

دستور از استفاده با مکانی هر از شخصی هر که زمانی که خواهید نمی هیچوقت شماPing

را سرورpingحجم این که زمانی اما !!! برسد شما اطلع به و شده ایجاد هشدار یک کرد

های بستهPingروی بر شده تعیین مجاز حد ازIDSصدور و ایجاد به حتما شما کرد عبور

. داشت خواهید نیاز هشدار

34. •یا کننده تحلیلAnalyzer:یا کننده تحلیلAnalyzerهای داده که است فرآیندی یا مولفه

یا حسگر طریق از آمده بدستSensorبرای را ها داده فرآیند این .کند می تحلیل و تجزیه را

و ها رویداد کردن مانیتور وسیله به ها کننده تحلیل .کند می واکاوی مشکوک های فعالیت یافتن

در که قوانینی اساس بر همچنین و نه یا است مشکوک حاضر حال رویداد آیا اینکه تشخیص

IDS.کنند می کار ، شود می فعال مربوطه های فرآیند توسط

•یا داده منبعData Source:که است خامی اطلعات داده منبعIDSتشخیص برای آنها از

یا بازرسی های فایل شامل تواند می داده منابع .کند می استفاده مشکوک های فعالیتaudit

fleکه باشد ای شبکه ترافیک یا و سیستم های لگ ، هاIDS.دارد قرار آن در

•یا رویدادEvent:وقوع به نمایانگر و دهد می روی داده منبع در که است اتفاقی رویداد

. شود هشدار صدور باعث است ممکن رویداد یک . است مشکوک فعالیت یک پیوستن

توانند می رویدادها .شوند می برداری لگ آینده در شدن داده ارجاع برای همیشه رویدادها

یک . دهند گزارشا را شبکه در غیرمعمول های اتفاق به مربوط اخطارهاییIDSاست ممکن

ممکن رویدادها ، کند رویدادها ثبت به شروع شود می قفل سرور ایمیل داخلی ارتباط که زمانی

.باشد می شما شبکه از اطلعات کشف و جستجو حال در نفر یک که باشند این نمایانگر است

از شبکه از عبوری ترافیک حجم اینکه بر مبنی کند صادر هشدار یک نهایت در تواند می رویداد

.باشد می بررسی نیازمند و است شده خارج آن شده تعریف و معمول حد

•یا مدیرManager:یا مدیرManagerآن توسط اپراتور که است فرآیندی یا ابزارIDSرا

مدیریتی کنسول .کند می مدیریتIDSحقیقت درManagerاعمال . باشد می آن مدیر یا

تنظیمات در تغییراتIDSبا ارتباط برقراری با صرفاManager.است امکانپذیر

•یا رسانی اطلعNotifcation:یا رسانی اطلعNotifcationکه است روشی یا فرآیند

Managerبه است ممکن رسانی اطلع اینگونه . کند می هشدار اعلم اپراتور به آن توسط

پیامک و ایمیل ارسال یا و مدیریتی کنسول از قسمت یک رنگ تعویض یا و کردن برجسته روشا

. شود انجام اپراتور به

•یا حسگرSensor:یا حسگرSensorاجزای از یکیIDSداده منبع از را ها داده که است

ها حسگر . دهد می عبور کننده تحلیل سمت به ها تحلیل شدن انجام برای را آنها و آوری جمع

سیستم از جدا سیاه جعبه یک بصورت هم و ، دستگاه درایور یک بصورت توانند می همIDSدر

سمت به را خود های گزارشا دستگاه این ، بگیرند قرار شبکه مدارIDSکند.نکته می هدایت

برای ها داده آوری جمع اصلی نقطه حسگر که است این ها حسگر خصوص در مهمIDS

. شود می محسوب

•اپراتور:سیستم کلی مسئول که است شخصی اپراتورIDSمی شخص این .شود می محسوب

مسئولیت بایستی اما ، باشد دیگری شخصی هر یا و شبکه کاربر ، شبکه مدیر یا و رئیس ، تواند

. باشد داشته عهده بر را اینکار

یک کردید مشاهده که همانطوریIDSاینها همه که است شده تشکیل مختلفی های فرآیند و اجزاء از

35. بصورت را شما شبکه در شده منتقل ترافیک از درستی تصویر بتوانند تا اند شده جمع هم کنار در

شدن تشکیل برای هم کنار در را سیستم این مختلف اجزای شما به الف شکل . دهند ارائه بلدرنگ

کامل سیستم یکIDSمنابع از توانند می ها داده که باشید داشته خاطر به . دهد می نمایش را

در اتفاقی چه که دهیم تشخیص بتوانیم اینکه برای ها داده این تمامی و شوند آوری جمع مختلفی

سیستم یک . شوند تحلیل کامل بایستی است وقوع حال در شبکهIDSمسدود برای ذاتاکردن

انواع از برخی اما ، است نشده ساخته شبکه در ترافیکIDSمی آنها به را قابلیت این که هستند

، دهدIDS. هستند پایش و بازرسی ، مانیتورینگ های سیستم داتا ها

بندی طبقهIDSها قابلیت اساس بر ها

IDSتقسیم اصلی نوع دو به دهند می خود اپراتورهای به که هایی قابلیت اساس بر و کلی بصورت ها

:شوند می بندی

•استفاده سوء تشخیص نفوذ تشخیص های سیستم–)Misuse Detection IDS: (این

نوعIDS) حمله های شناسه اساس بر حملت ارزیابی از استفاده با بیشترAttack –

Signatures) آن اثرات و (Audit –Trailsیا حمله های شناسه .کند می فعالیت شبکه در (

.کند می استفاده سیستم به حمله برای آن از مهاجم که است روشی واقع در حمله ویژگیهای

نوع از حمله یک ، مثال برایTCP Floodبسیاری تعداد از استفاده باSessionناقصTCP

اگر . کند می آغاز را خود کارMD-IDSمخفف )Misuse IDSحمله که بداند (TCP Flood

مناسب العمل عکس یا و گزارشا جمله این دادن تشخیص ضمن تواند می ، کند می کار چگونه

یک فعالیت سیوه کامل نقشه شما به ب .شکل بدهد نشان حمله این برابر در راMD-IDSرا

اینگونه که باشید داشته خاطر به .دهد می نشانIDSدر ، حملت شیوه مقایسه برای ها

یا حملت انجام معمول روشهای از داده پایگاه یک خود ساختارAttack Signature

Databaseها ویروس آنتی ساختار با توانید می زیادی حد تا را ساختار این . هستند دارا

.کنید مقایسه

) غیرمتعارف رفتارهای تشخیص نفوذ تشخیص های سیستم–Anomaly Detection IDSاینو : (*

نوعIDSبه کهAD-IDSیعنی ، کند می توجه شبکه روی بر غیرمتعارف رفتارهای به ، است معروف هم

نوع این . دارد هوشمند گیری تصمیم نوعی به و کند می عمل خود داده پایگاه محدوده از خارج اینکه

IDSتحلیل را شبکه معمول ترافیک و شبکه عادی رفتارهای ابتدا ، دارد آموزشی برنامه نوع یک واقع در

و تولید به شروع ، شود شده تحلیل وضعیت این از ها سیستم شدن خارج باعث ترافیکی هرگاه و کرده

کند می سیستم اپراتور به هشدار ارسال

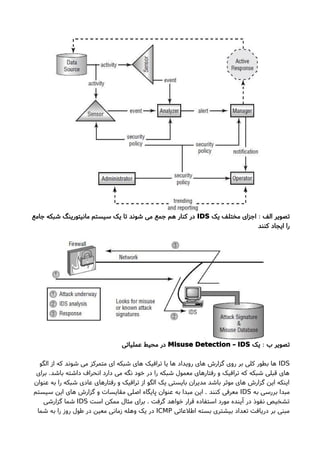

36. الف تصویر:یک مختلف اجزایIDSجامع شبکه مانیتورینگ سیستم یک تا شوند می جمع هم کنار در

کنند ایجاد را

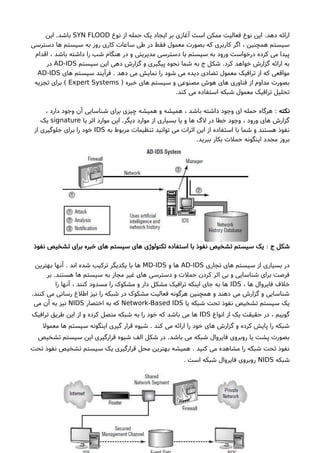

ب تصویر:یکMisuse Detection – IDSعملیاتی محیط در

IDSالگو از که شوند می متمرکز ای شبکه های ترافیک یا ها رویداد های گزارشا روی بر کلی بطور ها

برای .باشد داشته انحراف دارد می نگه خود در را شبکه معمول رفتارهای و ترافیک که شبکه قبلی های

عنوان به را شبکه عادی رفتارهای و ترافیک از الگو یک بایستی مدیران باشد موثر های گزارشا این اینکه

به بررسی مبداIDSسیستم این های گزارشا و مقایسات اصلی پایگاه عنوان به مبدا این . کنند معرفی

است ممکن مثال برای . گرفت خواهد قرار استفاده مورد آینده در نفوذ تشخیصIDSگزارشی شما

اطلعاتی بسته بیشتری تعداد دریافت بر مبنیICMPشما به را روز طول در معین زمانی وهله یک در

37. نوع از حمله یک ایجاد بر آغازی است ممکن فعالیت نوع این .دهد ارائهSYN FLOODاین .باشد

دسترسی ها سیستم به روز کاری ساعات طی در فقط معمول بصورت که کاربری اگر ، همچنین سیستم

اقدام ، باشد داشته را شب هنگام در و مدیریتی دسترسی با سیستم به ورود درخواست کرده می پیدا

سیستم این دهی گزارشا و پیگیری نحوه شما به ج شکل .کرد خواهد گزارشا ارائه بهAD-IDSدر

های سیستم فرآیند . دهد می نمایش را شود می دیده تضادی معمول ترافیک از که مواقعیAD-IDS

) خبره های سیستم و مصنوعی هوشا های فناوری از مداوم بصورتExpert Systemsتجزیه برای (

.کند می استفاده شبکه معمول ترافیک تحلیل

نکته:، دارد وجود آن شناسایی برای چیزی همیشه و همیشه ، باشد داشته وجود ای حمله هرگاه

یا اثر موارد این .دیگر موارد از بسیاری یا و ها لگ در خطا وجود ، ورود های گزارشاsignatureیک

به مربوط تنظیمات توانید می اثرات این از استفاده با شما و هستند نفوذIDSاز جلوگیری برای را خود

.ببرید بکار حملت اینگونه مجدد بروز

ج شکل:نفوذ تشخیص برای خبره های سیستم های تکنولوژی استفاده با نفوذ تشخیص سیستم یک

تجاری های سیستم از بسیاری درAD-IDSو هاMD-IDSبهترین آنها . اند شده ترکیب یکدیگر با ها

بر .هستند ها سیستم به مجاز غیر های دسترسی و حملت کردن اثر بی و شناسایی برای فرصت

، ها فایروال خلفIDSرا آنها ، کنند مسدود را مشکوک و دار مشکل ترافیک اینکه جای به ها

.کنند می رسانی اطلع نیز را شبکه در مشکوک فعالیت هرگونه همچنین و دهند می گزارشا و شناسایی

یا شبکه تحت نفوذ تشخیص سیستم یکNetwork-Based IDSاختصار به کهNIDSمی آن به نیز

انواع از یک حقیقت در ، گوییمIDSترافیک طریق این از و کرده متصل شبکه به را خود که باشد می ها

معمول ها سیستم اینگونه گیری قرار شیوه . کند می ارائه را خود های گزارشا و کرده پایش را شبکه

تشخیص سیستم این قرارگیری شیوه الف شکل در .باشد می شبکه فایروال روبروی یا پشت بصورت

تحت نفوذ تشخیص سیستم یک قرارگیری محل بهترین همیشه . کنید می مشاهده را شبکه تحت نفوذ

شبکهNIDS. است شبکه فایروال روبروی

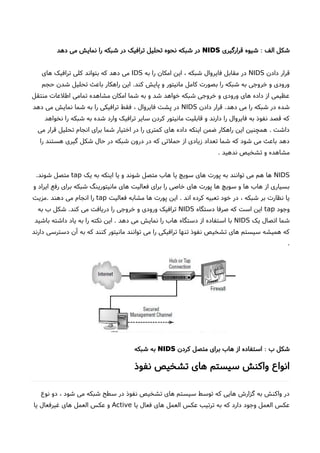

38. الف شکل:قرارگیری شیوهNIDSدهد می نمایش را شبکه در ترافیک تحلیل نحوه شبکه در

دادن قرارNIDSبه را امکان این ، شبکه فایروال مقابل درIDSهای ترافیک کلی بتواند که دهد می

حجم شدن تحلیل باعث راهکار این .کند پایش و مانیتور کامل بصورت را شبکه به خروجی و ورودی

منتقل اطلعات تمامی مشاهده امکان شما به و شد خواهد شبکه خروجی و ورودی های داده از عظیمی

دادن قرار .دهد می را شبکه در شدهNIDSدهد می نمایش شما به را ترافیکی فقط ، فایروال پشت در

نخواهد را شبکه به شده وارد ترافیک سایر کردن مانیتور قابلیت و دارند را فایروال به نفوذ قصد که

می قرار تحلیل انجام برای شما اختیار در را کمتری های داده اینکه ضمن راهکار این همچنین . داشت

را هستند گیری شکل حال در شبکه درون در که حملتی از زیادی تعداد شما که شود می باعث دهد

. ندهید تشخیص و مشاهده

NIDSیک به اینکه یا و شوند متصل هاب یا سویچ های پورت به توانند می هم هاtap.شوند متصل

و ایراد رفع برای شبکه مانیتورینگ های فعالیت برای را خاصی های پورت ها سویچ و ها هاب از بسیاری

فعالیت مشابه ها پورت این . اند کرده تعبیه خود در ، شبکه بر نظارت یاtap.مزیت دهند می انجام را

وجودtapدستگاه صرفا که است اینNIDSبه ب شکل .کند می دریافت را خروجی و ورودی ترافیک

یک اتصال شماNIDSباشید داشته یاد به را نکته این . دهد می نمایش را هاب دستگاه از استفاده با

دارند دسترسی آن به که کنند مانیتور توانند می را ترافیکی تنها نفوذ تشخیص های سیستم همیشه که

.

ب شکل:کردن متصل برای هاب از استفادهNIDSشبکه به

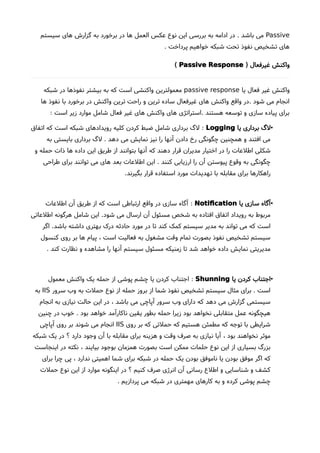

نفوذ تشخیص های سیستم واکنش انواع

نوع دو ، شود می شبکه سطح در نفوذ تشخیص های سیستم توسط که هایی گزارشا به واکنش در

یا فعال های العمل عکس ترتیب به که دارد وجود العمل عکسActiveیا غیرفعال های العمل عکس و

39. Passiveسیستم های گزارشا به برخورد در ها العمل عکس نوع این بررسی به ادامه در . باشد می

. پرداخت خواهیم شبکه تحت نفوذ تشخیص های

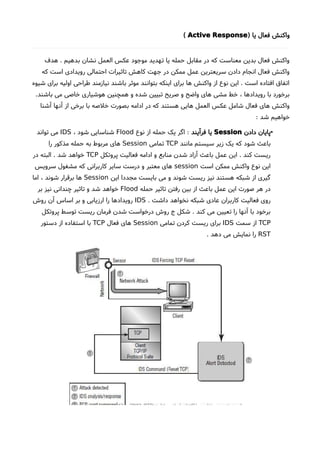

) غیرفعال واکنشPassive Response(

یا فعال غیر واکنشpassive responseشبکه در نفوذها بیشتر به که است واکنشی معمولترین

ها نفوذ با برخورد در واکنش ترین راحت و ترین ساده غیرفعال های واکنش واقع .در شود می انجام

: است زیر موارد شامل فعال غیر های واکنش های .استراتژی هستند توسعه و سازی پیاده برای

•یا برداری لگLogging:اتفاق که است شبکه رویدادهای کلیه کردن ضبط شامل برداری لگ

به بایستی برداری لگ . دهد می نمایش نیز را آنها دادن رخ چگونگی همچنین و افتند می

و حمله ذات ها داده این طریق از بتوانند آنها که دهند قرار مدیران اختیار در را اطلعات شکلی

طراحی برای توانند می های بعد اطلعات این . کنند ارزیابی را آن پیوستن وقوع به چگونگی

.بگیرند قرار استفاده مورد تهدیدات با مقابله برای راهکارها

•یا سازی آگاهNotifcation:اطلعات آن طریق از که است ارتباطی واقع در سازی آگاه

اطلعاتی هرگونه شامل این .شود می ارسال آن مسئول شخص به افتاده اتفاق رویداد به مربوط

اگر .باشد داشته بهتری درک حادثه مورد در تا کند کمک سیستم مدیر به تواند می که است

کنسول روی بر ها پیام ، است فعالیت به مشغول وقت تمام بصورت نفوذ تشخیص سیستم

. کند نظارت و مشاهده را آنها سیستم مسئول زمنیکه تا شد خواهد داده نمایش مدیریتی

•یا کردن اجتنابShunning:معمول واکنش یک حمله از پوشی چشم یا کردن اجتناب

سرور وب به حملت نوع از حمله بروز از شما نفوذ تشخیص سیستم مثال برای . استIISبه

انجام به نیازی حالت این در ، باشد می آپاچی سرور وب دارای که دهد می گزارشا سیستمی

چنین در خوب . بود خواهد ناکارآمد یقین بطور حمله زیرا بود نخواهد متقابلی عمل هیچگونه

روی بر که حملتی که هستیم مطمئن که توجه با شرایطیIISآپاچی روی بر شوند می انجام

شبکه یک در ؟ دارد وجود آن با مقابله برای هزینه و وقت صرف به نیازی آیا ، بود نخواهند موثر

اینجاست در نکته ، بیایند بوجود همزمان بصورت است ممکن حلمات نوع این از بسیاری بزرگ

برای چرا پی ، ندارد اهمیتی شما برای شبکه در حمله یک بودن ناموفق یا بودن موفق اگر که

حملت نوع این از موارد اینگونه در ؟ کنیم صرف انرژی آن رسانی اطلع و شناسایی و کشف

. پردازیم می شبکه در مهمتری کارهای به و کرده پوشی چشم

40. ) یا فعال واکنشActive Response(

هدف . بدهیم نشان العمل عکس موجود تهدید یا حمله مقابل در که معناست بدین فعال واکنش

که است رویدادی احتمالی تاثیرات کاهش جهت در ممکن عمل سریعترین دادن انجام فعال واکنش

شیوه برای اولیه طراحی نیازمند باشند موثر بتوانند اینکه برای ها واکنش از نوع این . است افتاده اتفاق

.باشند می خاصی هوشیاری همچنین و شده تبیین صریح و واضح های مشی خط ، رویدادها با برخورد

آشنا آنها از برخی با خلصه بصورت ادامه در که هستند هایی العمل عکس شامل فعال های واکنش

: شد خواهیم

•دادن پایانSessionفرآیند یا:نوع از حمله یک اگرFlood، شود شناساییIDSتواند می

مانند سیستم زیر یک که شود باعثTCPتمامیSessionرا مذکور حمله به مربوط های

پروتکل فعالیت ادامه و منابع شدن آزاد باعث عمل این . کند ریستTCPدر البته . شد خواهد

است ممکن واکنش نوع اینsessionسرویس مشغول که کاربرانی سایر درست و معتبر های

این مجددا بایست می و شوند ریست نیز هستند شبکه از گیریSessionاما ، شوند برقرار ها

حمله تاثیر رفتن بین از باعث عمل این صورت هر درFloodبر نیز چندانی تاثیر و شد خواهد

. داشت نخواهد شبکه عادی کاربران فعالیت رویIDSروشا آن اساس بر و ارزیابی را رویدادها

پروتکل توسط ریست فرمان شدن درخواست روشا ج شکل . کند می تعیین را آنها با برخود

TCPسمت ازIDSتمامی کردن ریست برایSessionفعال هایTCPدستور از استفاده با

RST. دهد می نمایش را

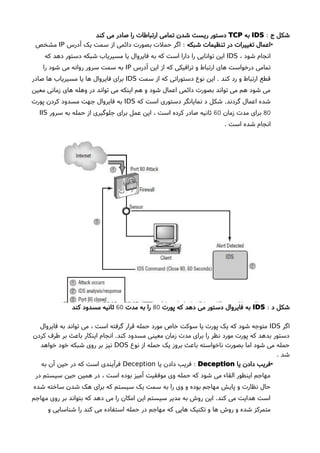

41. ج شکل:IDSبهTCPکند می صادر را ارتباطات تمامی شدن ریست دستور

•شبکه تنظیمات در تغییرات اعمال:آدرس یک سمت از دائمی بصورت حملت اگرIPمشخص

، شود انجامIDSکه دهد دستور شبکه مسیریاب یا فایروال به که است دارا را توانایی این

آدرس این از که ترافیکی و ارتباط های درخواست تمامیIPرا شود می روانه سرور سمت به

سمت از که دستوراتی نوع این . کند رد و ارتباط قطعIDSصادر ها مسیریاب یا ها فایروال برای

معین زمانی های وهله در تواند می اینکه هم و شود اعمال دائمی بصورت تواند می هم شود می

که است دستوری نمایانگر د شکل .گردند اعمال شدهIDSپورت کردن مسدود جهت فایروال به

80زمان مدت برای60سرور به حمله از جلوگیری برای عمل این ، است کرده صادر ثانیهIIS

. است شده انجام

د شکل:IDSپورت که دهد می دستور فایروال به80مدت به را60کند مسدود ثانیه

اگرIDSفایروال به تواند می ، است گرفته قرار حمله مورد خاص سوکت یا پورت یک که شود متوجه

کردن طرف بر باعث اینکار انجام .کند مسدود معینی زمان مدت برای را نظر مورد پورت که بدهد دستور

نوع از حمله یک بروز باعث ناخواسته بصورت اما شود می حملهDOSخواهد خود شبکه روی بر نیز

. شد

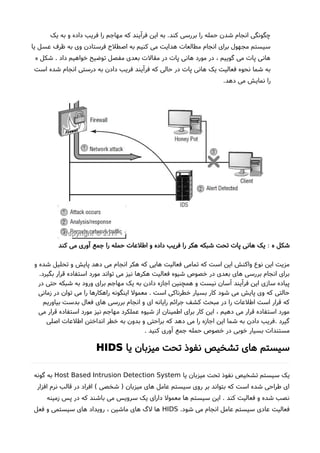

•یا دادن فریبDeception:یا دادن فریبDeceptionبه آن حین در که است فرآیندی

در سیستم حین همین در ، است بوده آمیز موفقیت وی حمله که شود می القاء اینطور مهاجم

شده ساخته شدن هک برای که سیستم یک سمت به را وی و بوده مهاجم پایش و نظارت حال

مهاجم روی بر بتواند که دهد می را امکان این سیستم مدیر به روشا این .کند می هدایت است

و شناسایی را کند می استفاده حمله در مهاجم که هایی تکنیک و ها روشا و شده متمرکز

42. یک به و داده فریب را مهاجم که فرآیند این به .کند بررسی را حمله شدن انجام چگونگی

یا عسل ظرف به وی فرستادن اصطلحا به کنیم می هدایت مطالعات انجام برای مجهول سیستم

ه شکل . داد خواهیم توضیح مفصل بعدی مقالت در پات هانی مورد در ، گوییم می پات هانی

است شده انجام درستی به دادن فریب فرآیند که حالی در پات هانی یک فعالیت نحوه شما به

.دهد می نمایش را

ه شکل:کند می آوری جمع را حمله اطلعات و داده فریب را هکر شبکه تحت پات هانی یک

و شده تحلیل و پایش دهد می انجام هکر که هایی فعالیت تمامی که است این واکنش نوع این مزیت

.بگیرد قرار استفاده مورد تواند می نیز هکرها فعالیت شیوه خصوص در بعدی های بررسی انجام برای

در حتی شبکه به ورود برای مهاجم یک به دادن اجازه همچنین و نیست آسان فرآیند این سازی پیاده

زمانی در توان می را راهکارها اینگونه معمول . است خطرناکی بسیار کار شود می پایش وی که حالتی

بیاوریم بدست فعال های بررسی انجام و ای رایانه جرائم کشف مبحث در را اطلعات است قرار که

می قرار استفاده مورد نیز مهاجم عملکرد شیوه از اطمینان برای کار این ، دهیم می قرار استفاده مورد

اصلی اطلعات انداختن خطر به بدون و براحتی که دهد می را اجازه این شما به دادن .فریب گیرد

. کنید آوری جمع حمله خصوص در خوبی بسیار مستندات

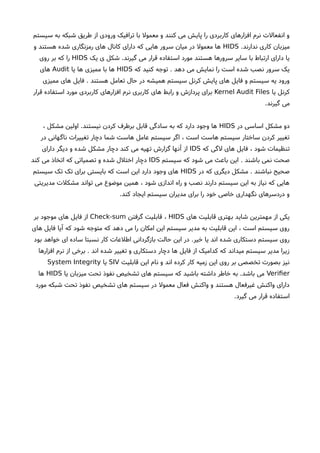

یا میزبان تحت نفوذ تشخیص های سیستمHIDS

یا میزبان تحت نفوذ تشخیص سیستم یکHost Based Intrusion Detection Systemگونه به

افزار نرم قالب در افراد ( شخصی ) میزبان های عامل سیستم روی بر بتواند که است شده طراحی ای

زمینه پس در که باشند می سرویس یک دارای معمول ها سیستم این . کند فعالیت و شده نصب

.شود می انجام عامل سیستم عادی فعالیتHIDSفعل و سیستمی های رویداد ، ماشین های لگ ها

43. سیستم به شبکه طریق از ورودی ترافیک با معمول و کنند می پایش را کاربردی افزارهای نرم انفعالت و

.ندارند کاری میزبانHIDSو هستند شده رمزنگاری های کانال دارای که هایی سرور میان در معمول ها

یک ی شکل .گیرند می قرار استفاده مورد هستند سرورها سایر با ارتباط دارای یاHIDSروی بر که را

که کنید توجه . دهد می نمایش را است شده نصب سرور یکHIDSیا ها ممیزی با هاAuditهای

ممیزی های فایل . هستند تعامل حال در همیشه سیستم کرنل پایش های فایل و سیستم یه ورود

یا کرنلKernel Audit Filesقرار استفاده مورد کاربردی افزارهای نرم کاربری های رابط و پردازشا برای

.گیرند می

در اساسی مشکل دوHIDS، مشکل اولین .نیستند کردن برطرف قابل سادگی به که دارد وجود ها

در ناگهانی تغییرات دچار شما هاست عامل سیستم اگر ، است هاست سیستم ساختار کردن تغییر

که لگی های فایل ، شود تنظیماتIDSدارای دیگر و شده مشکل دچار کند می تهیه گزارشا آنها از

سیستم که شود می باعث این . باشند نمی صحتIDSکند می اتخاذ که تصمیاتی و شده اختلل دچار

در که دیگری مشکل . نباشند صحیحHIDSسیستم تک تک برای بایستی که است این دارد وجود های

مدیریتی مشکلت تواند می موضوع همین ، شود اندازی راه و نصب دارند سیستم این به نیاز که هایی

.کند ایجاد سیستم مدیران برای را خود خاصی نگهداری دردسرهای و

های قابلیت بهتری شاید مهمترین از یکیHIDSگرفتن قابلیت ،Check-sumبر موجود های فایل از

های فایل آیا که شود متوجه که دهد می را امکان این سیستم مدیر به قابلیت این ، است سیستم روی

بود خواهد ای ساده نسبتا کار اطلعات بازگردانی حالت این در .خیر یا اند شده دستکاری سیستم روی

افزارها نرم از برخی . اند شده تغییر و دستکاری دچار ها فایل از کدامیک که میداند سیستم مدیر زیرا

قابلیت این نام و اند کرده کار زمیه این روی بر تخصصی بصورت نیزSIVیاSystem Integrity

Veriferیا میزبان تحت نفوذ تشخیص های سیستم که باشید داشته خاطر به .باشد میHIDSها

مورد شبکه تحت نفوذ تشخیص های سیستم در معمول فعال واکنش و هستند غیرفعال واکنش دارای

.گیرد می قرار استفاده

44. نفوذ تشخيص هاي سيستم زدن دور هاي روشاIDS

نفوذ تشخيص هاي سيستم از بسياريIDSيا الگوها مقايسه نام به ساختاري از ساده"Pattern

Matchingمي خود براي خاص الگوي نوع يك داراي شده شناخته حمله نوع هر ، كنند مي استفاده

يك كرده ايجاد با بنابراين ، دارد وجود الگو اين در حمله انجام روشا و شدن انجام نوع واقع در كه باشد

با را حملت نوع اين از بسياري راحتي به ميتوان شده شناخته حمله هاي الگو انواع از داده پايگاه

بتواند مهاجم كه صورتي در كه اينجاست مهم نكته اما ، داد تشخيص هايشان الگو با مقايسه

جديد حمله شناسايي به قادر ها سيستم اينگونه دهد انجام حملت الگوي در تغييري كوچكترين

زدن دور فرايند . يود نخواهندIDSيا امضاء در تغييرات اعمال بوسيلهsignatureمي حمله به مربوط

هاي سرور از بعضي مثال براي ، باشدPOP3دچار شود وارد طولني عبور رمز آنها براي كه صورتيكي در

Bufer Overfowزدن دور كلي هاي روشا . شوند ميIDS: هستند زير شرحا به

1يا شدن .داخلInsertion

2يا كردن .گريزEvasion

3يا كردن سرويس از .خارجDenial Of Service

4مختلط و تركيبي .حملتComplex Attacks

5يا كردن .گيجObfuscation

.De-synchronization – Post Connection SYN 6

.De-synchronization – Pre Connection 7

8يا كردن .متلشيFragmentation

9يا جلسات دادن .پيوندSession Splicing

45. ) نفوذ از جلوگیری سیستمIPSوایرلس در (

) وایرلس در نفوذ از جلوگیری سیستم یکWIPSمنظور رابه رادیو طیف که است شبکه در دیوایسی ،(

تا است قادر و میکند شناسایی ،محدوده در (نفوذ مجاز)شناسایی غیر ها پوینت اکسس شناسایی

را شبکه ،وایرلس در نفوذ از کننده جلوگیری های سیستم .دهد انجام را متقابل اقدامات خودکار بطور

حملت جلوگیری و شناسایی برای را شبکه مدیران دست و کرده محافظت وایرلسی تهدیدات برابر در

.میگذارند باز ،مختلف ای شبکه

که بگوییم را نکته این باید سیستم این مورد در بیشتر توضیحات ارائه از قبلIPSعبارت شده کوتاه

Intrusion Prevention System.میپردازیم بحث ادامه به راحت خیال با حال .است

سازی پیاده های لیهIPSوایرلس در

46. ) سیستم یک(Wireless Intrusion Prevention System WIPSاست مولفه تعدادی از متشکل ،

پیاده در ها مولفه این عملکرد .میکنند کار ،امنیت مانیتورینگ جامع راهکار ارائه برای یکدیگر کنار در که

سازیWIPS:میباشد زیر بشرحا سیسکو دیواس در

•Access points in Monitor Mode:شناسایی همراه به را ثابت های کانال اسکن

.میدهد ارائه ،بسته کپچر های قابلیت و حملت

•)(Mobility Services Engine running wireless IPS Services:قلب نقش

مانیتور حالت )در های پوینت اکسس و کنترلرها تمام از آلرم تجمیع در تپندهWIPSرا مربوطه (

آرشیو ،آتی اهداف برای سیستم مجازدر های وفایل هشدارها به مربوط اطلعات .میکند ایفا

.میشود

•)(Local Mode Access Point s:کلینت برای موقعیت اسکن کنار در را وایرلس سرویس

.میآورد فراهم ها

•)(Wireless LAN Controller s:مانیتور حالت ها)در پوینت اکسس از را حمله اطلعات

WIPS) به ((MSE Mobility Service Engineرا پیکربندی پارامترهای مقابل در و ارسال

.میکند توزیع ها پوینت اکسس برای

•Wireless Control System:سرویس پیکربندی ابزارWIPSروی برMSEارسال ،

های پیکربندیWIPSمانیتور حالت در پوینت اکسس تنظیم و کنترلر بهIPSشبکه مدیر برای را

های آلرم مشاهده در همچنین .میدهد ارائهIPSبه دسترسی و گزارشات ،مجوزها ،وایرلس

.میشود استفاده آن از نیز تهدیدات دانشنامه

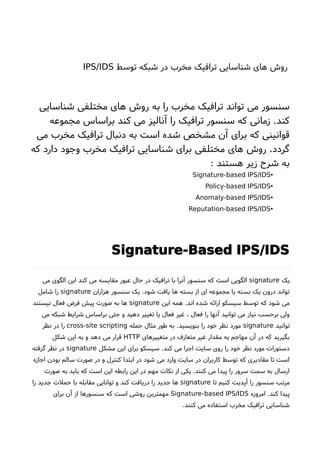

47. توسط شبکه در مخرب ترافیک شناسایی های روشاIPS/IDS

شناسایی مختلفی های روشا به را مخرب ترافیک تواند می سنسور

مجموعه براساس کند می آنالیز را ترافیک سنسور که زمانی .کند

می مخرب ترافیک دنبال به است شده مشخص آن برای که قوانینی

که دارد وجود مخرب ترافیک شناسایی برای مختلفی های روشا .گردد

: هستند زیر شرحا به

•Signature-based IPS/IDS

•Policy-based IPS/IDS

•Anomaly-based IPS/IDS

•Reputation-based IPS/IDS

Signature-Based IPS/IDS

یکsignatureمی الگوی این کند می مقایسه عبور حال در ترافیک با آنرا سنسور که است الگویی

هزاران سنسور یک .شود یافت ها بسته از ای مجموعه یا بسته یک درون تواندsignatureشامل را

این همه .اند شده ارائه سیسکو توسط که شود میsignatureنیستند فعال فرض پیش صورت به ها

می شبکه شرایط براساس حتی و دهید تغییر یا فعال غیر ، فعال را آنها توانید می نیاز برحسب ولی

توانیدsignatureحمله مثال طور به .بنویسید را خود نظر موردcross-site scriptingنظر در را

متغییرهای در متعارف غیر مقدار یه مهاجم آن در که بگیریدHTTPشکل این به و دهد می قرار

مشکل این برای سیسکو .کند می اجرا سایت روی را خود نظر مورد دستوراتsignatureگرفته نظر در

اجازه بودن سالم صورت در و کنترل ابتدا در شود می وارد سایت در کاربران توسط که مقادیری تا است

صورت به باید که است این رابطه این در مهم نکات از یکی .کنند می پیدا را سرور سمت به ارسال

تا کنیم آپدیت را سنسور مرتبsignatureرا جدید حملت با مقابله توانایی و کند دریافت را جدید ها

امروزه .کند پیداSignature-based IPS/IDSبرای آن از سنسورها که است روشی مهمترین

.کنند می استفاده مخرب ترافیک شناسایی

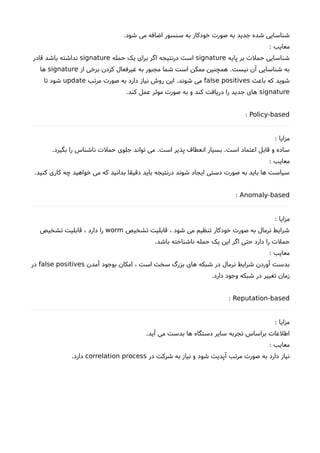

48. Policy-Based IPS/IDS

طور به .شود می مشخص شما شبکه امنیتی های سیاست براساس روشا این در ترافیک شناسایی

از استفاده اجازه شما سازمان امنیتی های سیاست مثالtelnetنمی را شبکه از خاص بخش یک در را

یک شما امنیتی سیاست این براساس نتیجه در .دهدruleکنید می مشخص آن در و کنید می تعریف

پورت با ترافیک عبور اجازه23و ندارد وجود شبکه خاص بخش یک سمت بهIPSاین از استفاده با

ruleما برای تواند میalertآنرا های بسته و کند ایجادdrop.کند

Anomaly-Based IPS/IDS

در مجاز غیر رفتار عنوان به شرایط این از غیر و شود می گرفته نظر در شبکه معمول رفتار روشا این در

های درخواست تعداد مثال طور به .شود می گرفته نظرTCPمی مشخص زمان واحد در پاسخ بدون

) باز نیمه اتصالت آن به که شودhalf-opened sessionاتصالت این مقدار اگر .شود می گفته (

و هشدار تولید به اقدام و دهد می تشخیص آنرا سنسور شود بیشتر شده مشخص مقدار از باز نیمه

dropشناسایی به موفق تواند می روشا این از استفاده با سنسور .کند می بسته کردنwormها

.بگیرد آنرا تکثیر جلوی و شود

Reputation-Based IPS/IDS

دستگاه تمام از اطلعات روشا این در .گیرد می انجام خوشنامی و شهرت براساس شناسایی روشا این

در که دنیا هایglobal correlationاین از تواند می ما سنسور و شود می آوری جمع اند کرده شرکت

شامل تواند می اطلعات این ، کند استفاده اطلعاتIP، شده مسدود هایURLs , DNS domains

سرویس .باشند شده شناسایی حمله مبدا عنوان به که ... وGlobal correlationبه سیسکو توسط

.شود می مدیریت ابری سرویس یک عنوان

: است شده داده عنوان ها روشا این معایب و مزایا اینجا در

Signature-based:

: مزایا

حملت .دارد وجود حمله نوع و نام تشخیص قابلیت .است آسان و ساده آن سازی پیاده و تنظیم

49. .شود می اضافه سنسور به خودکار صورت به جدید شده شناسایی

: معایب

پایه بر حملت شناساییsignatureحمله یک برای اگر درنتیجه استsignatureقادر باشد نداشته

از برخی کردن غیرفعال به مجبور شما است ممکن همچنین .نیست آن شناسایی بهsignatureها

باعث که شویدfalse positivesمرتب صورت به دارد نیاز روشا این .شوند میupdateتا شود

signature.کند عمل موثر صورت به و کند دریافت را جدید های

Policy-based:

: مزایا

.بگیرد را ناشناس حملت جلوی تواند می .است پذیر انعطاف بسیار .است اعتماد قابل و ساده

: معایب

.کنید کاری چه خواهید می که بدانید دقیقا باید درنتیجه شوند ایجاد دستی صورت به باید ها سیاست

Anomaly-based:

: مزایا

تشخیص قابلیت ، شود می تنظیم خودکار صورت به نرمال شرایطwormتشخیص قابلیت ، دارد را

.باشد ناشناخته حمله یک این اگر حتی دارد را حملت

: معایب

آمدن بوجود امکان ، است سخت بزرگ های شبکه در نرمال شرایط آوردن بدستfalse positivesدر

.دارد وجود شبکه در تغییر زمان

Reputation-based:

: مزایا

.آید می بدست ها دستگاه سایر تجربه براساس اطلعات

: معایب

در شرکت به نیاز و شود آپدیت مرتب صورت به دارد نیازcorrelation process.دارد

50. چه در و شده تنظیم چگونه سنسور اینکه براساس کند می شناسایی مخرب ترافیک سنسور که زمانی

) حالتیIPSیاIDSنوعی تواند می سنسور کند می کار (actionشده شناسایی ترافیک به نسبت را

این لیست .کند انتخابaction: است زیر شرحا به ها

•Deny attacker inlineاین :actionمدت برای را مهاجم آدرس از ارسالی های بسته تمام

شده مشخص زمانdrop، مشکل شدن برطرف صورت در زمان مدت این از بعد و کند می

آدرس این از ها بسته دیگرdrop.شد نخواهند

•Deny connection inlineیک به مربوط های بسته حالت این در :TCP sessionراdrop

طریق از ارتباط و کند میsessionآن که صورتی در دیگرsessionمی باشد نداشته مشکلی

.شود برقرار تواند

•Deny packet inlineسنسور توسط شده شناسایی بسته :drop.شود می

•( )Log attacker source packetsتولید به شروع سنسور حالت این در :logبا رابطه در

.کند می مهاجم مبدا آدرس براساس ها بسته

•( )Log victim destination packetsمقصدشان که هایی بسته تمام برای حالت این در :

است قربانیlog.شود می تولید

•( )Log pair source, destination packetsحالت این در :logمی تولید هایی بسته برای

و مهاجم بین که هایی بسته برای واقع در .باشد قربانی و مهاجم آنها مقصد و مبدا که شود

شوند می دروبدل قربانیlog.شود می تولید

•Produce alertیک :alertتوسط شناسایی هنگام درIDS/IPS.شود می ایجاد

•Produce verbose alertمشابه آن عملکرد :Produce alertیک که تفاوت این با است

.شود می شامل نیز را بسته کل از کپی

•Request block connectionکردن بلک برای دیگر دستگاه یک از سنسور اینجا در :

.گیرد می کمک کانکشن

•Request block hostکردن بلک درخواست سنسور :IP.کند می را مهاجم

•Request SNMP trapبسته یک :SNMP trap.شود می ارسال

•Reset TCP connectionکردن ریست درخواست :connection.کند می ارسال

51. با بال لیست در که های آیتم : نکتهdenyتوسط تنها شود می شروعIPS.هستند اجرا قابل

52. شبکه در شما اگر بنابراین .کند متوقف را او نتواند کسی همینطور و نشوند دیده خواهد می مهاجمIPS

IDSدید از کند می سعی مهاجم باشید داشتهIPSIDSاست ممکن که هایی روشا .بماند مخفی

زدن دور و فرار برای مهاجمIPS/IDSشرحا به ها روشا این با مقابله های راه همچنین و کند استفاده

:است زیر

•Trafc fragmentationیک های بسته روی را خود مخرب ترافیک مهاجم روشا این در :

sessionکه کند می توزیعIPSکل مقابله برای .نشود آن متوجهsessionسنسور توسط

reassemblyتوسط مخرب ترافیک کل درنتیجه شود میIPS/IDS.شود می دیده

•Trafc substitution and insertionفرمت یک با را دیتا در موجود کاراکترهای مهاجم :

ترافیک ماهیت روشا این در باشند داشته را معنی همان مقصد در که کند می جایگزین متفاوت

های رشته از استفاده مثال طور به .شود می داده تغییرUnicodeبه قادر نهایی مقصد در که

نرمال تکنیک از مقابله برای .کنند می سنسور زدن دور به اقدام تکنیک این با .است آن تفسیر

داشتن لحاظ به را ترافیک سنسور .شود می استفاده هنجار رفع و سازیUnicodeجایگزینی ،

با فاصلهtab.کند می بررسی موارد سایر و حروف به حساسیت ،

•Protocol level misinterpretationگول را سنسور که کند تلشا است ممکن مهاجم :

با سالم بسته یک مهاجم مثال طور به بزنیدTTLکه کند ارسال پایینIPSآن و دریافت را بسته

خاطر به اما است سالم بسته کند می بررسی راTTLرا بسته پایینdropسپس کند می

با قبل بسته مشخصات با بسته یک مهاجمTTLو کند می ارسال مخرب دیتای با اینار و درست

که است قبلی بسته همان بسته که کند می فکر سنسورTTL)بسته شده اصلحا آن

duplicateبا را عمل همین یا دهد می ورود اجازه آن به مجدد بررسی بدون درنتیجه است (

استفادهTCP Checksum) اعتبارسنجی و آنالیز از مقابله برای .دهد می انجامIP Time-To-

(Live TTLوTCP checksum.شود می استفاده

•)(Timing attacks for example,“low and slow”attacksمقداری به بسته ارسال :

یک در شده مشخص مقدار از کمترsignatureمشاهده صورت در مثال طور به .1000بسته

یک ثانیه در خاصsignatureارسال به اقدام مهاجم و کند می پیدا مطابقت900می بسته

فواصل کردن مشخص با توان می .دهد می انجام طولنی زمانی های بازه در را کار این و کند

.کرد مقابله روشا این با اطلعات این آوری جمع برای جانبی های ابزار از استفاده و زمانی

•Encryption and tunnelingمی ارسال قربانی به را خود ترافیک تانل و رمزنگاری وسیله به :

تنها و دهد قرار بازرسی مورد را اطلعات محتوای تواند نمی سنسور دیتا رمزنگاری صورت در .کند

تاتلGRE.کند بازرسی تواند می را

•Resource exhaustionتولید باعث حواسپرتی ایجاد جهت ساده حمله یک با مهاجم :

هزارانalertخود اصلی حمله که کند می فراهم خود برای را امکان این شکل این به و شود می

می مدیریتی تیم یا سنسور تحلیل باعث درگیری این .نشود آن متوجه کسی و دهد انجام را

از انبوهی حجم با که شودalertو شوند می مواجه هاalertمی گم آنها بین در مهم های

زمانی بازه در روشا این در .باشد می اتفاقات سازی خلصه از استفاده مقابله شود.روشا

یک سنسور مشخصalertمثل که کند می عنوان آن در و کند می تولید2000حمله این از بار

53. زیاد بسیار تعداد شکل این به و است داده رخalertچند قالب در هاalertمی داده نمایش

.شوند