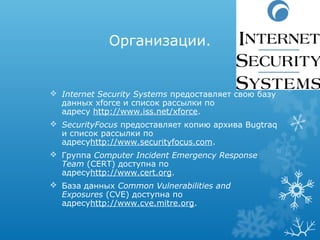

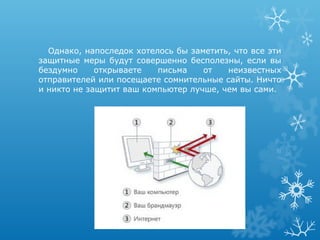

Документ описывает принципы работы брандмауэров (firewall), их важность для защиты компьютерных сетей от хакеров и вредоносных программ. Он подробно рассматривает свойства, категории, достоинства и недостатки брандмауэров, а также важность разработки корпоративной политики санитарной безопасности и контроля за действиями системы. Заключение подчеркивает, что безопасность системы — это непрерывный процесс, требующий внимания пользователей к своим действиям.