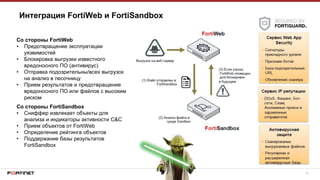

Документ обсуждает актуальность проблем целенаправленных атак и методы их предотвращения с помощью FortiSandbox, системы для анализа и защиты от угроз. Основное внимание уделяется интеграции FortiSandbox с другими решениями Fortinet, а также его ключевым функциям и эффективности в выявлении вредоносного ПО. Документ подчеркивает важность комплексного подхода к безопасности с использованием современных технологий для снижения времени на реакцию на инциденты.