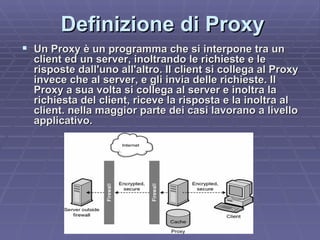

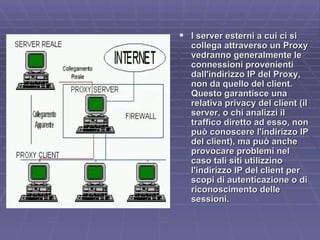

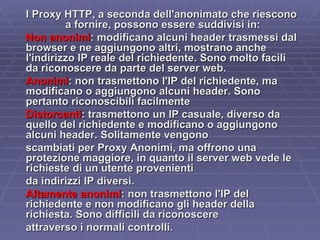

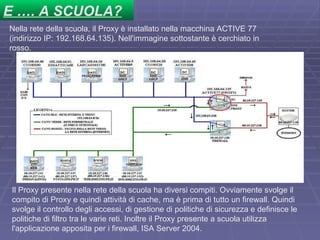

Il documento descrive il funzionamento e le differenze tra firewall e proxy nelle reti di computer. I firewall agiscono come barriere di sicurezza, filtrando il traffico e aumentando la protezione, mentre i proxy si frappongono tra client e server per inoltrare richieste e migliorare la connettività e il monitoraggio. Vengono discussi anche vantaggi e svantaggi di entrambi, con riferimenti specifici all'uso di un proxy all'interno di una rete scolastica.