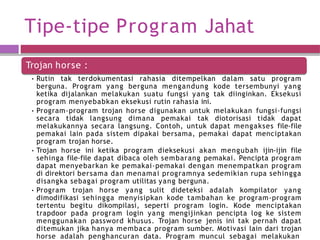

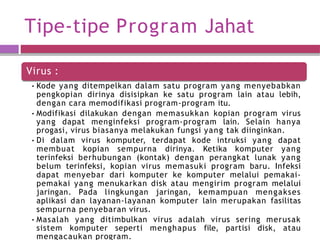

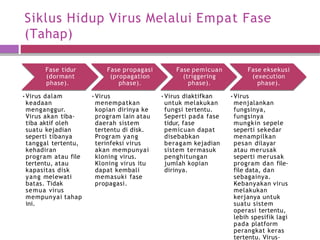

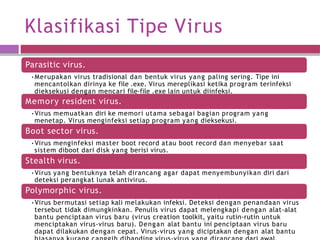

Dokumen ini membahas berbagai tipe program jahat seperti virus, worm, trojan horse, dan logic bomb, serta cara kerja dan dampaknya terhadap sistem komputer. Tiap jenis program memiliki karakteristik dan metode penyebaran yang berbeda, dan penting untuk menerapkan strategi pencegahan serta penanggulangan melalui penggunaan perangkat lunak antivirus yang terus berkembang. Penulis virus dan pembuat antivirus terus bersaing untuk melindungi dan menyerang sistem komputasi.