Recommended

PDF

Ingress on Azure Kubernetes Service

PDF

3分でわかるAzureでのService Principal

PDF

Azure Monitor Logで実現するモダンな管理手法

PDF

Infrastructure as Code (IaC) 談義 2022

PDF

今改めて学ぶ Microsoft Azure 基礎知識

PPTX

サポート エンジニアが Azure Networking をじっくりたっぷり語りつくす会

PPTX

どうやって決める?kubernetesでのシークレット管理方法(Cloud Native Days 2020 発表資料)

PDF

Microsoft Azure Storage 概要

PDF

PDF

AWS Black Belt Online Seminar AWS Direct Connect

PPTX

PPTX

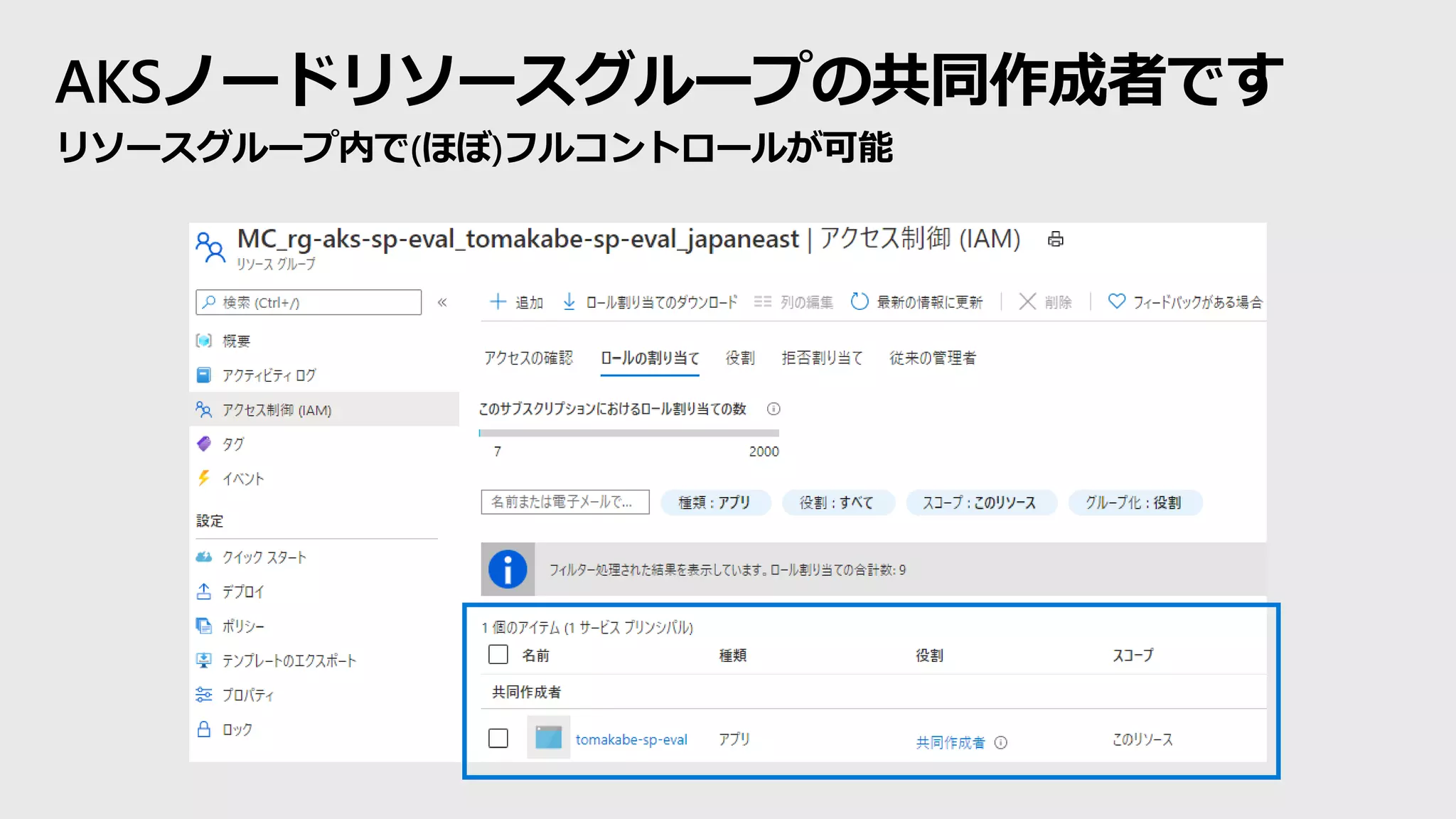

PDF

Pod Security AdmissionによるKubernetesのポリシー制御(Kubernetes Novice Tokyo #21 発表資料)

PPTX

Anthos を使ったエンタープライズ向けクラスタの設計とアップグレード戦略のススメ(CloudNative Days Tokyo 2021 発表資料)

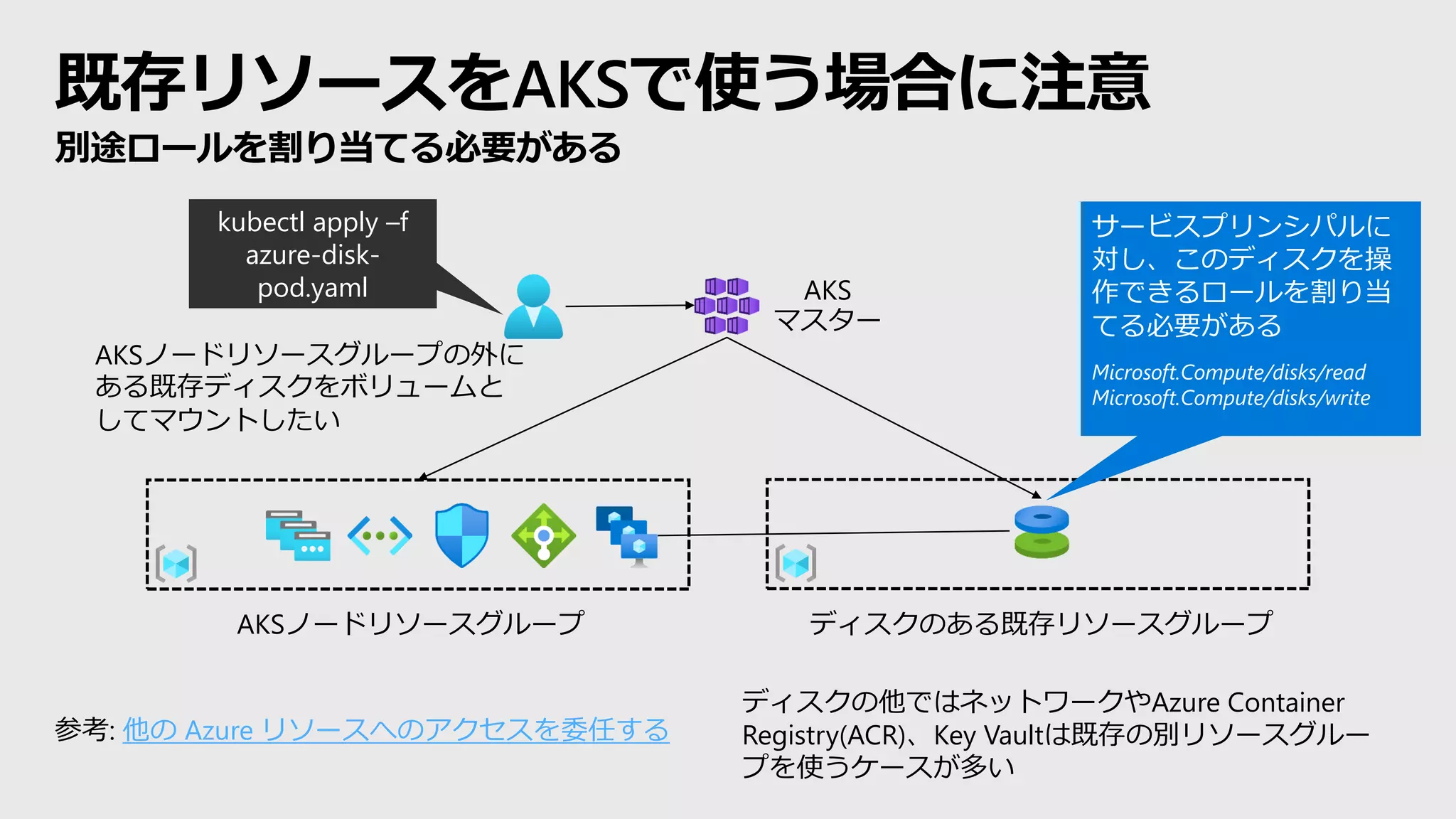

PDF

PPTX

NTTデータ流Infrastructure as Code~ 大規模プロジェクトを通して考え抜いた基盤自動化の新たな姿~(NTTデータ テクノロジーカンフ...

PDF

PDF

Kubernetesのしくみ やさしく学ぶ 内部構造とアーキテクチャー

PDF

Grafana LokiではじめるKubernetesロギングハンズオン(NTT Tech Conference #4 ハンズオン資料)

PPTX

PDF

PPTX

Azure API Management 俺的マニュアル

PDF

【de:code 2020】 Azure Red hat OpenShift (ARO) によるシステムアーキテクチャ構築の実践

PDF

The Twelve-Factor Appで考えるAWSのサービス開発

PDF

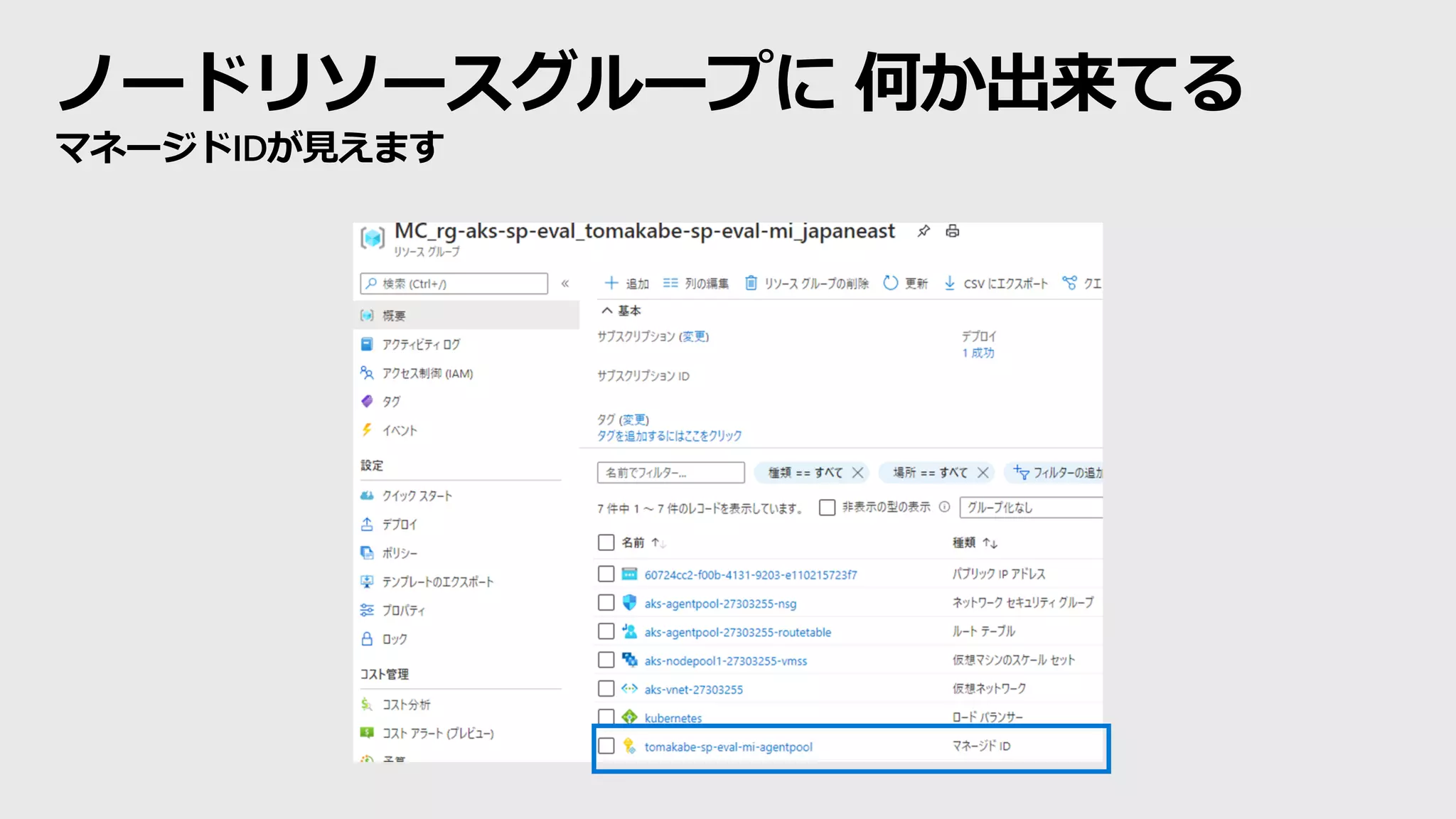

Mercari JPのモノリスサービスをKubernetesに移行した話 PHP Conference 2022 9/24

PPTX

Azure ADアプリケーションを使用した認証のあれやこれ

PPTX

CloudNativePGを動かしてみた! ~PostgreSQL on Kubernetes~(第34回PostgreSQLアンカンファレンス@オンライ...

PDF

PPTX

Azure AD によるリソースの保護 how to protect and govern resources under the Azure AD

PDF

More Related Content

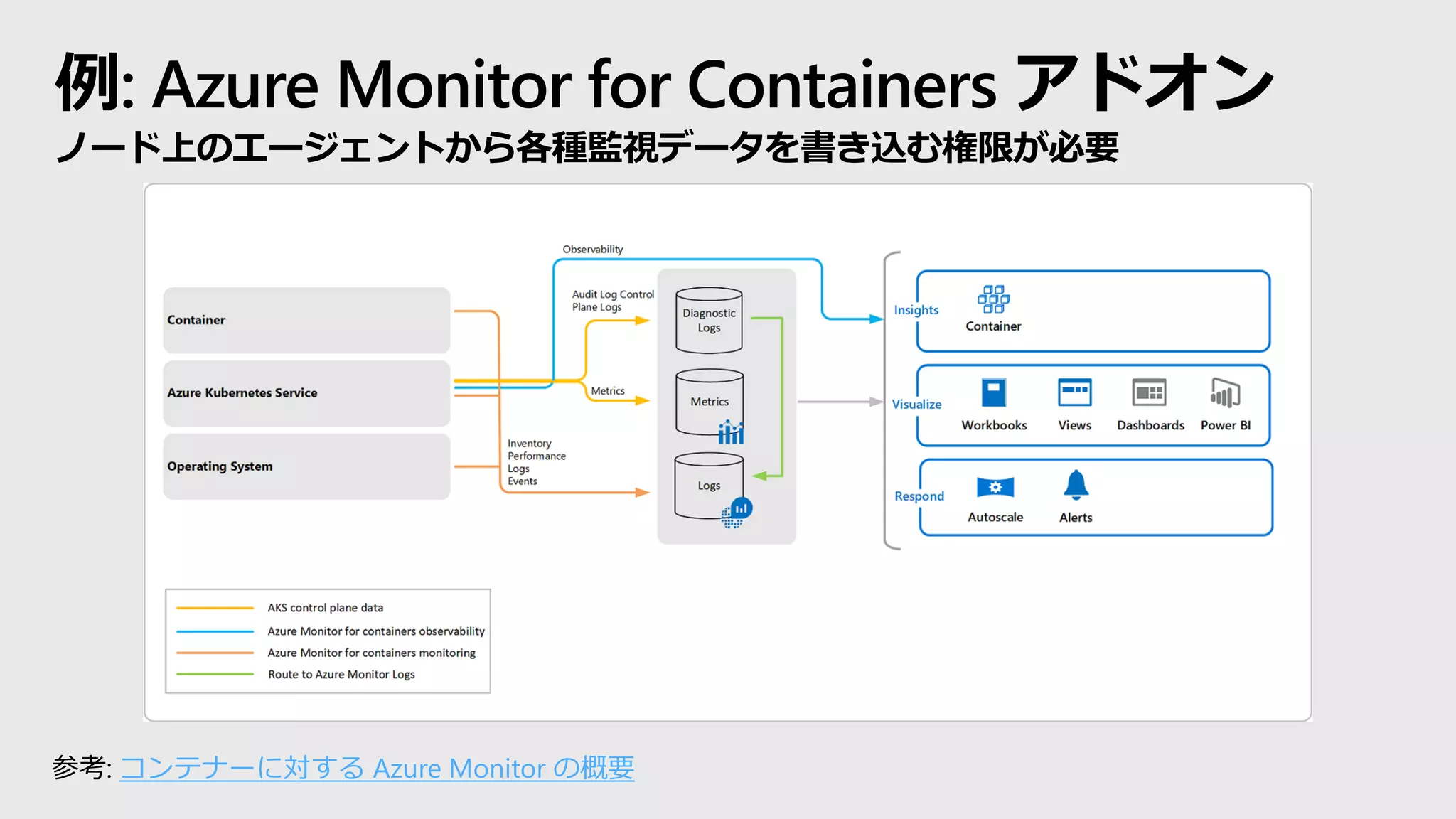

PDF

Ingress on Azure Kubernetes Service

PDF

3分でわかるAzureでのService Principal

PDF

Azure Monitor Logで実現するモダンな管理手法

PDF

Infrastructure as Code (IaC) 談義 2022

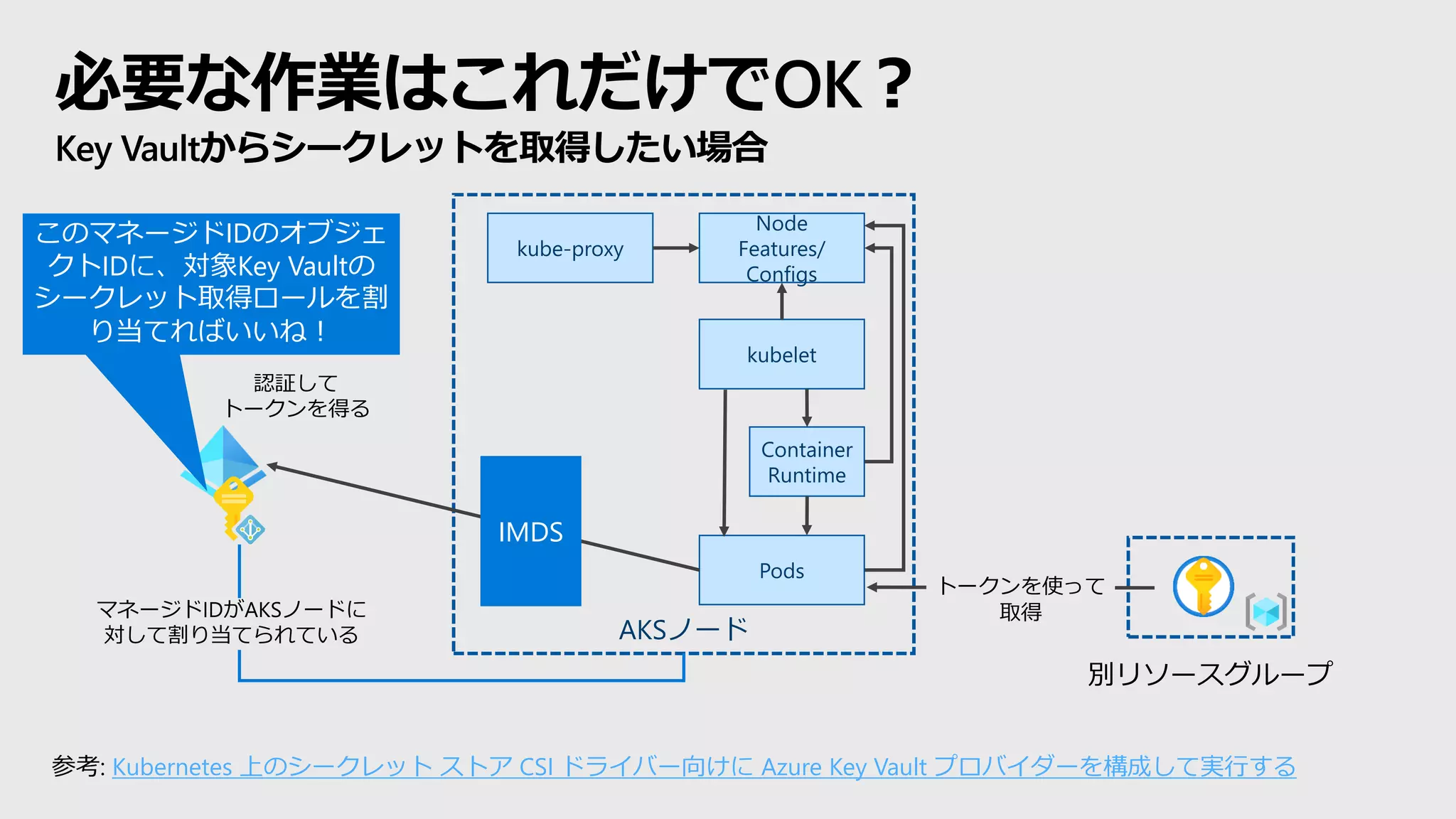

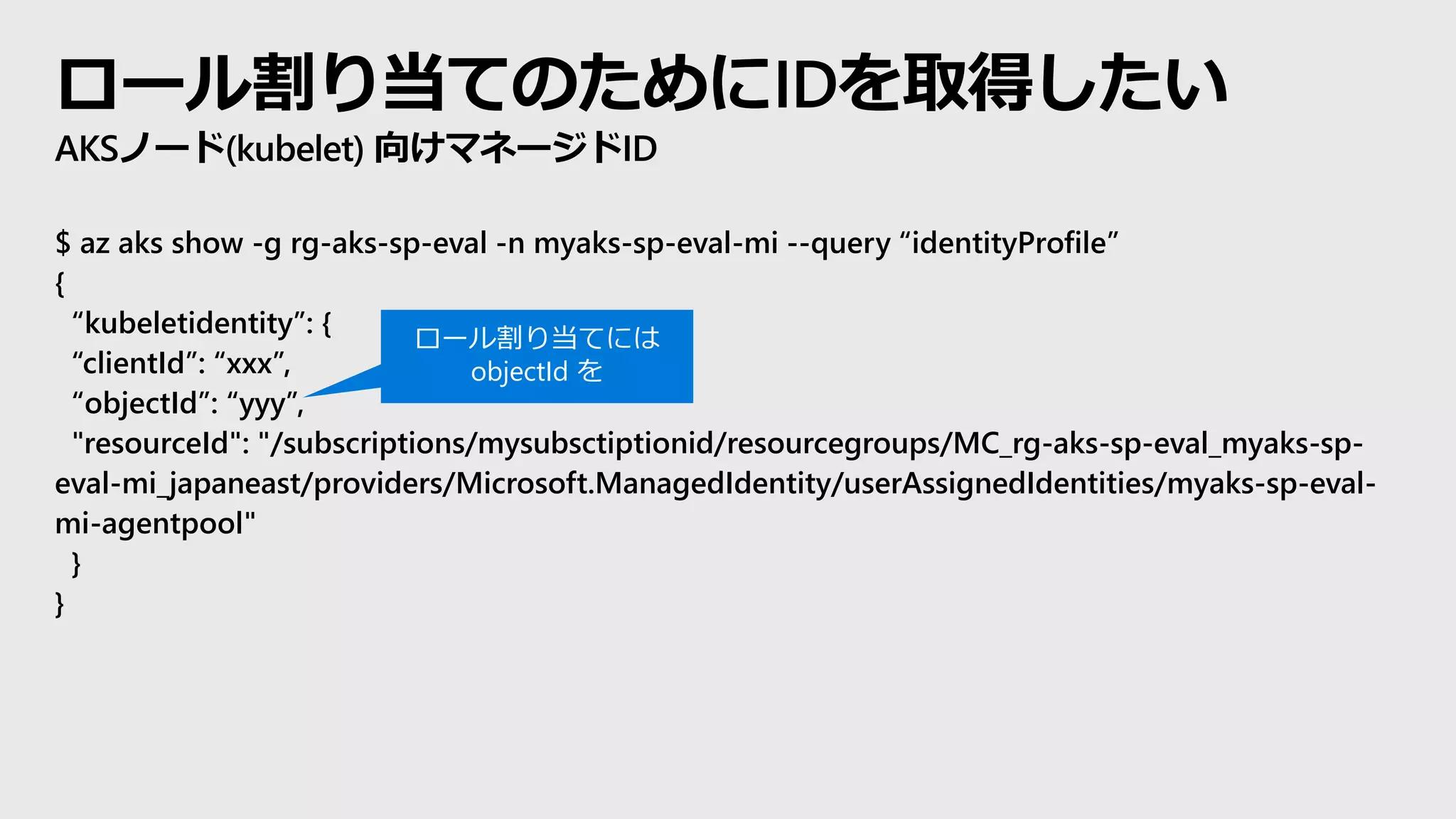

PDF

今改めて学ぶ Microsoft Azure 基礎知識

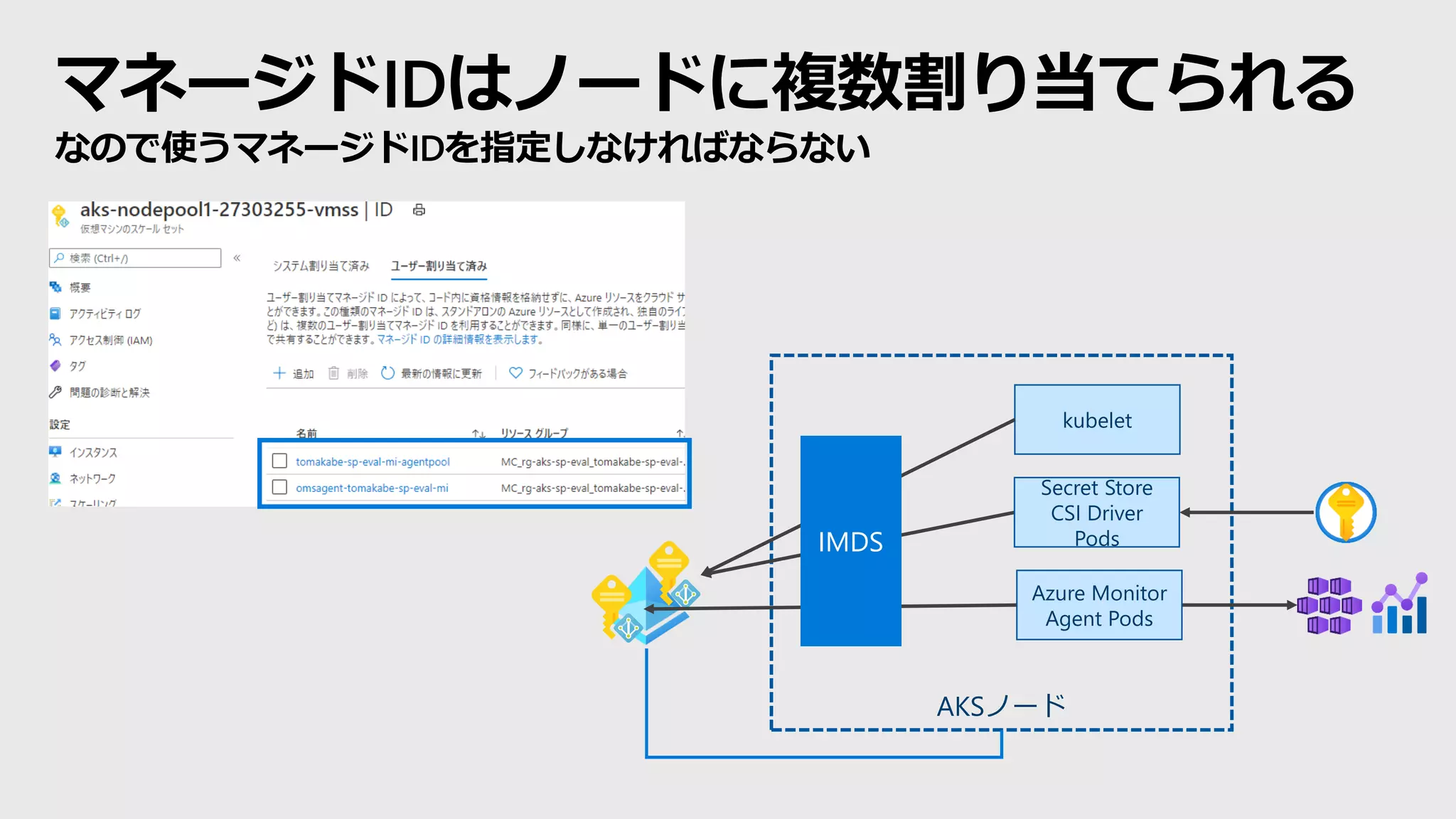

PPTX

サポート エンジニアが Azure Networking をじっくりたっぷり語りつくす会

PPTX

どうやって決める?kubernetesでのシークレット管理方法(Cloud Native Days 2020 発表資料)

PDF

Microsoft Azure Storage 概要

What's hot

PDF

PDF

AWS Black Belt Online Seminar AWS Direct Connect

PPTX

PPTX

PDF

Pod Security AdmissionによるKubernetesのポリシー制御(Kubernetes Novice Tokyo #21 発表資料)

PPTX

Anthos を使ったエンタープライズ向けクラスタの設計とアップグレード戦略のススメ(CloudNative Days Tokyo 2021 発表資料)

PDF

PPTX

NTTデータ流Infrastructure as Code~ 大規模プロジェクトを通して考え抜いた基盤自動化の新たな姿~(NTTデータ テクノロジーカンフ...

PDF

PDF

Kubernetesのしくみ やさしく学ぶ 内部構造とアーキテクチャー

PDF

Grafana LokiではじめるKubernetesロギングハンズオン(NTT Tech Conference #4 ハンズオン資料)

PPTX

PDF

PPTX

Azure API Management 俺的マニュアル

PDF

【de:code 2020】 Azure Red hat OpenShift (ARO) によるシステムアーキテクチャ構築の実践

PDF

The Twelve-Factor Appで考えるAWSのサービス開発

PDF

Mercari JPのモノリスサービスをKubernetesに移行した話 PHP Conference 2022 9/24

PPTX

Azure ADアプリケーションを使用した認証のあれやこれ

PPTX

CloudNativePGを動かしてみた! ~PostgreSQL on Kubernetes~(第34回PostgreSQLアンカンファレンス@オンライ...

PDF

Similar to Demystifying Identities for Azure Kubernetes Service

PPTX

Azure AD によるリソースの保護 how to protect and govern resources under the Azure AD

PDF

PDF

Kubernetes Service Account As Multi-Cloud Identity / Cloud Native Security Co...

PDF

実践 Amazon KMS #cmdevio2015

PPTX

AKS on Azure Stack HCI/Windows Serverの準備と監視 _ Preparing and monitoring AKS on...

PDF

20171011_ID-based Securityにおける中核サービスとしてのAzure Active Directory

PPTX

Azure id and rbac v0.7.19.0815

PDF

Sec004 cloud first、_mobile_first_におけるid

PDF

20191125 Container Security

PPTX

Private Azure Kubernetes Service cluster を触ってみよう♪

PPTX

Azure Active Directory 利用開始への第一歩

PDF

PDF

[SC05] 株式会社アシックス様における Azure AD 導入プロジェクトの実際

PDF

あなたもハマるかもしれない "Azure あるある" ~アーキテクトがクラウド導入の現場で見た課題の傾向と対策~

PDF

ARC-005_あなたもハマるかもしれない "Azure あるある" ~アーキテクトがクラウド導入の現場で見た課題の傾向と対策~

PPTX

PDF

[Japan Tech summit 2017] SEC 006

PDF

20171201_02_idb_security_wg発表_p

PDF

Azure Kubernetes Service Overview

PDF

AzureActiveDirectoryの認証の話(Azure周りの自動化編)

More from Toru Makabe

PDF

PDF

細かすぎて伝わらないかもしれない Azure Container Networking Deep Dive

PDF

Azure Blueprints - 企業で期待される背景と特徴、活用方法

PDF

ミッション : メガクラウドを安全にアップデートせよ!

PDF

俺の Kubernetes Workflow with HashiStack

PDF

Resilience Engineering on Kubernetes

PDF

PDF

PDF

Azure Kubernetes Service 2019 ふりかえり

PDF

PDF

NoOps Japan Community 1st Anniversary 祝辞

PDF

ZOZOTOWNのCloud Native Journey

PDF

PDF

PDF

インフラ野郎 Azureチーム at クラウド boost

PDF

ダイ・ハード in the Kubernetes world

PDF

PDF

インフラエンジニア エボリューション ~激変する IT インフラ技術者像、キャリアとスキルを考える~ at Tech Summit 2018

PDF

インフラ野郎 Azureチーム v18.11 at Tech Summit 2018

PDF

Recently uploaded

PDF

PCCC25(設立25年記念PCクラスタシンポジウム):東京大学情報基盤センター テーマ1/2/3「Society5.0の実現を目指す『計算・データ・学習...

PDF

基礎から学ぶ PostgreSQL の性能監視 (PostgreSQL Conference Japan 2025 発表資料)

PDF

安価な ロジック・アナライザを アナライズ(?),Analyze report of some cheap logic analyzers

PDF

第25回FA設備技術勉強会_自宅で勉強するROS・フィジカルAIアイテム.pdf

PPTX

PDF

visionOS TC「新しいマイホームで過ごすApple Vision Proとの新生活」

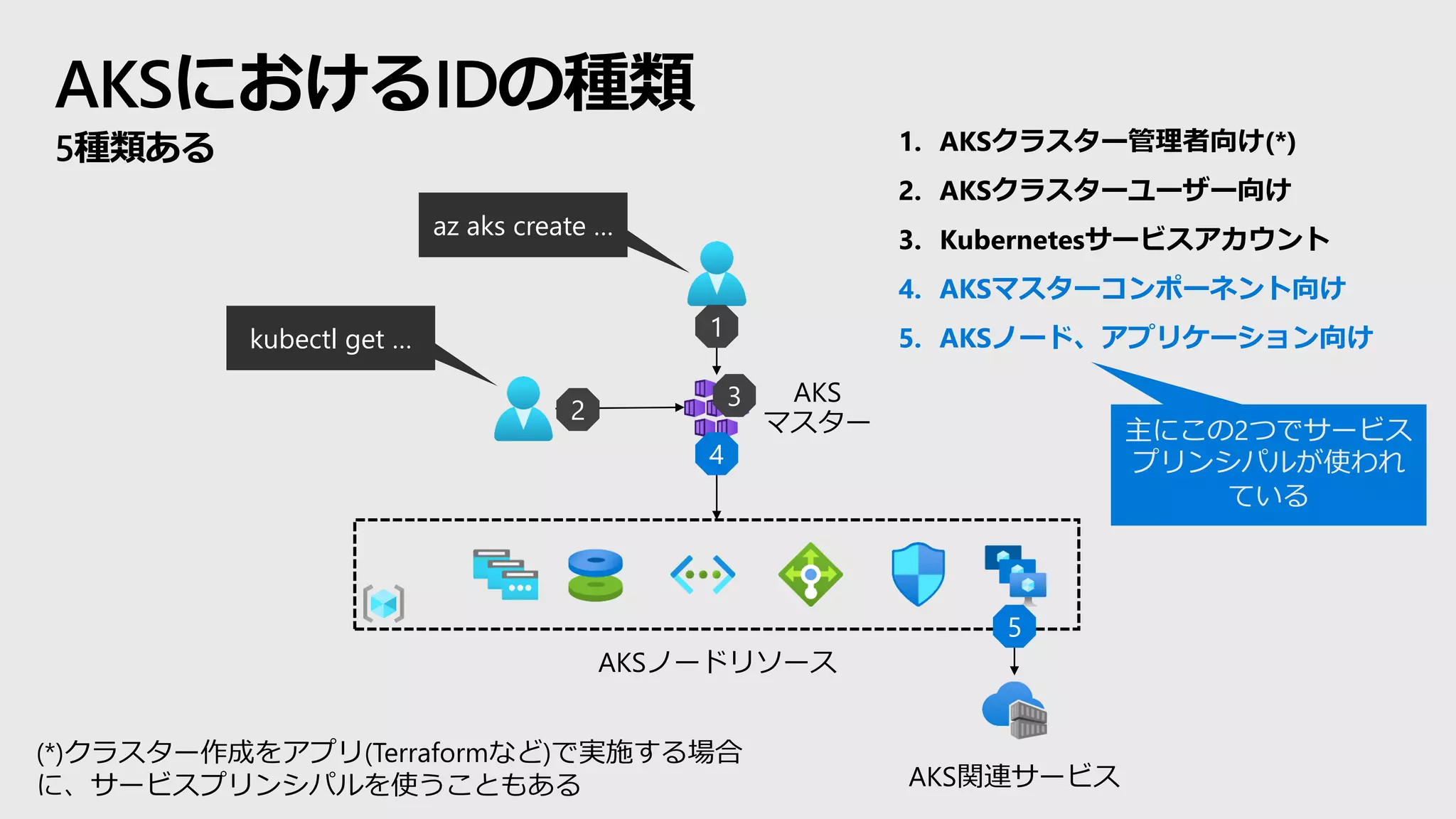

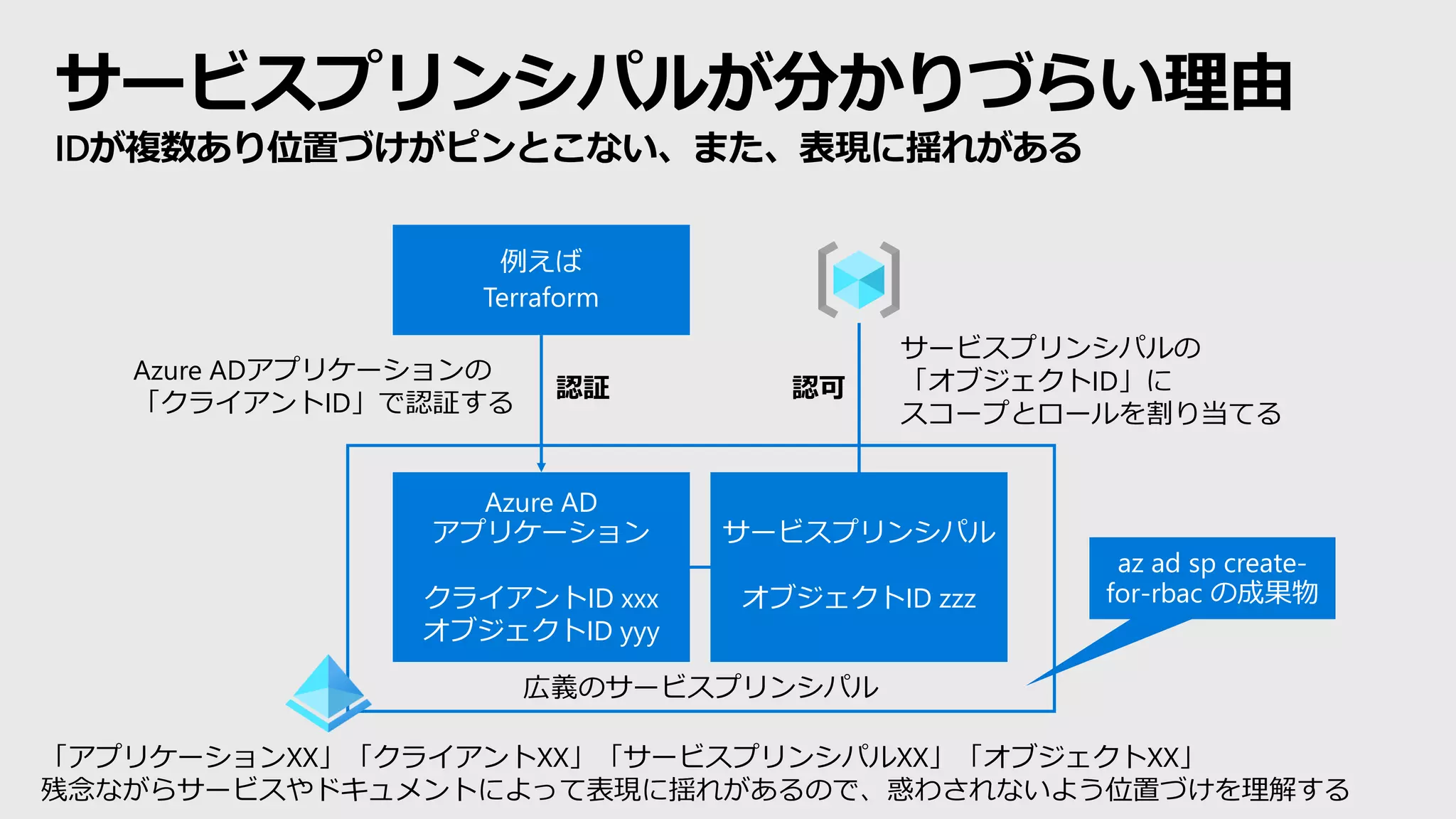

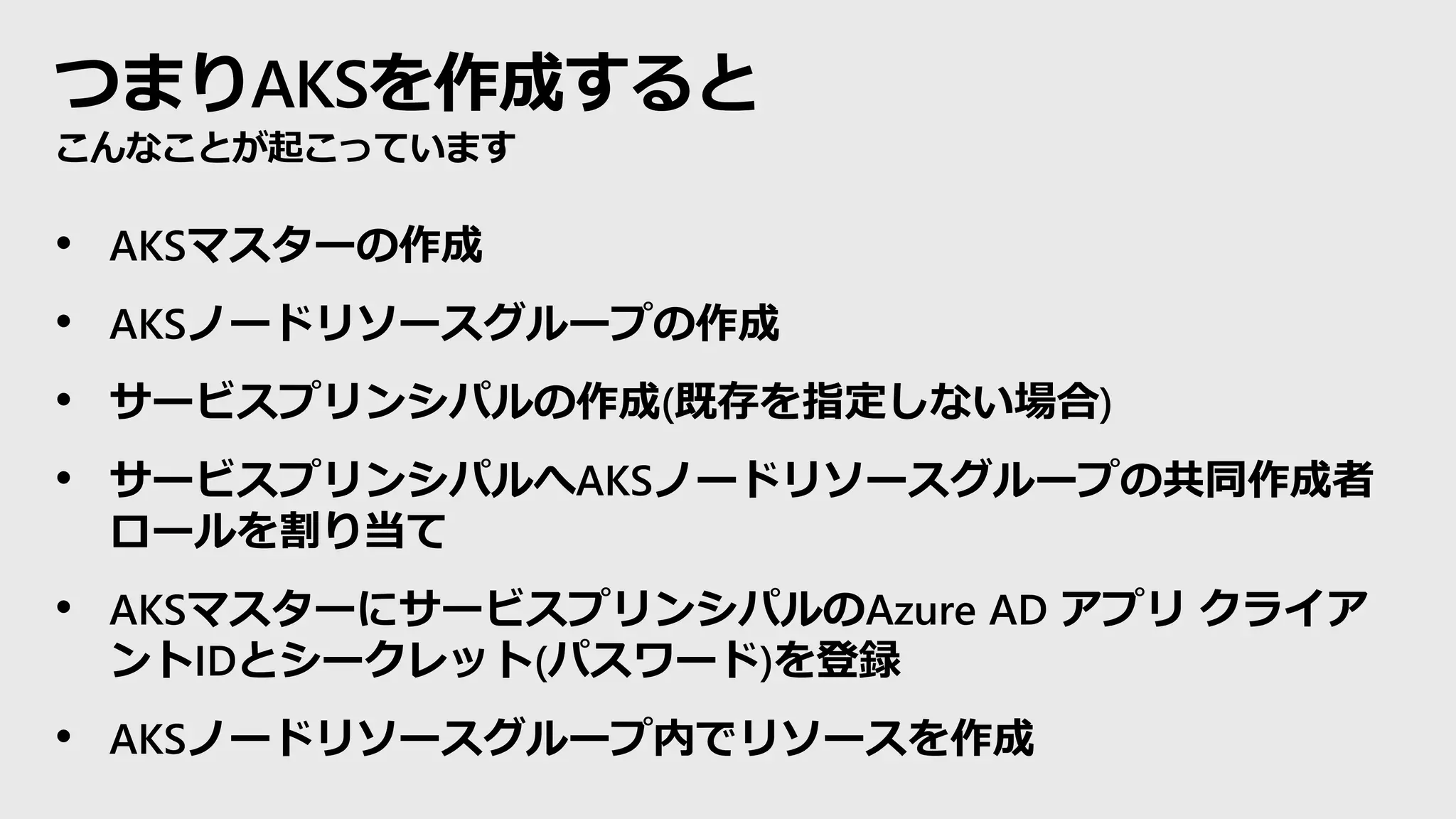

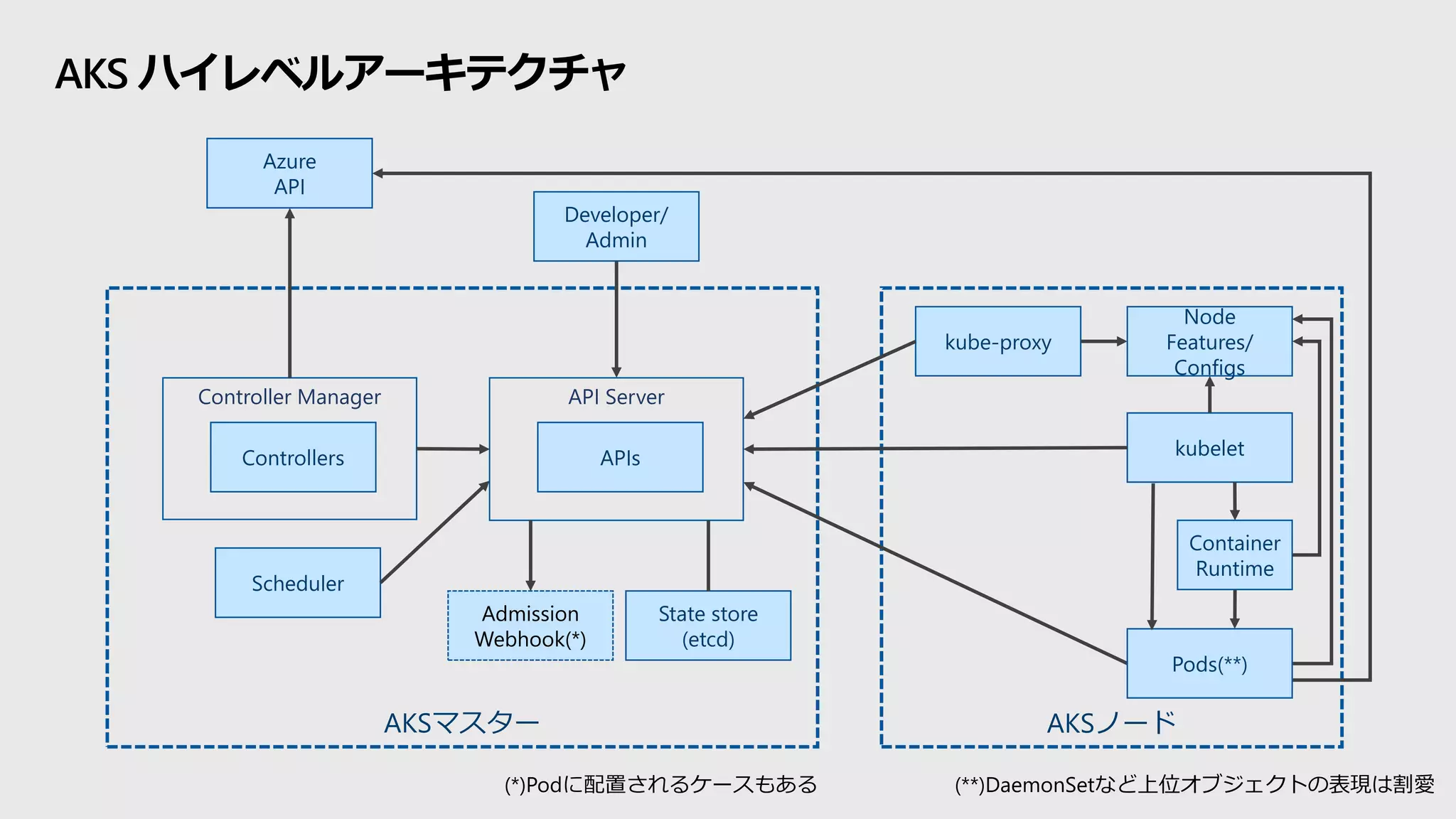

Demystifying Identities for Azure Kubernetes Service 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. AKSにおけるIDの種類

5種類ある

az aks create …

kubectl get … 1

2

4

5

1. AKSクラスター管理者向け(*)

2. AKSクラスターユーザー向け

3. Kubernetesサービスアカウント

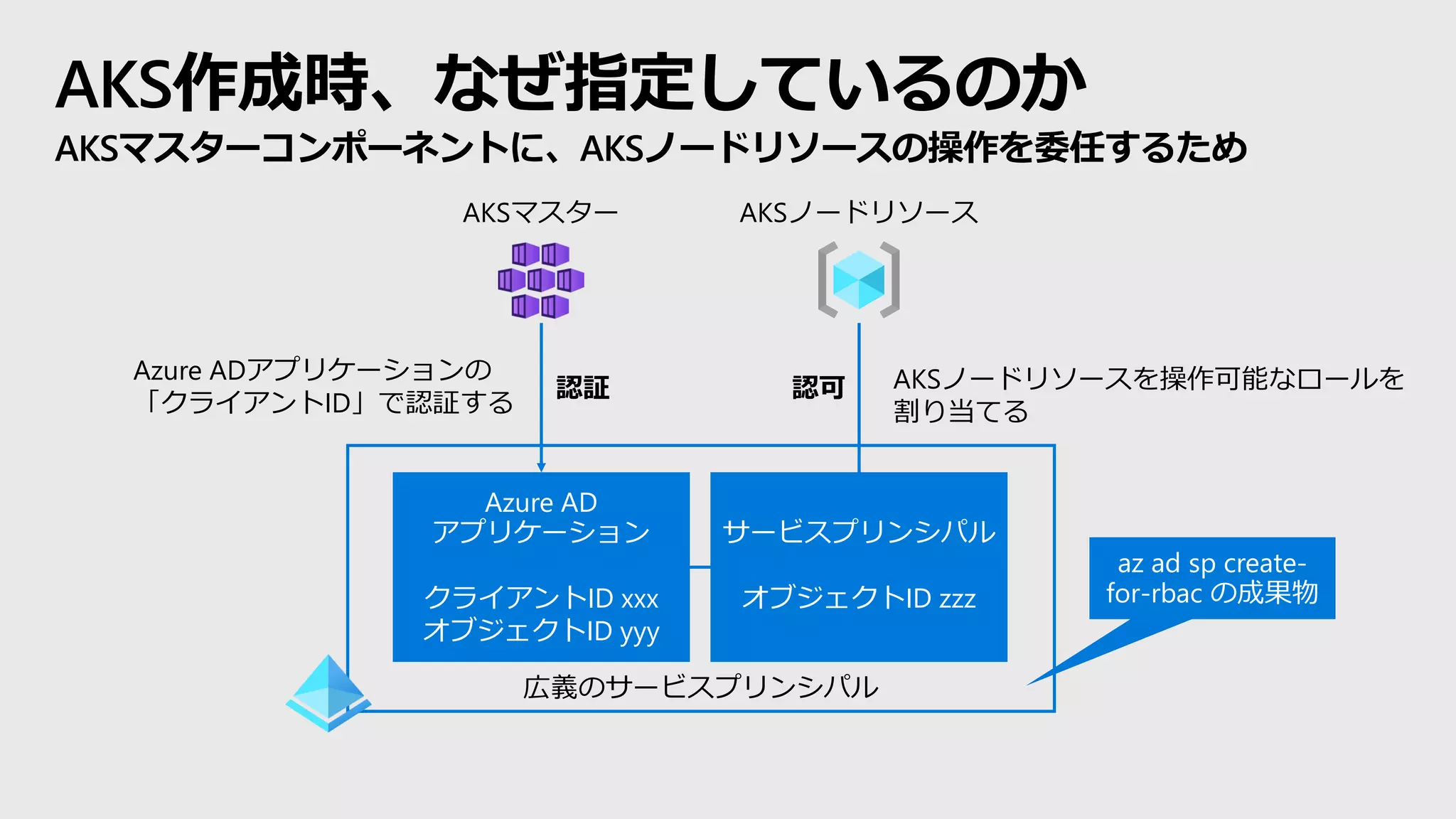

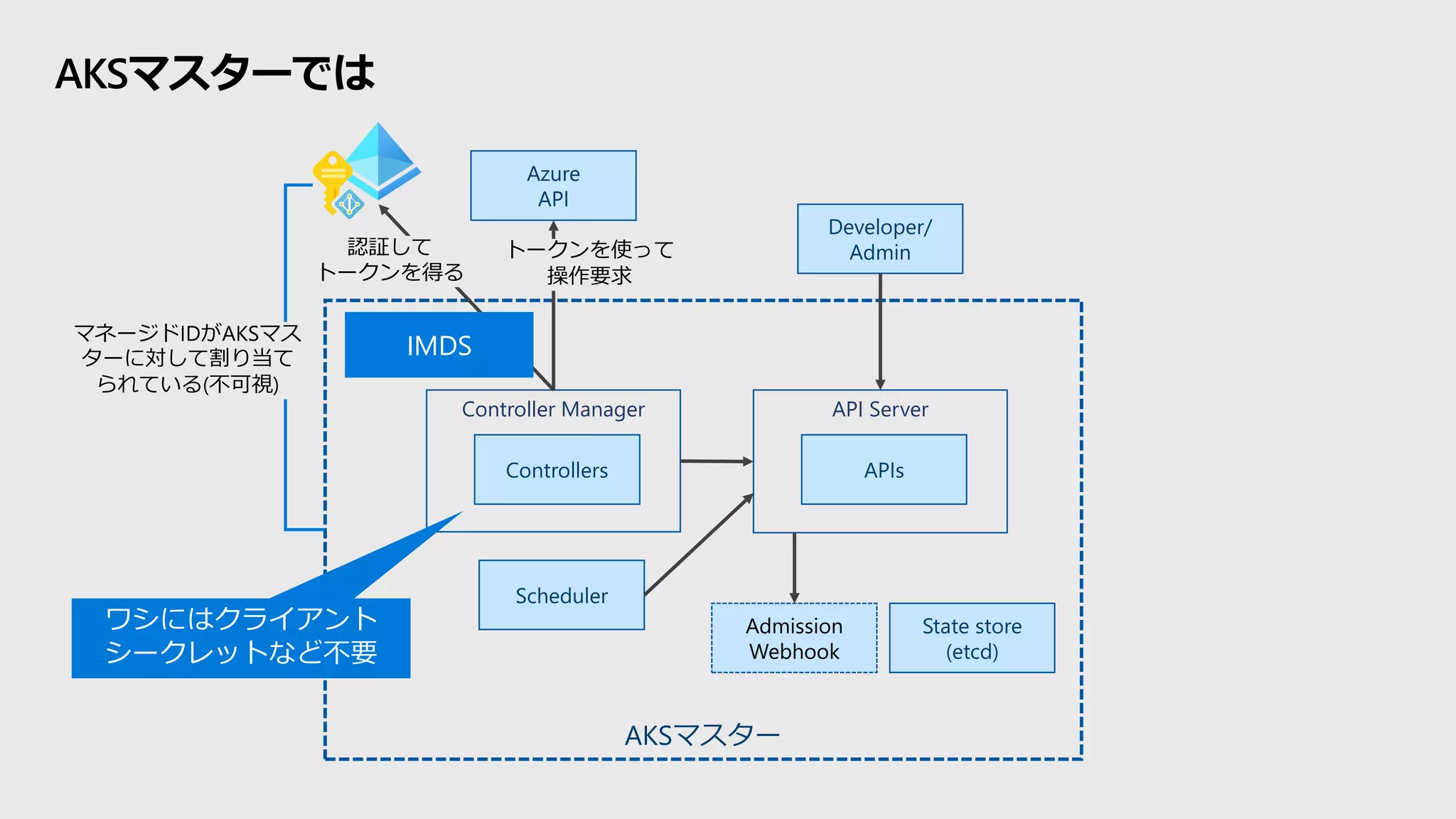

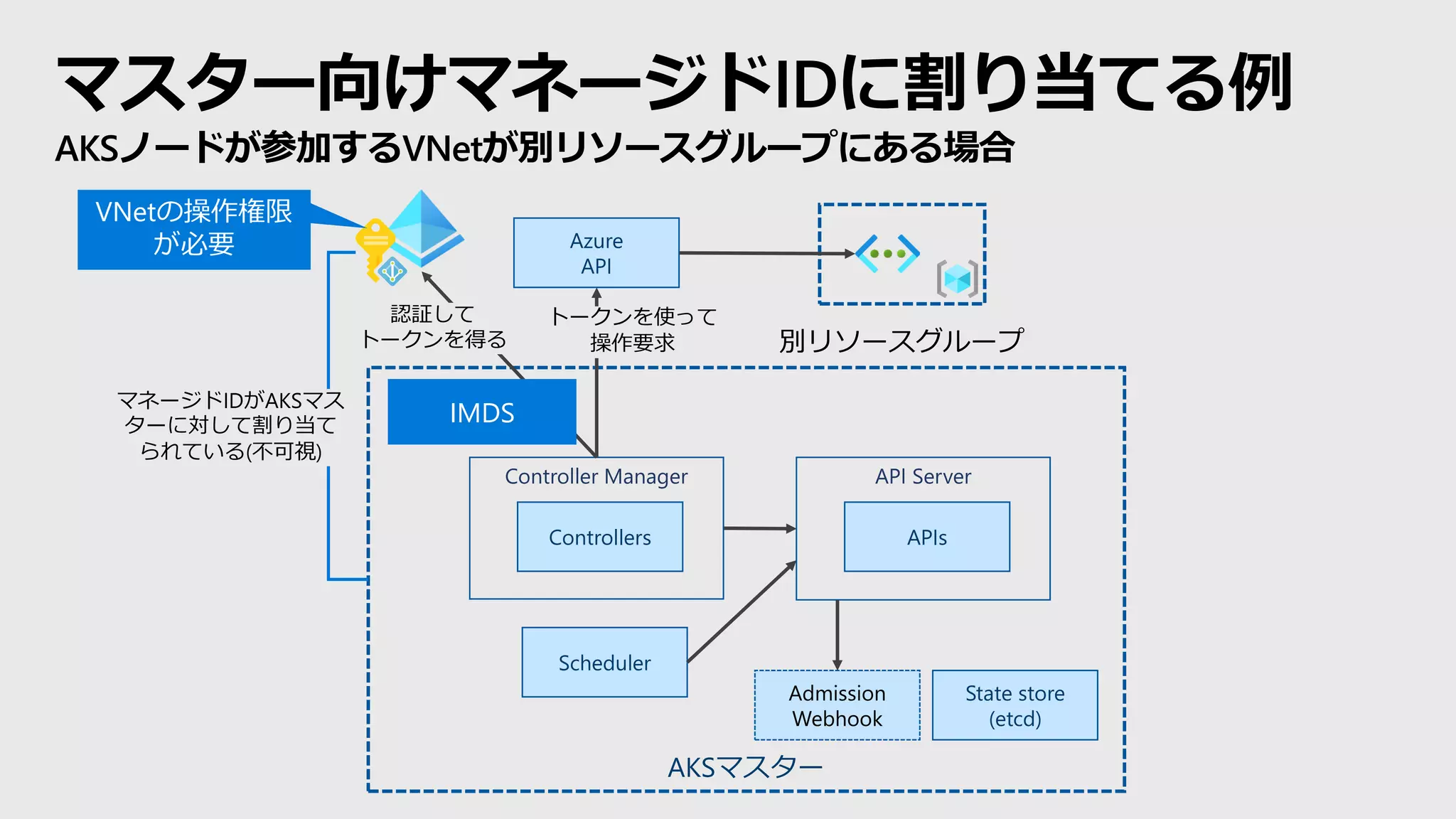

4. AKSマスターコンポーネント向け

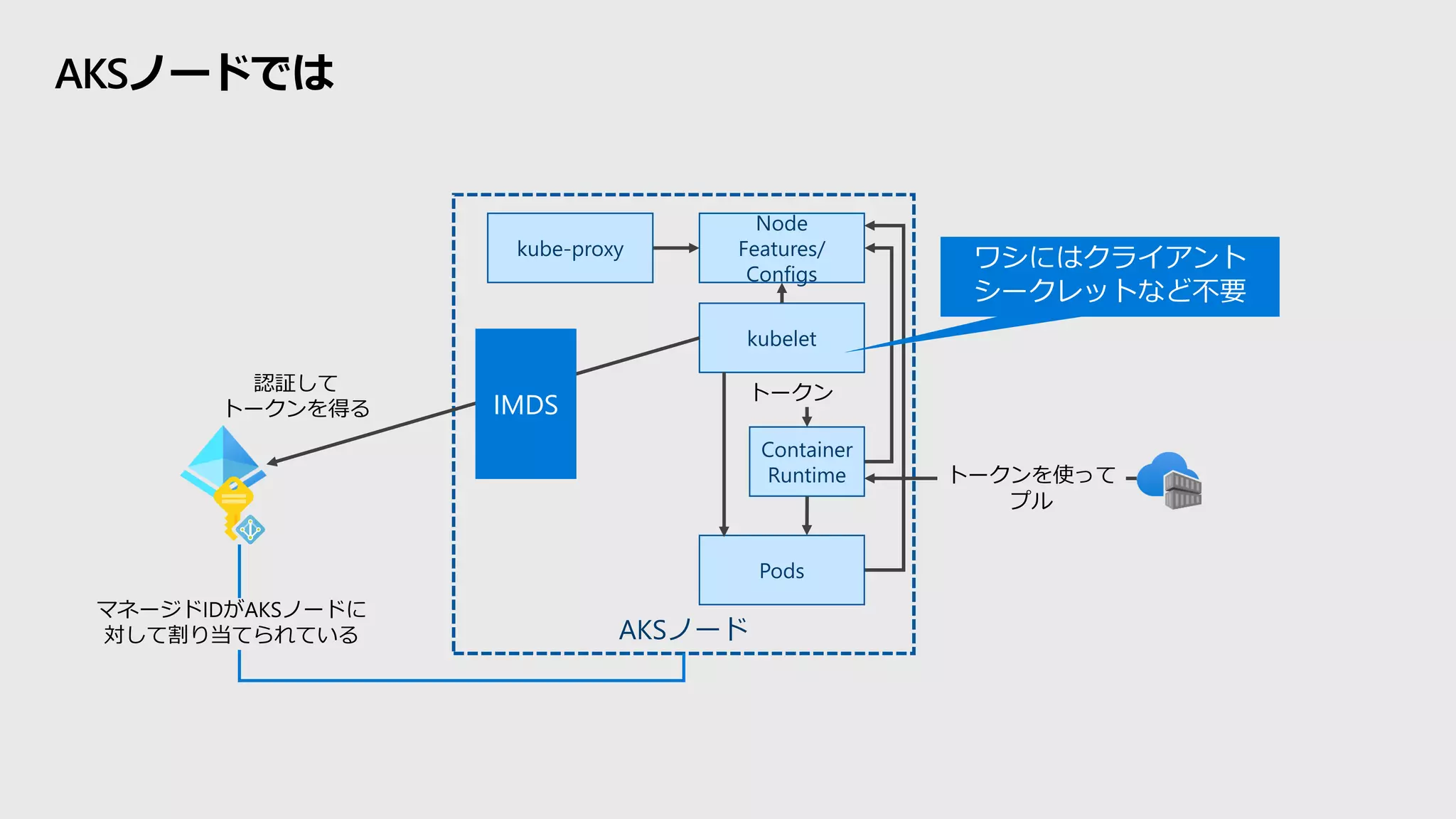

5. AKSノード、アプリケーション向け

AKS

マスター

AKSノードリソース

AKS関連サービス

主にこの2つでサービス

プリンシパルが使われ

ている

(*)クラスター作成をアプリ(Terraformなど)で実施する場合

に、サービスプリンシパルを使うこともある

3

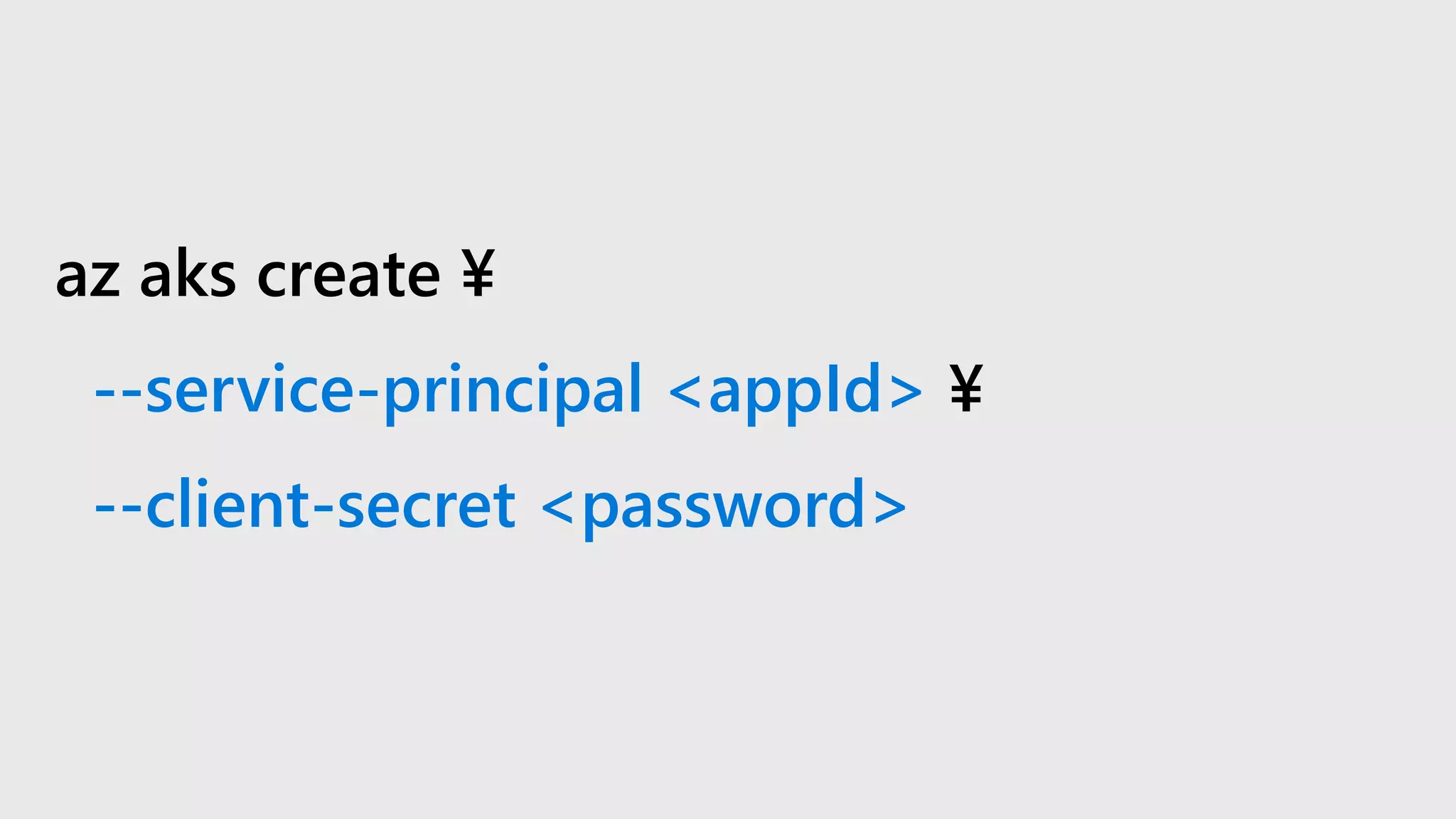

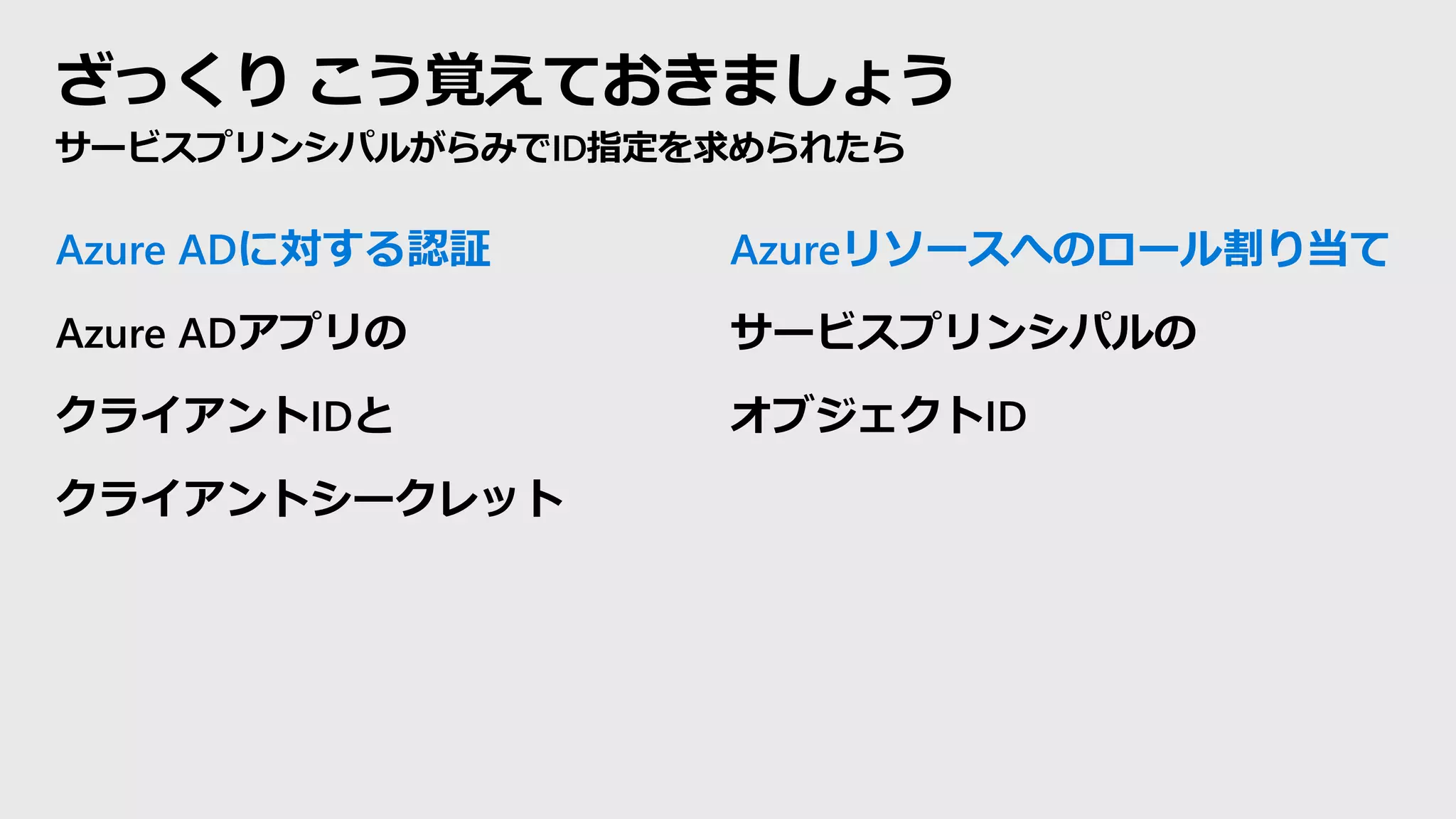

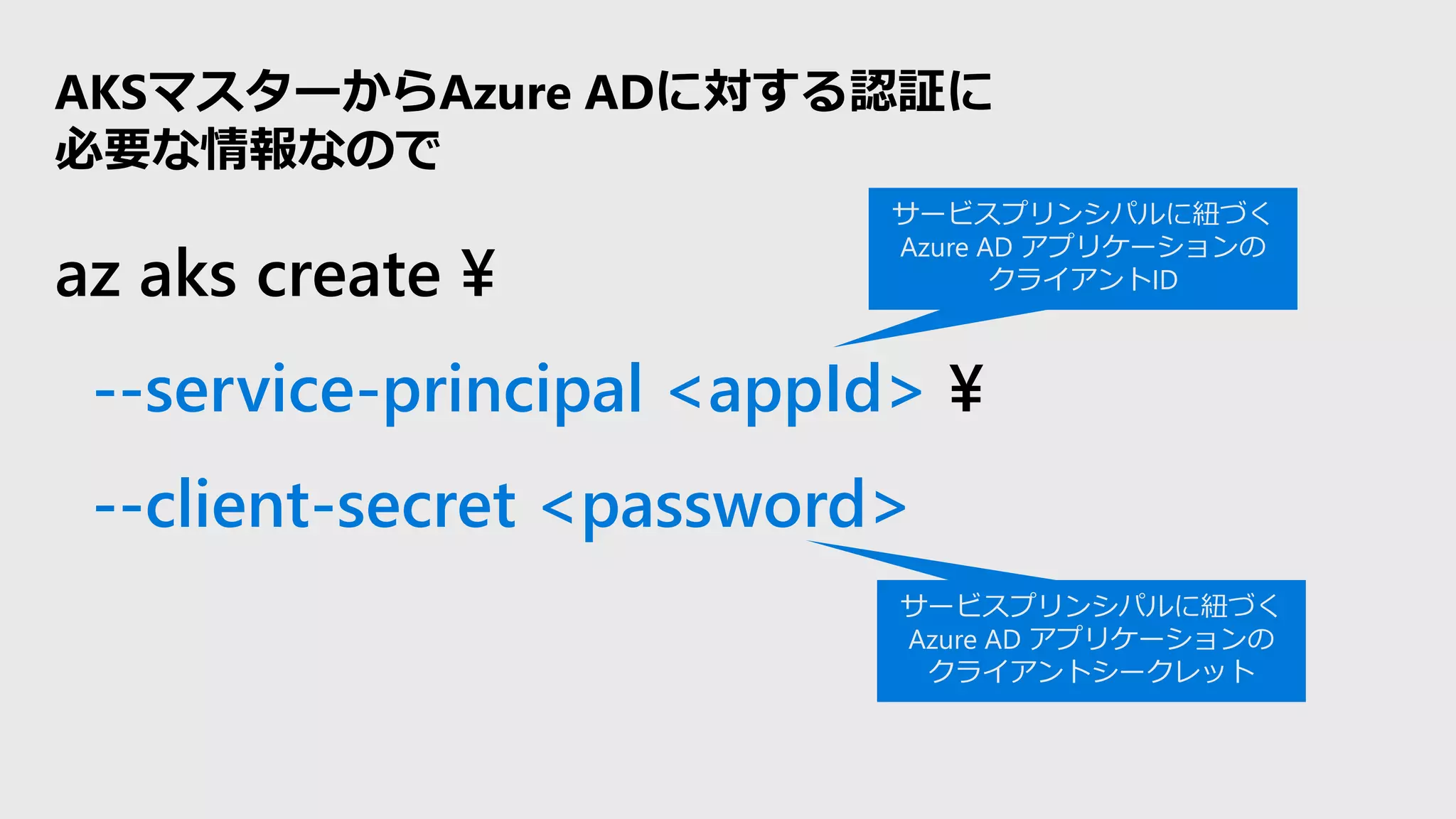

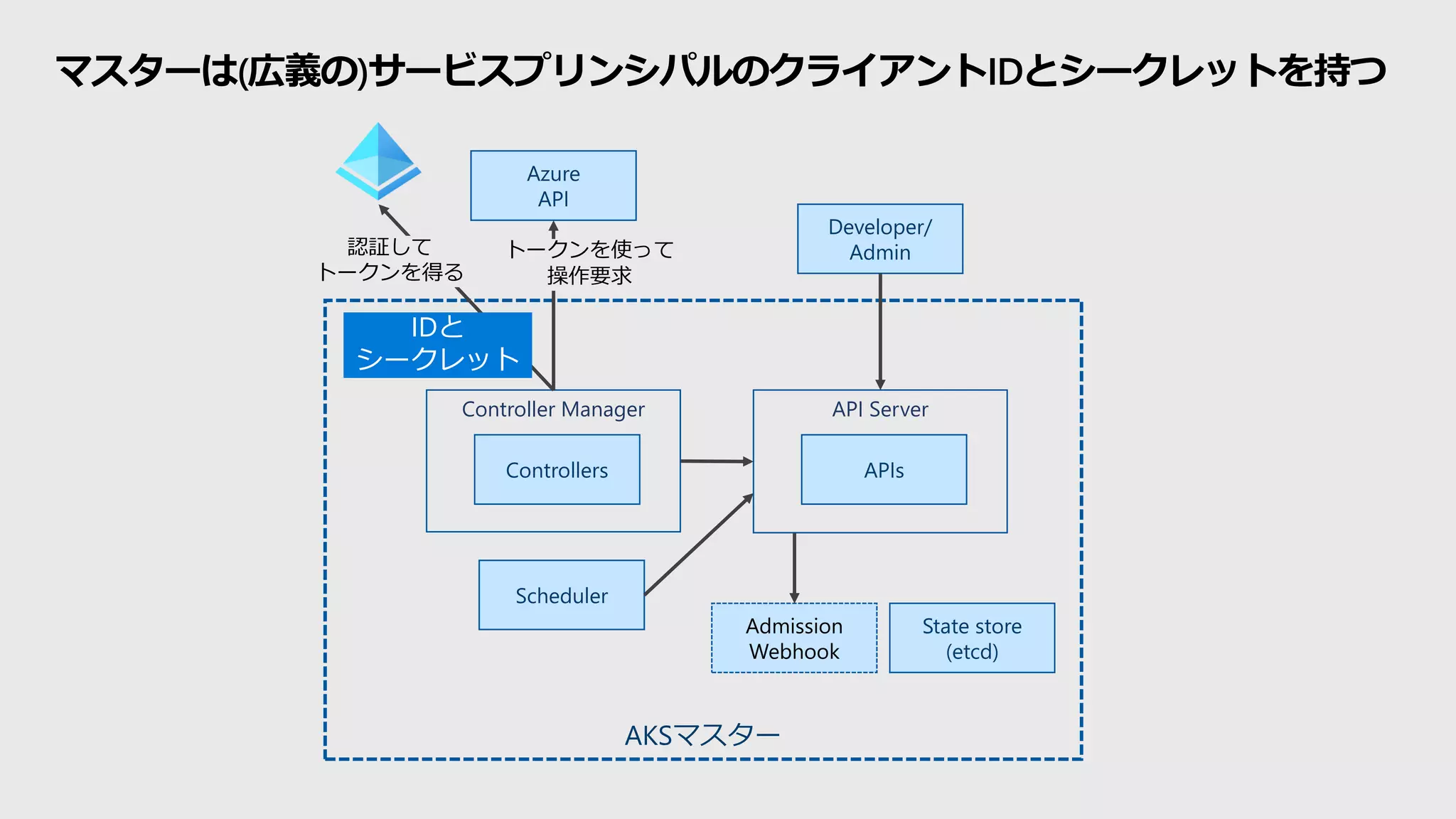

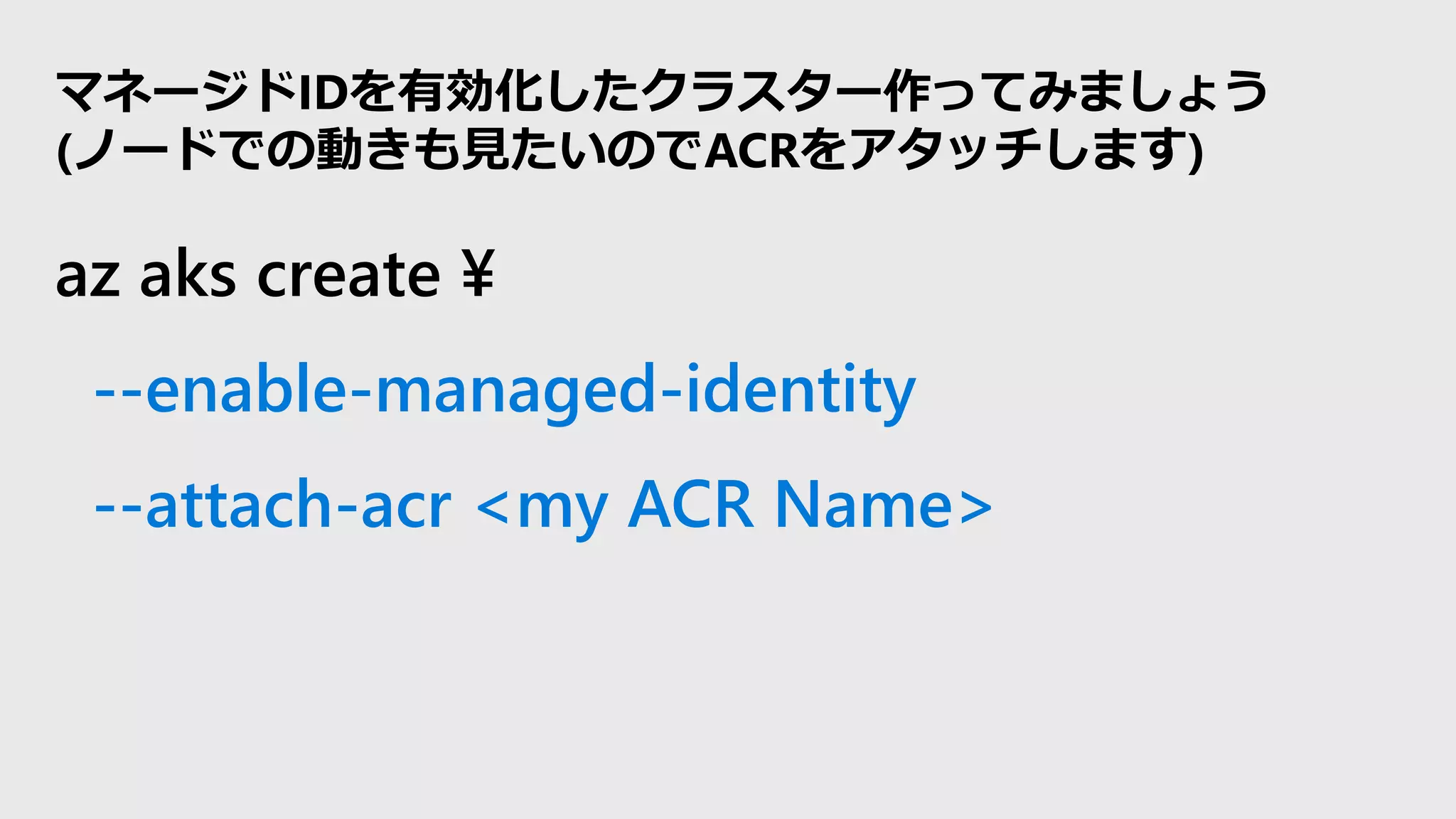

13. 14. 15. 16. az aks create ¥

--service-principal <appId> ¥

--client-secret <password>

17. 18. 19. 20. 21. az aks create ¥

--service-principal <appId> ¥

--client-secret <password>

サービスプリンシパルに紐づく

Azure AD アプリケーションの

クライアントID

サービスプリンシパルに紐づく

Azure AD アプリケーションの

クライアントシークレット

AKSマスターからAzure ADに対する認証に

必要な情報なので

22. 23. az aks create […] ¥

--service-principal <appId> ¥

--client-secret <password>

サービスプリンシパル作成をAKS作成コマンドにお任せして

割り当てられるロールを確かめてみよう

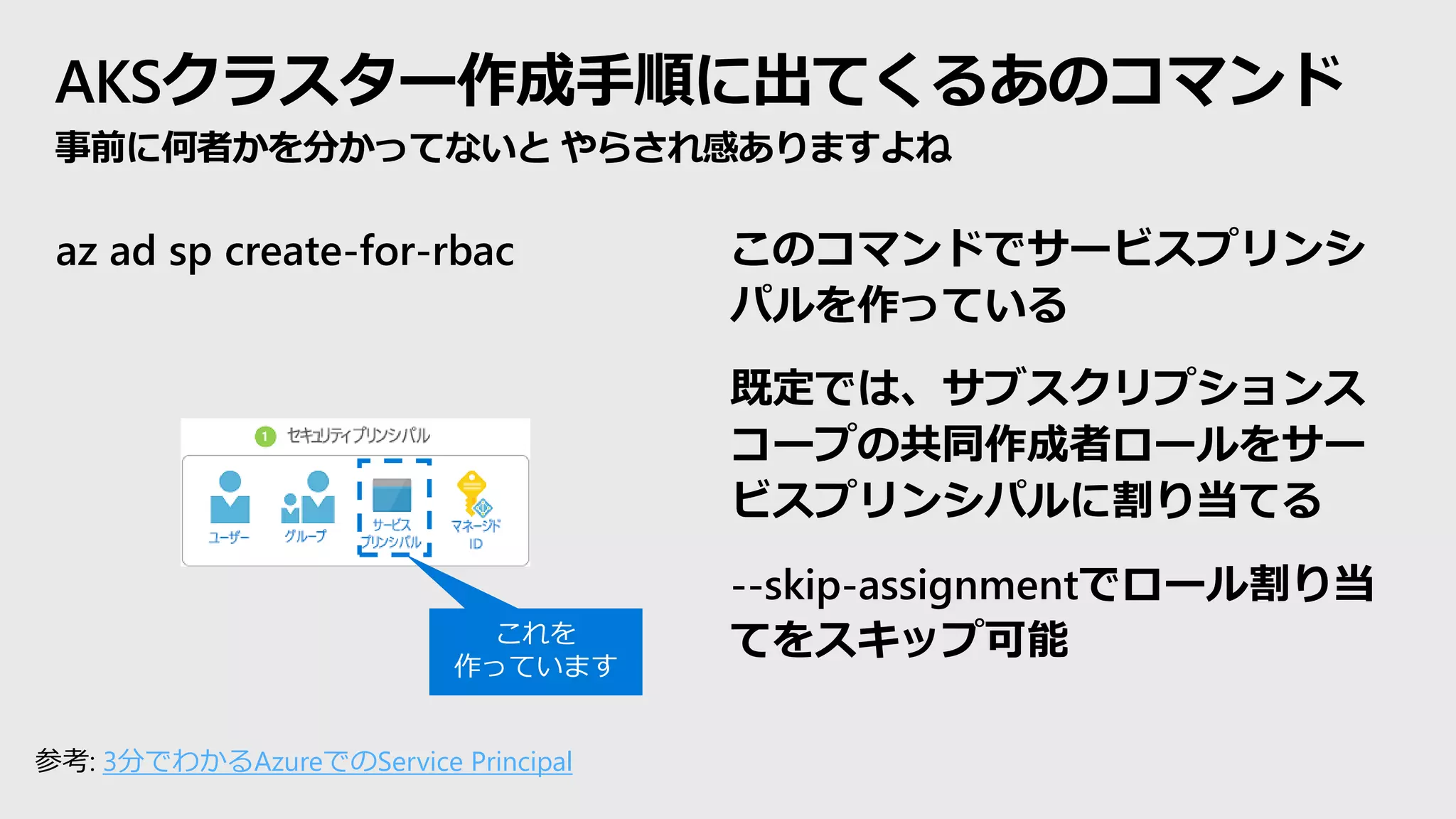

24. 25. $ az ad sp create-for-rbac […] ¥

--skip-assignment

$ az aks create […] ¥

--service-principal <appId> ¥

--client-secret <password>

ではロールを割り当てずにサービスプリンシパルを作り

それをAKS作成時に指定してみよう

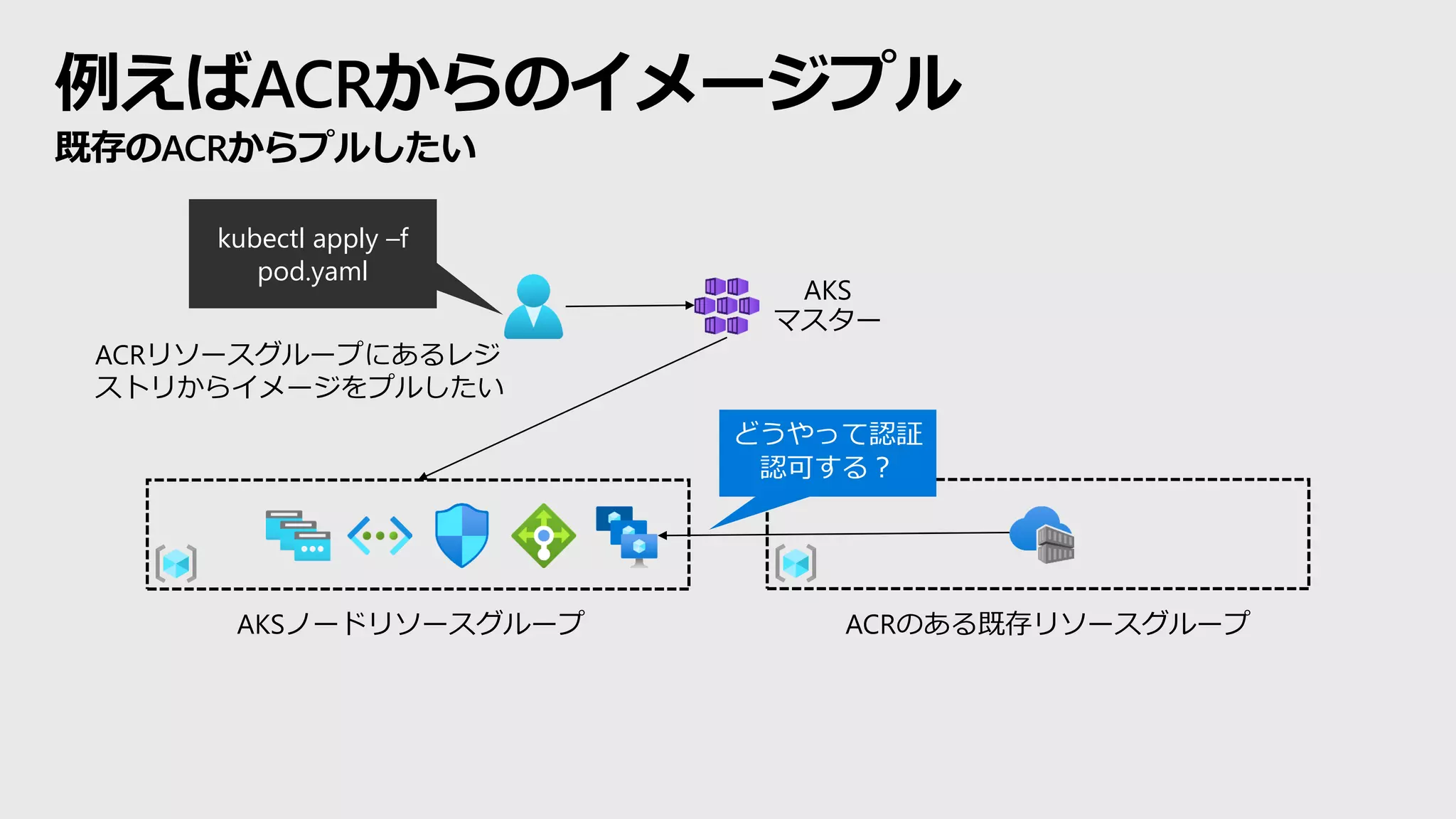

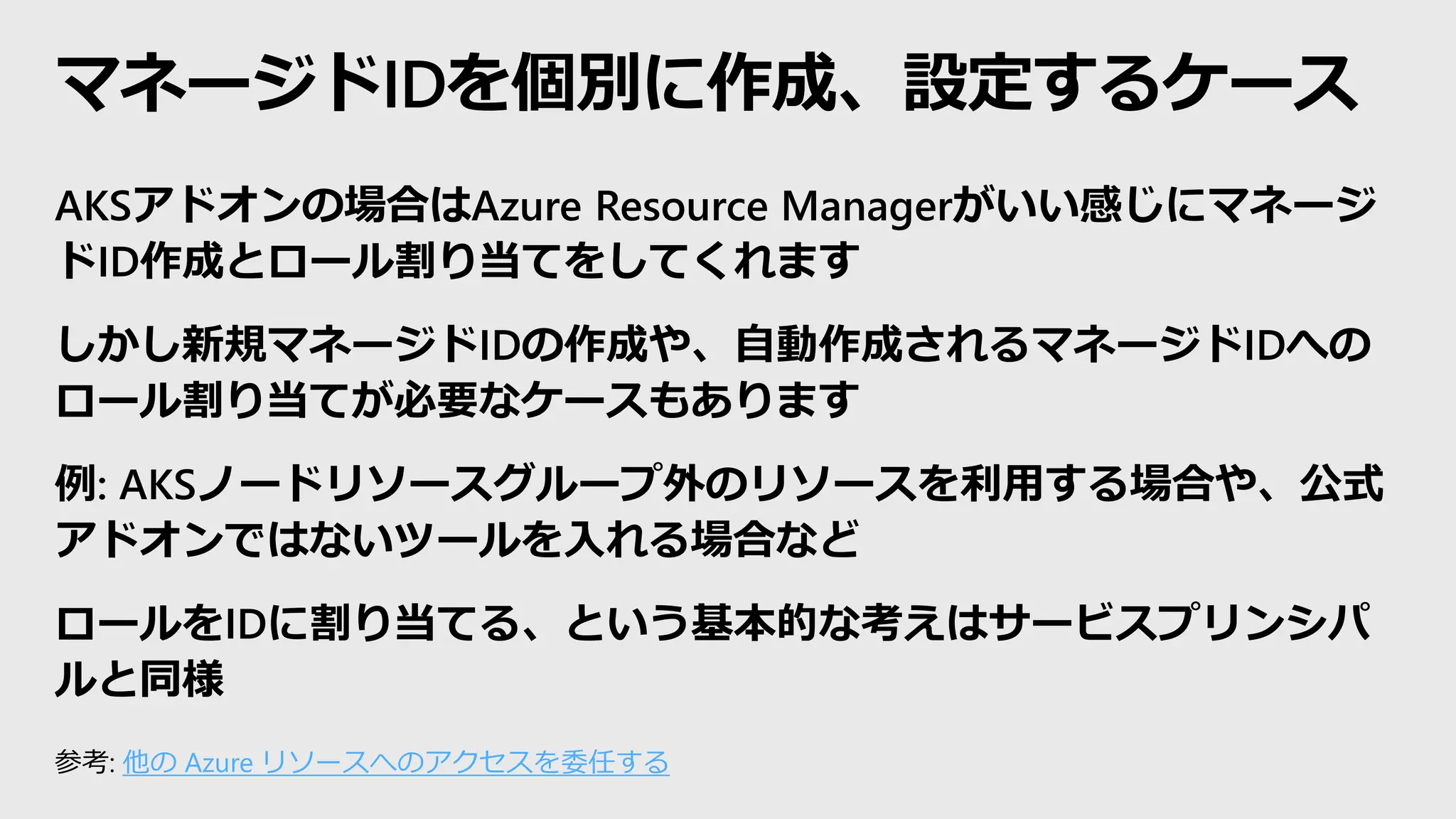

26. 27. 28. 既存リソースをAKSで使う場合に注意

別途ロールを割り当てる必要がある

kubectl apply –f

azure-disk-

pod.yaml AKS

マスター

AKSノードリソースグループ ディスクのある既存リソースグループ

参考: 他の Azure リソースへのアクセスを委任する

サービスプリンシパルに

対し、このディスクを操

作できるロールを割り当

てる必要がある

Microsoft.Compute/disks/read

Microsoft.Compute/disks/write

AKSノードリソースグループの外に

ある既存ディスクをボリュームと

してマウントしたい

ディスクの他ではネットワークやAzure Container

Registry(ACR)、Key Vaultは既存の別リソースグルー

プを使うケースが多い

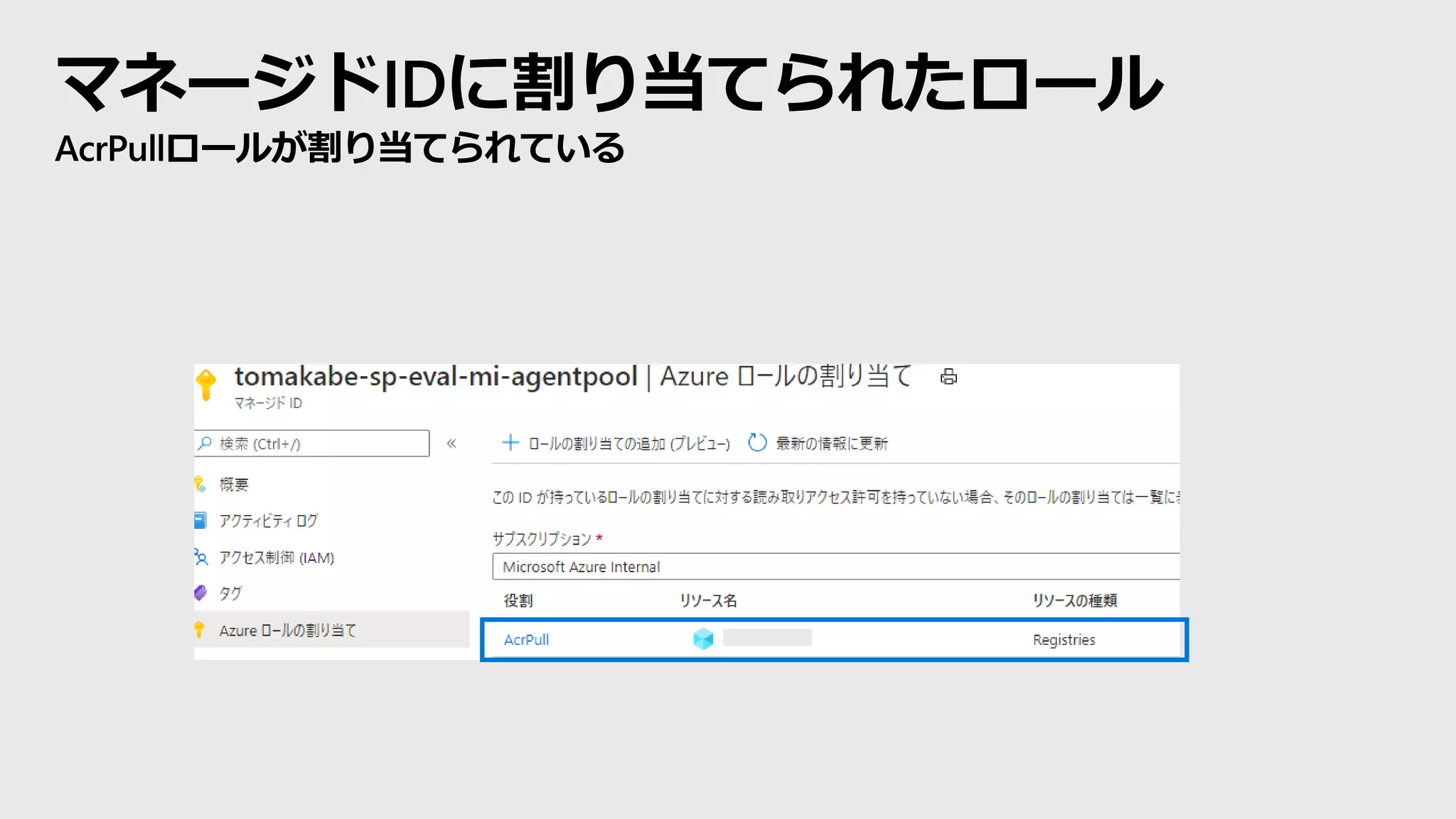

29. 30. 31. 32. 33. 34. 35. 36. az aks create […] ¥

--attach-acr <ACR Name or ID>

AKS作成時に、サービスプリンシパルへACRPullロールを

割り当てられます

参考: Azure Kubernetes Service から Azure Container Registry の認証を受ける

37. 38. 39. 40. 41. 42. 43. 44. az aks create ¥

--enable-managed-identity

--attach-acr <my ACR Name>

マネージドIDを有効化したクラスター作ってみましょう

(ノードでの動きも見たいのでACRをアタッチします)

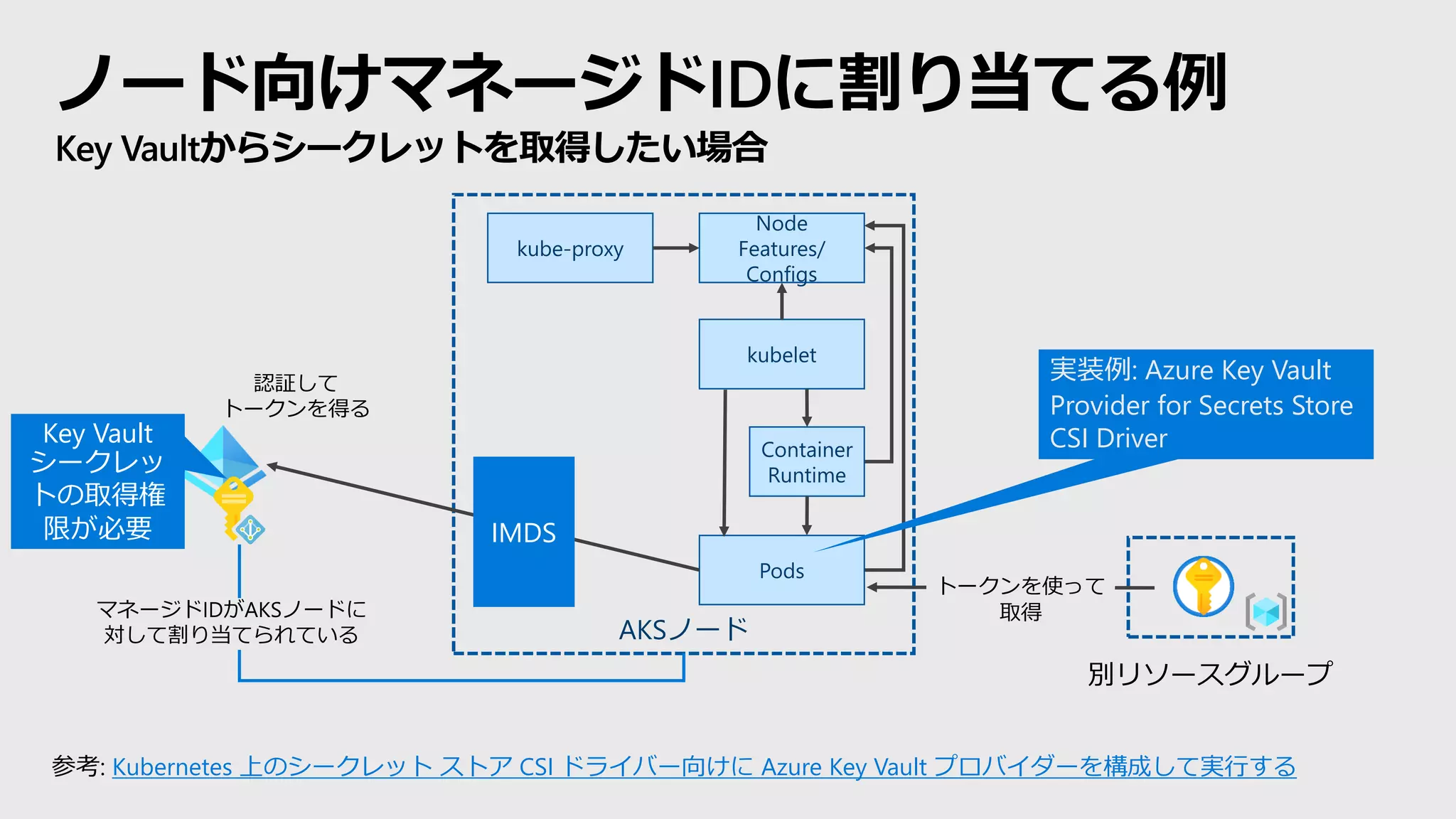

45. 46. 47. 48. 49. 50. 51. 52. 53. 例: Azure Monitor for Containers アドオン

ノード上のエージェントから各種監視データを書き込む権限が必要

参考: コンテナーに対する Azure Monitor の概要

54. az aks enable-addons […] ¥

-a monitoring ¥

--workspace-resource-id <Azure Monitor

Workspace Resource ID>

アドオンを有効化してみましょう

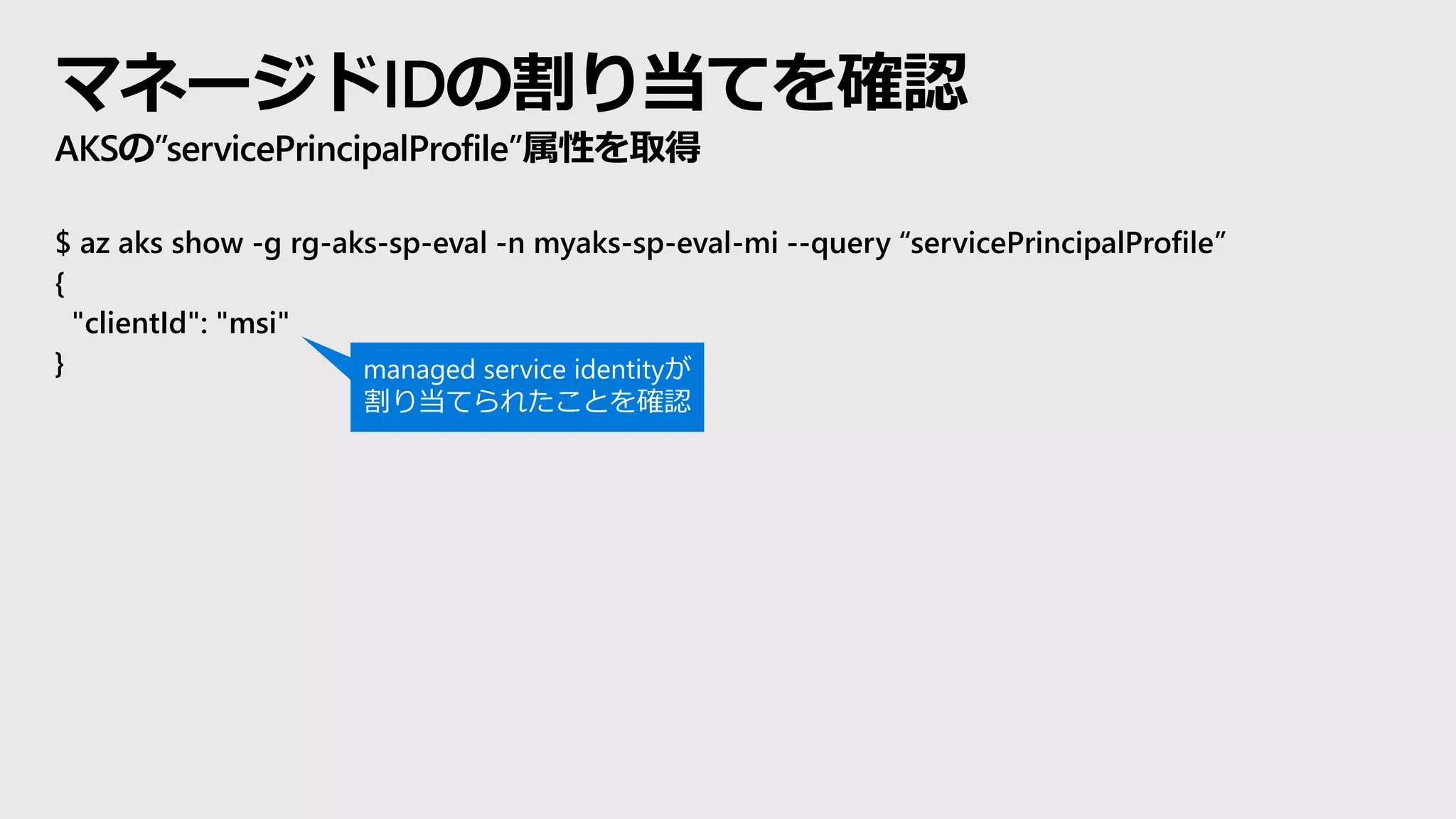

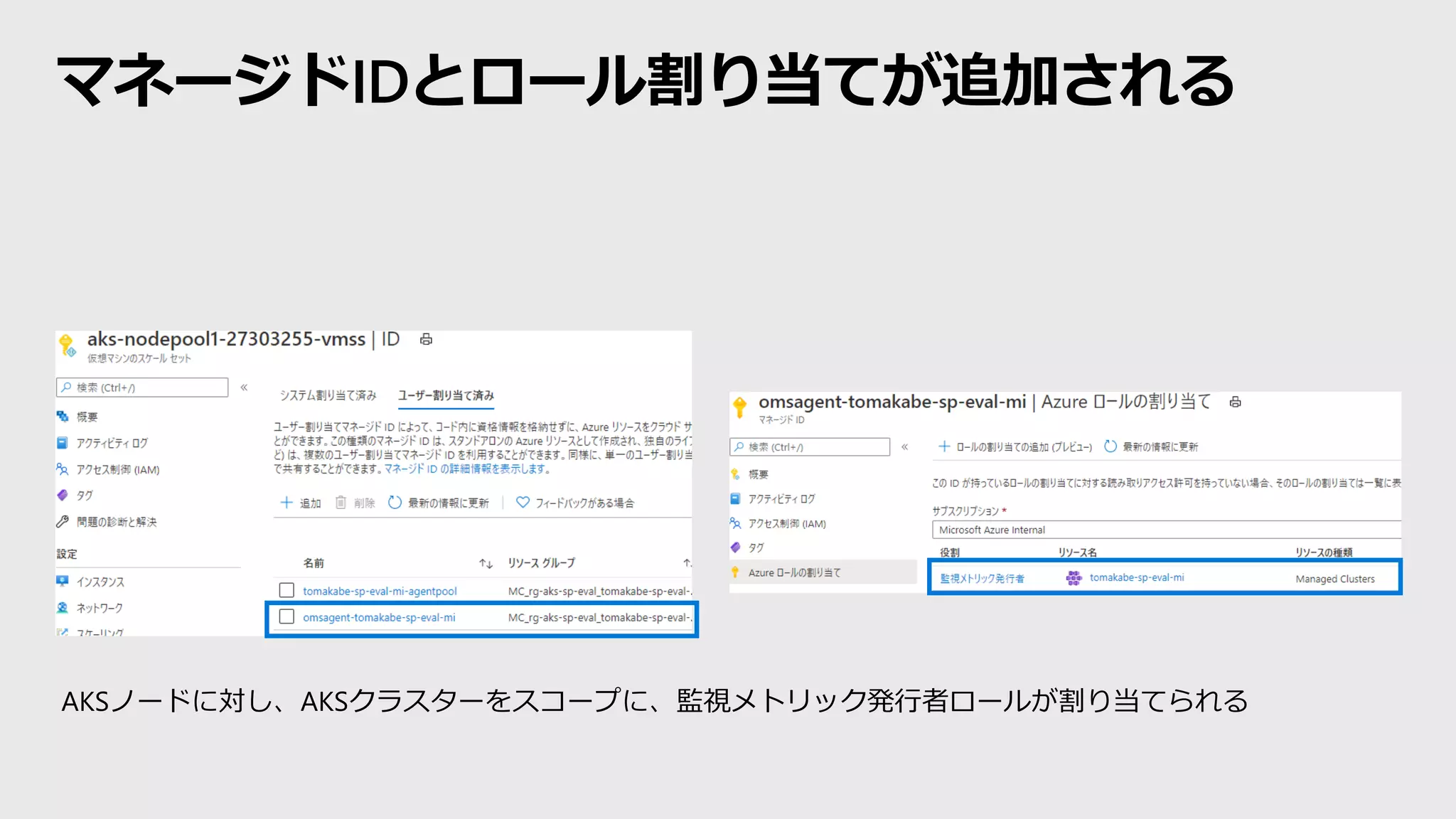

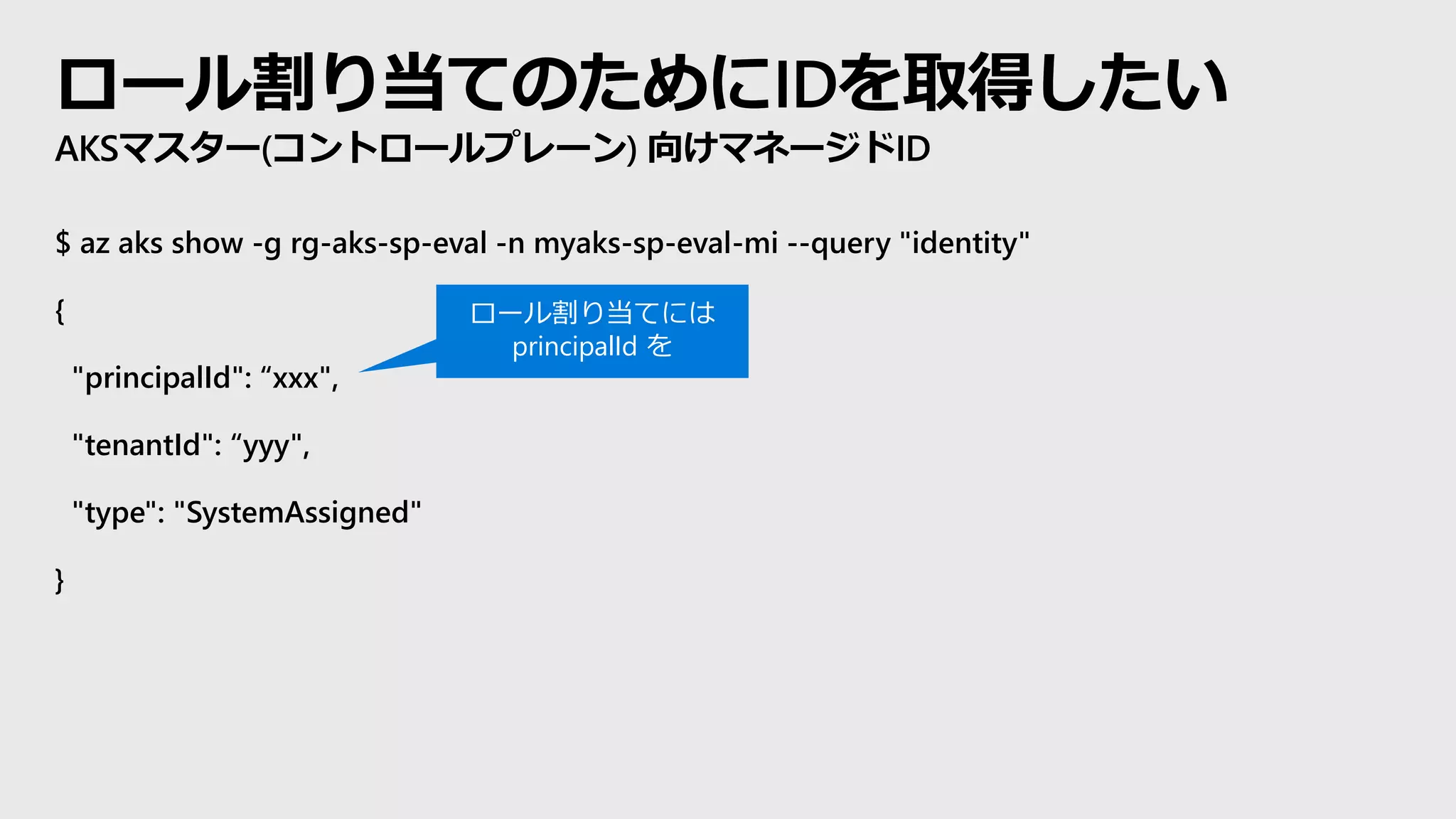

55. 56. 57. 58. 59. 60. 61. 62. ロール割り当てのためにIDを取得したい

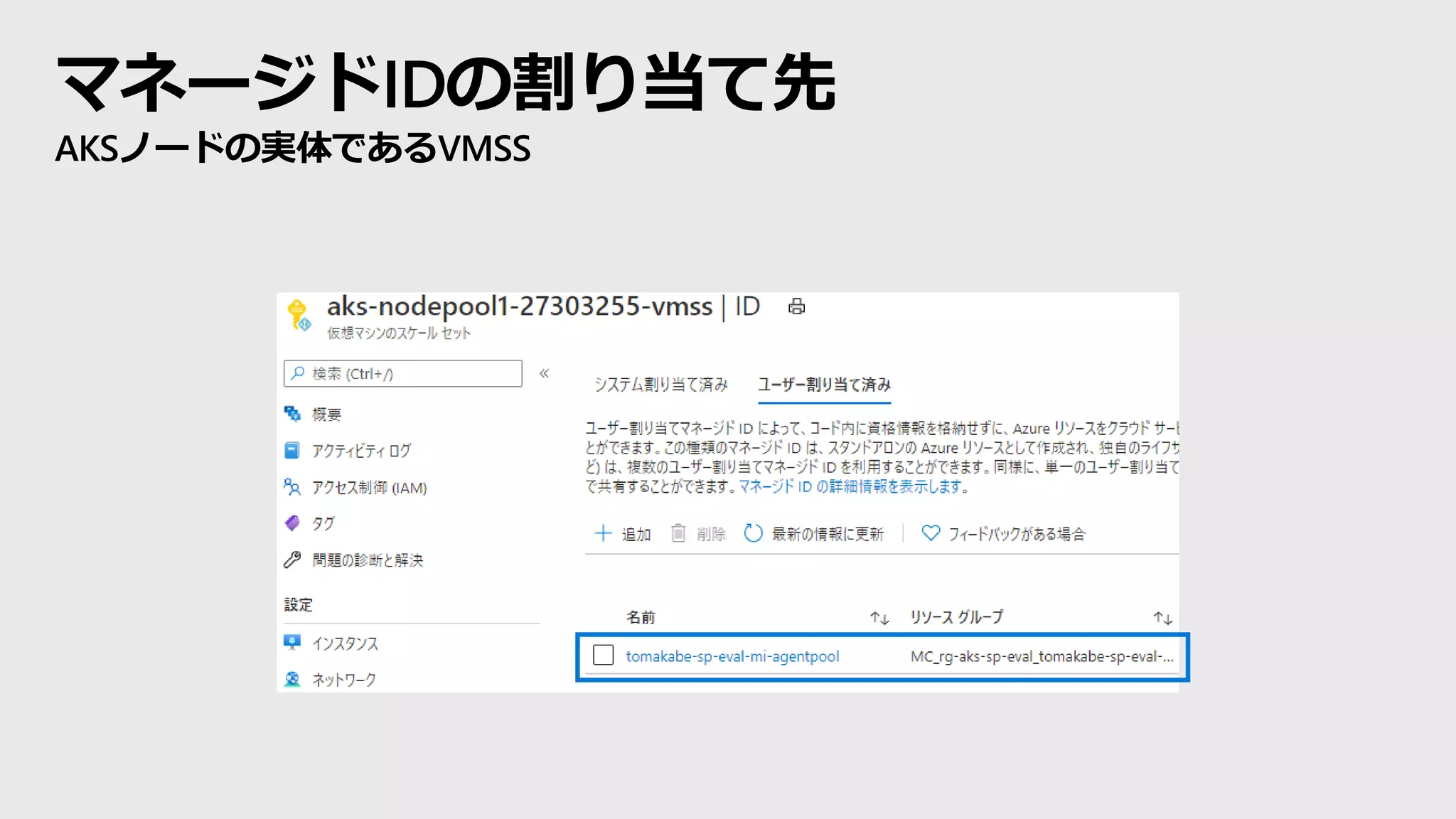

AKSノード(kubelet) 向けマネージドID

$ az aks show -g rg-aks-sp-eval -n myaks-sp-eval-mi --query “identityProfile”

{

“kubeletidentity”: {

“clientId”: “xxx”,

“objectId”: “yyy”,

"resourceId": "/subscriptions/mysubsctiptionid/resourcegroups/MC_rg-aks-sp-eval_myaks-sp-

eval-mi_japaneast/providers/Microsoft.ManagedIdentity/userAssignedIdentities/myaks-sp-eval-

mi-agentpool"

}

}

ロール割り当てには

objectId を

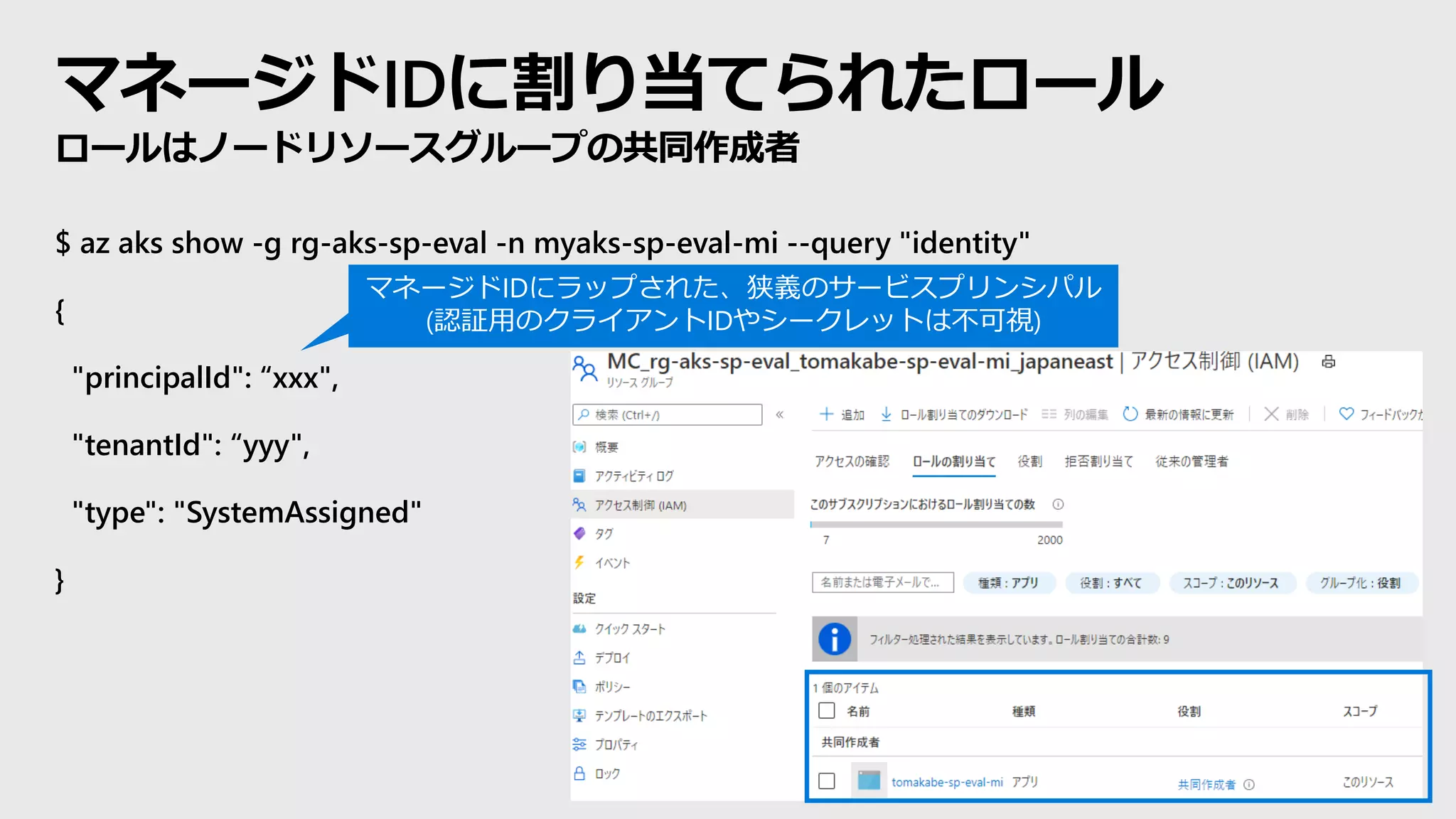

63. (ご参考) Terraform Attribute

azurerm_kubernetes_cluster

resource "azurerm_key_vault_access_policy" "aks" {

key_vault_id = azurerm_key_vault.sample.id

tenant_id = data.azurerm_client_config.current.tenant_id

object_id =

azurerm_kubernetes_cluster.sample.kubelet_identity.0.object_id

secret_permissions = [

"get",

]

}

AKSマスター(コント

ロールプレーン)

AKSノード(kubelet) AKSノードに割り当てたkubeletマネージドIDに

Key Vaultのシークレット取得権限を付与する例

64. 65. 66. apiVersion: secrets-store.csi.x-k8s.io/v1alpha1

kind: SecretProviderClass

metadata:

name: azure-tls

namespace: ingress-test

spec:

parameters:

usePodIdentity: "false"

useVMManagedIdentity: "true"

userAssignedIdentityID: “CLIENT_ID_OF_MY_MANAGED_ID_FOR_KUBELET"

keyvaultName: “MY_KEYVAULT_NAME"

[snip]

こう指定します

自動作成されるkubeletマネージドIDに、Key Vaultのロー

ルを割り当てて使う例

Azure ADに対する認証を行うIDなので、マネージドIDの

クライアントIDを指定する

なお、Key Vault向けにマネージドIDを新規作成してもOK

そのほうが権限分離の観点では望ましいが、ID作成や維持

に関する負担とのバランスを考慮し判断する

67. 68. 69. 70. 71. 72. 73. 74. 75. 76. 77.

![az aks create […] ¥

--service-principal <appId> ¥

--client-secret <password>

サービスプリンシパル作成をAKS作成コマンドにお任せして

割り当てられるロールを確かめてみよう](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-23-2048.jpg)

![$ az ad sp create-for-rbac […] ¥

--skip-assignment

$ az aks create […] ¥

--service-principal <appId> ¥

--client-secret <password>

ではロールを割り当てずにサービスプリンシパルを作り

それをAKS作成時に指定してみよう](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-25-2048.jpg)

![az aks create […] ¥

--attach-acr <ACR Name or ID>

AKS作成時に、サービスプリンシパルへACRPullロールを

割り当てられます

参考: Azure Kubernetes Service から Azure Container Registry の認証を受ける](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-36-2048.jpg)

![az aks enable-addons […] ¥

-a monitoring ¥

--workspace-resource-id <Azure Monitor

Workspace Resource ID>

アドオンを有効化してみましょう](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-54-2048.jpg)

![(ご参考) Terraform Attribute

azurerm_kubernetes_cluster

resource "azurerm_key_vault_access_policy" "aks" {

key_vault_id = azurerm_key_vault.sample.id

tenant_id = data.azurerm_client_config.current.tenant_id

object_id =

azurerm_kubernetes_cluster.sample.kubelet_identity.0.object_id

secret_permissions = [

"get",

]

}

AKSマスター(コント

ロールプレーン)

AKSノード(kubelet) AKSノードに割り当てたkubeletマネージドIDに

Key Vaultのシークレット取得権限を付与する例](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-63-2048.jpg)

![apiVersion: secrets-store.csi.x-k8s.io/v1alpha1

kind: SecretProviderClass

metadata:

name: azure-tls

namespace: ingress-test

spec:

parameters:

usePodIdentity: "false"

useVMManagedIdentity: "true"

userAssignedIdentityID: “???????"

keyvaultName: “MY_KEYVAULT_NAME"

[snip]

ではSecret Store CSI Driverの設定を…

どのIDを指定すればいいの?

IMDSに向かって叫べばいい

んじゃないの?](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-64-2048.jpg)

![apiVersion: secrets-store.csi.x-k8s.io/v1alpha1

kind: SecretProviderClass

metadata:

name: azure-tls

namespace: ingress-test

spec:

parameters:

usePodIdentity: "false"

useVMManagedIdentity: "true"

userAssignedIdentityID: “CLIENT_ID_OF_MY_MANAGED_ID_FOR_KUBELET"

keyvaultName: “MY_KEYVAULT_NAME"

[snip]

こう指定します

自動作成されるkubeletマネージドIDに、Key Vaultのロー

ルを割り当てて使う例

Azure ADに対する認証を行うIDなので、マネージドIDの

クライアントIDを指定する

なお、Key Vault向けにマネージドIDを新規作成してもOK

そのほうが権限分離の観点では望ましいが、ID作成や維持

に関する負担とのバランスを考慮し判断する](https://image.slidesharecdn.com/aks-id-200918064643/75/Demystifying-Identities-for-Azure-Kubernetes-Service-66-2048.jpg)