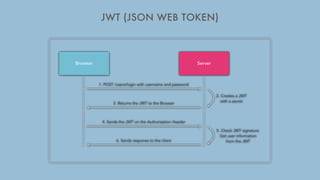

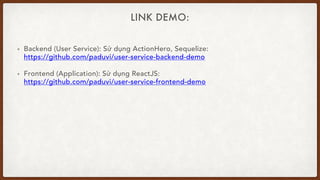

Tài liệu trình bày các khái niệm về phân quyền và xác thực trong ứng dụng, bao gồm việc sử dụng JWT, session/cookie, và OAuth 2. Nó cũng đề xuất các cách quản lý quyền truy cập người dùng thông qua enum và cơ sở dữ liệu, đồng thời đưa ra so sánh giữa JWT và các phương thức xác thực khác. Cuối cùng, tài liệu hướng dẫn quy trình xác thực và cấp token cho người dùng trong ứng dụng.

![PHÂN QUYỀN

• Giới hạn quyền truy cập người dùng:

• Client/Member (Trang Frontend)

• Admin (Trang Backend)

• Ý tưởng giải quyết cơ bản: sử dụng Enum để phân biệt Role của người dùng. Ví dụ:

• [0]: Admin, [1]: Member

• True: Admin, False: Member](https://image.slidesharecdn.com/authenticationandauthorization-170119032350/85/Authentication-and-Authorization-3-320.jpg)