Recommended

PDF

Security on AWS :: 이경수 솔루션즈아키텍트

PDF

마이크로서비스를 위한 AWS 아키텍처 패턴 및 모범 사례 - AWS Summit Seoul 2017

PDF

AWS 클라우드로 천만명 웹 서비스 확장하기 - 윤석찬 백승현 - AWS Summit 2016

PDF

컴플라이언스를 위한 고급 AWS 보안 구성 방법-AWS Summit Seoul 2017

PDF

Amazon ECS를 통한 도커 기반 콘테이너 서비스 구축하기 - AWS Summit Seoul 2017

PDF

Graviton2 기반의 EC2 인스턴스 집중 탐구 - 윤석찬 :: AWS Unboxing 온라인 세미나

PDF

AWS 기반 고급 하이브리드 IT디자인 - AWS Summit Seoul 2017

PDF

AWS 엣지 서비스를 통한 글로벌 서비스 관리 전략 - AWS Summit Seoul 2017

PPTX

9월 웨비나 - AWS에서의 네트워크 보안 (이경수 솔루션즈 아키텍트)

PDF

[Partner TechShift 2017] 클라우드 시대 기존 Legacy에서 벗어나는 방법

PDF

AWS re:Invent 특집(2) – 서버리스(Serverless) 마이크로서비스를 위한 일곱 가지 모범 사례 (윤석찬)

PDF

AWS Summit Seoul 2015 - AWS를 통한 클라우드 보안 이해하기

PDF

하이브리드 구성을 위한 AWS서비스 알아보기 ::김용우 :: AWS Summit Seoul 2016

PDF

AWS를 이용해서 나만의 글로벌 인터넷 방송국 만들기 :: 이상오 :: AWS Summit Seoul 2016

PDF

AWS로 연결하는 사물인터넷의 세계 :: 이경수 :: AWS Summit Seoul 2016

PDF

AWS CLOUD 2017 - 클라우드 마이그레이션 어떻게 할 것인가? (이병윤 이사)

PDF

AWS CLOUD 2017 - AWS Shield를 통한 DDoS 대비 복원성 강한 AWS 보안 아키텍처 구성 (임기성 솔루션즈 아키텍트)

PDF

Amazon Aurora 성능 향상 및 마이그레이션 모범 사례 - AWS Summit Seoul 2017

PDF

GS Shop의 AWS 클라우드 기반 스토리지 활용 사례 - AWS Summit Seoul 2017

PDF

스플렁크를 이용한 AWS운영 인텔리전스 확보:: Splunk 최승돈 :: AWS Summit Seoul 2016

PDF

쉽게 알아보는 AWS 클라우드 보안 :: 임기성 & 신용녀 :: AWS Summit Seoul 2016

PDF

Amazon kinesis와 elasticsearch service로 만드는 실시간 데이터 분석 플랫폼 :: 박철수 :: AWS Summi...

PDF

AWS CLOUD 2017 - AWS 클라우드 비용 최적화 전략 (오길재 테크니컬 어카운트 매니저 & 이범석 테크니컬 어카운트 매니저)

PDF

[2017 AWS Startup Day] 인프라 관점에서 접근하는 리디스토리 개발기

PDF

Basics for understanding the cloud

PPTX

PDF

AWS Summit Seoul 2015 - CloudFront를 활용한 글로벌 진출기 (Com2us 사례)

PDF

Amazon sns로 지속적 관리가 가능한 대용량 푸쉬 시스템 구축 여정

PDF

AWS 6월 웨비나 | Amazon VPC Deep Dive (김상필 솔루션즈아키텍트)

PDF

[AWS Builders] AWS 네트워크 서비스 소개 및 사용 방법 - 김기현, AWS 솔루션즈 아키텍트

More Related Content

PDF

Security on AWS :: 이경수 솔루션즈아키텍트

PDF

마이크로서비스를 위한 AWS 아키텍처 패턴 및 모범 사례 - AWS Summit Seoul 2017

PDF

AWS 클라우드로 천만명 웹 서비스 확장하기 - 윤석찬 백승현 - AWS Summit 2016

PDF

컴플라이언스를 위한 고급 AWS 보안 구성 방법-AWS Summit Seoul 2017

PDF

Amazon ECS를 통한 도커 기반 콘테이너 서비스 구축하기 - AWS Summit Seoul 2017

PDF

Graviton2 기반의 EC2 인스턴스 집중 탐구 - 윤석찬 :: AWS Unboxing 온라인 세미나

PDF

AWS 기반 고급 하이브리드 IT디자인 - AWS Summit Seoul 2017

PDF

AWS 엣지 서비스를 통한 글로벌 서비스 관리 전략 - AWS Summit Seoul 2017

What's hot

PPTX

9월 웨비나 - AWS에서의 네트워크 보안 (이경수 솔루션즈 아키텍트)

PDF

[Partner TechShift 2017] 클라우드 시대 기존 Legacy에서 벗어나는 방법

PDF

AWS re:Invent 특집(2) – 서버리스(Serverless) 마이크로서비스를 위한 일곱 가지 모범 사례 (윤석찬)

PDF

AWS Summit Seoul 2015 - AWS를 통한 클라우드 보안 이해하기

PDF

하이브리드 구성을 위한 AWS서비스 알아보기 ::김용우 :: AWS Summit Seoul 2016

PDF

AWS를 이용해서 나만의 글로벌 인터넷 방송국 만들기 :: 이상오 :: AWS Summit Seoul 2016

PDF

AWS로 연결하는 사물인터넷의 세계 :: 이경수 :: AWS Summit Seoul 2016

PDF

AWS CLOUD 2017 - 클라우드 마이그레이션 어떻게 할 것인가? (이병윤 이사)

PDF

AWS CLOUD 2017 - AWS Shield를 통한 DDoS 대비 복원성 강한 AWS 보안 아키텍처 구성 (임기성 솔루션즈 아키텍트)

PDF

Amazon Aurora 성능 향상 및 마이그레이션 모범 사례 - AWS Summit Seoul 2017

PDF

GS Shop의 AWS 클라우드 기반 스토리지 활용 사례 - AWS Summit Seoul 2017

PDF

스플렁크를 이용한 AWS운영 인텔리전스 확보:: Splunk 최승돈 :: AWS Summit Seoul 2016

PDF

쉽게 알아보는 AWS 클라우드 보안 :: 임기성 & 신용녀 :: AWS Summit Seoul 2016

PDF

Amazon kinesis와 elasticsearch service로 만드는 실시간 데이터 분석 플랫폼 :: 박철수 :: AWS Summi...

PDF

AWS CLOUD 2017 - AWS 클라우드 비용 최적화 전략 (오길재 테크니컬 어카운트 매니저 & 이범석 테크니컬 어카운트 매니저)

PDF

[2017 AWS Startup Day] 인프라 관점에서 접근하는 리디스토리 개발기

PDF

Basics for understanding the cloud

PPTX

PDF

AWS Summit Seoul 2015 - CloudFront를 활용한 글로벌 진출기 (Com2us 사례)

PDF

Amazon sns로 지속적 관리가 가능한 대용량 푸쉬 시스템 구축 여정

Similar to 가상 데이터 센터 만들기 VPC 기본 및 연결 옵션- AWS Summit Seoul 2017

PDF

AWS 6월 웨비나 | Amazon VPC Deep Dive (김상필 솔루션즈아키텍트)

PDF

[AWS Builders] AWS 네트워크 서비스 소개 및 사용 방법 - 김기현, AWS 솔루션즈 아키텍트

PDF

Amazon VPC와 ELB/Direct Connect/VPN 알아보기 - 김세준, AWS 솔루션즈 아키텍트

PDF

[Games on AWS 2019] AWS 입문자를 위한 초단기 레벨업 트랙 | AWS 레벨업 하기! : 네트워크 - 권신중 AWS 솔루션...

PDF

실전! AWS 하이브리드 네트워킹 (AWS Direct Connect 및 VPN 데모 세션) - 강동환, AWS 솔루션즈 아키텍트:: A...

PDF

AWS CLOUD 2017 - AWS 기반 하이브리드 클라우드 환경 구성 전략 (김용우 솔루션즈 아키텍트)

PDF

AWS DirectConnect 구성 가이드 (김용우) - 파트너 웨비나 시리즈

PDF

[온라인교육시리즈] 네이버클라우드플랫폼 주요 업데이트 - 윤진규 클라우드 솔루션 아키텍트

PDF

Amazon Virtual Private Cloud 겉핥기

PDF

AWS를 활용한 글로벌 오피스 업무 환경 구축하기 - 류한진, 이랜드시스템스 :: AWS Summit Seoul 2019

PDF

AWS 클라우드 네트워크 서비스 알아보기::서지혜::AWS Summit Seoul 2018

PPTX

AWS 클라우드 네트워크 구성의 기본(AWS VPC, AWS DirectConnect) - 티클 CTO 김...

PDF

하이브리드 클라우드 구성을 위한 AWS Direct Connect 200% 활용법::남시우 매니저 KINX::AWS Summit Seoul...

PDF

AWS 클라우드 네트워크 서비스 알아보기::서지혜::AWS Summit Seoul 2018

PDF

클라우드로 데이터 센터 확장하기 : 하이브리드 환경을 위한 연결 옵션 및 고려사항::강동환::AWS Summit Seoul 2018

PPTX

AWS 아마존 웹 서비스 책 없이 시작하기 - AWS 유저그룹 엔터프라이즈 모임 발표 20180514 이준구(SDS)

PDF

AWS 클라우드 핵심 서비스로 클라우드 기반 아키텍처 빠르게 구성하기 - 문종민 솔루션즈 아키텍트, AWS :: AWS Summit Seo...

PDF

AWS 활용하여 핀테크 신사업 시작하기 - 피플펀드 고객 사례 :: 지성국 :: AWS Finance Seminar

PDF

20150115 AWS BlackBelt - Amazon VPC (Korea)

PDF

강의 2: AWS 핵심 서비스:: AWSome Day Online Conference

More from Amazon Web Services Korea

PDF

Amazon OpenSearch - Use Cases, Security/Observability, Serverless and Enhance...

PDF

[Keynote] 슬기로운 AWS 데이터베이스 선택하기 - 발표자: 강민석, Korea Database SA Manager, WWSO, A...

PDF

[D3T1S07] AWS S3 - 클라우드 환경에서 데이터베이스 보호하기

PDF

Amazon Elasticache - Fully managed, Redis & Memcached Compatible Service (Lev...

PDF

[D3T1S05] Aurora 혼합 구성 아키텍처를 사용하여 예상치 못한 트래픽 급증 대응하기

PDF

AWS Modern Infra with Storage Roadshow 2023 - Day 1

PDF

Demystify Streaming on AWS - 발표자: 이종혁, Sr Analytics Specialist, WWSO, AWS :::...

PDF

사례로 알아보는 Database Migration Service : 데이터베이스 및 데이터 이관, 통합, 분리, 분석의 도구 - 발표자: ...

PDF

[D3T2S01] Amazon Aurora MySQL 메이저 버전 업그레이드 및 Amazon B/G Deployments 실습

PDF

[D3T1S04] Aurora PostgreSQL performance monitoring and troubleshooting by use...

PDF

[D3T1S01] Gen AI를 위한 Amazon Aurora 활용 사례 방법

PDF

AWS Modern Infra with Storage Roadshow 2023 - Day 2

PDF

[D3T1S06] Neptune Analytics with Vector Similarity Search

PDF

[D3T2S03] Data&AI Roadshow 2024 - Amazon DocumentDB 실습

PDF

Amazon DocumentDB - Architecture 및 Best Practice (Level 200) - 발표자: 장동훈, Sr. ...

PDF

Internal Architecture of Amazon Aurora (Level 400) - 발표자: 정달영, APAC RDS Speci...

PDF

[D3T1S03] Amazon DynamoDB design puzzlers

PDF

[D3T1S02] Aurora Limitless Database Introduction

PDF

Enabling Agility with Data Governance - 발표자: 김성연, Analytics Specialist, WWSO,...

PDF

Amazon EMR - Enhancements on Cost/Performance, Serverless - 발표자: 김기영, Sr Anal...

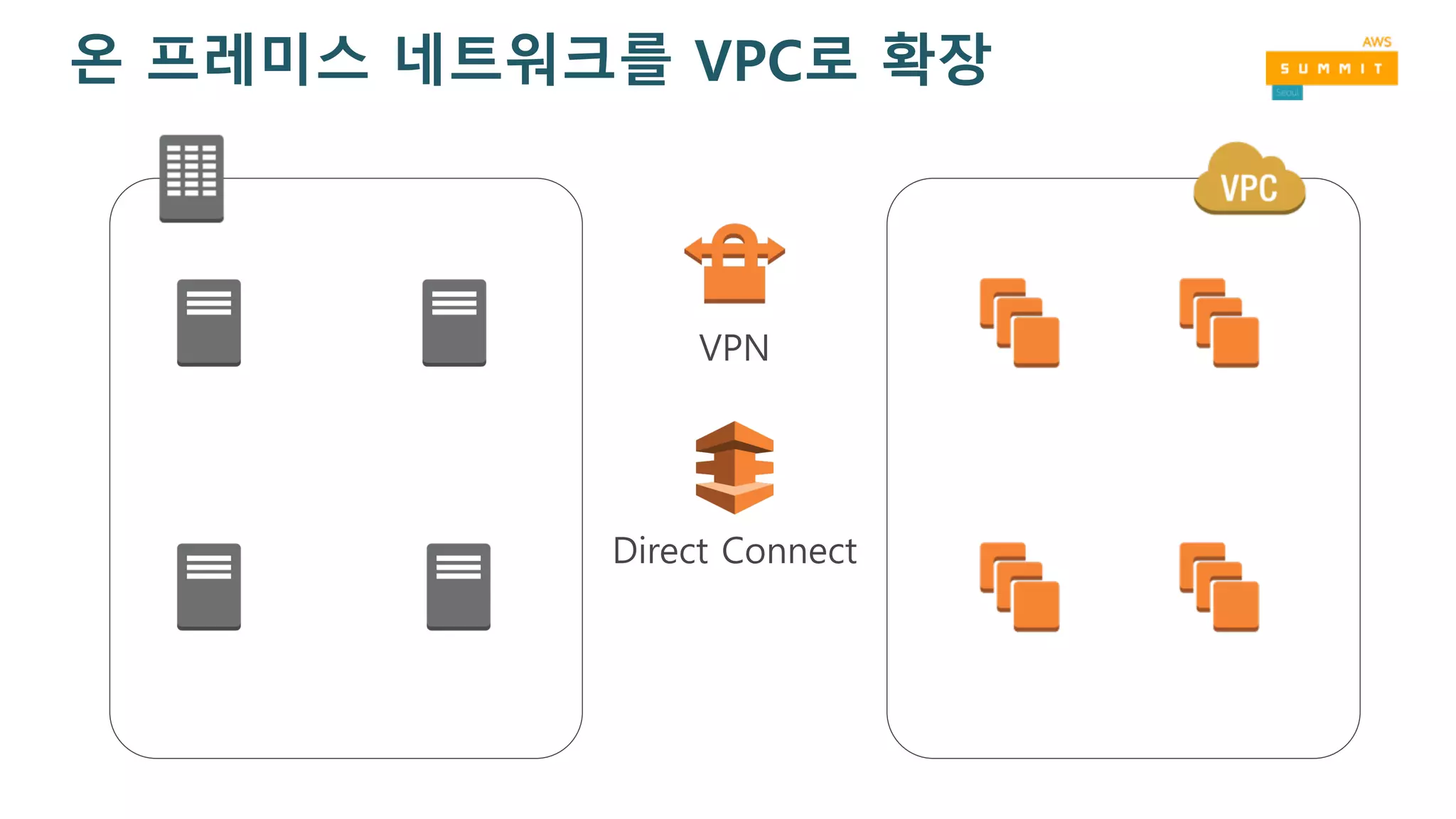

가상 데이터 센터 만들기 VPC 기본 및 연결 옵션- AWS Summit Seoul 2017 1. © 2016, Amazon Web Services, Inc. or its Affiliates. All rights reserved.

양승도, 솔루션즈 아키텍트

아마존웹서비스 코리아

가상 데이터 센터 만들기

VPC 기본 및 연결 옵션

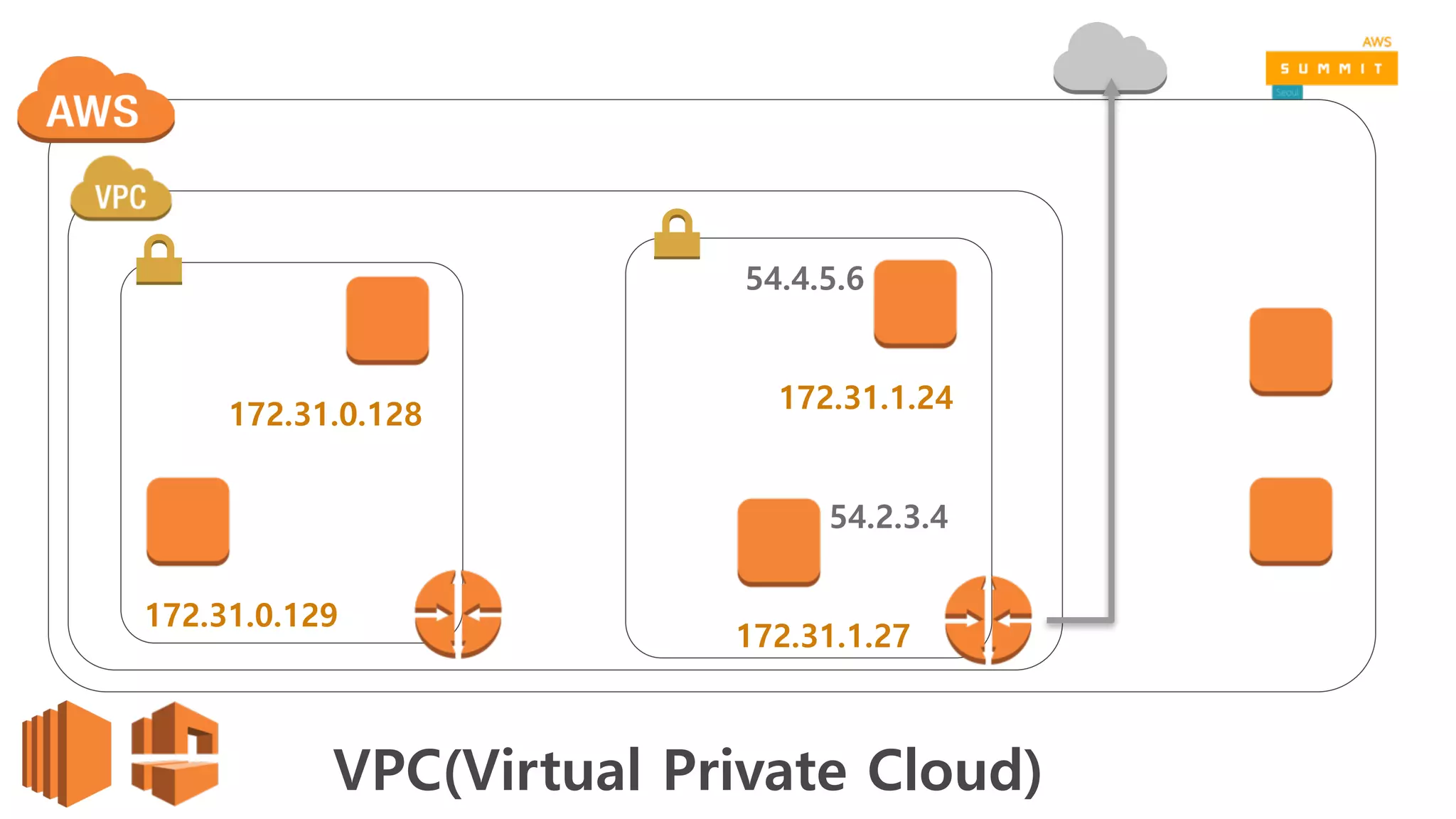

2. 3. 4. 본 강연에서 다룰 내용

• VPC 개념에 익숙해지기

• 기본 VPC 설정 살펴보기

• 요구에 맞게 가상 네트워크를 설정할 수

있는 방법 알아보기

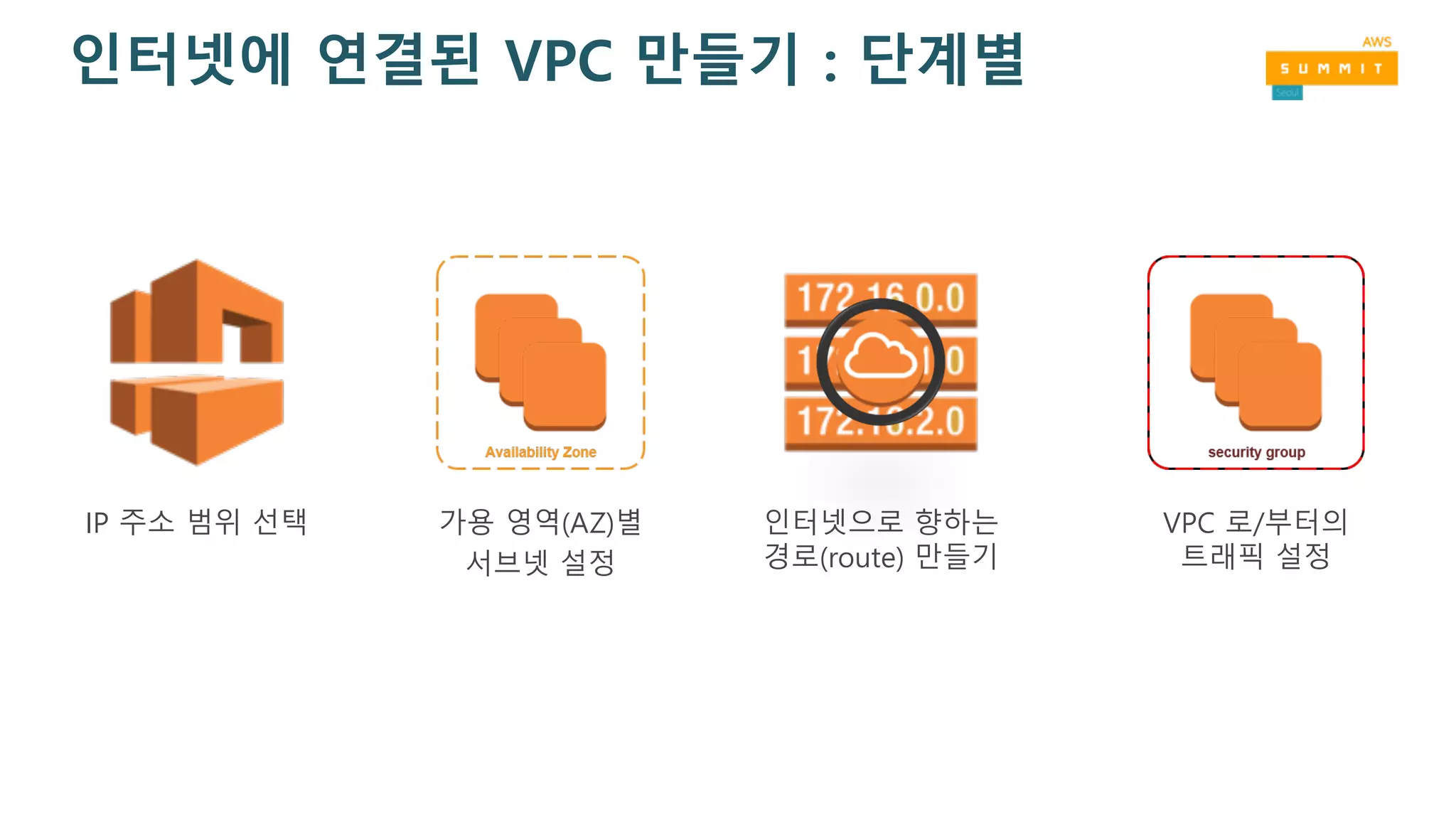

5. 6. 인터넷에 연결된 VPC 만들기 : 단계별

IP 주소 범위 선택 가용 영역(AZ)별

서브넷 설정

인터넷으로 향하는

경로(route) 만들기

VPC 로/부터의

트래픽 설정

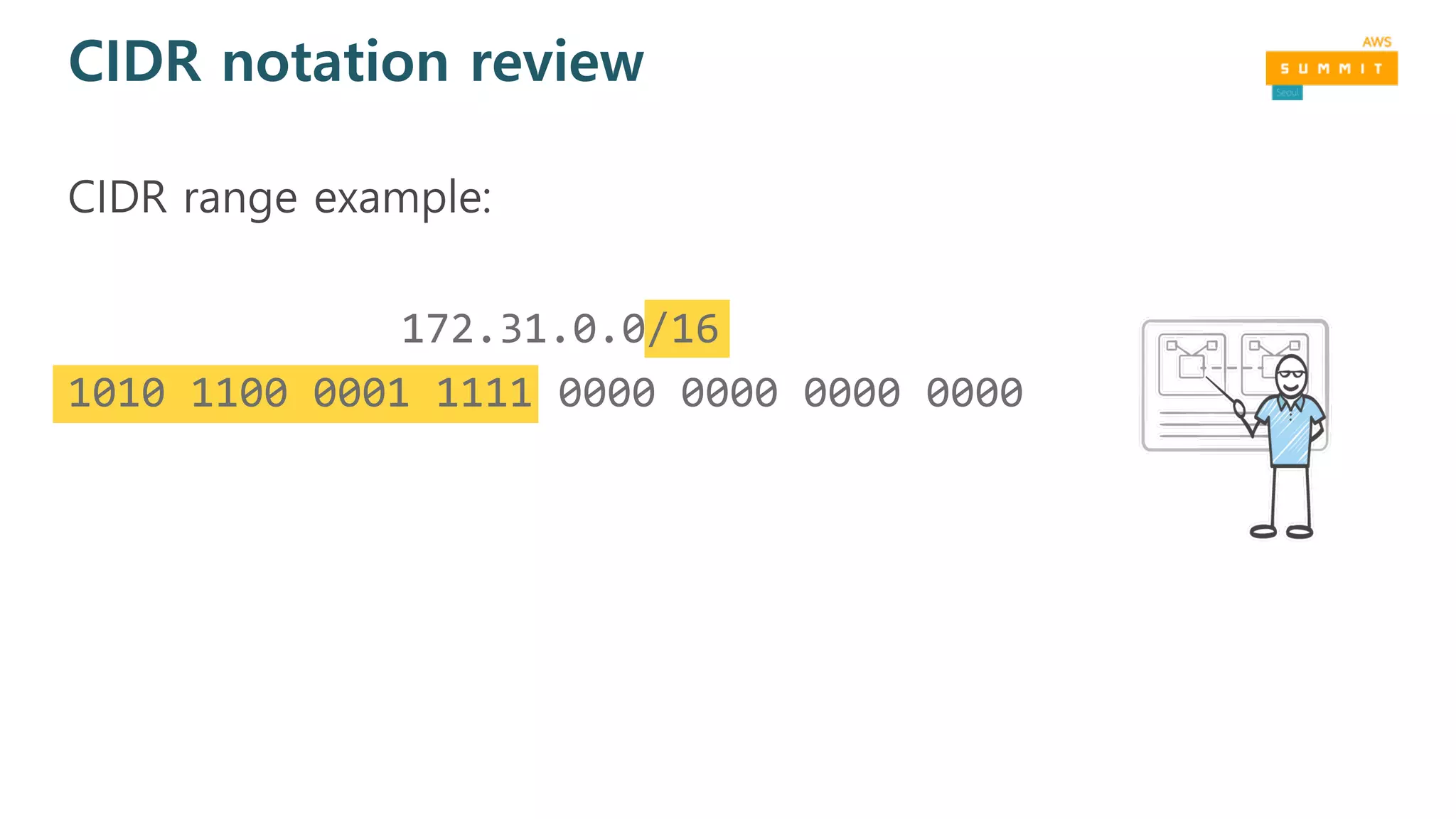

7. 8. 9. VPC의 IP 주소 범위 선택

172.31.0.0/16

Recommended:

RFC1918 range

Recommended:

/16

(64K addresses)

10. RFC 1918

10.0.0.0 - 10.255.255.255 (10/8 prefix)

172.16.0.0 - 172.31.255.255 (172.16/12 prefix)

192.168.0.0 - 192.168.255.255 (192.168/16 prefix)

11. 12. VPC 서브넷 및 가용 영역

172.31.0.0/16

Availability Zone Availability Zone

VPC subnet VPC subnet

172.31.0.0/24 172.31.2.0/24

ap-northeast-2a ap-northeast-2c

13. VPC 서브넷 권고사항

• /16 VPC (64K addresses)

• /24 subnets (251 addresses)

• One subnet per Availability Zone

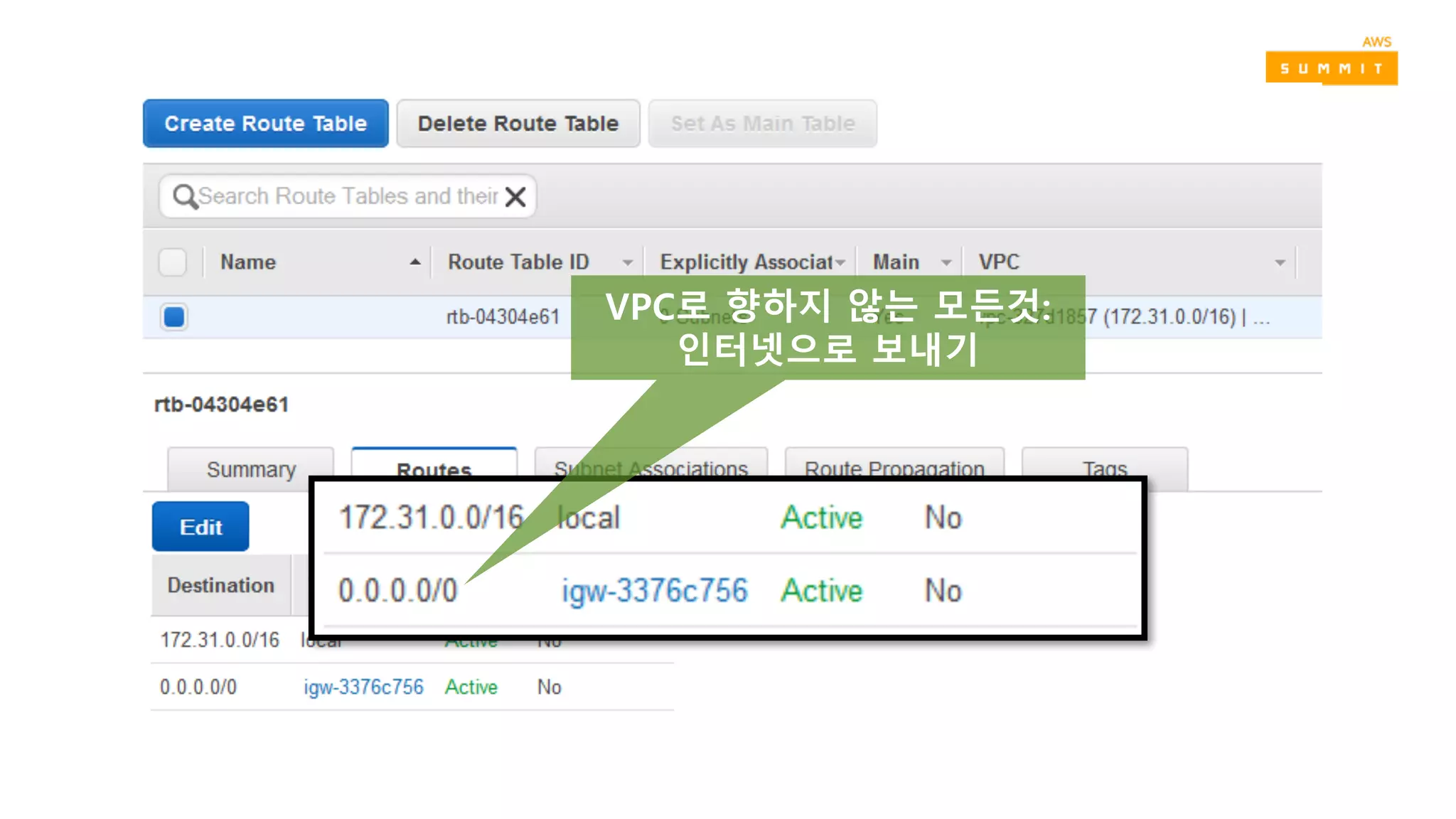

14. 15. Routing in your VPC

• Route table 은 패킷이 이동하는 규칙을

포함

• VPC 에 기본 route table이 존재

• … 하지만 서브넷에 다른 route table 을

할당할 수 있음

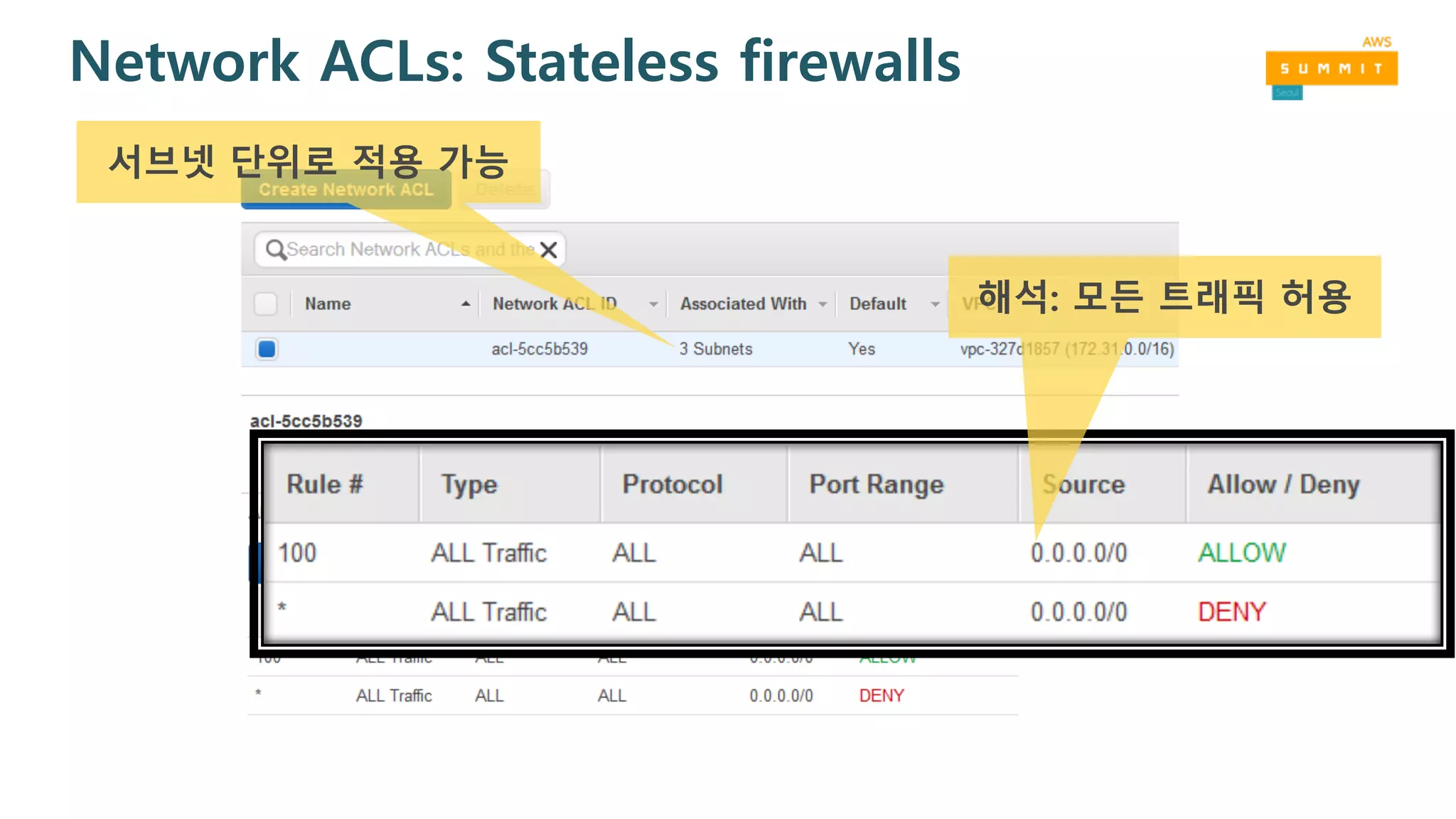

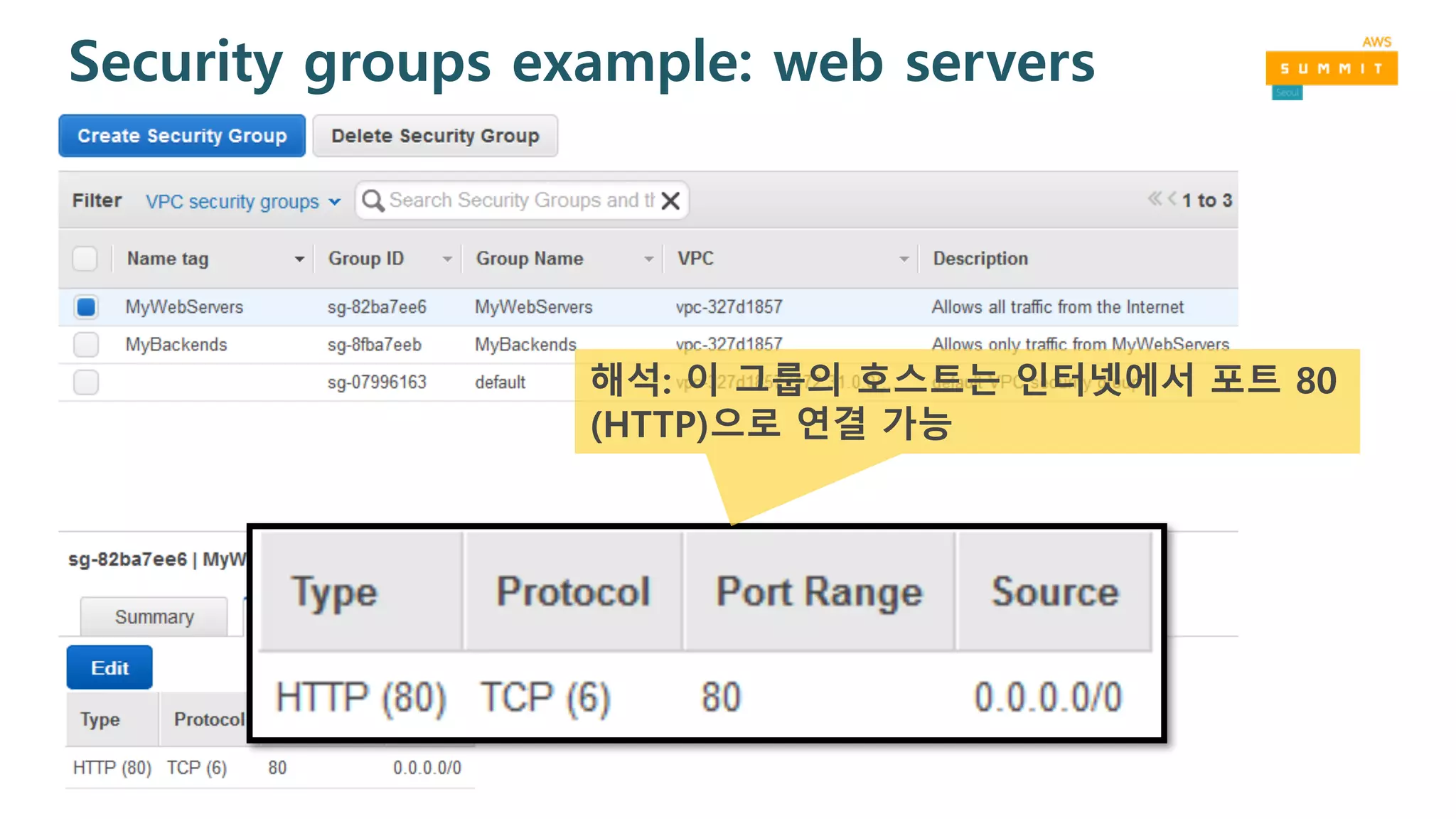

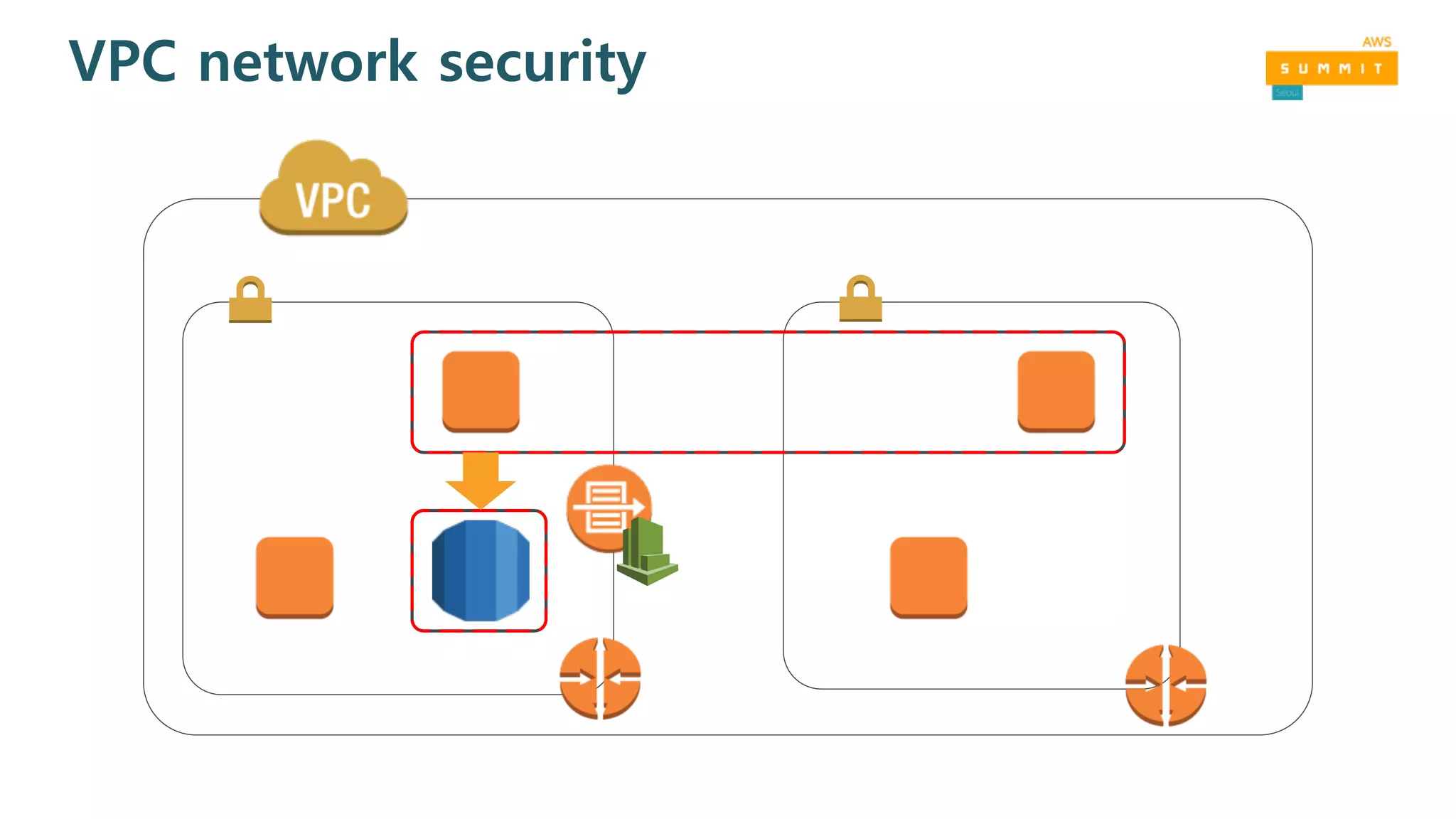

16. 17. 18. 19. 20. 21. 22. 23. 24. 체크 포인트: Security Groups

• 최소 권한 원칙(Principle of Least Privilege) 준수

• VPC 는 egress/ingress 에 대한 Security Group 생성

가능

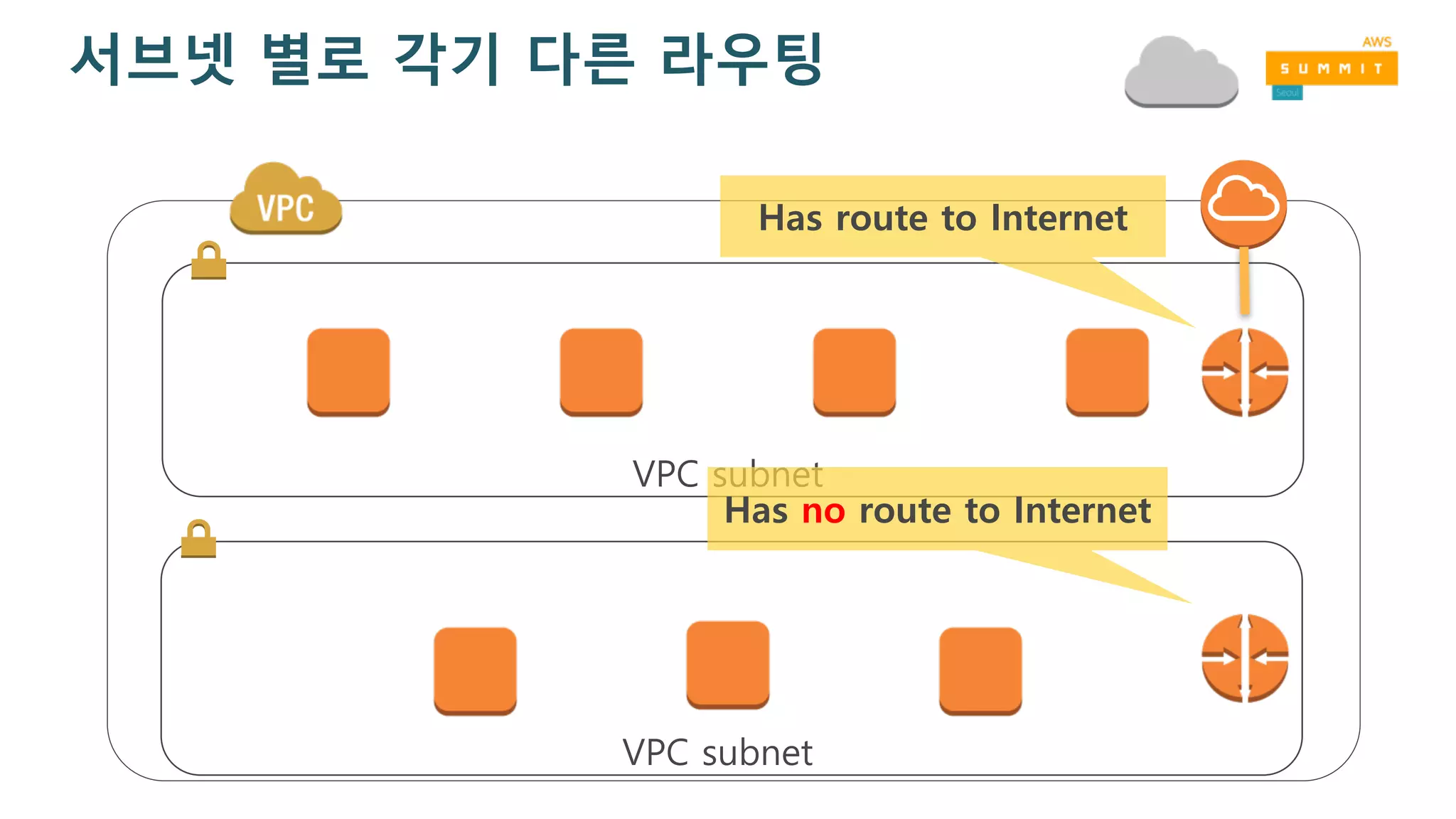

25. 26. 27. 28. 서브넷 별로 각기 다른 라우팅

VPC subnet

VPC subnet

Has route to Internet

Has no route to Internet

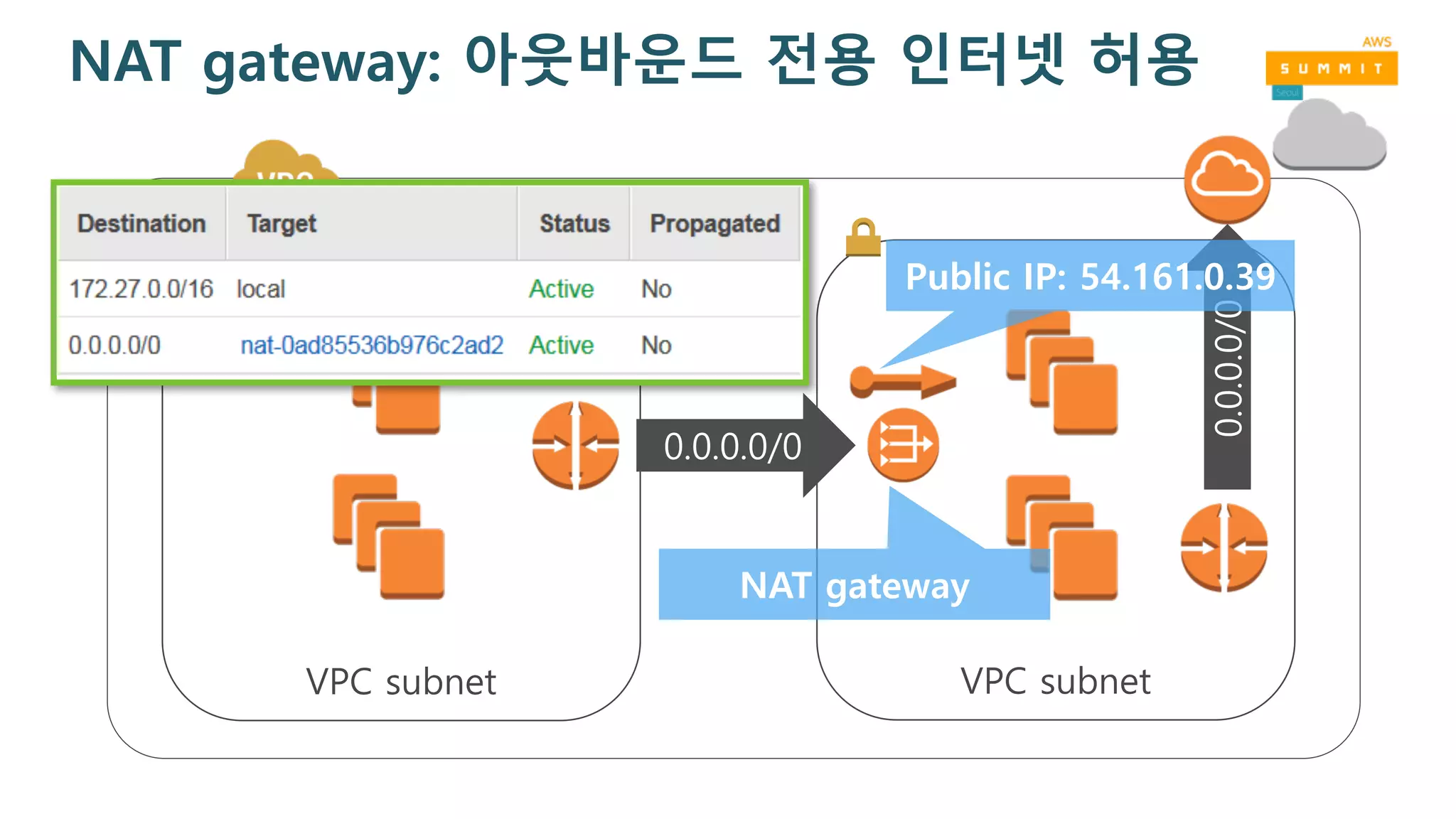

29. NAT gateway: 아웃바운드 전용 인터넷 허용

VPC subnet VPC subnet

0.0.0.0/0

0.0.0.0/0

Public IP: 54.161.0.39

NAT gateway

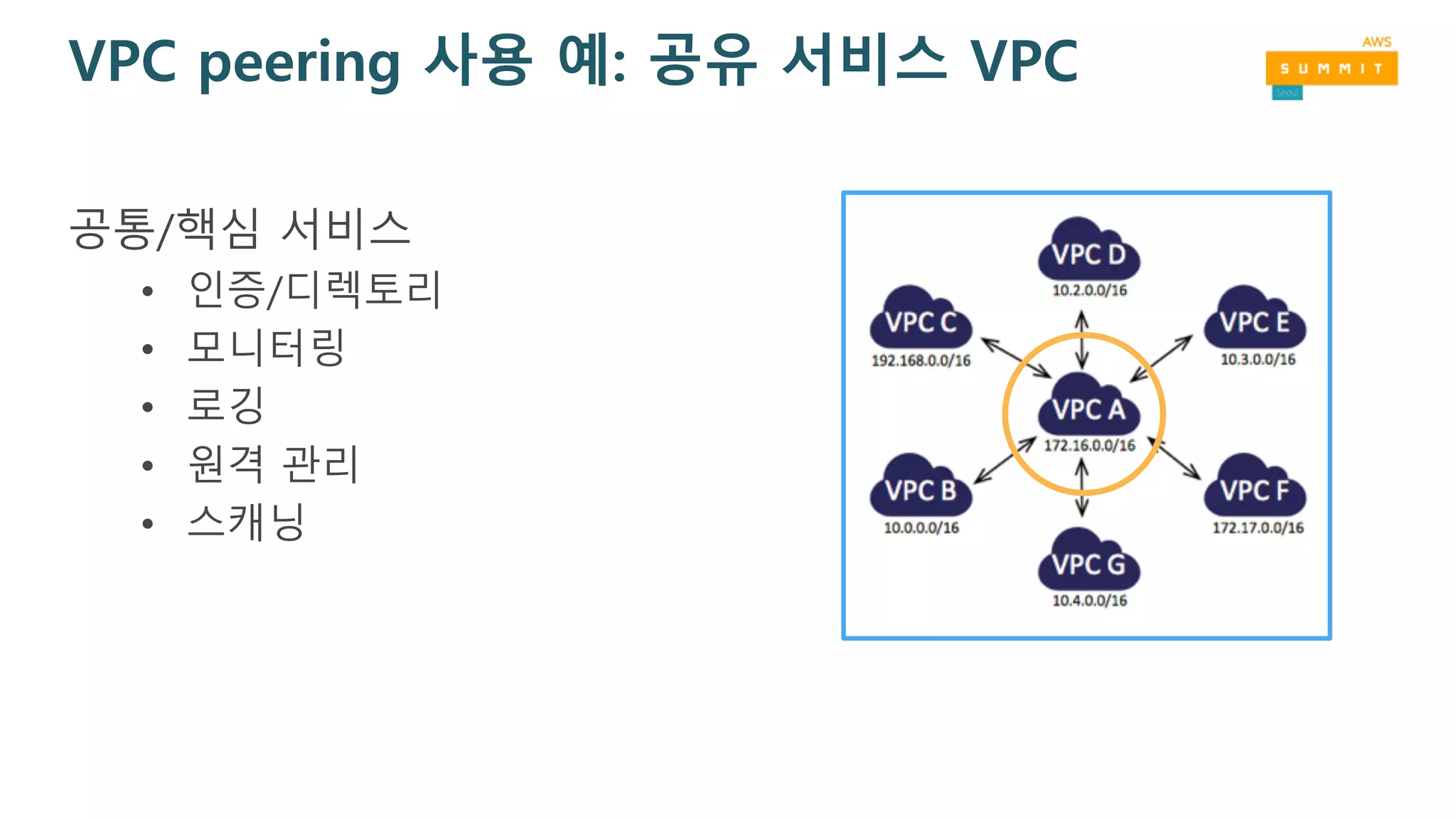

30. 31. VPC peering 사용 예: 공유 서비스 VPC

공통/핵심 서비스

• 인증/디렉토리

• 모니터링

• 로깅

• 원격 관리

• 스캐닝

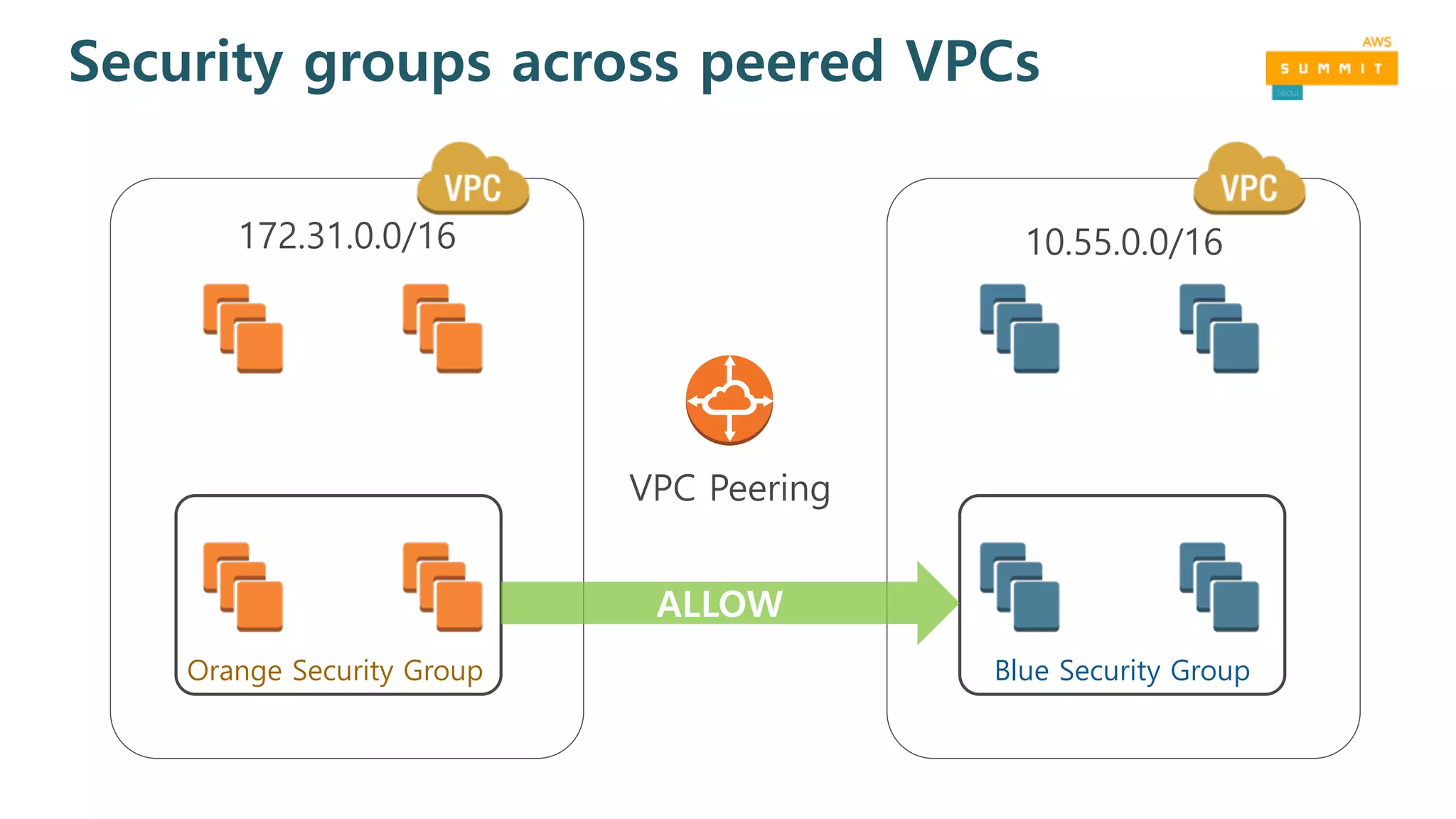

32. Security groups across peered VPCs

VPC Peering

172.31.0.0/16 10.55.0.0/16

Orange Security Group Blue Security Group

ALLOW

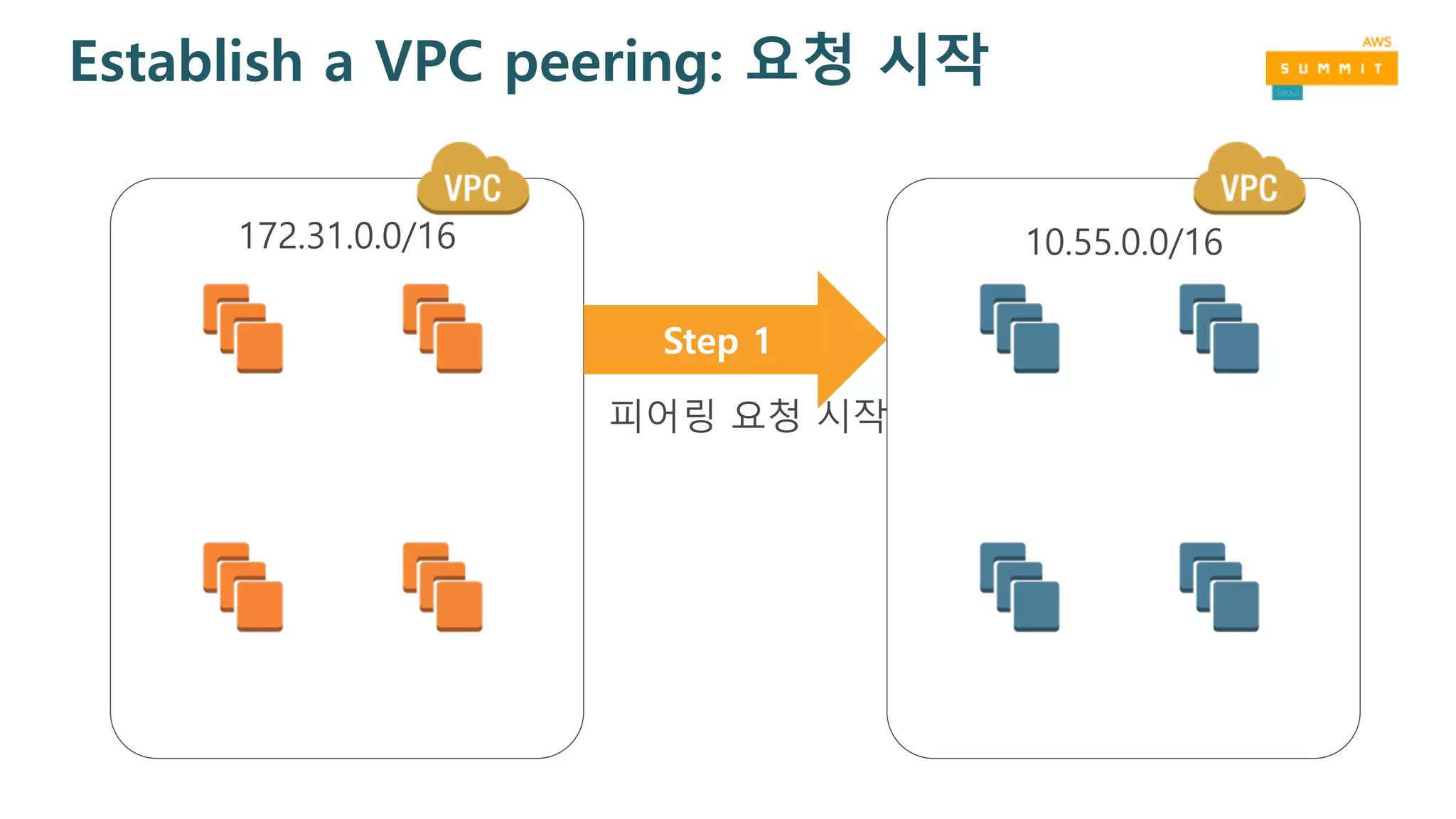

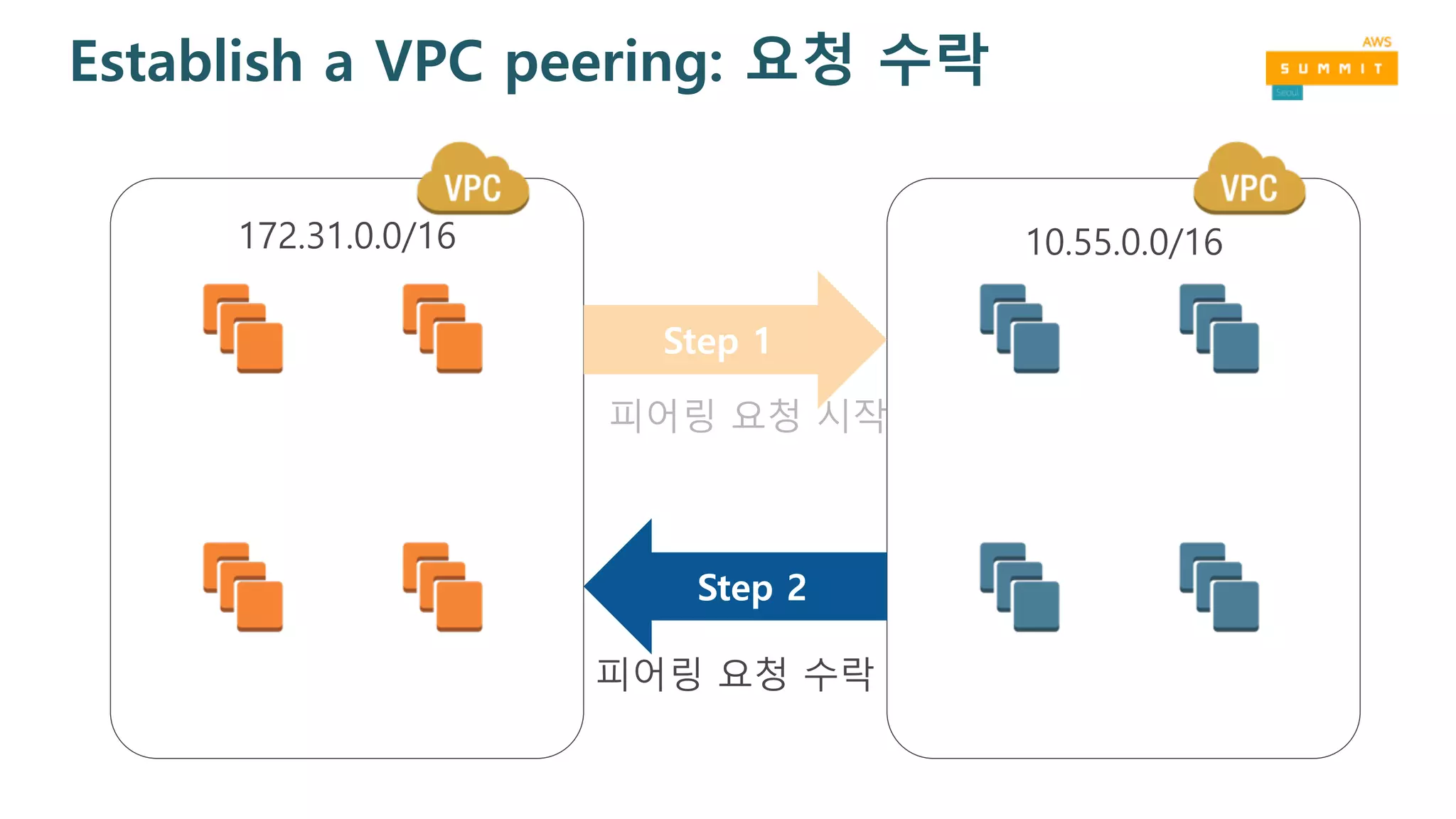

33. 34. Establish a VPC peering: 요청 수락

172.31.0.0/16 10.55.0.0/16

Step 1

피어링 요청 시작

Step 2

피어링 요청 수락

35. Establish a VPC peering: 경로 생성

172.31.0.0/16 10.55.0.0/16Step 1

피어링 요청 시작

Step 2

피어링 요청 수락

Step 3

경로 생성

해석: 피어링 된 VPC로 향하는 트래픽은

피어링 연결로…

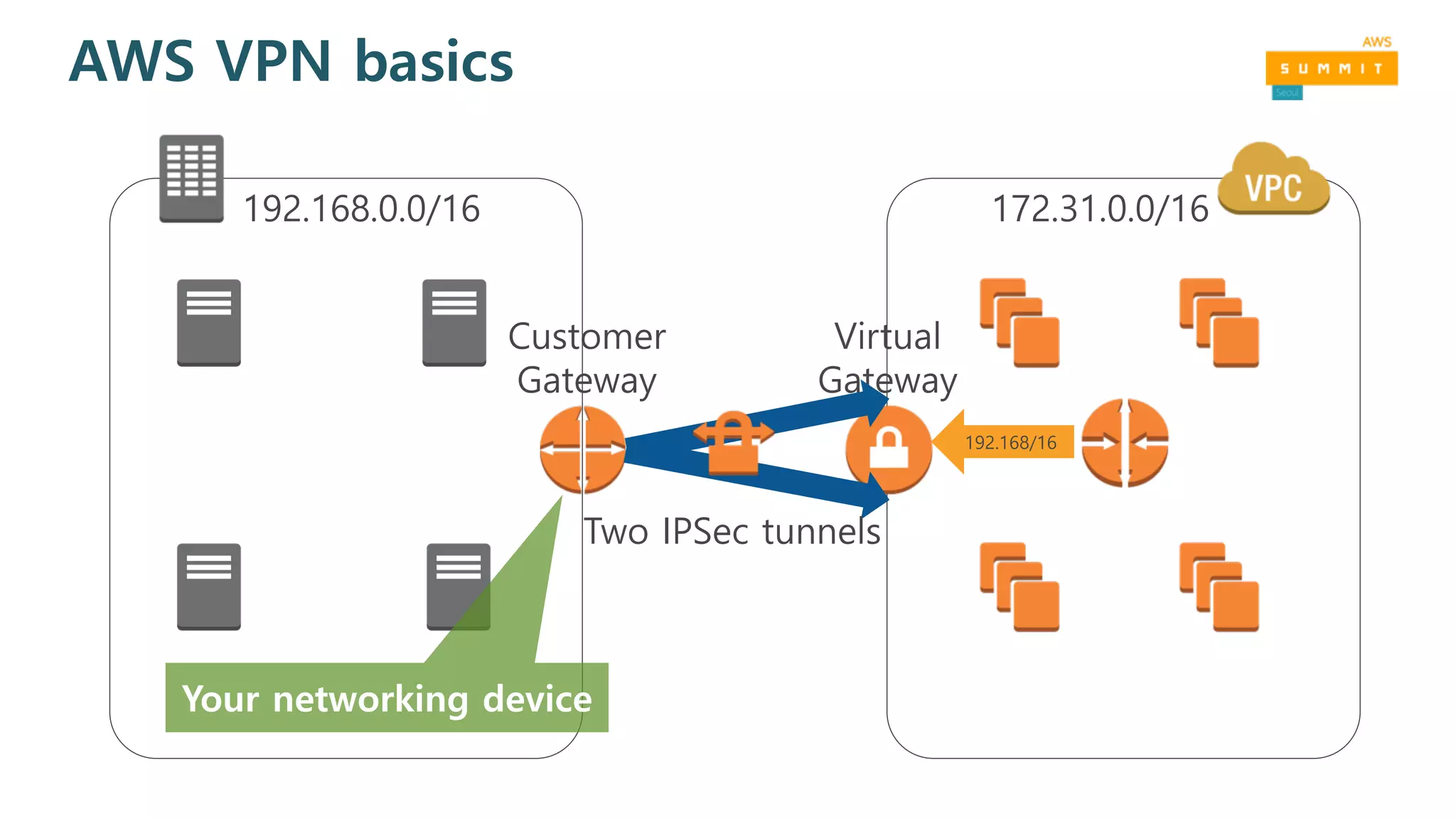

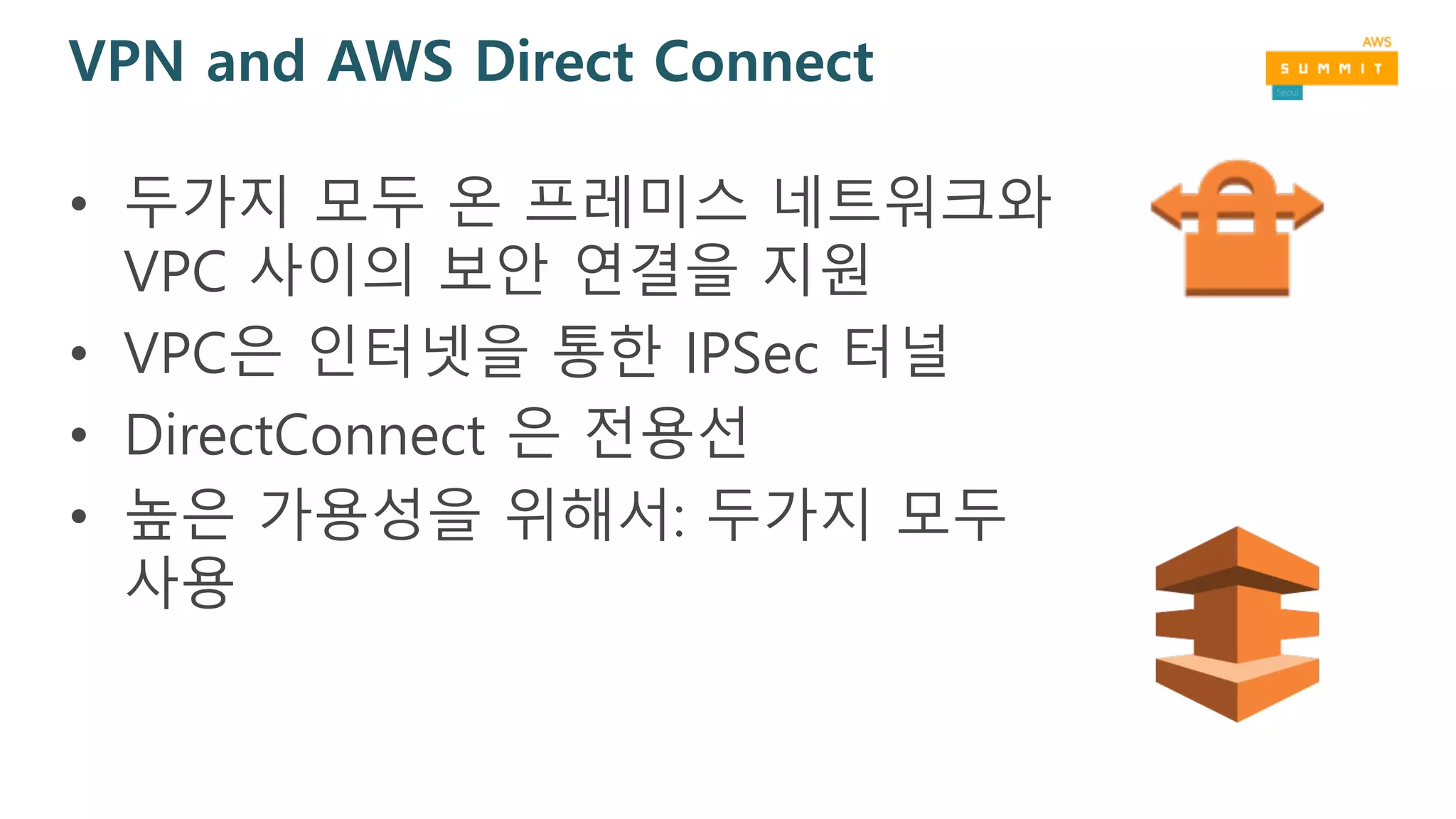

36. 37. 38. 39. VPN and AWS Direct Connect

• 두가지 모두 온 프레미스 네트워크와

VPC 사이의 보안 연결을 지원

• VPC은 인터넷을 통한 IPSec 터널

• DirectConnect 은 전용선

• 높은 가용성을 위해서: 두가지 모두

사용

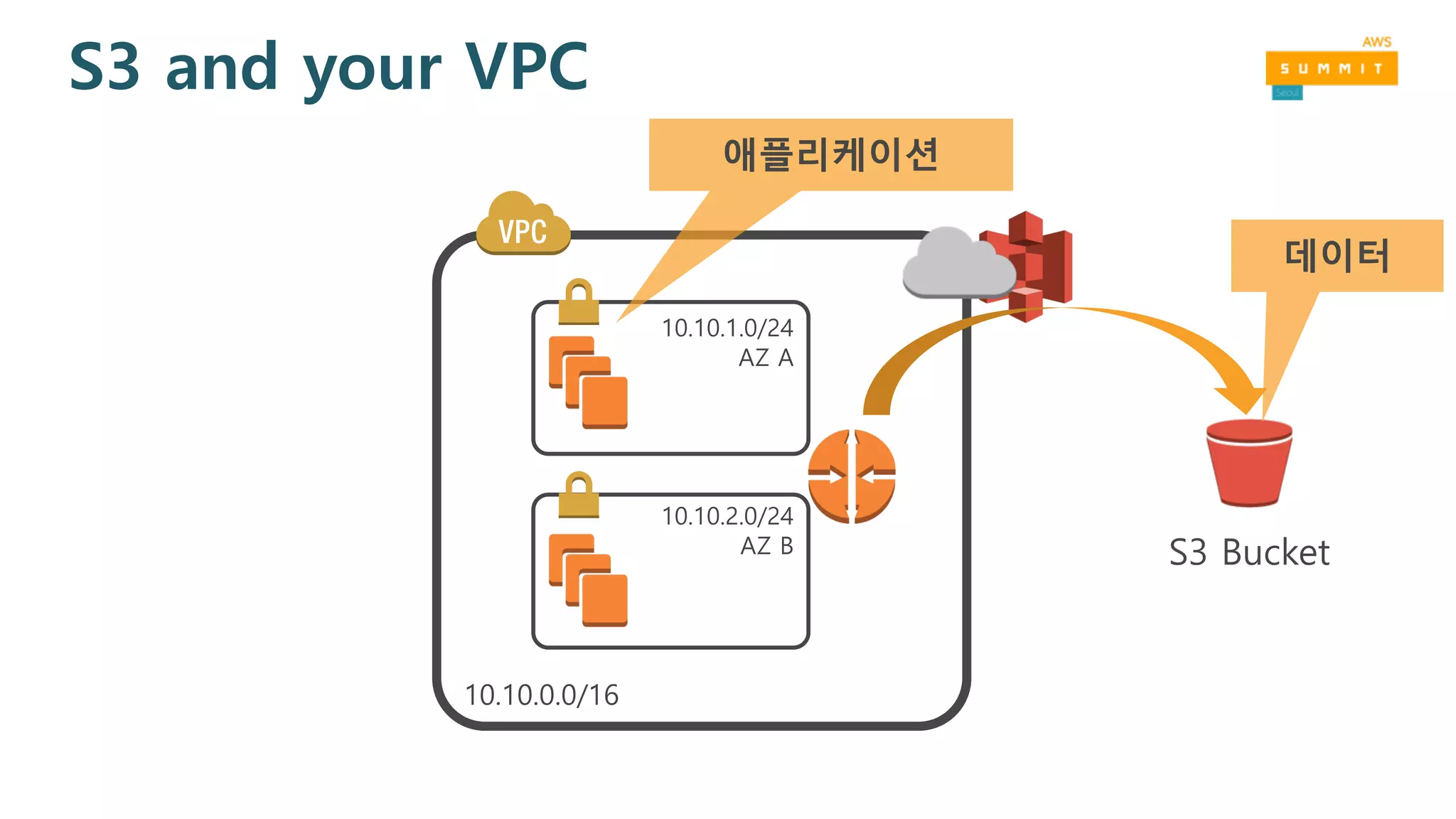

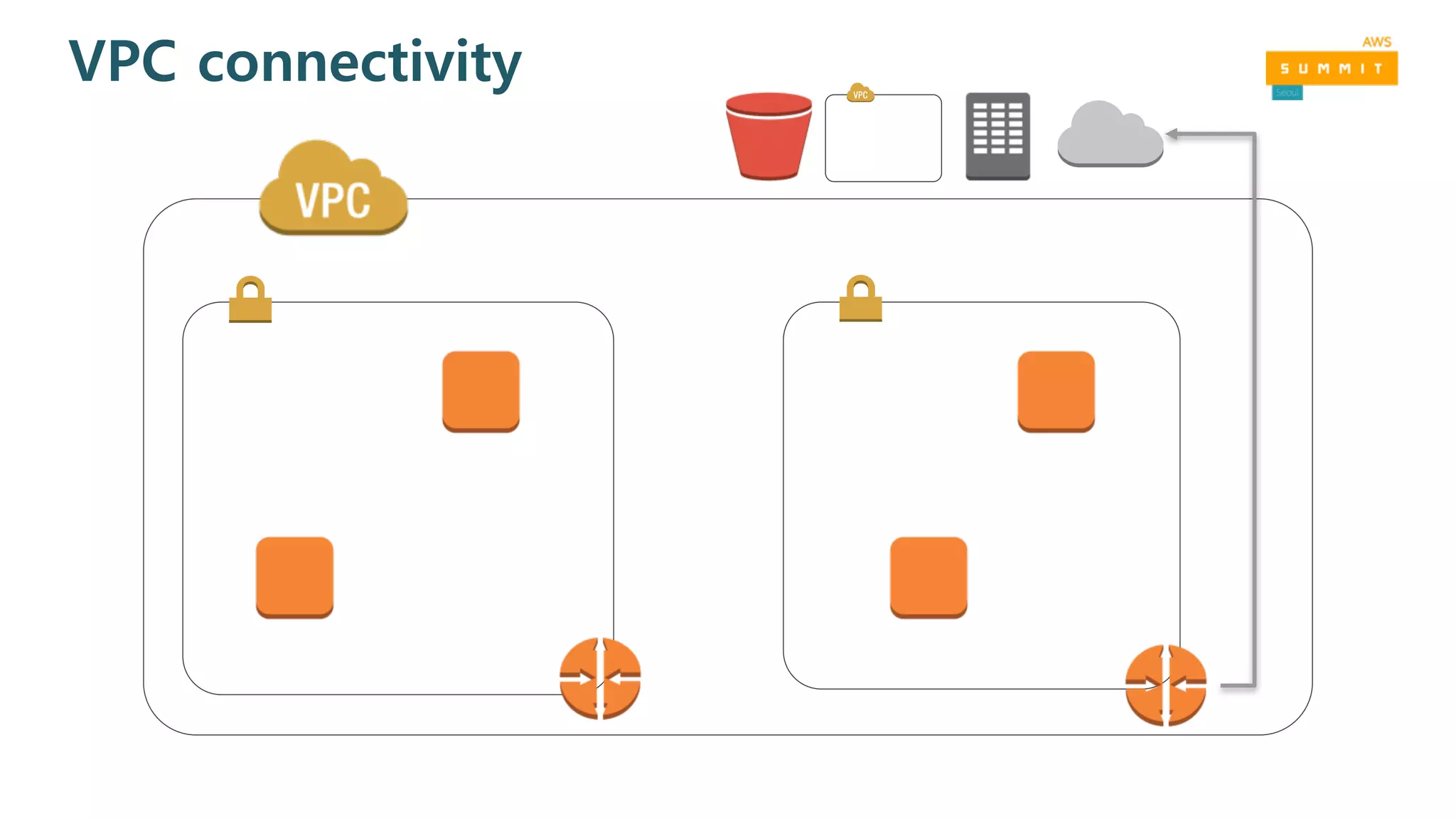

40. 41. VPC 및 다른 AWS 서비스

VPC 내에 존재하는

AWS 서비스

VPC Endpoints for

Amazon S3

DNS in-VPC with

Amazon Route 53

VPC Flow Logs 를

이용한 VPC 트래픽

로깅

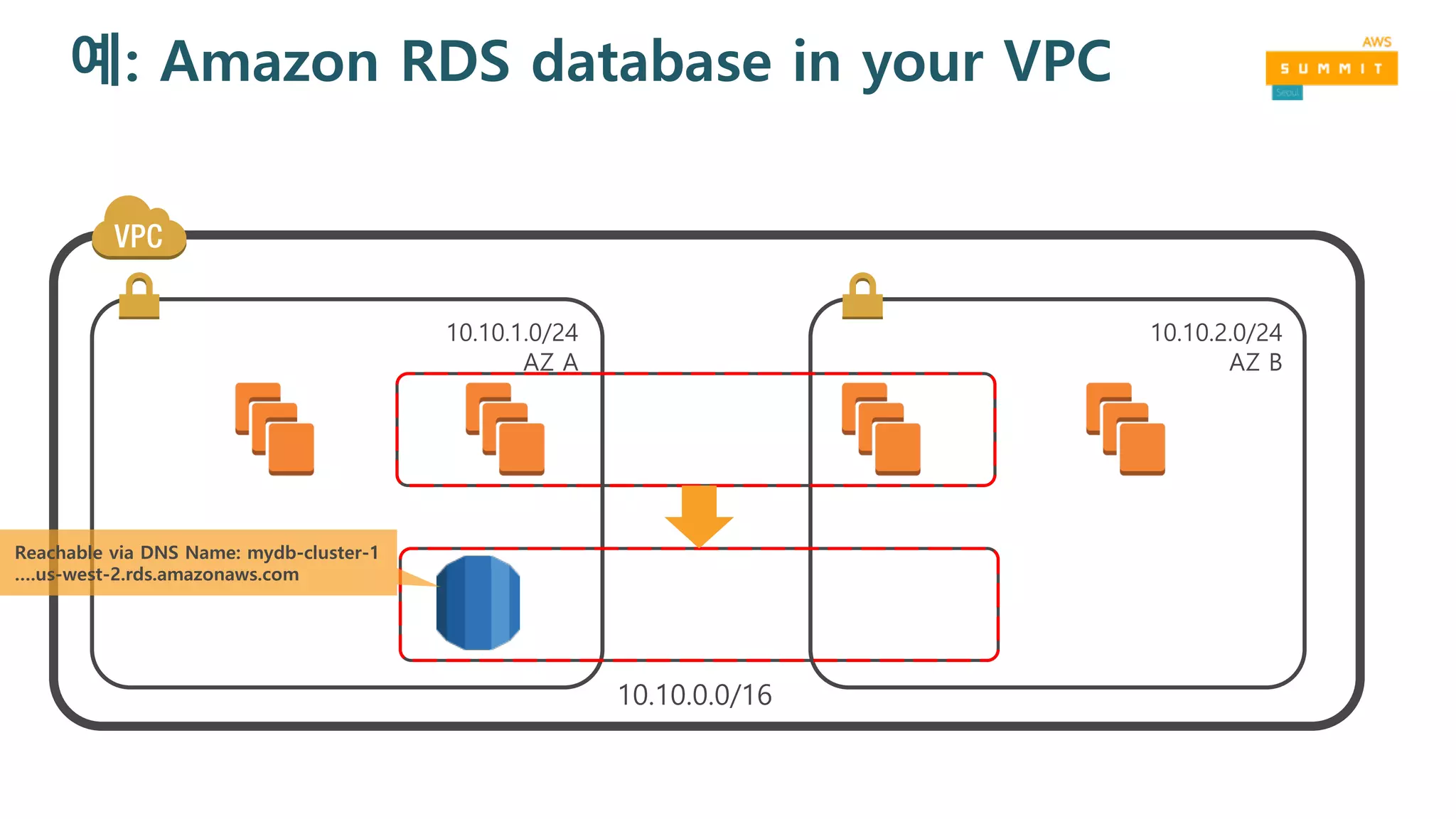

42. 43. 예: Amazon RDS database in your VPC

Reachable via DNS Name: mydb-cluster-1

….us-west-2.rds.amazonaws.com

44. 45. Best practices for in-VPC AWS services

• 많은 AWS 서비스는 VPC내 실행을 지원

• 최소 권한 네트워크 액세스를 위해 Security Groups

사용

• 높은 가용성을 위해 여러 가용 영역(AZ)을 사용.

• Multi-AZ RDS deployments

• Use a zonal mount point for EFS access

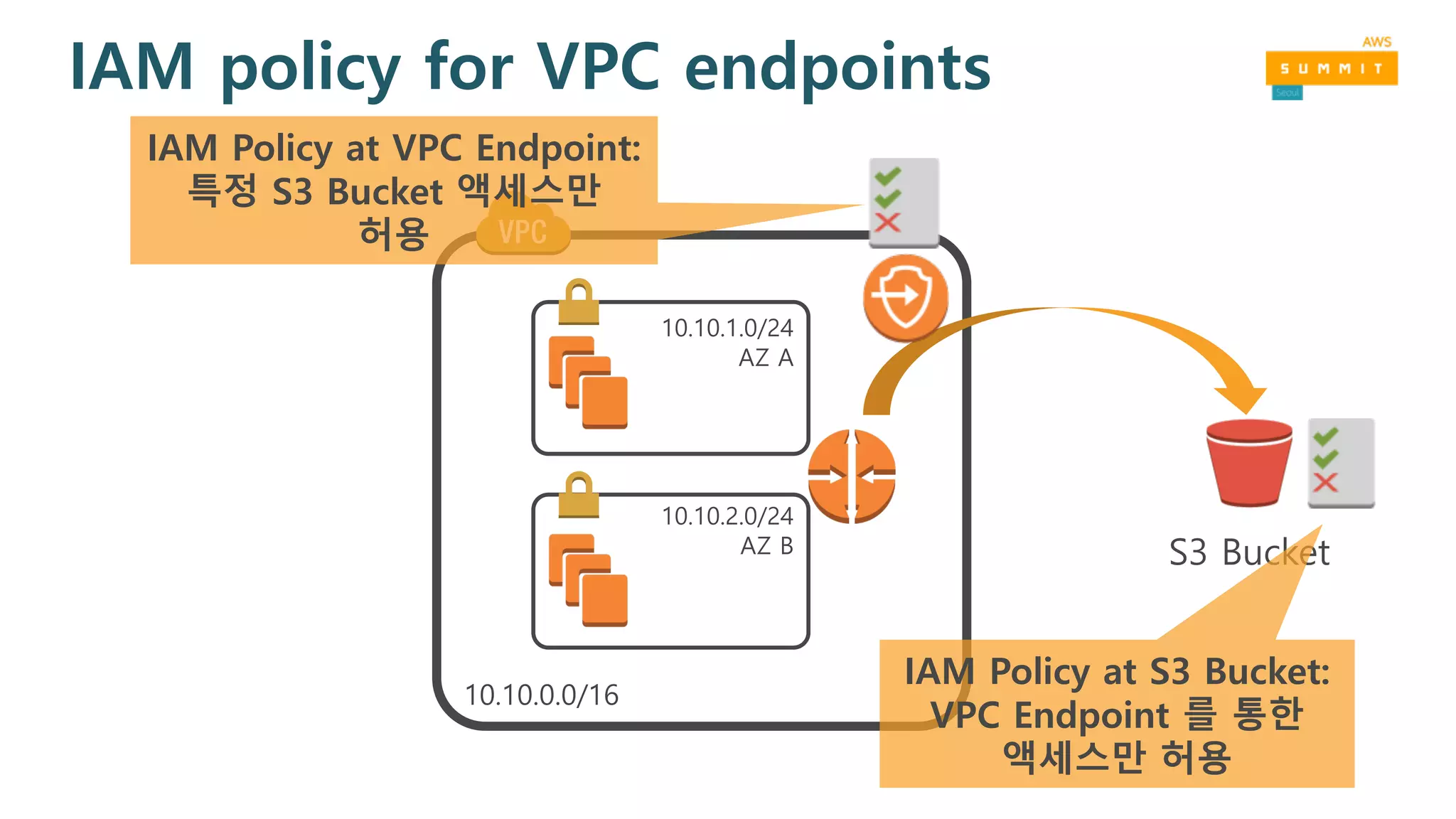

46. 47. 48. 49. 50. IAM policy for VPC endpoints

S3 Bucket

IAM Policy at VPC Endpoint:

특정 S3 Bucket 액세스만

허용

IAM Policy at S3 Bucket:

VPC Endpoint 를 통한

액세스만 허용

51. 52. 53. Amazon Route 53 private hosted zones

Private Hosted Zone

example.demohostedzone.org à

172.31.0.99

54. 55. 56. 57. VPC Flow Logs data in CloudWatch Logs

Who’s this?

# dig +short -x 109.236.86.32

internetpolice.co.

REJECT

UDP Port 53 = DNS

58. 59. 60. 61. 62. 본 강연이 끝난 후…

§ 13:40 ~ 14:20 @Track5

§ 김용우, 솔루션즈 아키텍트

§ AWS 기반 고급 하이브리드 IT 디자인

VPN에서 Direct Connect 까지의 다양한 클라우드 연결 옵션들

§ AWS VPC로 IT 인프라구조 확장하기

http://d0.awsstatic.com/International/ko_KR/whitepapers/Extend your IT infrastructure with Amaon VPC.pdf

§ Creating Your Virtual Data Center: VPC Fundamentals and Connectivity Options (NET201) | AWS re:Invent 2016

https://www.slideshare.net/AmazonWebServices/aws-reinvent-2016-creating-your-virtual-data-center-vpc-fundamentals-and-connectivity-options-net201

63. 64.