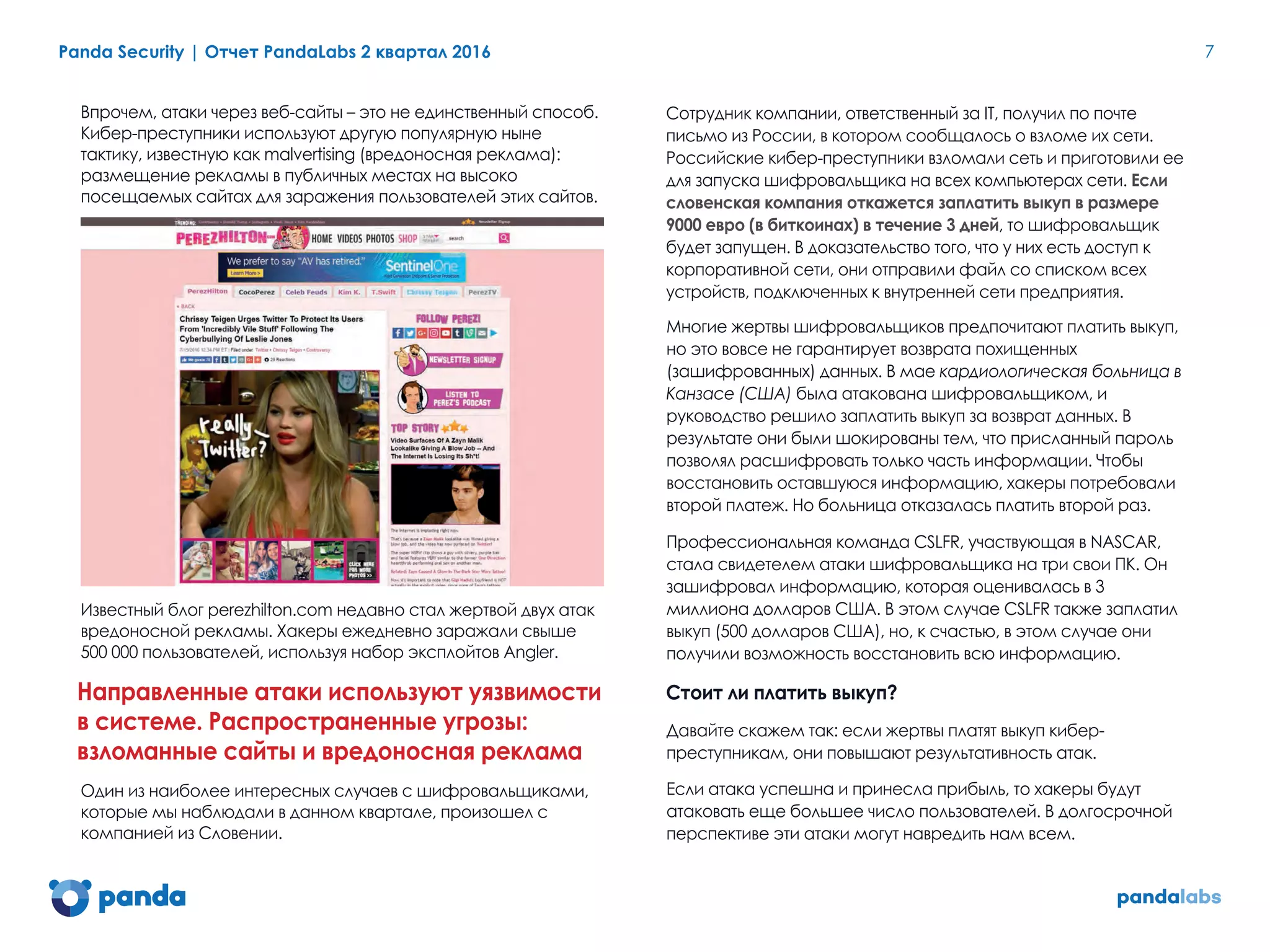

Отчет PandaLabs за второй квартал 2016 года анализирует рост кибер-преступности, включая шифровальщики и атаки на мобильные устройства. В течение квартала было зафиксировано более 18 миллионов новых вредоносных программ, в том числе значительное число атак, направленных на кражу личных данных. Документ также подчеркивает необходимость повышенного внимания к безопасности в условиях растущих угроз в сфере интернета вещей и мобильных технологий.