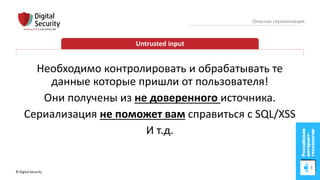

Документ посвящен опасной сериализации и ей связанным уязвимостям в программном обеспечении. Он описывает процесс сериализации, примеры кода и демонстрирует, как неправильная обработка входных данных может привести к удаленному выполнению кода и другим уязвимостям. В документе также обсуждаются способы защиты от таких атак и важность внимательной работы с данными, поступающими из ненадежных источников.

![© Digital Security 12

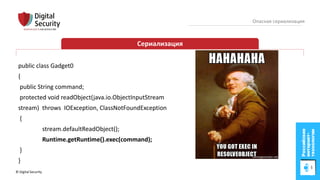

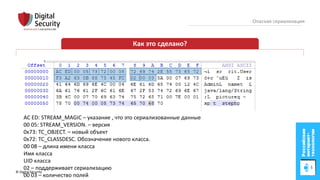

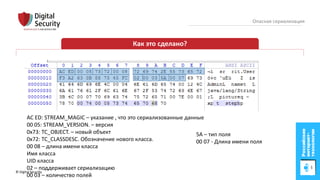

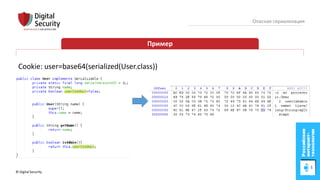

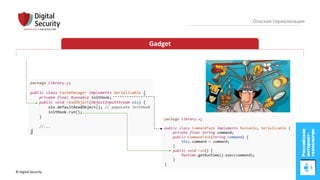

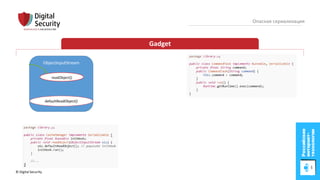

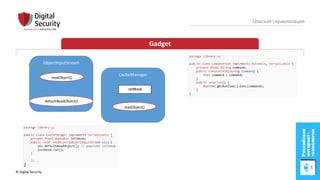

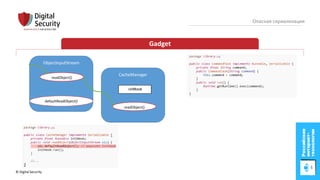

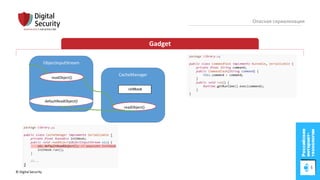

Опасная сериализация

Как это сделано?

public static void main(String[] args) {

User user = new User();

user.name = "steph"; user.isAdmin=false;

FileOutputStream fos = new

FileOutputStream("object.ser");

ObjectOutputStream os = new ObjectOutputStream(fos);

os.writeObject(user); os.close();

FileInputStream fis = new FileInputStream("object.ser");

ObjectInputStream ois = new ObjectInputStream(fis);

User objectFromDisk = (User)ois.readObject();

System.out.println(objectFromDisk.name); ois.close();

}

public class User implements Serializable{

public String name;

public boolean isAdmin;

public String picture;

public User() {

}

}](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-12-320.jpg)

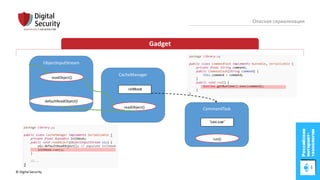

![© Digital Security 33

Опасная сериализация

Untrusted input

USER

Permissions

UserInfo

Statistics

Name

Surname

Email

Type

Picture

String path=“/var/www/”

byte[] getPicture()

{

File file = new File(path, picture);

} return Files.readAllBytes(file.getPath());

Query =“select * from usersPermissions

where type=“+userType;](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-33-320.jpg)

![© Digital Security 34

Опасная сериализация

Untrusted input

USER

Permissions

UserInfo

Statistics

Name

Surname

Email

Type

Picture

String path=“/var/www/”

byte[] getPicture()

{

File file = new File(path, picture);

} return Files.readAllBytes(file.getPath());

Query =“select * from usersPermissions

where type=“+userType;](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-34-320.jpg)

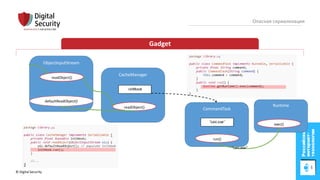

![© Digital Security 35

Опасная сериализация

Untrusted input

USER

Permissions

UserInfo

Statistics

Name

Surname

Email

Type

Picture

String path=“/var/www/”

byte[] getPicture()

{

File file = new File(path, picture);

} return Files.readAllBytes(file.getPath());

Query =“select * from usersPermissions

where type=“+userType;](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-35-320.jpg)

![© Digital Security 36

Опасная сериализация

Untrusted input

USER

Permissions

UserInfo

Statistics

Name

Surname

Email

Type

Picture

String path=“/var/www/”

byte[] getPicture()

{

File file = new File(path, picture);

} return Files.readAllBytes(file.getPath());

Query =“select * from usersPermissions

where type=“+userType;](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-36-320.jpg)

![© Digital Security 37

Опасная сериализация

Untrusted input

USER

Permissions

UserInfo

Statistics

Name

Surname

Email

Type

Picture

String path=“/var/www/”

byte[] getPicture()

{

File file = new File(path, picture);

} return Files.readAllBytes(file.getPath());

Query =“select * from usersPermissions

where type=“+userType;](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-37-320.jpg)

![© Digital Security 38

Опасная сериализация

Untrusted input

USER

Permissions

UserInfo

Statistics

Name

Surname

Email

Type

Picture

String path=“/var/www/”

byte[] getPicture()

{

File file = new File(path, picture);

} return Files.readAllBytes(file.getPath());

Query =“select * from usersPermissions

where type=“+userType;](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-38-320.jpg)

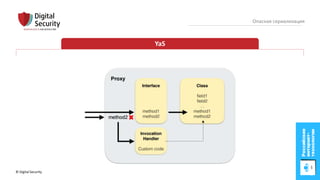

![© Digital Security 52

Опасная сериализация

YaS

public class Handler0 implements InvocationHandler, Serializable

{

Object invoke(Object proxy, Method method, Object[] args)

{

Runtime.getRuntime().exec(args[0]);

}

}](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-52-320.jpg)

![© Digital Security 54

Опасная сериализация

YaS

Java-машина во время исполнения может сгенерировать прокси-класс для данного класса

A, т.е. такой класс, который реализует все интерфейсы класса A, но заменяет вызов всех

методов этих интерфейсов на вызов метода InvocationHandler#invoke, где

InvocationHandler - интерфейс JVM, для которого можно определять свои реализации.

Handler0 h = new Handler0();

Map proxy = (Map) Proxy.newProxyInstance(classLoader, new Class<?>[] { Map.class }, h);

Gadget1 g = new Gadget1();

g.map = proxy;

g.key = “<MALICIOUS COMMAND>”;

byte[] bytes = serialize(g);](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-54-320.jpg)

![© Digital Security 55

Опасная сериализация

YaS

readObject()

Handler0 h = new Handler0();

Map proxy = (Map) Proxy.newProxyInstance(classLoader, new Class<?>[] { Map.class }, h);

Gadget1 g = new Gadget1();

g.map = proxy;

g.key = “<MALICIOUS COMMAND>”;

byte[] bytes = serialize(g);](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-55-320.jpg)

![© Digital Security 56

Опасная сериализация

YaS

readObject()

Handler0 h = new Handler0();

Map proxy = (Map) Proxy.newProxyInstance(classLoader, new Class<?>[] { Map.class }, h);

Gadget1 g = new Gadget1();

g.map = proxy;

g.key = “<MALICIOUS COMMAND>”;

byte[] bytes = serialize(g);

map.get() Proxy](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-56-320.jpg)

![© Digital Security 57

Опасная сериализация

YaS

readObject()

Handler0 h = new Handler0();

Map proxy = (Map) Proxy.newProxyInstance(classLoader, new Class<?>[] { Map.class }, h);

Gadget1 g = new Gadget1();

g.map = proxy;

g.key = “<MALICIOUS COMMAND>”;

byte[] bytes = serialize(g);

map.get() Proxy

Gadget0](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-57-320.jpg)

![© Digital Security 58

Опасная сериализация

YaS

readObject()

Handler0 h = new Handler0();

Map proxy = (Map) Proxy.newProxyInstance(classLoader, new Class<?>[] { Map.class }, h);

Gadget1 g = new Gadget1();

g.map = proxy;

g.key = “<MALICIOUS COMMAND>”;

byte[] bytes = serialize(g);

map.get() Proxy

Gadget0 invoke exec](https://image.slidesharecdn.com/6digitalsecurity-170614202831/85/Digital-Security-58-320.jpg)