More Related Content

PDF

Sophos UTM 9のAutoscalingを試してみた PDF

Config rulesを1年ほど使い続けて分かったこと PPTX

PPTX

セキュリティの基本とAWSでのセキュリティ対策をフルコースで味あう_公開修正版 PDF

PDF

AWS Black Belt Online Seminar 2017 AWS WAF PPTX

PPTX

20150901 ops jaws_araya_v2 What's hot

PDF

JAWS DAYS 2017 [AWSワークショップ] AWS初心者いらっしゃい PDF

いまさら聞けないAWSクラウド - Java Festa 2013 PDF

PDF

PDF

AWS Black Belt Online Seminar AWSサービスを利用したアプリケーション開発を始めよう PDF

PPTX

PDF

JAWS DAYS 2015 OpsWorks Aceに聞け PDF

AWS Black Belt Online Seminar 2017 IoT向け最新アーキテクチャパターン PDF

AWS re:Inforce reCap 注目のサービス PDF

AWS WAF Security Automation PDF

aws blackbelt amazon elasticsearch service PDF

PPTX

20211111 Security-JAWS Introduction PDF

まる見え、AWS!! - JAWS UG 2015 - PDF

IVS_CTO_Night_and_Day_2016_Morning_Session_B-4_hkiriyam PDF

PDF

JAWS-UG CLI専門支部 #76 Amazon AppStream 2.0 入門 PDF

AWS Black Belt Online Seminar 2016 AWS IoT PDF

AWS Black Belt Tech シリーズ 2016 - AWS Well Architected Program Viewers also liked

PPTX

Киберспортвная криптовалюта на базе собственного блокчейна PDF

HGConcept-CMDB-Service Design PDF

HGConcept-ITOM-Service Centric Operations PPTX

PDF

PPC Campaign Guide for a Successful B2B Marketing Campaign Launch PPTX

PPTX

PPTX

PDF

PDF

Docker活用パターンの整理 ― どう組み合わせるのが正解?! PDF

Black Belt Online Seminar Amazon Cognito PPTX

Premier night3 devopsことはじめ PDF

20150205 schoo Webディレクションに必要なスキルセットとマインドセット PPTX

Errores de comunicación en Fisioterapia PPTX

How I Built my Community 'Radio' - and a career in digital media and WordPress PDF

PDF

3分でわかる Azure Managed Diskのしくみ PPTX

PPTX

PDF

Similar to Develipers.IO 2016 E-1 「AWS Configを使ったAWS環境の見える化」

PPTX

re:Inventで発表された新サービス「Config Rules」の可能性 PDF

20170725 black belt_monitoring_on_aws PDF

Management & Governance on AWS こんなこともできます PPTX

Security Operations and Automation on AWS PDF

【勉強会資料】ネットワークアクセス制御(管理編) for PCI DSS PDF

JAWS-UG 初心者支部 #31 監視編 サーバーのモニタリングの基本を学ぼう PDF

AWS におけるモニタリングとセキュリティの基本について - "毎日のAWSのための監視、運用、セキュリティ最適化セミナー" - PDF

JAWS DAYS 2020 AWS Well-Architected Frameworkの使いドコロとオートメーション化へのチャレンジ PDF

Programming AWS with Perl at YAPC::Asia 2013 PDF

JAWS-UG Meets Windows (JAWS Days 2017) PPTX

Compliance as code jaws Oita 170826 PDF

20140924イグレックcioセミナーpublic PDF

AWS サービスアップデートまとめ 2014年7月 PDF

Windows 開発者のための Dev&Ops on AWS PDF

AWS初心者向けWebinar AWSクラウドでのWindowsの実行 PDF

Aws meister-cloud formation-summit2012 PDF

20120303 jaws summit-meister-04_cloud_formation PPTX

AWSサービス 140+α ざっくり説明(2019年版) PPTX

20121221 AWS re:Invent 凱旋報告 PDF

Amazon Web Servicesで未来へススメ! Develipers.IO 2016 E-1 「AWS Configを使ったAWS環境の見える化」

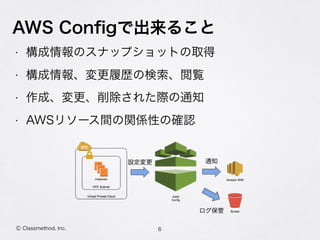

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

– Joshua DuLac

Senior Security Consultant , Amazon Web Services

Security geeks should LOVE it!

- 8.

Ⓒ Classmethod, Inc.

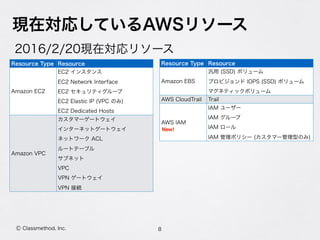

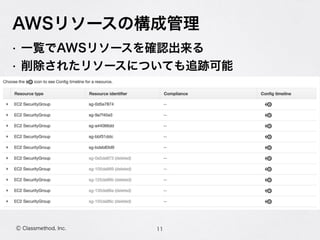

現在対応しているAWSリソース

2016/2/20現在対応リソース

8

ResourceType Resource

Amazon EC2

EC2 インスタンス

EC2 Network Interface

EC2 セキュリティグループ

EC2 Elastic IP (VPC のみ)

EC2 Dedicated Hosts

Amazon VPC

カスタマーゲートウェイ

インターネットゲートウェイ

ネットワーク ACL

ルートテーブル

サブネット

VPC

VPN ゲートウェイ

VPN 接続

Resource Type Resource

Amazon EBS

汎用 (SSD) ボリューム

プロビジョンド IOPS (SSD) ボリューム

マグネティックボリューム

AWS CloudTrail Trail

AWS IAM

IAM ユーザー

IAM グループ

IAM ロール

IAM 管理ポリシー (カスタマー管理型のみ)

New!

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

- 19.

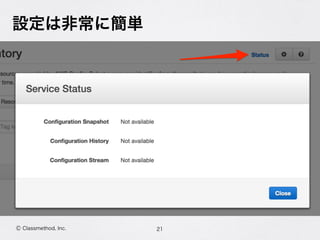

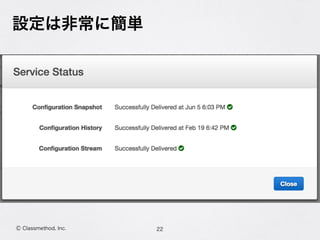

- 20.

- 21.

- 22.

- 23.

- 24.

- 25.

Ⓒ Classmethod, Inc.

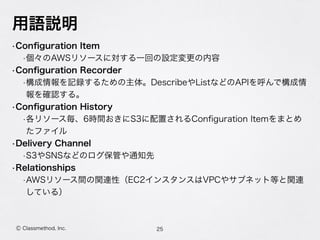

用語説明

•ConfigurationItem

•個々のAWSリソースに対する一回の設定変更の内容

•Configuration Recorder

•構成情報を記録するための主体。DescribeやListなどのAPIを呼んで構成情

報を確認する。

•Configuration History

•各リソース毎、6時間おきにS3に配置されるConfiguration Itemをまとめ

たファイル

•Delivery Channel

•S3やSNSなどのログ保管や通知先

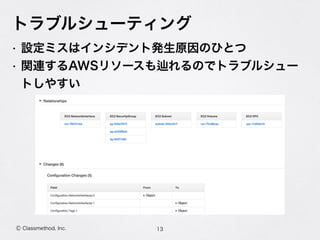

•Relationships

•AWSリソース間の関連性(EC2インスタンスはVPCやサブネット等と関連

している)

25

- 26.

Ⓒ Classmethod, Inc.

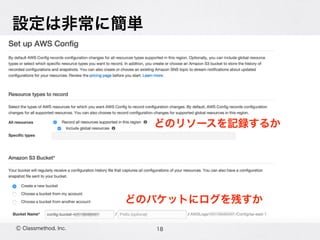

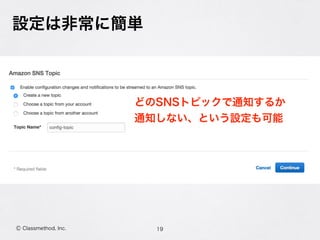

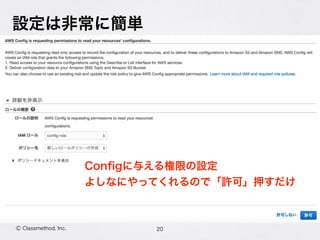

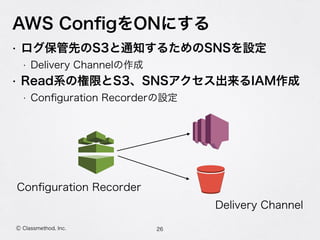

AWSConfigをONにする

• ログ保管先のS3と通知するためのSNSを設定

• Delivery Channelの作成

• Read系の権限とS3、SNSアクセス出来るIAM作成

• Configuration Recorderの設定

26

Delivery Channel

Configuration Recorder

- 27.

- 28.

Ⓒ Classmethod, Inc.

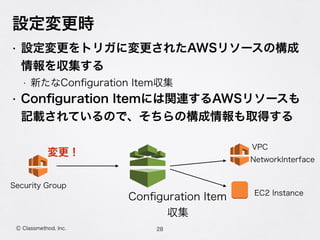

設定変更時

•設定変更をトリガに変更されたAWSリソースの構成

情報を収集する

• 新たなConfiguration Item収集

• Configuration Itemには関連するAWSリソースも

記載されているので、そちらの構成情報も取得する

28

Security Group

変更!

VPC

NetworkInterface

EC2 Instance

Configuration Item

収集

- 29.

- 30.

Ⓒ Classmethod, Inc.

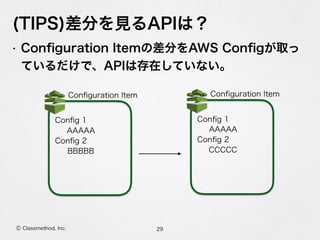

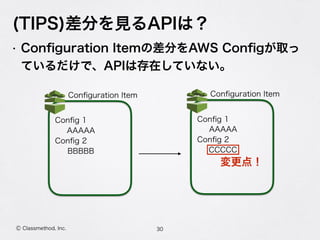

(TIPS)差分を見るAPIは?

•Configuration Itemの差分をAWS Configが取っ

ているだけで、APIは存在していない。

30

Configuration Item

Config 1

AAAAA

Config 2

BBBBB

Configuration Item

Config 1

AAAAA

Config 2

CCCCC

変更点!

- 31.

- 32.

- 33.

- 34.

- 35.

- 36.

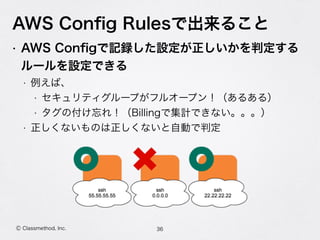

Ⓒ Classmethod, Inc.

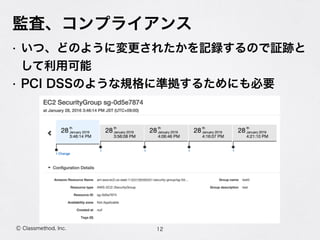

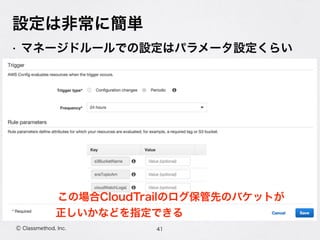

AWSConfig Rulesで出来ること

• AWS Configで記録した設定が正しいかを判定する

ルールを設定できる

• 例えば、

• セキュリティグループがフルオープン!(あるある)

• タグの付け忘れ!(Billingで集計できない。。。)

• 正しくないものは正しくないと自動で判定

36

- 37.

Ⓒ Classmethod, Inc.

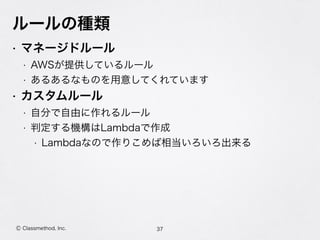

ルールの種類

•マネージドルール

• AWSが提供しているルール

• あるあるなものを用意してくれています

• カスタムルール

• 自分で自由に作れるルール

• 判定する機構はLambdaで作成

• Lambdaなので作りこめば相当いろいろ出来る

37

- 38.

- 39.

- 40.

- 41.

- 42.

- 43.

- 44.

- 45.

Ⓒ Classmethod, Inc.

公式に連携しているアプリケーション

•2nd Watch

• AlertLogic

• CloudCheckr

• CloudHealth

• Cloudnexa

• Evident.io

• Loggly

• Logstorage

• Red Hat

• RedSeal

• Service Now

• Splunk

• Trend Micro

45

- 46.

- 47.

- 48.

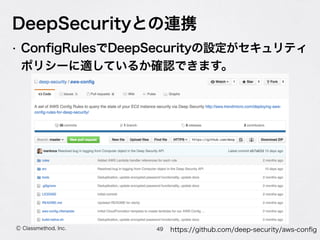

- 49.

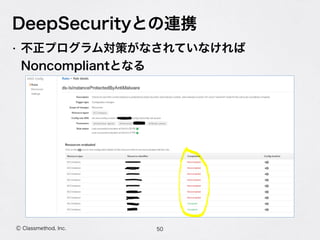

- 50.

- 51.

- 52.

- 53.

- 54.

- 56.