Recommended

PPTX

ネットワーク機器のAPIあれこれ入門�(NetOpsCoding#2)

PPTX

PDF

イエラエセキュリティMeet up 20210820

PDF

[Aurora事例祭り]Amazon Aurora を使いこなすためのベストプラクティス

PDF

Dockerfileを改善するためのBest Practice 2019年版

PPTX

PPTX

監査要件を有するシステムに対する PostgreSQL 導入の課題と可能性

PDF

PDF

AWS Black Belt Techシリーズ AWS Direct Connect

PDF

PPTX

PPTX

kubernetes初心者がKnative Lambda Runtime触ってみた(Kubernetes Novice Tokyo #13 発表資料)

PDF

SQLアンチパターン 幻の第26章「とりあえず削除フラグ」

PDF

PPTX

PPTX

PPTX

SSRF対策としてAmazonから発表されたIMDSv2の効果と破り方

PPTX

PDF

パケットキャプチャの勘どころ Ssmjp 201501

PDF

PDF

なぜOpenID Connectが必要となったのか、その歴史的背景

PDF

PDF

PDF

PDF

OpenID Connect 入門 〜コンシューマーにおけるID連携のトレンド〜

PDF

PostgreSQLレプリケーション(pgcon17j_t4)

PDF

PDF

Spring Boot の Web アプリケーションを Docker に載せて AWS ECS で動かしている話

PPTX

PPTX

Nmap 9 truth "Nothing to say any more"

More Related Content

PPTX

ネットワーク機器のAPIあれこれ入門�(NetOpsCoding#2)

PPTX

PDF

イエラエセキュリティMeet up 20210820

PDF

[Aurora事例祭り]Amazon Aurora を使いこなすためのベストプラクティス

PDF

Dockerfileを改善するためのBest Practice 2019年版

PPTX

PPTX

監査要件を有するシステムに対する PostgreSQL 導入の課題と可能性

PDF

What's hot

PDF

AWS Black Belt Techシリーズ AWS Direct Connect

PDF

PPTX

PPTX

kubernetes初心者がKnative Lambda Runtime触ってみた(Kubernetes Novice Tokyo #13 発表資料)

PDF

SQLアンチパターン 幻の第26章「とりあえず削除フラグ」

PDF

PPTX

PPTX

PPTX

SSRF対策としてAmazonから発表されたIMDSv2の効果と破り方

PPTX

PDF

パケットキャプチャの勘どころ Ssmjp 201501

PDF

PDF

なぜOpenID Connectが必要となったのか、その歴史的背景

PDF

PDF

PDF

PDF

OpenID Connect 入門 〜コンシューマーにおけるID連携のトレンド〜

PDF

PostgreSQLレプリケーション(pgcon17j_t4)

PDF

PDF

Spring Boot の Web アプリケーションを Docker に載せて AWS ECS で動かしている話

Viewers also liked

PPTX

PPTX

Nmap 9 truth "Nothing to say any more"

PPTX

PPTX

フリーでできるセキュリティWeb編(SQLMあpを楽しもう)

PPTX

PDF

Windows 10でHTTPS通信をINTERCEPT

PDF

Kicking the Bukkit: Anatomy of an open source meltdown

PPTX

PPTX

PDF

PPTX

PPTX

The vulnerabilities never bothered me anyway

PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら

PDF

PDF

PPTX

PPTX

PPTX

PPTX

Cybozu.com security challengeに参加したよ

PPTX

More from abend_cve_9999_0001

PPTX

Bypassing anti virus using powershell

PPTX

PPTX

Bypassing Windows Security Functions(ja)

PPTX

Bypassing Windows Security Functions(en)

PPTX

Burp Suite Japanユーザグループ紹介

PPTX

PPTX

PDF

フリーでできるセキュリティチェック OpenVAS CLI編

PPTX

ハニーポットで見る攻撃手法(特に結論はありません)

PPTX

フリーでできるセキュリティ インフラ(Nessus)編

PPTX

PPTX

PPTX

PPTX

PPTX

Nmap 9つの真実 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. --noninteractive

Starting Nmap 7.25BETA1 ( https://nmap.org ) at

2016-07-30 23:39 JST

Packet Tracing enabled.

SENT (1.6510s) TCP 192.168.217.130:45411 >

192.168.217.131:8888 S ttl=41 id=54162 iplen=44

seq=1659576208 win=1024 <mss 1460>

RCVD (1.6509s) TCP 192.168.217.131:8888 >

192.168.217.130:45411 RA ttl=64 id=0 iplen=40

seq=0 win=0

Packet Tracing disabled.

11

pを押した

Pを押した

12. 13. 14. 15. 16. 17. 18. 19. 20. 21. 22. 23. 24. 25. 26. 27. 28. 29. 30. 31. 32. 33. 34. 35. 36. 37. 38. 39. 40. 41. 42. 43. 44. 45. --ff

「-f」8byte × 2 + 「--ff」16byte×2 =

48byteでフラグメントされる。「-v」、「-vv」も

同様に、つければつけるほど、verboseは高く

なる。

46

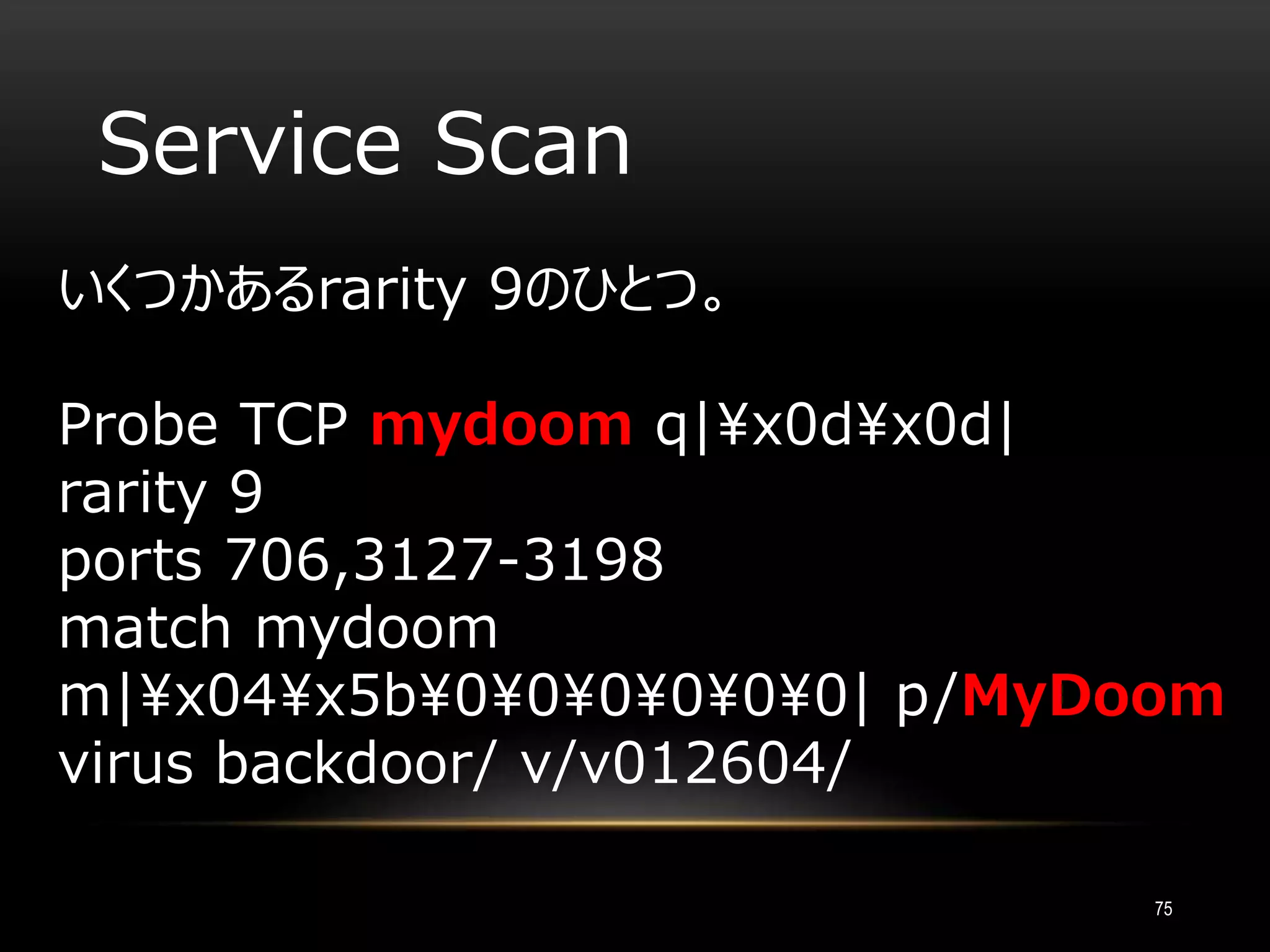

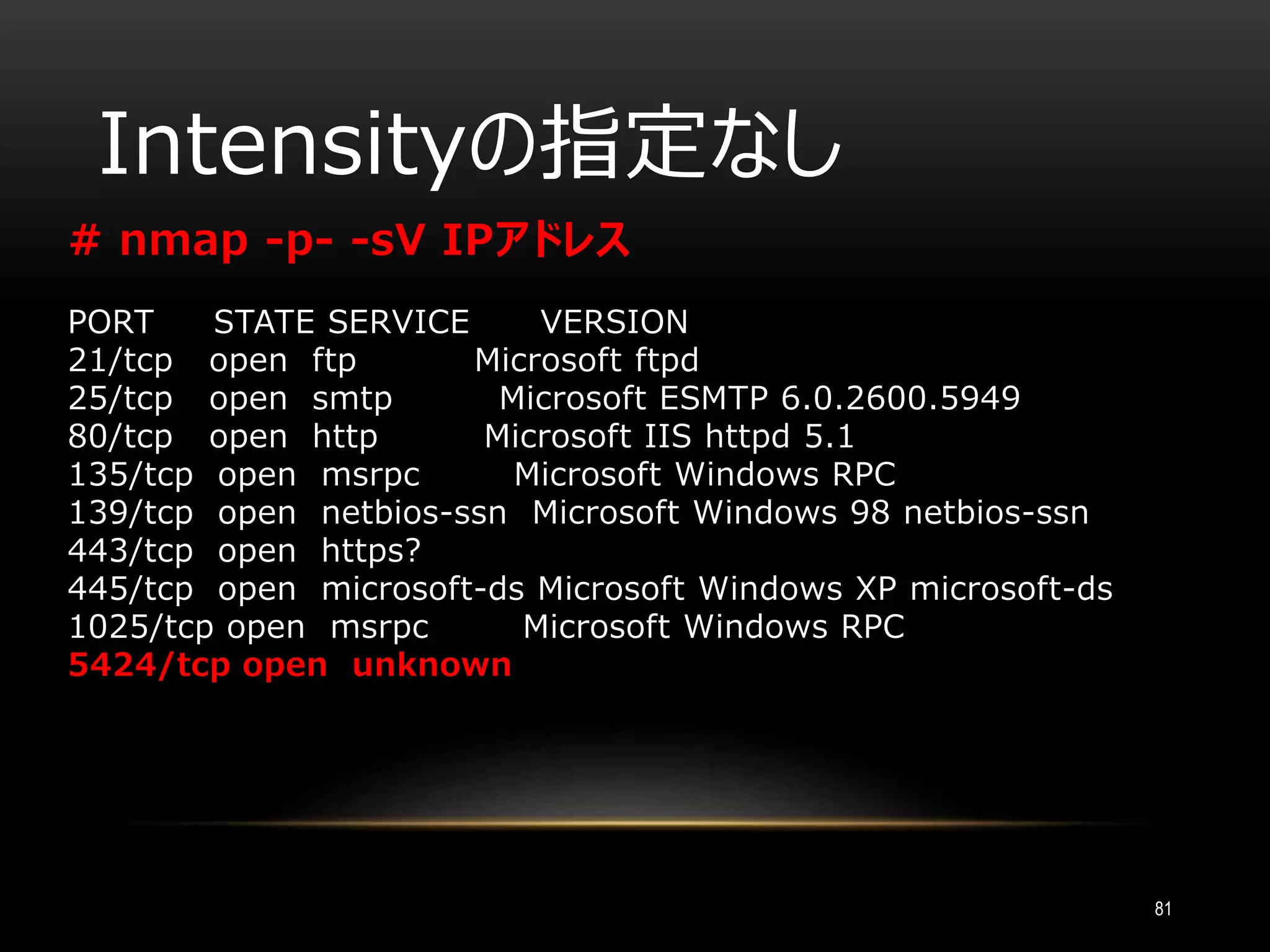

46. 47. 48. 49. 50. 51. 52. 53. 54. 55. 56. 57. 58. 59. 60. 61. 62. 63. 64. 65. 66. 67. 68. 69. 70. 71. 72. 73. 74. 75. 76. 77. 78. 79. 80. Intensityの指定なし

81

# nmap -p- -sV IPアドレス

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

25/tcp open smtp Microsoft ESMTP 6.0.2600.5949

80/tcp open http Microsoft IIS httpd 5.1

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows 98 netbios-ssn

443/tcp open https?

445/tcp open microsoft-ds Microsoft Windows XP microsoft-ds

1025/tcp open msrpc Microsoft Windows RPC

5424/tcp open unknown

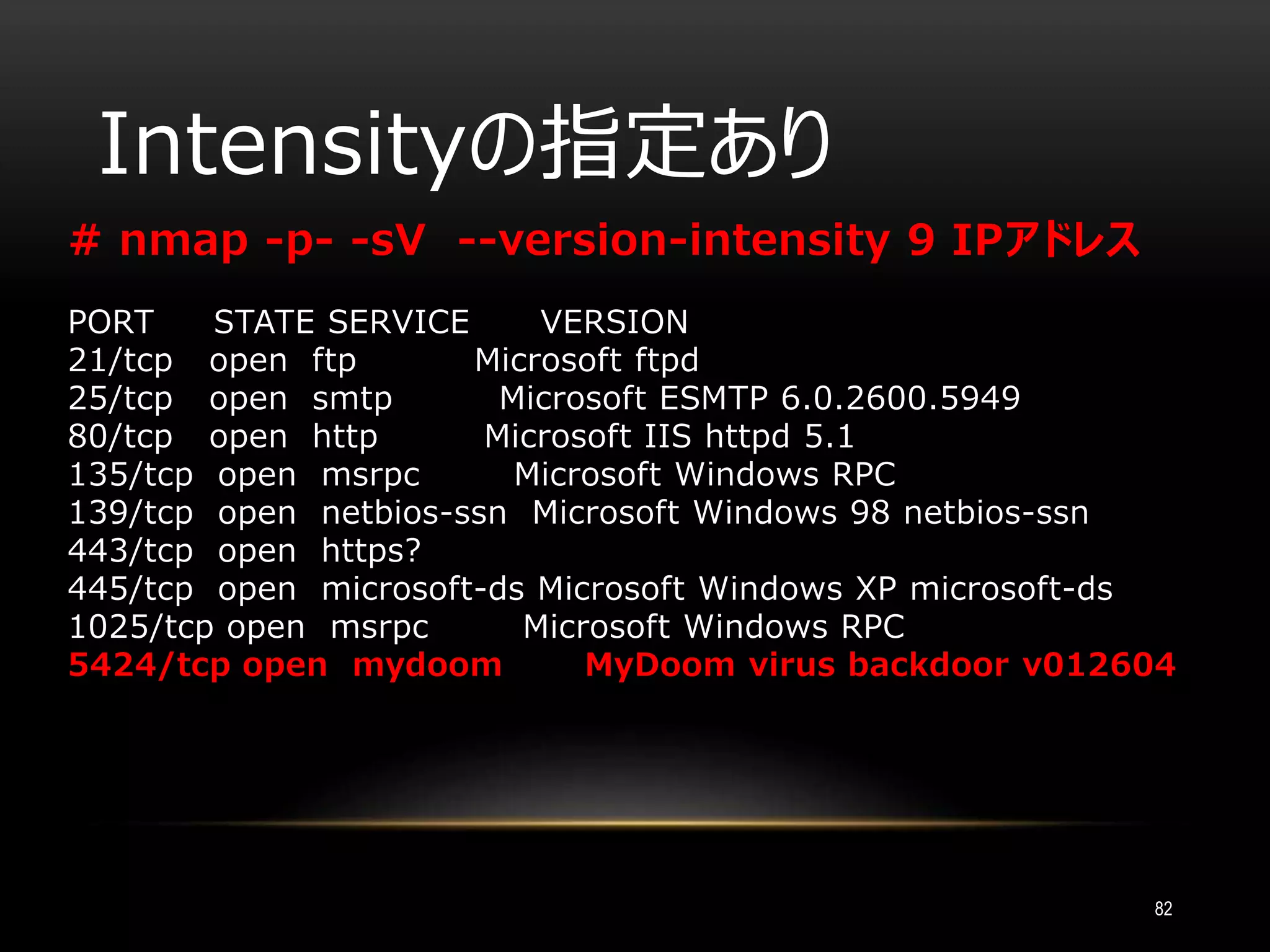

81. Intensityの指定あり

82

# nmap -p- -sV --version-intensity 9 IPアドレス

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

25/tcp open smtp Microsoft ESMTP 6.0.2600.5949

80/tcp open http Microsoft IIS httpd 5.1

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows 98 netbios-ssn

443/tcp open https?

445/tcp open microsoft-ds Microsoft Windows XP microsoft-ds

1025/tcp open msrpc Microsoft Windows RPC

5424/tcp open mydoom MyDoom virus backdoor v012604

82. 83. 84. 85. 86. 87. 88. 89. 90.

![-oH

2.30BETA16から3.93までは、

} else if

(strcmp(long_options[option_index].name,

"oH") == 0) {

fatal("HTML output is not yet

supported");

※すべてのバージョンを確認してません。

38](https://image.slidesharecdn.com/nmap9-161022084048/75/Nmap-9-37-2048.jpg)

![-oH

3.94ALPHA1からは7.12

} else if

(strcmp(long_options[option_index].name,

"oH") == 0) {

fatal("HTML output is not directly

supported, though Nmap includes an XSL

for transforming XML output into HTML.

See the man page.");

※すべてのバージョンを確認してません。

39](https://image.slidesharecdn.com/nmap9-161022084048/75/Nmap-9-38-2048.jpg)

![--ff

「-f」、「--ff」ともにフラグメントするbyte数を加

算していく。

} else if

(strcmp(long_options[option_index].

name, "ff") == 0) {

o.fragscan += 16;

44](https://image.slidesharecdn.com/nmap9-161022084048/75/Nmap-9-43-2048.jpg)