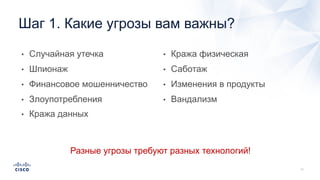

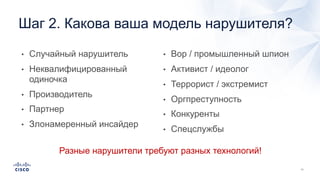

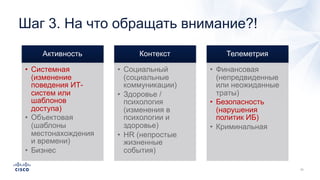

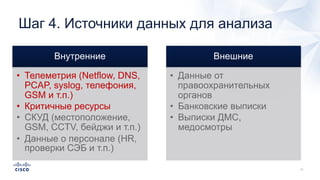

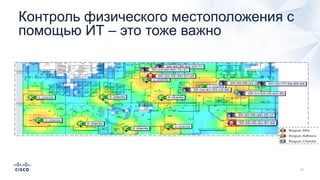

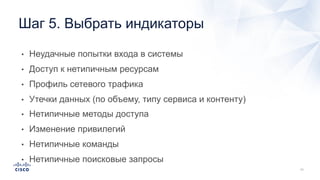

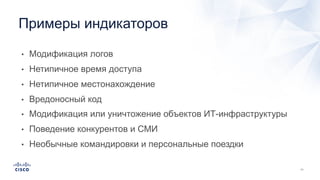

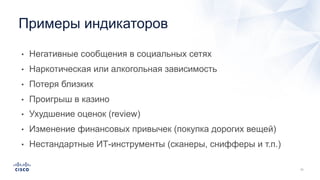

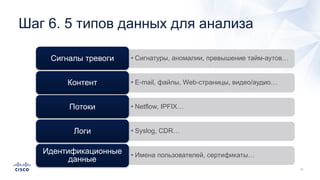

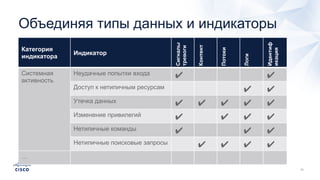

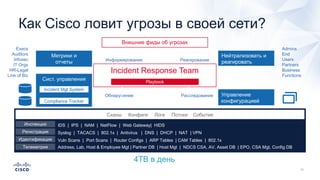

Документ описывает внутренние угрозы безопасности и технологии их обнаружения и предотвращения, подчеркивая, что к 2018 году 25% корпоративного трафика будет обходить традиционные системы защиты. Он также рассматривает недостатки в управлении облачными приложениями IT-отделами, что может привести к утечкам данных и несоответствиям. Основное внимание уделяется жизненному циклу угроз, методам анализа данных и подходам к идентификации рисков внутри организации.