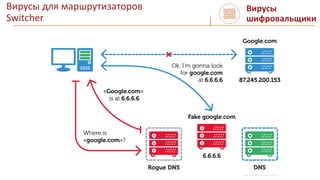

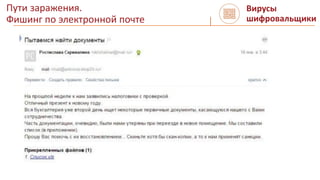

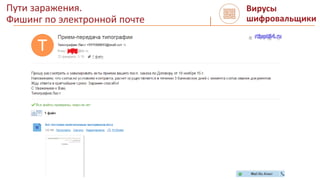

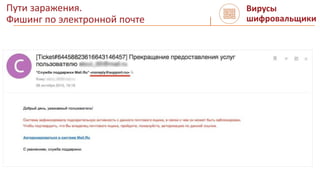

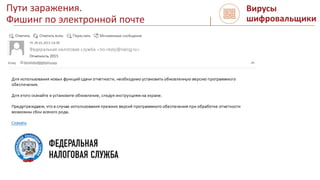

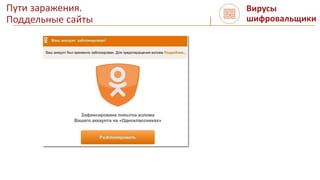

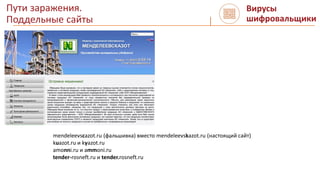

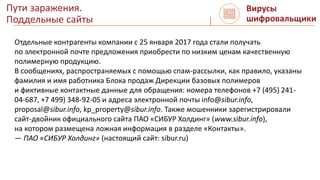

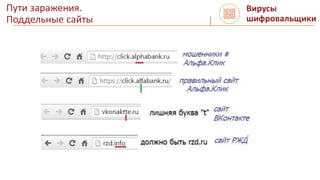

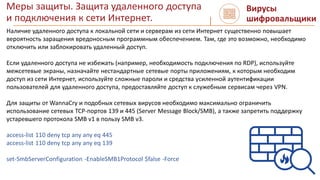

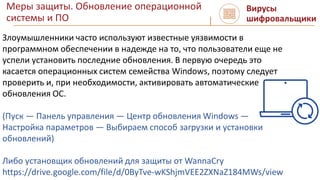

Доклад содержит рекомендации по защите от вирусов-шифровальщиков и фишинга, включая меры по улучшению безопасности удаленного доступа и настройкам антивирусного ПО. Важные аспекты включают обновление ОС, создание учетных записей с ограниченными правами и регулярное резервное копирование данных. Также подчеркивается необходимость осторожности при работе с электронной почтой и проверке ссылок на поддельные сайты.