La presentazione di Raoul Chiesa

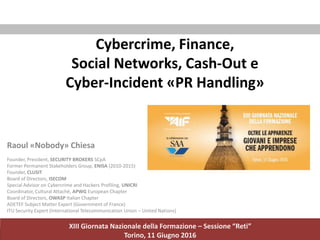

- 1. Raoul Chiesa - Security Brokers, Inc. 1 / 124 Cybercrime, Finance, Social Networks, Cash-Out e Cyber-Incident «PR Handling» XIII Giornata Nazionale della Formazione – Sessione “Reti” Torino, 11 Giugno 2016 Raoul «Nobody» Chiesa Founder, President, SECURITY BROKERS SCpA Former Permanent Stakeholders Group, ENISA (2010-2015) Founder, CLUSIT Board of Directors, ISECOM Special Advisor on Cybercrime and Hackers Profiling, UNICRI Coordinator, Cultural Attachè, APWG European Chapter Board of Directors, OWASP Italian Chapter ADETEF Subject Matter Expert (Government of France) ITU Security Expert (International Telecommunication Union – United Nations)

- 2. Raoul Chiesa - Security Brokers, Inc. 2 / 124 Il Cybercrime L’aspetto «Finance» I Social Network Modelli di cash-out Cyber-Incident «PR Handling» Conclusioni Reading Room + HHS & COP →Agenda Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 3. Raoul Chiesa - Security Brokers, Inc. 3 / 124 →Disclaimer Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion ● Le informazioni contenute in questa presentazione non violano alcuna proprietà intellettuale né indicano strumenti e/o informazioni che potrebbero consistere in una violazione delle leggi vigenti . ● I dati statistici presentati sono di proprietà del Progetto “Hackers Profiling” promosso da UNICRI e ISECOM. ● I Marchi citati appartengono ai proprietari che li hanno registrati. ● Le opinioni espresse sono quelle dell'autore (i) e oratore(i) e non riflettono le opinioni di UNICRI o di altri organismi e/o agenzie delle Nazioni Unite, né le opinioni di ENISA e del suo PSG (Permanent Stakeholders Group), né quelle di Security Brokers. ● I contenuti di questa presentazione possono essere citati o riprodotti, alla sola condizione che la fonte sia citata.

- 4. Raoul Chiesa - Security Brokers, Inc. 4 / 124 →Il relatore Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion President, Founder, The Security Brokers Principal, CyberDefcon Ltd. Indipendent Special Senior Advisor on Cybercrime @ UNICRI (United Nations Interregional Crime & Justice Research Institute) Former PSG Member, ENISA (Permanent Stakeholders Group @ European Union Network & Information Security Agency) Founder, @ CLUSIT (Italian Information Security Association) Steering Committee, AIP/OPSI, Privacy & Security Observatory Board of Directors, ISECOM Board of Directors, OWASP Italian Chapter Cultural Attachè. Scientific Committee, APWG European Chapter Board Member, AIIC (Italian Association of Critical Infrastructures) ITU Security Expert (UN International Telecommunication Union Supporter at various security communities

- 5. Raoul Chiesa - Security Brokers, Inc. 5 / 124 →Perché siamo qui? 2011: anno «nero» dell’information leak: GOVs, MILs, InfoSec, IT Industry 2012, 2013: trend di crescita spaventoso (cfr. Rapporti CLUSIT 2012, 2013) 2014-2015: Sequenza di incidenti informatici impressionante Escalation oltre ogni previsione Violazione di target prima impensabili Effetto domino Confini sempre meno marcati tra Cybercrime, Hacktivism, Cyber Espionage, Information Warfare e Cyber War Necessità di rivedere i profili criminali in questi ambiti Necessità di attribuire il giusto peso alle dinamiche psicologiche nelle modalità di attacco Necessità di fare prevenzione in modo serio Necessità di gestire l’incidente laddove accade. Puntualmente. Professionalmente. Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 6. Raoul Chiesa - Security Brokers, Inc. 6 / 124 →What’s this all about? Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 7. Raoul Chiesa - Security Brokers, Inc. 7 / 124 →Cifre http://group-ib.com/images/media/Group- IB_Report_2011_ENG.pdf “2011 Cybercrime financial turnover apparently scored up more than Drugs dealing, Human Trafficking and Weapons Trafficking turnovers” Various sources (UNICRI, USDOJ, INTERPOL: 2011) Financial Turnover, estimation: 8-15 BLN USD$/year Source: Group IB Report 2011 e 2012 «Cybercrime ranks as one of the top four economic crimes» PriceWaterhouseCoopers LLC Global Economic Crime Survey 2011 Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 8. Raoul Chiesa - Security Brokers, Inc. 8 / 124 →Lo scenario ALTAMENTE COMPLESSO Attori o Ne parleremo più tardi Motivazione o Fama o Denaro o Ideali o Nessuno (?) Prodotti/Servizi o Campagne di affiliation, boosting, advertising, traffic generation, etc… o Decine di famiglie di servizi e prodotti «impensabili per l’uomo comune» o Li vedremo nelle prossime slide Legislazioni o Non presenti in tutti i Paesi per tutti i reati o Carenze sulla cooperazione internazionale o Cybercrime: profonda presenza in Paesi con problematiche interne Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 9. Raoul Chiesa - Security Brokers, Inc. 9 / 124 →Che cos’è il Cybercrime? L’esecuzione di crimini, mediante l’ausilio di mezzi informatici e di telecomunicazione, con lo scopo di acquisire illegalmente informazioni e di tramutarle in denaro. Esempi: Furto di Identità o Personal Info Furto di Credit Identity o Financial Info: login bancari, CC/CVV, «fullz», etc Hacking o verso e-commerce, e-banking, Credit Processing Centers Industrial Espionage Malware o Virus, Worm, Spyware, Key Loggers, Rogue AV, Botnets, Mobile Hacking su commissione Attacchi DDoS o Blackmail, Hacktivism Spam Counterfeiting o medicinali, luxury, prodotti & servizi Gambling o Riciclaggio di denaro o Finti siti e/o non autorizzati (i.e. Italia -> da AAMS) Porno generico o fake sites, etc Pornografia minorile / infantile Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 10. Raoul Chiesa - Security Brokers, Inc. 10 / 124 →I “servizi” del Cybercrime Se decliniamo il tutto…. “Cybercrime” = Business = “Services” (and “products”) : Phishing & co Malware (rogue AVs, driven-by attacks, fake mobile games, + standard stuff) Frauds & Scams DDoS Attacks Digital Paedophilia (minors and children pornography ) Generic Porn (who would bother for 10 bucks lost??) On-line games (those fake web sites/ money laundering) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 11. Raoul Chiesa - Security Brokers, Inc. 11 / 124 →Cybercrime Business Model Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 12. Raoul Chiesa - Security Brokers, Inc. 12 / 124 →Esempi (veri) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 13. Raoul Chiesa - Security Brokers, Inc. 13 / 124 → Nuovi attori… OFFENDER ID LONE / GROUP HACKER TARGET MOTIVATIONS / PURPOSES Wanna Be Lamer 9-16 years “I would like to be a hacker, but I can’t” GROUP End-User For fashion, It’s “cool” => to boast and brag Script Kiddie 10-18 years The script boy GROUP: but they act alone SME / Specific security flaws To give vent of their anger / attract mass- media attention Cracker 17-30 years The destructor, burned ground LONE Business company To demonstrate their power / attract mass- media attention Ethical Hacker 15-50 years The “ethical” hacker’s world LONE / GROUP (only for fun) Vendor / Technology For curiosity (to learn) and altruistic purposes Quiet, Paranoid, Skilled Hacker 16-40 years The very specialized and paranoid attacker LONE On necessity For curiosity (to learn) => egoistic purposes Cyber-Warrior 18-50 years The soldier, hacking for money LONE “Symbol” business company / End-User For profit Industrial Spy 22-45 years Industrial espionage LONE Business company / Corporation For profit Government Agent 25-45 years CIA, Mossad, FBI, etc. LONE / GROUP Government / Suspected Terrorist/ Strategic company/ Individual Espionage/ Counter-espionage Vulnerability test Activity-monitoring Military Hacker 25-45 years LONE / GROUP Government / Strategic company Monitoring / controlling / crashing systems Fonte: UNICRI, ISECOM, The Hacker’s Profiling Project (HPP), 2004-2012Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 14. Raoul Chiesa - Security Brokers, Inc. 14 / 124 →HPP V2.0 1. Wannabe Lamer 2. Script kiddie: under development (Web Defacers, DDoS, links with distributed teams i.e. Anonymous….) 3. Cracker: under development (Hacking on-demand, “outsourced”; links with Organized Crime) 4. Ethical hacker: under development (security researchers, ethical hacking groups) 5. Quiet, paranoid, skilled hacker (elite, unexplained hacks?) 6. Cyber-warrior: to be developed 7. Industrial spy: to be developed (links with Organized Crimes & Governments i.e. “The Comodo and DigiNotar” hacks?) 8. Government agent: to be developed (“N” countries..) 9. Military hacker: to be developed (India, China, N./S. Korea, etc.) X. Money Mules? Ignorant “DDoSsers”? (i.e. LOIC by Anonymous) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 15. Raoul Chiesa - Security Brokers, Inc. 15 / 124 →Esempi (veri) Per certificare la propria credibilità vengono spesso inseriti dai dati di Carte di Credito “Demo”, ossia disponibili all’eventuale acquirente per verificare che il venditore sia in “buona fede”. Questo caso è completo di qualsiasi informazione relativa al possessore della carta (“Fullz”). Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 16. Raoul Chiesa - Security Brokers, Inc. 16 / 124 →Esempi (veri) BOA, CITI, CHASE.COM LOGIN EMAIL+PASS FULLS COMPLETE BALANCE: $25000 verified PRICE: $525 US visa/US master $2.5 Random ITALY cc $17 Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 17. Raoul Chiesa - Security Brokers, Inc. 17 / 124 →Esempi (veri) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 18. Raoul Chiesa - Security Brokers, Inc. 18 / 124 →Esempi (veri) $146K USD/Week Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 19. Raoul Chiesa - Security Brokers, Inc. 19 / 124 →Esempi (veri) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 20. Raoul Chiesa - Security Brokers, Inc. 20 / 124 →Esempi (veri) Recentemente è stato incriminato un gruppo di cybercrooks autori di una campagna di Fake AV Fraud che secondo gli inquirenti ha fruttato circa 100 milioni di dollari. Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 21. Raoul Chiesa - Security Brokers, Inc. 21 / 124 →Esempi (veri) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 22. Raoul Chiesa - Security Brokers, Inc. 22 / 124 →Esempi (veri) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 23. Raoul Chiesa - Security Brokers, Inc. 23 / 124 →L’Underground Economy Quando si parla di Underground Economy la nostra mente va a piccoli criminali localizzati in paesi dell’est Europa Che utilizzano modelli «casalinghi» Che nulla hanno a che fare con il crimine organizzato ed un’organizzazione complessa SBAGLIATO Vediamo qualche esempio… Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 24. Raoul Chiesa - Security Brokers, Inc. 24 / 124 →Underground Economy: Original Business Model Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 25. Raoul Chiesa - Security Brokers, Inc. 25 / 124 →Underground Economy: RBN Business Model Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 26. Raoul Chiesa - Security Brokers, Inc. Source: ABN-AMRO & Dutch National High-Tech Crime Unit

- 27. Raoul Chiesa - Security Brokers, Inc.

- 28. Raoul Chiesa - Security Brokers, Inc. 28 / 124 →Cybercrime Business Model II Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 29. Raoul Chiesa - Security Brokers, Inc. 29 / 124 → Un approfondimento: I Social Networks “I Social Media sono un insieme di piattaforme Web 2.0 tramite le quali gli utenti interagiscono direttamente, producendo e condividendo contenuti propri e/o elaborando contenuti altrui, in tempo reale”. Questo è certamente vero, però… Perché sono per lo più gratuiti? Di chi sono? Chi li controlla? Come sono regolati contrattualmente? Cosa ci fanno con i social graph di tutti? E con i dati immessi dagli utenti? E con le foto? Sono “filtrati”? Sono “neutrali”? Sono “liberi” Sono “sicuri”? Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 30. Raoul Chiesa - Security Brokers, Inc. 30 / 124 → I Social Networks sono Armi Nel corso degli ultimi 3-4 anni i Social Media sono diventati armi a tutti gli effetti, e fanno ormai parte dell’arsenale di strumenti “cyber” a disposizione di eserciti, servizi segreti, polizie, terroristi, mercenari, gruppi antagonisti e corporations. Alcuni fatti (noti) tra i più eclatanti: Utilizzati attivamente da Anonymous (e gruppi simili) Utilizzati attivamente dai Governi (Iran, Siria, Cina, USA etc) per PsyOps, OSInt ed acquisizione bersagli Utilizzati dai ribelli delle “primavere arabe” come C4ISR1 ed in Libia dalle Forze Speciali, a supporto di operazioni NATO Utilizzati da Aziende contro concorrenti ed attivisti 1 Command, Control, Computers, Communications, Intelligence, Surveillance and Reconnaissance Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 31. Raoul Chiesa - Security Brokers, Inc. 31 / 124 → I Social Networks sono il paradiso del cybercrime Oggi i Social Media sono diventati una dei principali terreni di caccia per il cybercrime organizzato trans-nazionale, che ha raggiunto un “fatturato” nel 2012 (stimato) di 15 miliardi di dollari, in crescita del 250% sull’anno precedente. Nel 2011 74 milioni di persone sono stati vittime di cybercrime negli USA, (2/3 tramite i Social Media, 10 al secondo) per 32 Md $ di perdite dirette. Nel mondo la stima 2011 è di oltre 110 Md $. Il costo totale worldwide (perdite dirette, costi & tempo dedicati a rimediare agli attacchi) nel 2012 è stato stimato in 388 Md $. Se il trend continua, nel 2013 questi costi saranno pari a metà del PIL italiano…. Oggi una quota maggioritaria e crescente di queste perdite deriva dall’uso sconsiderato e superficiale dei social networks (sia in ambito privato che in ambito aziendale / istituzionale). Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 32. Raoul Chiesa - Security Brokers, Inc. 32 / 124 → I Social Networks sono un rischio per il business I Social Media sono una importante fonte di rischio d’impresa… anche per le Aziende che non li utilizzano! Attacchi informatici, frodi, furti di dati e di denaro, di proprietà intellettuale, concorrenza sleale, danni a terze parti e di immagine… Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 33. Raoul Chiesa - Security Brokers, Inc. 33 / 124 → I Social Networks sono un rischio per gli utenti Roma 9 maggio 2013 Sfruttando la notizia della morte di Bin Laden, decine di migliaia di utenti Facebook sono stati infettati da un trojan (non rilevato dagli antivirus) che ruba dati personali e trasforma i PC delle vittime in zombie, al servizio dei cybercriminali… Per la natura dei Social Media, i criminali informatici hanno la possibilità di infettare e compromettere milioni di sistemi nel giro di poche ore… Un solo esempio per tutti…. Ne potremmo fare alcune migliaia, ogni giorno ce ne sono di nuovi Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 34. Raoul Chiesa - Security Brokers, Inc. 34 / 124 → Un approfondimento: i Social Networks Phishing via Facebook Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 35. Raoul Chiesa - Security Brokers, Inc. 35 / 124 → Un approfondimento: i Social Networks Spear Phishing con mittente Facebook Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 36. Raoul Chiesa - Security Brokers, Inc. 36 / 124 → Un approfondimento: I Social Networks Spear Phishing su LinkedIn Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 37. Raoul Chiesa - Security Brokers, Inc. 37 / 124 → Un approfondimento: I Social Networks PsyOps tramite Twitter Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 38. Raoul Chiesa - Security Brokers, Inc. 38 / 124 → Un approfondimento: I Social Networks L’Hack dell’account Twitter di AP causa una perdita di 53B $ al NYSE…. A vantaggio di chi ?? Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Raoul Chiesa - Security Brokers

- 39. Raoul Chiesa - Security Brokers, Inc. 39 / 124 →Investigative Opportunities Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 40. Raoul Chiesa - Security Brokers, Inc. 40 / 124 →Follow the money Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 41. Raoul Chiesa - Security Brokers, Inc. 41 / 124 → Cashing out Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 42. Raoul Chiesa - Security Brokers, Inc. 42 / 124 → Le molte vie del Cash-out…. Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 43. Raoul Chiesa - Security Brokers, Inc. 43 / 124 → Le molte vie del Cash-out…. Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 44. Raoul Chiesa - Security Brokers, Inc. 44 / 124 → Cashing out Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 45. Raoul Chiesa - Security Brokers, Inc. 45 / 124 →Business globale Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 46. Raoul Chiesa - Security Brokers, Inc. 46 / 124 →Money Mules: «very normal people» ? Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 47. Raoul Chiesa - Security Brokers, Inc. 47 / 124 → Phishing Raoul Chiesa - Security Brokers Phisher Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 48. Raoul Chiesa - Security Brokers, Inc. OSINT for Investigations “Open sources can provide up to 90% of the information needed to meet most U.S. intelligence needs” -- Deputy Director of National Intelligence, Thomas Fingar

- 49. Raoul Chiesa - Security Brokers, Inc. OSINT for Investigations

- 50. Raoul Chiesa - Security Brokers, Inc. 50 / 124 →Money Mules: «very normal people» ? Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 51. Raoul Chiesa - Security Brokers, Inc. 51 / 124 →NOT criminal souls: EASY to catch!!! Criminal Persona Real Persona Money Mule Yulia Klepikova Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 52. Raoul Chiesa - Security Brokers, Inc. 52 / 124 →NOT criminal souls: EASY to catch!!! Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 53. Raoul Chiesa - Security Brokers, Inc. 53 / 124 → Il «caso Alpitour» Gang # 1 (Nord Africa) la sera dell’11 settembre viola il profilo FB del Gruppo (Viaggidea, Francorosso, Villaggi Bravo, Alpitour) prendendone il controllo (attacco Spear Phishing). o Iniziano a pubblicare false offerte (anche con immagini accattivanti ed offerte davvero “imperdibili”) i cui link portano verso una variante del malware Zeus o Circa (ns. stima) 120.000 utenti esposti a rischio o Nelle 48 ore successive vengono postati sui diversi profili del Gruppo una serie di messaggi (ora cancellati da FB, ma visibili dall'account twitter Alpitour che li ripubblicava in automatico, e che al momento non era ancora stato ripulito). Gang # 2 (area del Golfo) 13-14 settembre o I messaggi postati nelle ore successive appaiono diversi, sia nella forma che nel contenuto, e noi ipotizziamo che il controllo dei profili FB di Alpitour sia stato passato dal primo attaccante ad un secondo, che si esprimeva in italiano molto più stentato, ed ha postato un messaggio direttamente in arabo, facendo errori (anche scrivendo in inglese) tipici di un parlante arabo (p.es. "bages" invece di pages). o Qui il goal era di utilizzare gli account contagiati per invio «trusted» di link malevoli ed, una volta preso il controllo, l’invio di Spam massivo. Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 54. Raoul Chiesa - Security Brokers, Inc.

- 55. Raoul Chiesa - Security Brokers, Inc.

- 56. Raoul Chiesa - Security Brokers, Inc. 56 / 124 → Il «caso Alpitour» Articolo del Corriere della Sera + Audio dell’intervista alla responsabile Marketing e Comunicazione (sic!) http://www.corriere.it/cronache/13_settembre_15/attacco-hacker-alpitour_f4a1d934-1df9-11e3- a7f1-b3455c27218c.shtml http://video.corriere.it/alpitour-cyber-attacco-darci-fastidio/e93e6db2-1e14-11e3-a7f1-b3455c27218c Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 57. Raoul Chiesa - Security Brokers, Inc. 57 / 124 → I prossimi passi (HPP V2.0) Going after Cybercriminals: Kingpins & Master minds (the “Man at the Top”) o Organized Crime o MO, Business Model, Kingpins – “How To” Techies hired by the Organized Crime (i.e. Romania & skimming at the very beginning; Nigerian cons; Ukraine Rogue AV; Pharma ADV Campaigns; ESTDomains in Estonia; etc..) Structure, Infrastructures (links with Govs & Mils?) Money Laundering: Follow the money (E-mules & new ways to “cash-out”) Outsourcing: malware factories (Stuxnet? DuQu?? Lingbo? E tutti gli altri…?) Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 58. Raoul Chiesa - Security Brokers, Inc. 58 / 124 → Cosa fare? Rivedere i propri modelli ed approcci (nuove minacce, nuovi scenari): Formazione Gestione del rischio “2.0” e politiche di Gestione Crisi (cyber) Web Applications (S-SDLC) App bancarie Insicurezza lato Clienti e-banking (OS, routers, Phishing) Presenza sui Social Network Politiche Anti-DDoS Verifiche di sicurezza (basta “low budget” -> low quality!) Utilizzo di metodologie! (OSSTMM + RAVs) Dialogare (IT, Sicurezza, Comunicazione e Marketing: tutti insieme…) Simulazioni di crisi “cyber” Procedure e team di Digital Forensics (prima, non “dopo”!) Cybercrime Intelligence IPv6 Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion

- 59. Raoul Chiesa - Security Brokers, Inc. 59 / 124 → Ringraziamenti Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion VOI, per essere qui oggi: “You can’t start a fire, without a spark”… Emanuela Truzzi, per la sua inesauribile pazienza AIF e tutto il vostro meraviglioso staff!

- 60. Raoul Chiesa - Security Brokers, Inc. 60 / 124 → Reading Room Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion ●Spam Nation, Brian Krebs, 2014 ●The Kingpin: la storia della più grande rapina digitale del secolo, Kevin Poulsen, 2013, Hoepli Fatal System Error: the Hunt for the new Crime Lords who are bringing down the Internet, Joseph Menn, Public Affairs, 2010 ●Profiling Hackers: the Science of Criminal Profiling as applied to the world of hacking, Raoul Chiesa, Stefania Ducci, Silvio Ciappi, CRC Press/Taylor & Francis Group, 2009 ●H.P.P. Questionnaires 2005-2010 ● Stealing the Network: How to 0wn a Continent, (an Identity), (a Shadow) (V.A.), Syngress Publishing, 2004, 2006, 2007 ● Stealing the Network: How to 0wn the Box, (V.A.), Syngress Publishing, 2003 ● Underground: Tales of Hacking, Madness and Obsession on the Electronic Frontier, Suelette Dreyfus, Random House Australia, 1997 ● The Cuckoo’s Egg: Tracking a Spy Through the Maze of Computer Espionage, Clifford Stoll, DoubleDay (1989), Pocket (2000) ● Masters of Deception: the Gang that Ruled Cyberspace, Michelle Stalalla & Joshua Quinttner, Harpercollins, 1995 ● Kevin Poulsen, Serial Hacker, Jonathan Littman, Little & Brown, 1997 ● Takedown, John Markoff and Tsutomu Shimomura, Sperling & Kupfler, (Hyperion Books), 1996 ● The Fugitive Game: online with Kevin Mitnick, Jonathan Littman, Little & Brown, 1997 ● The Art of Deception, Kevin D. Mitnick & William L. Simon, Wiley, 2002 ● The Art of Intrusion, Kevin D. Mitnick & William L. Simon, Wiley, 2004 ● @ Large: the Strange Case of the World’s Biggest Internet Invasion, Charles Mann & David Freedman, Touchstone, 1998

- 61. Raoul Chiesa - Security Brokers, Inc. 61 / 124 → Reading Room /2 Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion ●The Estonia attack: Battling Botnets and online Mobs, Gadi Evron, 2008 (white paper) ●Who is “n3td3v”?, by Hacker Factor Solutions, 2006 (white paper) ●Mafiaboy: How I cracked the Internet and Why it’s still broken, Michael Calce with Craig Silverman, 2008 ●The Hacker Diaries: Confessions of Teenage Hackers, Dan Verton, McGraw-Hill Osborne Media, 2002 ●Cyberpunk: Outlaws and Hackers on the Computer Frontier, Katie Hafner, Simon & Schuster, 1995 ●Cyber Adversary Characterization: auditing the hacker mind, Tom Parker, Syngress, 2004 ●Inside the SPAM Cartel: trade secrets from the Dark Side, by Spammer X, Syngress, 2004 ●Hacker Cracker, Ejovu Nuwere with David Chanoff, Harper Collins, 2002 ●Compendio di criminologia, Ponti G., Raffaello Cortina, 1991 ● Criminalità da computer, Tiedemann K., in Trattato di criminologia, medicina criminologica e psichiatria forense, vol.X, Il cambiamento delle forme di criminalità e devianza, Ferracuti F. (a cura di), Giuffrè, 1988 ● United Nations Manual on the Prevention and Control of Computer-related Crime, in International Review of Criminal Policy – Nos. 43 and 44 ● Criminal Profiling: dall’analisi della scena del delitto al profilo psicologico del criminale, Massimo Picozzi, Angelo Zappalà, McGraw Hill, 2001 ● Deductive Criminal Profiling: Comparing Applied Methodologies Between Inductive and Deductive Criminal Profiling Techniques, Turvey B., Knowledge Solutions Library, January, 1998 ●Malicious Hackers: a framework for Analysis and Case Study, Laura J. Kleen, Captain, USAF, US Air Force Institute of Technology ● Criminal Profiling Research Site. Scientific Offender Profiling Resource in Switzerland. Criminology, Law, Psychology, Täterpro

- 62. Raoul Chiesa - Security Brokers, Inc. 62 / 124 → Per chi vuole saperne di più Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Il progetto HHS – Hacker High School 12 lezioni per imparare ad essere sicuri on-line Lezione 01 - Essere un hacker Lezione 02 - Windows e Linux Lezione 03 - Porte e Protocolli Lezione 04 - Servizi e Connessioni Lezione 05 - Identicazione del Sistema Lezione 06 - Malware (Virus, Trojan, etc.) Lezione 07 - Analisi di un attacco Lezione 08 - Digital Forensics "casalinga" Lezione 09 - Sicurezza nell'E-mail e Privacy Lezione 10 - Sicurezza Web e Privacy Lezione 11 - Le Password Lezione 12 - Internet: Legislazione ed Etica http://www.hackerhighschool.org/lessons.shtml (ITALIANO)

- 63. Raoul Chiesa - Security Brokers, Inc. 63 / 124 → Per chi vuole saperne di più Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion Bibliografia e Referenze (4) Il progetto COP – Children Online Safety dell’ITU Linee guida per genitori, educatori, ragazzi e bambini, policy makers: Guidelines for Children Guidelines for Parents, Guardians and Educators Guidelines for Industry Guidelines for Policy Makers Usateli con i vostri fratelli e sorelle! Spiegate ai vostri genitori “come funziona” L’adescamento on-line e la pornografia minorile non sono un gioco Download: http://www.itu.int/cop/

- 64. Raoul Chiesa - Security Brokers, Inc. 64 / 124 → Contatti, Q&A Raoul Chiesa rc@security-brokers.com Raoul Chiesa - Security Brokers Cybercrime Finance Social Network Cash-out Case Study PR Handling Conclusion