More Related Content

Similar to Cisco Prime Security Manager

Similar to Cisco Prime Security Manager (20)

More from Cisco Russia (20)

Cisco Prime Security Manager

- 1. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 1 из 8

Информационный бюллетень

Cisco Prime Security Manager

Эволюция глобальных рабочих ресурсов и быстрое распространение приложений и

устройств ведут к усложнению сетей, требуя от администраторов межсетевых экранов

выбора: разрешить доступ в любое время, из любого места и с любого устройства, что

требуется для повышения производительности работы сотрудников, либо

поддерживать определенный уровень безопасности для защиты бизнеса. Устройство

обеспечения безопасности с учетом контекста Cisco®

ASA NGFW разрешает эту

проблему путем реализации управления доступом с учетом приложений, устройств и

эволюции глобальных рабочих ресурсов.

Cisco ASA NGFW управляется системой Cisco Prime™ Security Manager (PRSM), представляющей собой

комплексное решение для управления, которое обеспечивает беспрецедентную прозрачность сети,

предоставляет средства детального контроля приложений, пользователей и устройств и использует гибкую

архитектуру управления для внедрения значительных усовершенствований в управление безопасностью.

Беспрецедентная прозрачность сети

Cisco Prime Security Manager предоставляет администраторам по безопасности полную прозрачность в

рамках сети безопасности, включая модели трафика верхнего уровня, подробные журналы, а также

сведения о состоянии и производительности устройств обеспечения безопасности.

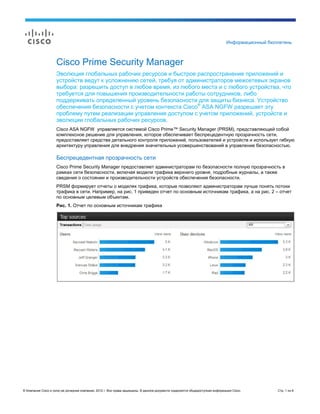

PRSM формирует отчеты о моделях трафика, которые позволяют администраторам лучше понять потоки

трафика в сети. Например, на рис. 1 приведен отчет по основным источникам трафика, а на рис. 2 – отчет

по основным целевым объектам.

Рис. 1. Отчет по основным источникам трафика

- 2. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 2 из 8

Рис. 2. Отчет по основным целевым объектам

Помимо отчетов верхнего уровня, Cisco Prime Security Manager предоставляет администраторам

подробную информацию о пользователях, приложениях, устройствах и других элементах контекста,

обеспечивая беспрецедентную прозрачность и контроль. На рис. 3 и 4 приведены примеры. В таблице 1

описаны все отчеты, предлагаемые Cisco Prime Security Manager.

Рис. 3. Отчет по микроприложениям Facebook, доступ к которым осуществлялся изнутри сети

- 3. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 3 из 8

Рис. 4. Доступ Facebook по пользователям

Таблица 1. Отчеты, доступные в Cisco Prime Security Manager

Категория отчета Описание Специальные отчеты

Обобщенные

отчеты по

трафику

Предоставляет сводку

верхнего уровня для

сетевого трафика

• Сводка по трафику по транзакциям – подробная информация о

том, какие транзакции были разрешены или отклонены

• Сводка по трафику по байтам – дает сводную информацию о

полученных и переданных данных

• Сравнение сводных данных по интернет-трафику и прочему

трафику, по транзакциям и по байтам

Отчеты по

приложениям

Позволяет осуществлять

мониторинг приложений

• Самые используемые приложения по транзакциям

• Самые используемые приложения по блокированным

транзакциям

• Подробная таблица приложений

Отчеты о

пользователях

Позволяет осуществлять

мониторинг

пользовательской

активности

• Самые активные пользователи по транзакциям

• Самые активные пользователи по блокированным транзакциям

• Подробная таблица пользователей

Отчеты по

оконечным

устройствам

Обеспечивает обзор

оконечных устройств и

ОС, которые

осуществляют доступ в

сеть

• Самые распространенные ОС по транзакциям

• Самые распространенные ОС по блокированным транзакциям

• Подробная таблица по ОС

• Трафик по объектам – подробные сведения о том, какой трафик

поступает с устройств, подключенных напрямую, по сравнению с

механизмами удаленного доступа

Отчеты по URL Позволяет осуществлять

мониторинг интернет-

активности

• Основные категории URL по транзакциям

• Основные категории URL по блокированным транзакциям

• Подробная таблица URL

Отчеты по

защитным

устройствам

Анализирует

использование устройств

обеспечения сетевой

безопасности

• Самые используемые устройства по транзакциям – показывает

наиболее часто используемые межсетевые экраны

• Самые используемые устройства по блокированным транзакциям

– показывает межсетевые экраны, которые блокируют большую

часть трафика

• Подробная таблица устройств – подробный список межсетевых

экранов, обработанных транзакций и суммарной пропускной

способности

Анализ событий и упреждающий мониторинг

В то время как отчеты типа Top-N дают информацию высокого уровня относительно использования

трафика в рамках сети, Cisco Prime Security Manager предоставляет также подробную информацию о

конкретных пользователях, приложениях, адресах URL и устройствах, что упрощает анализ на следующих

уровнях, который может потребоваться для аномального трафика.

Мониторинг журналов для диагностики ошибок и долгосрочного анализа безопасности также является

критически важным для администраторов по безопасности. Prime Security Manager обеспечивает

интуитивно понятный доступ к исходным данным о событиях из инструментальной панели отчетности,

чтобы поддержать администраторов в ситуациях, когда требуется более глубокий анализ. На рис. 5

представлен монитор событий PRSM, который поддерживает анализ в реальном времени и

хронологический анализ событий, а также предоставляет интуитивно понятные функции фильтрации.

- 4. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 4 из 8

Рис. 5. Cisco Prime Security Manager: монитор событий

Предоставляя информацию о состоянии, производительности и истечении срока действия лицензий, Cisco

Prime Security Manager помогает группе безопасности заблаговременно решать любые проблемы, которые

могут отрицательно сказаться на работе организации. На рис. 6 приведена общая информация о состоянии

всех сетевых устройств обеспечения безопасности.

Рис. 6. Prime Security Manager: монитор состояния

Аналогично, на странице реестра устройств содержится информация об истечении срока действия

лицензий для устройств обеспечения безопасности и сервисов безопасности (см. рис. 7).

- 5. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 5 из 8

Рис. 7. Prime Security Manager: страница реестра устройств

Детализированный контроль над приложениями, пользователями и устройствами

Cisco Prime Security Manager позволяет создавать и реализовывать политики на базе широкого набора

элементов контекста, включая приложения, микроприложения, пользователей, устройства и объекты.

Например, вместо того, чтобы создавать политику, которая разрешает или запрещает использование

приложения Facebook целиком, можно разрешить использовать те микроприложения в рамках Facebook,

которые используются для целей бизнеса, и блокировать другие, не связанные с бизнесом

микроприложения, например, Facebook Games. Встроенный браузер приложений позволяет

администраторам быстро находить нужные приложения и микроприложения, а функции доступа на базе

пользователей позволяют создавать политики контроля использования приложений на основе отдельных

пользователей и их групп. Этот процесс еще больше упрощается благодаря интуитивно понятным

средствам поиска в каталоге.

На рис. 8 показано, как общие парадигмы политики доступа, например, источники, целевые объекты и

сервисы, можно расширить, добавляя к ним такие элементы контекста, как пользователи, группы

пользователей, веб-сайты и веб-категории, приложения и категории приложений, а также типы устройств.

Кроме того, можно также контролировать поведение в рамках приложения или микроприложения.

Например, администратору может потребоваться разрешить доступ к микроприложению Facebook

Messages в целях маркетинга и продаж, но запретить загрузки файлов (см. рис. 9).

- 6. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 6 из 8

Рис. 8. Детальный контроль доступа с учетом контекста

Рис. 9. Управление политиками с учетом поведения

Число срабатываний отображается динамически для каждой политики и ясно показывает фактическое

использование каждой политики, представленной в таблице. Политики могут совместно использоваться

несколькими межсетевыми экранами, позволяя администраторам обеспечивать согласованность политик

во всей сетевой инфраструктуре.

- 7. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 7 из 8

Гибкая архитектура управления

С самого начала построенный с ориентацией на интуитивность и удобство эксплуатации, Cisco Prime

Security Manager предоставляет администраторам согласованный интерфейс управления для управления

одним или несколькими устройствами. При управлении несколькими устройствами все запросы на доступ

направляются основному менеджеру, чтобы обеспечить эффективный и централизованный контроль. В

экстренной ситуации администраторы могут вручную перевести Cisco Prime Security Manager в режим

управления одним устройством.

Чтобы удовлетворить потребности широкого спектра развертываний, Cisco Prime Security Manager доступен

как в виде физического устройства, так и в виде виртуального устройства на базе VMWare ESXi.

В таблице 2 приведены характеристики и преимущества Cisco Prime Security Manager.

Таблица 2. Характеристики и преимущества Cisco Prime Security Manager

Характеристика Преимущества

Детальный контроль

приложений

Политики доступа могут быть реализованы с учетом более 1 000 широко используемых

приложений и 75 000 микроприложений, а также поведений приложений (например,

выгрузки файлов и публикаций на сайтах социальных сетей). Приложения, использующие

динамическую смену портов и протоколов, могут быть эффективно блокированы с

помощью меньшего числа политик.

Идентификационные

данные пользователя

Поддерживает распространенные механизмы идентификации, в числе которых агент Active

Directory, LDAP, Kerberos и Windows NT LAN Manager (NTLM) для дифференцированного

управления доступом на основе пользователей и ролей.

Реализация политик на

основе типа

устройства

Позволяет администраторам четко идентифицировать типы устройств, которые пытаются

получить доступ к сети, и управлять процессом разрешения или запрета доступа для этих

устройств.

Фильтрация по URL-

адресам

Включает полнофункциональное решение корпоративного класса для фильтрации по URL-

адресам, обеспечивающее детализированный контроль над доступом в Интернет.

Глобальный сбор

информации

Использует Cisco Security Intelligence Operations (SIO) для защиты от совершенно нового

вредоносного ПО и обеспечивает безопасный доступ к приложениям благодаря

использованию регулярно обновляемой информацию об угрозах, поступающей от

развернутых систем обеспечения безопасности Cisco.

Использование

существующих

определений сети

Позволяет импортировать существующие определения объектов из других устройств

обеспечения безопасности ASA и использовать их для создания новых правил политик.

Совместное использо-

вание правил политик

Позволяет легко организовывать совместное использование политик несколькими

межсетевыми экранами.

Административный

контроль доступа на

основе ролей (RBAC)

Предоставляет дифференцированный доступ на основе ролей к приложениям управления

(например, пользователь службы технической поддержки может иметь доступ только для

чтения к проблемам для устранения проблем, а администратор по безопасности может

иметь полномочия на управление политиками безопасности).

Информация для заказа

Все решения по обеспечению безопасности с учетом контекста Cisco ASA NGFW поставляются с

предустановленной версией Cisco Prime Security Manager для управления одним устройством.

Централизованное управление несколькими устройствами Cisco ASA NGFW можно осуществлять с

помощью версии Cisco Prime Security Manager для нескольких устройств. Эта версия доступна в виде

физического устройства или в виде виртуального устройства на базе VMWare ESXi. В любом случае,

лицензирование осуществляется на основе числа устройств обеспечения безопасности с учетом контекста

Cisco ASA NGFW , которыми требуется управлять (таблица 3).

Таблица 3. Информация о лицензировании для Cisco Prime Security Manager

Код продукта Описание Форм-фактор

PRSMv9-SW-5-K9 Prime Security Manager – ПО – управление 5 устройствами Виртуальное устройство

PRSMv9-SW-10-K9 Prime Security Manager – ПО – управление 10 устройствами Виртуальное устройство

PRSMv9-SW-25-K9 Prime Security Manager – ПО – управление 25 устройствами Виртуальное устройство

R-PRSMv9-SW-5-K9 Prime Security Manager – ПО (электронная доставка) –

управление 5 устройствами

Виртуальное устройство

R-PRSMv9-SW-10-K9 Prime Security Manager – ПО (электронная доставка) –

управление 10 устройствами

Виртуальное устройство

R-PRSMv9-SW-25-K9 Prime Security Manager – ПО (электронная доставка) –

управление 25 устройствами

Виртуальное устройство

PRSM-HW1-25-K9 Prime Security Manager - устройство – управление 25

устройствами

Физическое устройство

- 8. © Компания Cisco и (или) ее дочерние компании, 2012 г. Все права защищены. В данном документе содержится общедоступная информация Cisco. Стр. 8 из 8

При необходимости можно также приобрести дополнительные лицензии для имеющихся установок, причем

допускается использование и виртуальных, и физических устройств (таблица 4).

Таблица 4. Дополнительные лицензии для Cisco Prime Security Manager

Код продукта Описание

PRSM-DEV-5= PRSM – Лицензия – Управление 5 дополнительными устройствами

PRSM-DEV-10= PRSM – Лицензия – Управление 10 дополнительными устройствами

L-PRSM-DEV-5= PRSM – Лицензия (электронная доставка) – Управление 5 дополнительными

устройствами

L-PRSM-DEV-10= PRSM – Лицензия (электронная доставка) – Управление 10 дополнительными

устройствами

После выбора кода продукта необходимо определить соответствующие услуги поддержки для Cisco Prime

Security Manager. Отметим, что версия виртуального устройства Cisco Prime Security Manager входит в

услугу поддержки приложений плюс обновления (SASU), а версия физического устройства входит в Cisco

SMARTnet

®

. Cisco настоятельно рекомендует приобретать услуги поддержки одновременно с продуктами,

чтобы упростить использование продукта и обновление. Обратитесь к таблице 5, чтобы найти наиболее

подходящую услугу.

Таблица 5. Лицензии на услуги для Cisco Prime Security Manager

Выбранный код продукта Соответствующий код услуги

поддержки

PRSMv9-SW-5-K9 R-PRSMv9-SW-5-K9 CON-SAU-PRSM5

PRSMv9-SW-10-K9 R-PRSMv9-SW-10-K9 CON-SAU-PRSM10

PRSMv9-SW-25-K9 R-PRSMv9-SW-25-K9 CON-SAU-PRSM25

PRSM-DEV-5= L-PRSM-DEV-5= CON-SAU-PRSM5A

PRSM-DEV-10= L-PRSM-DEV-10= CON-SAU-PRSM10A

PRSM-DEV-25= L-PRSM-DEV-25= CON-SAU-PRSM25A

Дополнительная информация

• Обеспечение безопасности с учетом контекста с помощью Cisco ASA NGFW :

http://www.cisco.com/go/asaNGFW

• Cisco Prime Security Manager: http://www.cisco.com/go/prsm

• Многофункциональные устройства Cisco ASA серии 5500: http://www.cisco.com/go/asa

• Сервисы безопасности Cisco:

http://www.cisco.com/en/US/products/svcs/ps2961/ps2952/serv_group_home.html