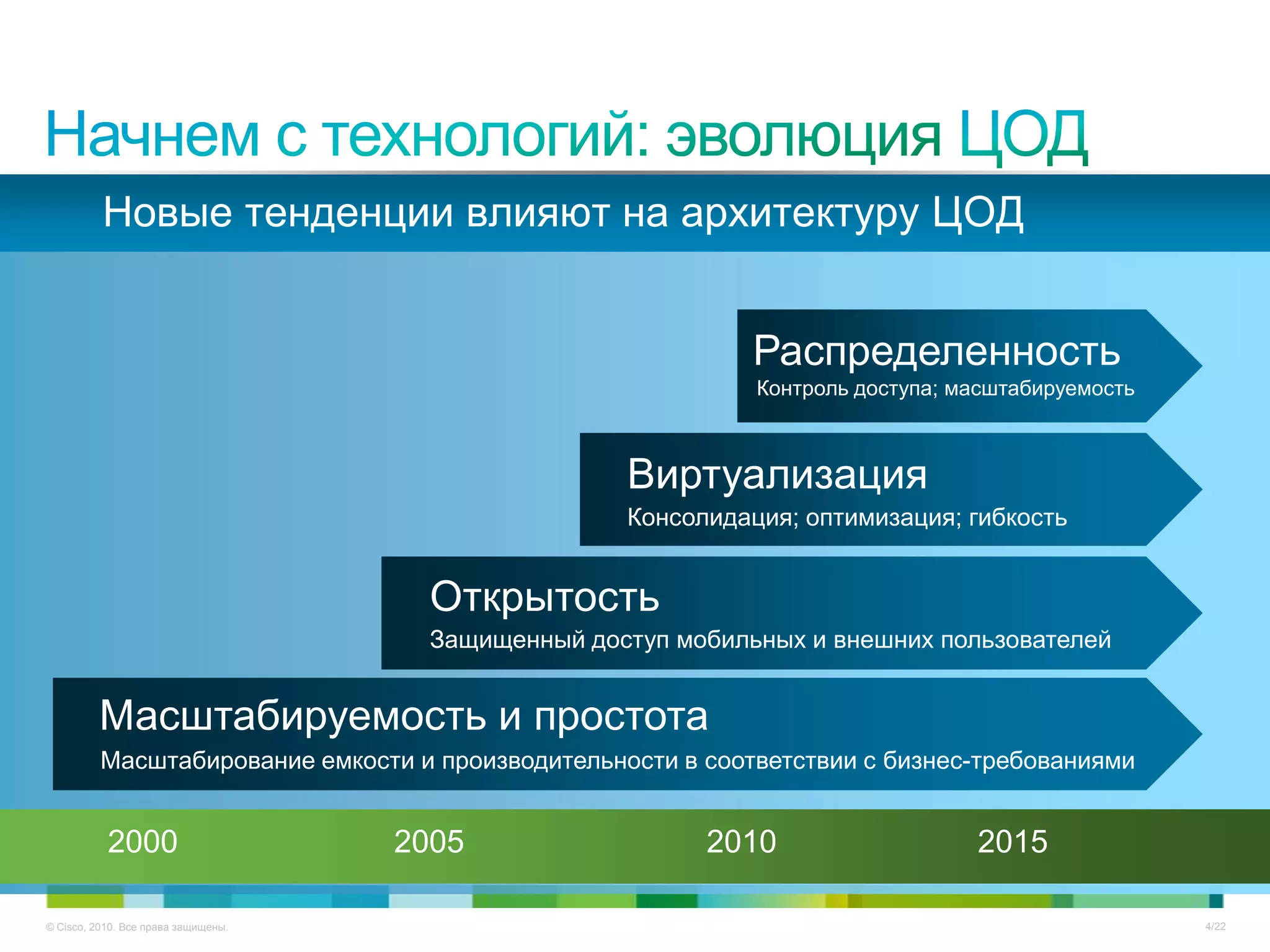

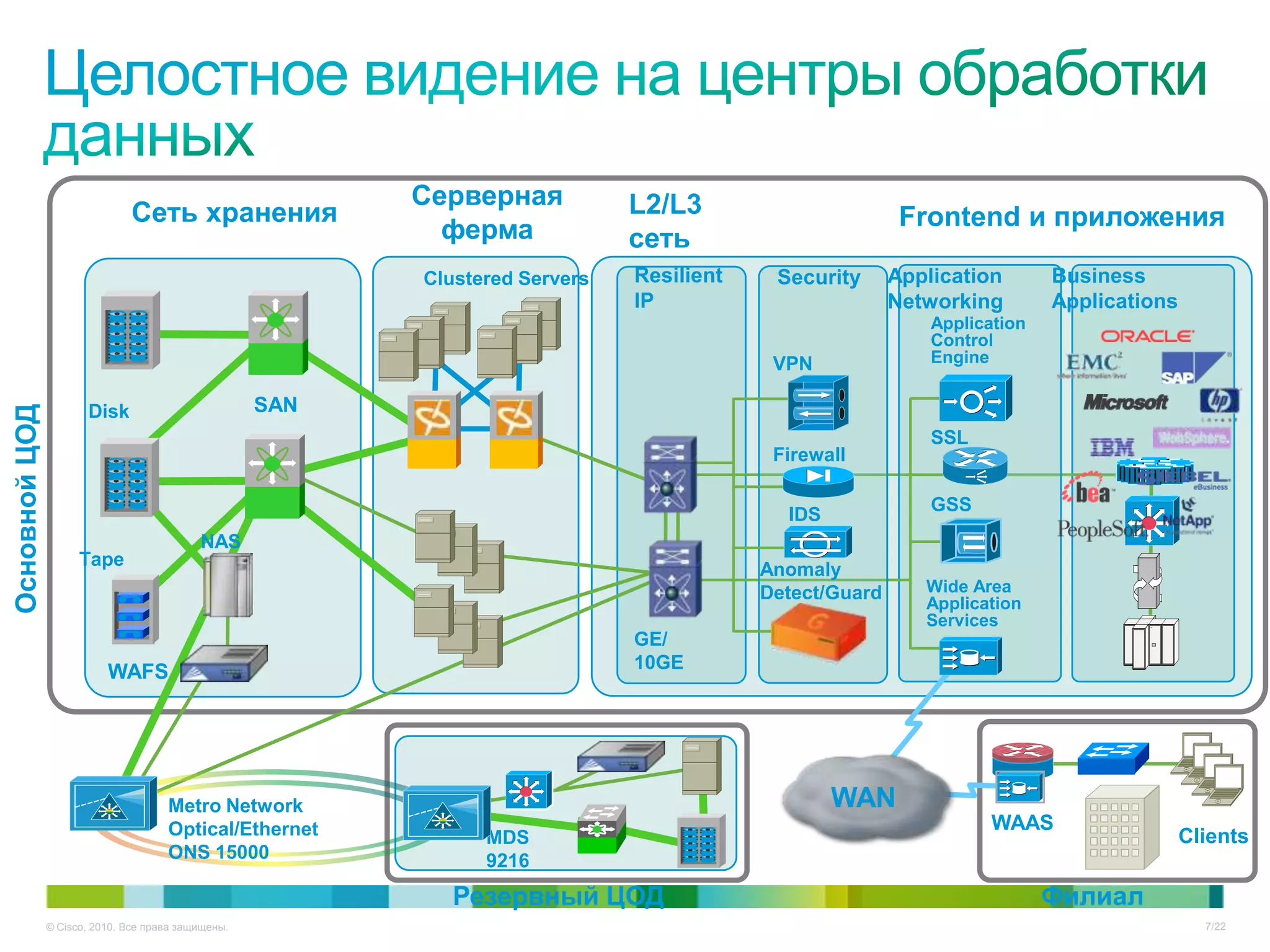

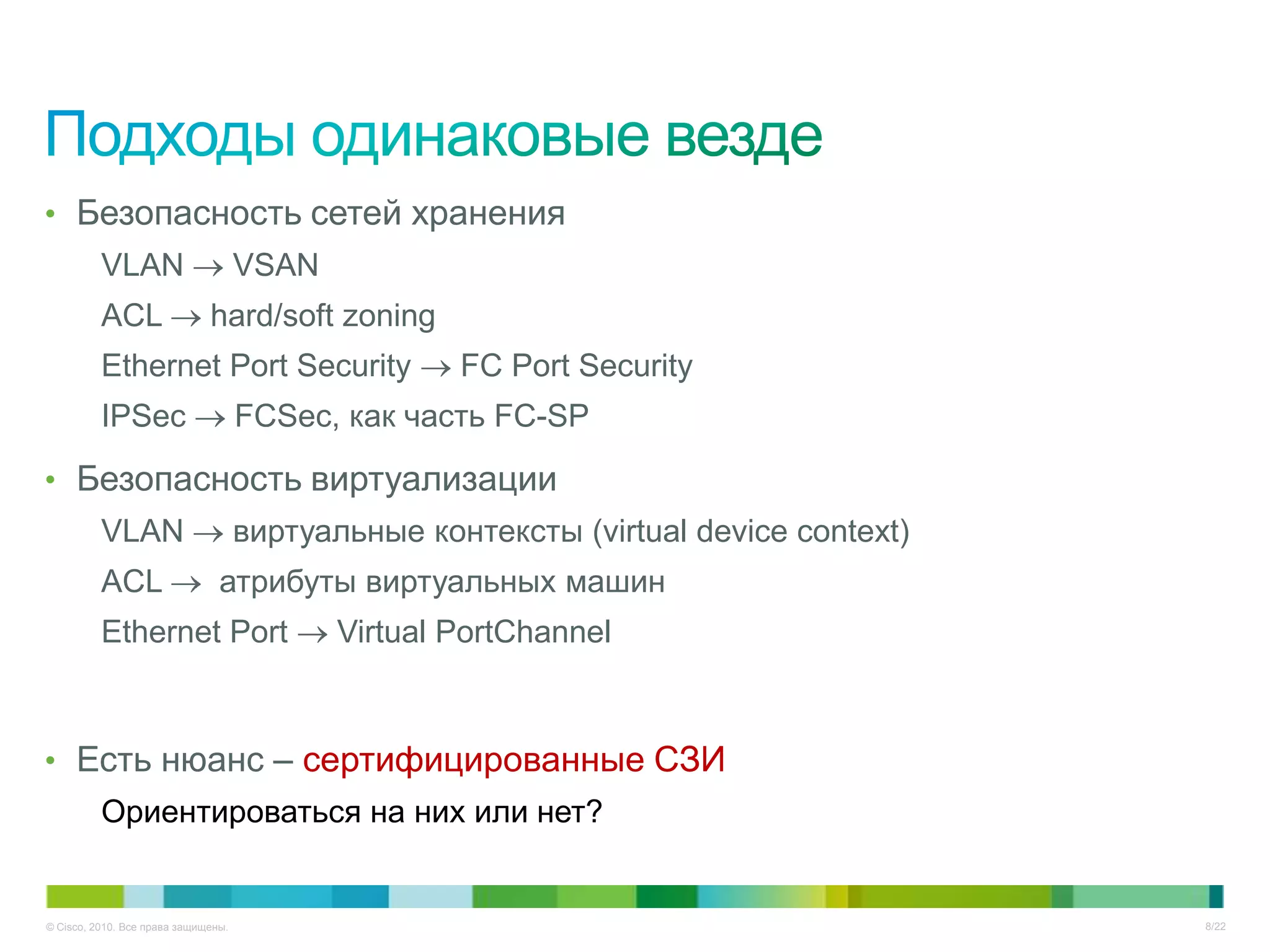

Документ представляет собой анализ проблематики защиты центров обработки данных (ЦОД) и подчеркивает важность соблюдения нормативных требований, безопасности сети и виртуализации. Он обсуждает современные тенденции, включая распределенность, оптимизацию и гибкость, а также предлагает стратегии безопасности и оценки для внешних партнеров. Основное внимание уделяется различным аспектам безопасности, таким как управление инцидентами, защита данных и доступность приложений.