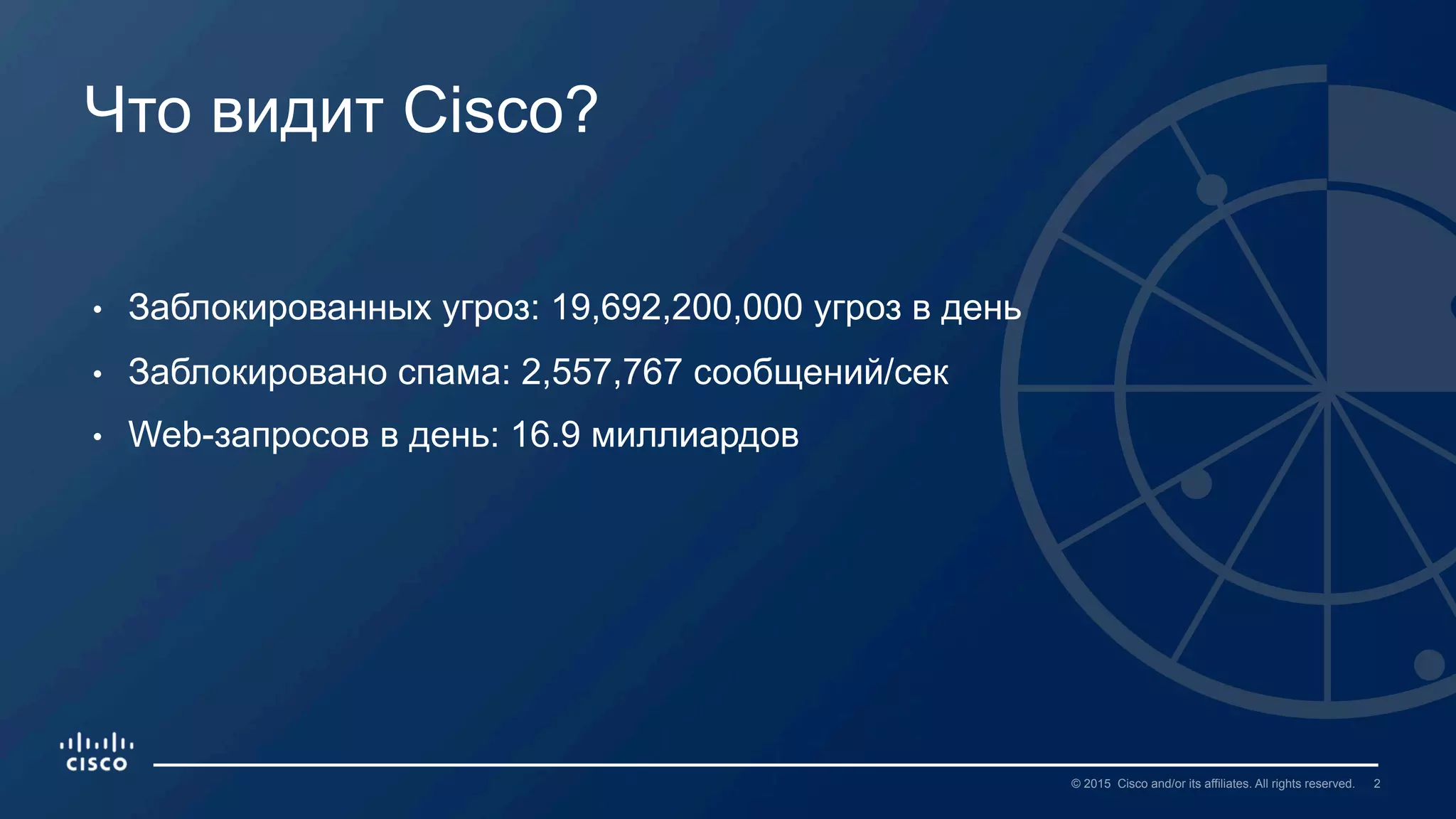

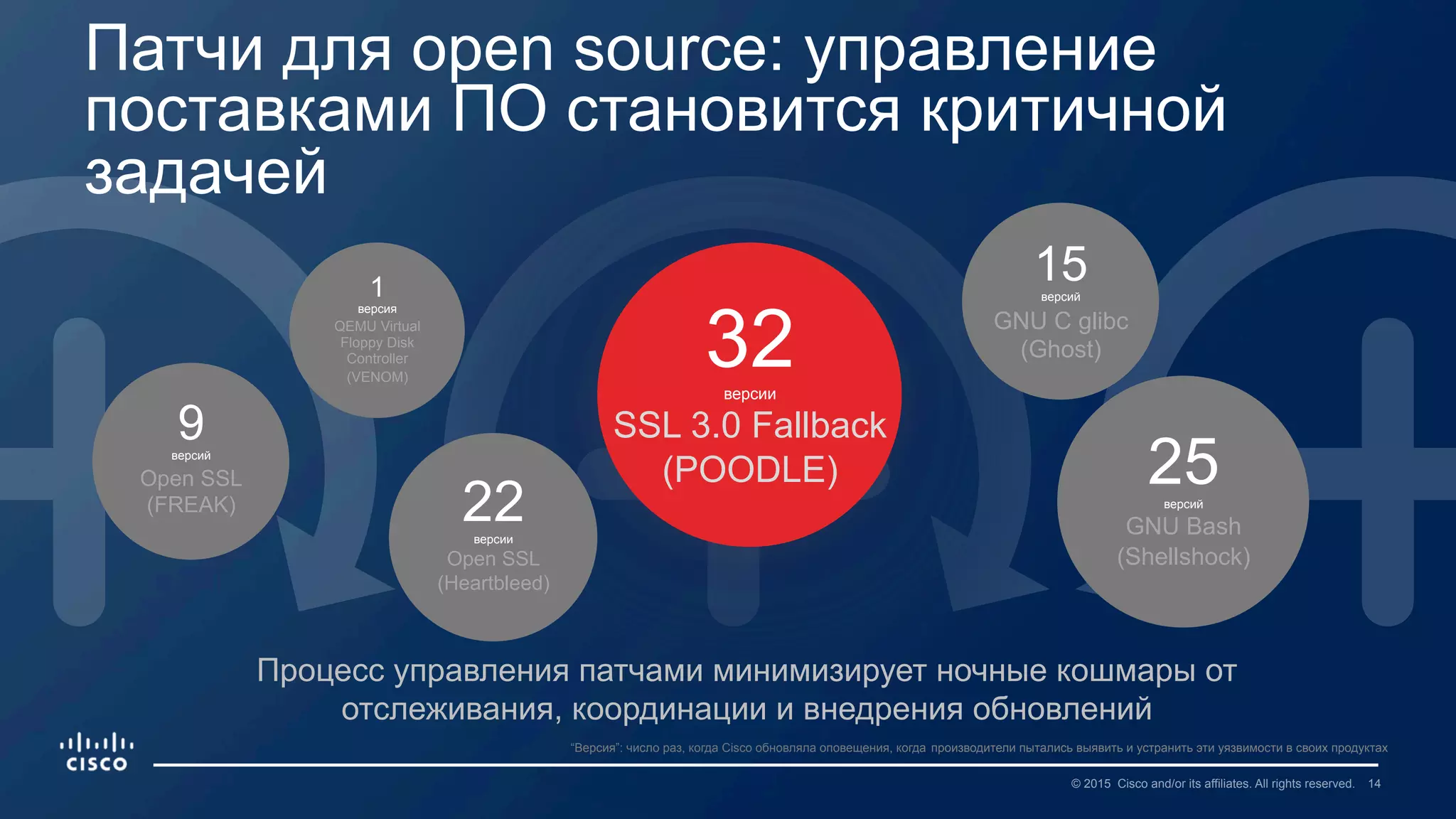

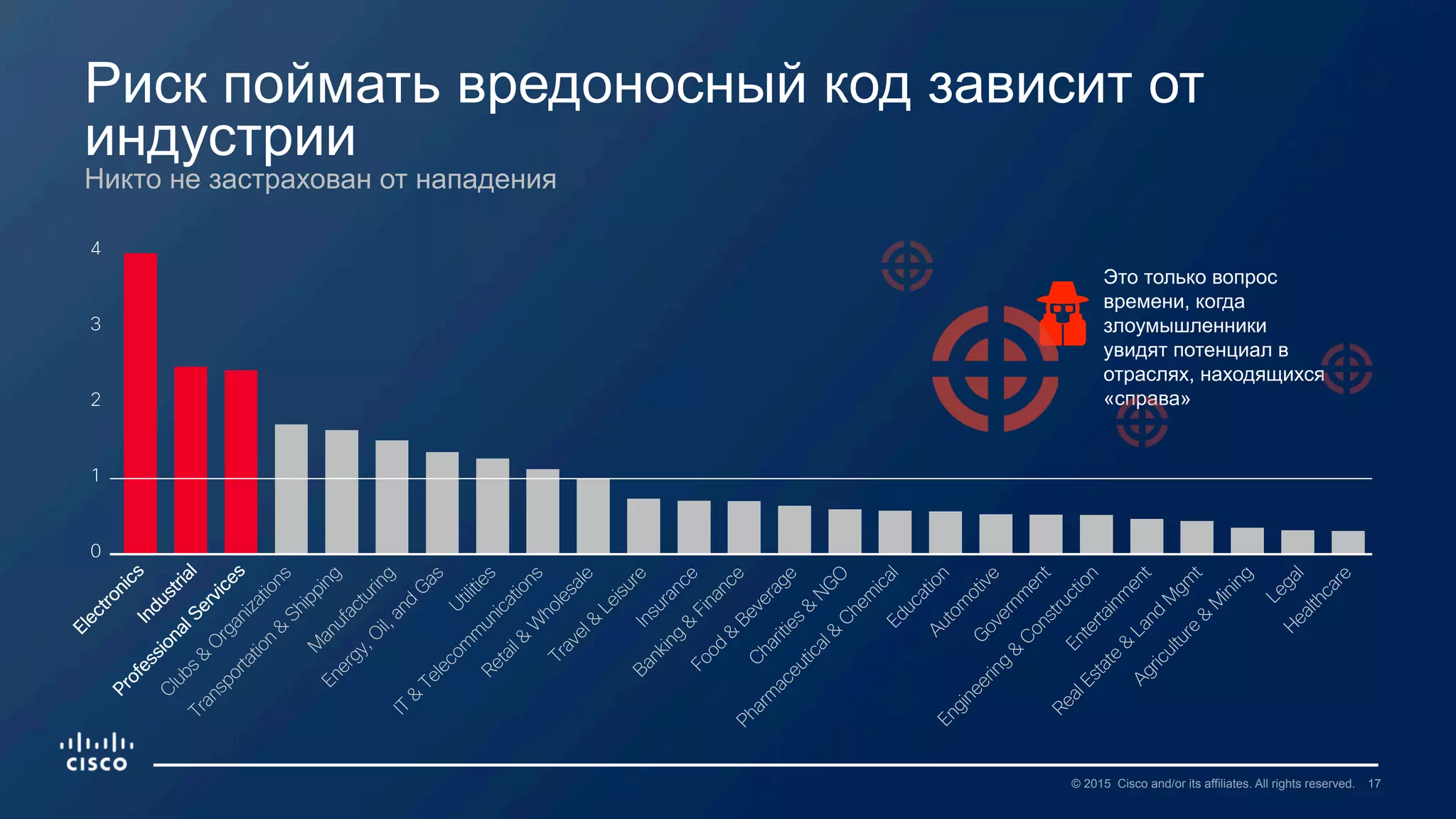

Документ описывает полугодовой отчет Cisco по угрозам информационной безопасности, в котором сообщается о блокировке множества угроз и спама, а также о растущей сложности и инновационности методов атак. Основное внимание уделяется изменению поведения злоумышленников, использованию уязвимостей и рискам, связанным с недостаточным обновлением программного обеспечения. Отчет подчеркивает необходимость интегрированной защиты от угроз и стратегического подхода к информационной безопасности.