Ti 2021 22_new

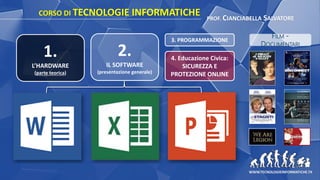

- 1. PROF. CIANCIABELLA SALVATORE WWW.TECNOLOGIEINFORMATICHE.TK 1. L’HARDWARE (parte teorica) 3. PROGRAMMAZIONE 2. IL SOFTWARE (presentazione generale) CORSO DI TECNOLOGIE INFORMATICHE FILM - DOCUMENTARI 4. Educazione Civica: SICUREZZA E PROTEZIONE ONLINE

- 2. Presentazione del corso TEORIA E PRATICA

- 3. I CONCETTI DI BASE DELL’INFORMATICA: bit e byte, segnale analogico e digitale, sistema binario, rappresentazione digitale dei dati (testi, immagini, video)… L'ARCHITETTURA DI UN PERSONAL COMPUTER. Il processore; la ALU, la CU. Le periferiche di input/output. Le memorie. Classificazione delle memorie. La memoria principale (RAM e ROM). Le memorie di massa. Memorie magnetiche, ottiche, elettroniche. Le memorie del futuro… IL SOFTWARE: 1. Introduzione al Software ( di Base, Applicativo, Proprietario e OpenSource ) 2. Software Applicativo ( WORD, EXCEL, POWERPOINT ); 3. Elementi di Programmazione: I diagrammi di flusso, Flowgorithm. PARTE TEORICA PARTE PRATICA PROGRAMMA DEL CORSO (TEORIA + PRATICA) WWW.TECNOLOGIEINFORMATICHE.TK

- 4. Introduzione al software SOFTWARE DI BASE E APPLICATIVO SOFTWARE PROPRIETARIO E FREE SOFTWARE

- 5. Obiettivi del modulo SAPER DISTINGUERE TRA SOFTWARE DI BASE E APPLICATIVO CONOSCERE LE DIFFERENZE FONDAMENTALI TRA SOFTWARE PROPRIETARIO E FREE COMPRENDERE I MOTIVI DELLE DIVERSE VERSIONI DI SOFTWARE

- 6. Tipi di Software CONCETTI TEORICI DI BASE

- 7. IL SOFTWARE È costituito dall’insieme dei programmi che forniscono le istruzioni necessarie per il funzionamento dell’hardware e per svolgere tutte le operazioni che si possono eseguire con un computer. Ogni sistema di elaborazione per poter funzionare necessita di Software: • di Sistema (o di Base) • Applicativo IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK

- 8. SOFTWARE DI SISTEMA Il software di sistema è costituito da una serie di programmi che ci permettono di interagire con la macchina, che controllano il funzionamento del computer e che devono garantire l'esecuzione delle funzioni base come il BIOS e il sistema operativo. SOFTWARE DI SISTEMA (o DI BASE) IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK

- 9. Rappresentano lo strato di programmi più prossimo all’hardware. Fanno parte dei software di base: • i Firmware (es. il BIOS); • i Sistemi Operativi. IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK SOFTWARE DI SISTEMA Il software di sistema è costituito da una serie di programmi che ci permettono di interagire con la macchina, che controllano il funzionamento del computer e che devono garantire l'esecuzione delle funzioni base come il BIOS e il sistema operativo. SOFTWARE DI SISTEMA (o DI BASE)

- 10. Il Firmware è caratterizzato da un insieme di istruzioni integrate in un componente elettronico e non sono modificabili dall’utente. Il più conosciuto è quello della scheda madre: • il BIOS (Basic Input/Output System), ovvero il primo programma eseguito all’accensione. IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK SOFTWARE DI SISTEMA (o DI BASE)

- 11. SOFTWARE DI SISTEMA Il software di sistema è costituito da una serie di programmi che ci permettono di interagire con la macchina, che controllano il funzionamento del computer e che devono garantire l'esecuzione delle funzioni base come il BIOS e il Sistema Operativo. Il BIOS esegue la procedura di autodiagnostica dei componenti del sistema ed abilita varie periferiche. Successivamente trasferisce il sistema operativo dall’hard disk alla RAM, dove risiede fino allo spegnimento del computer. IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK SOFTWARE DI SISTEMA (o DI BASE)

- 12. Un Sistema Operativo è un insieme di programmi che gestiscono e controllano le risorse e le attività del computer interagendo con le unità hardware da un lato e con l'utente dall'altro. Esempi di Sistemi Operativi SOFTWARE DI SISTEMA Esempi di sistemi operativi sono: Microsoft Windows, Mac OS, Linux, Android. IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK SOFTWARE DI SISTEMA (o DI BASE)

- 13. SOFTWARE APPLICATIVI I software applicativi si riferiscono a ciò che comunemente chiamiamo programmi che hanno lo scopo di soddisfare specifiche esigenze dell'utente, come scrivere, gestire dei dati, preparare una presentazione, studiare una lingua straniera. Programmi che sono stati sviluppati per consentire all'utente di svolgere particolari compiti utilizzando il computer. • Scrittura • Elaborazione dati e rappresentazione grafica • Presentazioni • Apprendimento di una lingua straniera IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK SOFTWARE APPLICATIVI

- 14. SOFTWARE DI RETE e SOFTWARE DI SVILUPPO - I SOFTWARE DI RETE permettono a gruppi di computer di comunicare tra loro. - I SOFTWARE DI LINGUAGGIO consentono ai programmatori di scrivere e sviluppare i programmi traducendo le istruzioni da loro trascritte in codice binario. 1. SOFTWARE DI SISTEMA (O DI BASE) 2. SOFTWARE APPLICATIVI 3. SOFTWARE DI RETE 4. SOFTWARE DI LINGUAGGIO IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK

- 15. SOFTWARE FREEWARE e SHAREWARE - I software freeware sono resi disponibili gratuitamente dagli sviluppatori - I software shareware richiedono una modesta spesa per gli utenti Oltre alla classificazione basata sui compiti svolti, i software possono essere definiti sulla base del METODO DI DISTRIBUZIONE. 1. I PROGRAMMI PACCHETTIZZATI che sono sviluppati e venduti al dettaglio. 2. I SOFTWARE FREEWARE (o software di dominio pubblico) sono resi disponibili gratuitamente dagli sviluppatori; 3. I SOFTWARE SHAREWARE, sono simili ai freeware ma in genere richiedono una modesta spesa per gli utenti che trovano il programma soddisfacente. IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK

- 16. DIVERSE VERSIONI DI UNO STESSO SOFTWARE Uno stesso programma, ad esempio, può essere progettato per uso domestico (versione «HOME EDITION») oppure per un uso professionale (versione «PROFESSIONAL EDITION»). IL SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK

- 17. Concetti teorici di base SOFTWARE DI SISTEMA

- 18. Obiettivi del modulo • SAPER DESCRIVERE LE PRINCIPALI FUNZIONI DI UN SISTEMA OPERATIVO • ESSERE IN GRADO DI CITARE ALCUNI COMUNI SISTEMI OPERATIVI

- 19. IL SISTEMA OPERATIVO È un insieme di programmi che gestiscono e controllano le risorse e le attività del computer, interagendo con le unità hardware da un lato e con l’utente dall’altro. Le FUNZIONI PRINCIPALI svolte dal Sistema Operativo sono: • fornire e gestire l’interfaccia tra il computer e l’uomo • gestire le risorse del sistema e organizzare tutte le comunicazioni tra l’hardware e le applicazioni SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 20. IL SISTEMA OPERATIVO • Il sistema operativo è il software più importante presente sul computer • Senza un sistema operativo, nessun computer sarebbe in grado di funzionare • Tra i sistemi operativi più noti ricordiamo: l’MS DOS, Unix, Windows (in tutte le molteplici versioni… a partire dalla 3.1 fino alla recente versione 10), MacOS (utilizzato dai computer Macintosh), Linux (sistema operativo open source) • Il sistema operativo rimane sempre attivo dal momento in cui viene caricato all’accensione del computer e fino al suo spegnimento • Il sistema operativo è generalmente costituito da un insieme di moduli che interagiscono tra loro secondo regole precise: ciascun modulo svolge una determinata funzione SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 21. IL SISTEMA OPERATIVO SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 28. IL SISTEMA OPERATIVO Essendo composto da programmi, il sistema operativo, per poter funzionare deve essere presente nella memoria centrale. Tuttavia i programmi non vengono caricati tutti contemporaneamente in memoria. MEMORIA CENTRALE SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 29. IL SISTEMA OPERATIVO Al momento dell'accensione del computer dall‘hard-disk, viene caricato sulla RAM solo una parte del sistema operativo, detta nucleo, che svolge le funzioni principali, mentre gli altri programmi vengono caricati solo all'occorrenza. La fase di caricamento iniziale del sistema operativo è chiamata in gergo bootstrap. BOOTSTRAP NUCLEO SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 30. IL SISTEMA OPERATIVO L’utente interagisce direttamente con il sistema operativo ed è quest’ultimo che traduce al computer le richieste effettuate. SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 31. MS-DOS Il sistema operativo dei primi personal computer, costruiti da IBM nel 1981, si chiamava MS-DOS, acronimo di MicroSoft Disk Operating System. Caratterizzato da un’interfaccia testuale detta anche interfaccia a caratteri o a linea di comando. IBM 1981 MS-DOS MicroSoft Disk Operating System SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 32. Mac-OS Nel 1984 Apple ha introdotto il primo Sistema Operativo a interfaccia grafica basata su icone e finestre, che facilita enormemente l’uso del computer. APPLE - 1984 IBM SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 33. iOS: iOS 14.4: 45,8% iOS 14.3: 21,27% iOS 14.2: 5,65% iOS 12.5: 3,64% iOS 14.0: 2,52% iOS 12.4: 2,38% Microsoft Windows, il software di sistema più utilizzato fino a pochi anni fa cede il primo posto ad Android. Tabella specifica per sistemi operativi: SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK SISTEMI OPERATIVI PIÙ POPOLARI DEL 2021: OS X: macOS 10.15: 67,04% macOS Mojave: 10,92% macOS High Sierra: 9,09% OS X 10.10: 5,13% macOS Sierra: 3,59% OS X El Capitan: 2,95% Windows: Windows 10: 77,65% Windows 7: 16,55% Windows 8.1: 3,66% Windows Vista: 0,29%

- 34. UNIX Comprende funzionalità molto potenti per garantire una gestione stabile ed efficiente di un elevato numero di utenti che contemporaneamente attingono alle risorse di un unico computer. IL SISTEMA OPERATIVO UNIX sviluppato nel 1969 permette: • gestione stabile ed efficiente • accesso contemporaneo alla rete di un gran numero di utenti SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 35. LINUX Nel 1991 è stato introdotto il sistema operativo Linux per opera del suo inventore Linus Torwalds. Linux rappresenta uno degli esempi più efficaci di software libero e di progetto open source. IL SISTEMA OPERATIVO LINUX sviluppato nel 1991 da Linus Torwalds Software: • Open source (codice sorgente aperto) • gratuito SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 36. LINUX Si differenzia da Unix per la maggiore semplicità di installazione e configurazione. La presenza della componente grafica lo rende più semplice e più intuitivo, tuttavia possiede i pregi di Unix per quanto riguarda sicurezza, stabilità e affidabilità. SOFTWARE DI SISTEMA WWW.TECNOLOGIEINFORMATICHE.TK

- 37. Concetti teorici di base SOFTWARE APPLICATIVO

- 38. Obiettivi SAPER ELENCARE ALCUNI PROGRAMMI APPLICATIVI PIÙ COMUNI ED IL LORO USO, QUALI: ELABORATORE TESTI, FOGLIO ELETTRONICO, DATABASE, BROWSER WEB, DESKTOP PUBLISHING, CONTABILITÀ

- 39. È costituito da programmi sviluppati per consentire all’utente di svolgere particolari compiti utilizzando il computer. IL SOFTWARE APPLICATIVO SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 40. Sono i software applicativi più utilizzati e consentono di scrivere, impaginare e stampare documenti di testo di qualsiasi tipo. GLI ELABORATORI DI TESTO (Programmi di videoscrittura - Word processor) LibreOffice Writer Microsoft Office Word 2010 SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 41. Consentono di eseguire calcoli ed elaborazioni matematiche e di rappresentare graficamente i risultati. I FOGLI ELETTRONICI SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 42. I PROGRAMMI PER CREARE PRESENTAZIONI Sono utilizzati soprattutto per creare presentazioni multimediali da mostrare in pubblico. Molto utili per chi si occupa di: • Formazione • Marketing Esempi: • Microsoft PowerPoint • LibreOffice Impress • Prezi PRESENTAZIONE SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 43. I PROGRAMMI PER LA GESTIONE DI DATABASE Consentono di memorizzare e gestire una grande quantità di dati. GESTIONE DATABASE I DATABASE consentono di: • Memorizzare • Aggiornare • Organizzare • Cercare • Stampare i dati contenuti negli archivi elettronici SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 44. Sono applicativi specifici per la visualizzazione delle pagine web e la navigazione in Internet. I BROWSER (Programmi per la navigazione Internet) SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 45. I PROGRAMMI PER LA GESTIONE DELLA POSTA ELETTRONICA Sono gli applicativi che consentono di gestire le caselle e-mail per la ricezione e l’invio di messaggi di posta elettronica tramite internet. GESTIONE POSTA ELETTRONICA • Ricezione • Invio • Catalogazione • Archiviazione SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 46. I Programmi di Desktop Publishing Sono software utilizzati nel marketing, nell’insegnamento, nell’editoria digitale, nel marketing, nel mondo dell’ «immagine» in generale. Applicativi di GRAFICA • Elaborazione immagini • Fotoritocco • Impaginazione SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 47. Altri Programmi Applicativi Sono tantissimi gli applicativi sviluppati per risolvere problemi specifici: programmi per la contabilità, la gestione delle vendite e del magazzino, la gestione del personale, la prenotazione alberghiera, la gestione dei conti correnti bancari, archivio cellulare… Altri Programmi Applicativi SOFTWARE APPLICATIVO WWW.TECNOLOGIEINFORMATICHE.TK

- 51. PROGRAMMA: insieme di istruzioni per far sì che il computer svolga determinate funzioni. Il computer “ragiona” in sistema binario in cui ogni informazione deve essere codificata in una serie composta da sole due cifre: “0” e “1”. Il programmatore scrive il programma in un determinato linguaggio, dopo di che un altro programma (chiamato COMPILATORE) trasformerà automaticamente durante l’istallazione le istruzioni in linguaggio binario rendendole così assimilabili da parte del computer. SOFTWARE OPENSOURCE WWW.TECNOLOGIEINFORMATICHE.TK 1. CHE COSA SI INTENDE PER «OPENSOURCE»

- 52. SOFTWARE OPENSOURCE Il codice binario viene denominato “CODICE OGGETTO”, mentre il codice con cui è stato sviluppato il software rappresenta il “CODICE SORGENTE”, comprensibile e modificabile da qualunque programmatore che conosca il determinato linguaggio informatico usato. ‘Sorgente’ in Inglese si traduce ‘source’ e sottintende in un'unica parola il sostantivo ‘codice’: è per questo che, per trasposizione, nel gergo corrente italiano è più facile trovare ‘il sorgente’, unendo un articolo maschile con un sostantivo femminile in quanto si fa riferimento al ‘codice sorgente’. WWW.TECNOLOGIEINFORMATICHE.TK 1. CHE COSA SI INTENDE PER «OPENSOURCE»

- 53. SOFTWARE OPENSOURCE La traduzione letterale di ‘open source’ diviene dunque ‘sorgente aperto’ (e non ‘sorgente aperta’). L’aggettivo ‘open’ sta a significare che il codice sorgente rimane accessibile a chiunque voglia intervenire sul programma, correggerne gli errori (detti in gergo ‘bug’) sorti durante la sua compilazione, aggiornarlo, perfezionare le sue funzioni, oppure semplicemente studiarne i meccanismi e prendere spunto per altri programmi. WWW.TECNOLOGIEINFORMATICHE.TK 1. CHE COSA SI INTENDE PER «OPENSOURCE»

- 54. SOFTWARE OPENSOURCE I primi calcolatori comparvero già nei primi anni 50; rimasero operanti a livello di università e centri militari. Nel 1969, la prima ristretta comunità HACKER venne costretta (dalla rivoluzione culturale in atto in quel periodo) ad uscire dal suo originario isolamento nelle università e nei centri di ricerca e ad affacciarsi al mondo reale. WWW.TECNOLOGIEINFORMATICHE.TK 2. RADICI STORICHE

- 55. SOFTWARE OPENSOURCE Sistema operativo Unix Sviluppatore dei laboratori Bell: Ken Thompson, prima generazione di hacker. Unix era il primo sistema operativo sviluppato in linguaggio C (un particolare linguaggio di programmazione) e non in linguaggio macchina (binario) ed era il primo a ricercare l’idea di portabilità e compatibilità. WWW.TECNOLOGIEINFORMATICHE.TK 2. RADICI STORICHE

- 56. SOFTWARE OPENSOURCE 1969: collegati per via telematica i nodi dei centri di ricerca informatici di quattro grandi università statunitensi (Los Angeles, Santa Barbara, Stanford, Utah): nacque così ARPAnet, riconosciuta da tutti come l’effettivo embrione dell’Internet dei nostri tempi. WWW.TECNOLOGIEINFORMATICHE.TK 2. RADICI STORICHE

- 57. SOFTWARE OPENSOURCE In questo periodo apparvero i primi computer in kit di montaggio. È sempre in questo periodo che si cominciò a sentir parlare di BILL GATES (il magnate di Microsoft) il quale ebbe il merito assieme a Paul Allen di aver utilizzato efficacemente il linguaggio Basic per rendere più semplice il funzionamento dei computer Altair. WWW.TECNOLOGIEINFORMATICHE.TK 2. RADICI STORICHE

- 58. SOFTWARE OPENSOURCE Nacque dunque nei primi anni 80 il concetto di personal computer: • impegno degli hacker nel “liberare l’hardware”, • venali interessi economici da parte delle imprese che iniziarono a sentire odore di affari. • La International Business Machine infatti mise sul mercato il suo primo computer da tavolo chiamato appunto IBM-PC; • in contemporanea la stessa scelta di marketing venne compiuta dalla Apple e dalla Atari. WWW.TECNOLOGIEINFORMATICHE.TK 2. RADICI STORICHE

- 59. SOFTWARE OPENSOURCE Soffermiamoci ora sugli aspetti più rappresentativi dell’etica hacker. I principi di questa “filosofia sotterranea” hanno influito maggiormente sulle nuove istanze in fatto di copyright del software. WWW.TECNOLOGIEINFORMATICHE.TK 3. LA CULTURA HACKER

- 60. SOFTWARE OPENSOURCE I PUNTI CARDINE di questa filosofia: • libertà di accesso alle risorse; • condivisione delle conoscenze e degli strumenti; • cooperazione ed unità nella realizzazione dei progetti utili alla comunità; • semplificazione sia a livello tecnico sia a livello burocratico; • creatività: la progettazione, conoscenza dei sistemi informatici è considerata un’arte; • onore e credibilità: senso dell’onore, della reputazione, della rispettabilità che pervadono la comunità hacker; presenza di un leader che si è guadagnato la credibilità con i meriti e l’anzianità; • un proprio linguaggio originale formatosi con anni di strambe etimologie e distorsioni linguistiche (tratte magari da termini ultra-tecnici); • spirito ironico e dissacratorio che fa apparire spesso come goliardiche anche le incursioni più fastidiose. WWW.TECNOLOGIEINFORMATICHE.TK 3. LA CULTURA HACKER

- 61. SOFTWARE OPENSOURCE Richard M. Stallman, abile ed esperto programmatore indipendente, appartiene a quella prima generazione di hacker, è il primo a muoversi concretamente nella direzione del risveglio delle coscienze. Nel 1983 poteva già vantare: • una laurea in fisica cum laude • una decina d’anni d’esperienza come programmatore (nel 1971 era stato assunto nel laboratorio di Artificial Intelligence del MIT) Aveva avviato la prassi di distribuire gratuitamente e liberamente i suoi programmi, incoraggiando chiunque a modificarli e migliorarli: fu questa la sorte dell’Emacs, il diffusissimo programma di videoscrittura da lui stesso creato. 4. STALLMAN E IL FREE SOFTWARE WWW.TECNOLOGIEINFORMATICHE.TK

- 62. SOFTWARE OPENSOURCE • ribellione contro i nuovi criteri di diffusione del software; • Stallman si sentiva l’ultimo vero hacker sopravvissuto al cambiamento del suo habitat naturale. • Nel 1983 decide di abbandonare il MIT, per dedicarsi a progetti personali: primo fra tutti, la realizzazione di un sistema operativo di tipo Unix che fosse però dall’impostazione esclusiva del copyright e distribuibile liberamente: nasce il Progetto GNU, acronimo ricorsivo che sta per Gnu’s Not Unix (Gnu non è Unix) con un’espressa vena di antagonismo e di sfida. WWW.TECNOLOGIEINFORMATICHE.TK 4. STALLMAN E IL FREE SOFTWARE

- 63. SOFTWARE OPENSOURCE Free Software Foundation • organizzazione no-profit mirata alla raccolta di fondi, al coordinamento dei progetti e alla sensibilizzazione del popolo dell’informatica. • verso la fine degli anni 80 il messaggio della Free Software Foundation (FSF) poté raggiungere gli hacker di vecchio stampo sparsi per il mondo, che erano rimasti anch’essi disorientati e isolati dal cambiamento. Richard Stallman, fu il primo a formalizzare il concetto di software libero. Tale software deve offrire alcune libertà fondamentali per essere considerato tale: • Libertà 0, libertà di eseguire il programma per qualsiasi scopo, senza vincoli sul suo utilizzo; • Libertà 1, libertà di studiare il funzionamento del programma, e di adattarlo alle proprio esigenze; • Libertà 2, libertà di ridistribuire copie del programma; • Libertà 3, libertà di migliorare il programma e di distribuirne i miglioramenti. Il software libero è accompagnato da una licenza che definisce in termini legali le libertà garantite. WWW.TECNOLOGIEINFORMATICHE.TK 4. STALLMAN E IL FREE SOFTWARE

- 64. SOFTWARE OPENSOURCE Free Software Foundation • Stallman decise che GNU non sarebbe stato di pubblico dominio. • Fu scelto di proteggere il prodotto con un nuovo tipo di licenza, chiamata da Stallman e dai suoi collaboratori GPL (General Public Licence), che chiarisce in termini legali cosa gli utenti possono fare e non fare con il software. • La licenza fu scherzosamente detta "copyleft", un gioco di parole fra il diritto d'autore ("copyright") e la contrapposizione dell'idea di Stallman ("right" significa anche "destra", mentre "left" che significa sia "sinistra", sia "concessione"). • Il "copyleft" fu chiamato da Stallman "permesso d'autore", in modo da distinguerlo dal "diritto d'autore", concetto strettamente correlato con il copyright. Stallman riferendosi al «copyleft» afferma: «Il software è coperto da copyright e gli autori danno il permesso agli utenti di studiarlo, modificarlo, apportare dei cambiamenti. Ma quando lo ridistribuite dovete farlo a certe condizioni, né più né meno. In questo modo le persone a cui lo darete saranno in grado, se vorranno, di cooperare con gli altri utenti. In questo modo, dove va il software, va anche la libertà». WWW.TECNOLOGIEINFORMATICHE.TK 4. STALLMAN E IL FREE SOFTWARE

- 65. SOFTWARE OPENSOURCE Nel 1990 il sistema GNU era quasi ultimato: mancava ancora il "kernel", cioè l'insieme di programmi base che consentono la gestione delle risorse fondamentali come l'unità di calcolo e la memoria centrale. "Avevamo appena iniziato a lavorare sul kernel, quando arrivò Linus Torvalds", racconta Stallman. Linus Torvalds, uno studente ventenne dell'università di Helsinki, aveva sviluppato un kernel che qualcuno riuscì a far funzionare molto velocemente con GNU. WWW.TECNOLOGIEINFORMATICHE.TK 5. L’ARRIVO DI LINUX

- 66. SOFTWARE OPENSOURCE Linus aveva deciso infatti di creare un sistema simile ad UNIX, che aveva conosciuto presso l'università, per farlo "girare" sul suo nuovo computer. La sua "creatura" fu chiamata Linux, e dal 1996 ebbe come mascotte il simpatico pinguino chiamato "Tux". WWW.TECNOLOGIEINFORMATICHE.TK 5. L’ARRIVO DI LINUX

- 67. SOFTWARE OPENSOURCE Tra i punti di forza dell’utilizzo del software libero si annoverano sicuramente: l’affidabilità, l’efficienza, la sicurezza e la gratuità. 1. Affidabilità: il software libero è in primo luogo affidabile. Nel senso che è molto stabile, ed è difficile che presenti errori o bug per il semplice fatto che, essendo i codici sorgente disponibili per tutti, migliaia di programmatori possono leggere il codice sorgente, aumentando esponenzialmente le possibilità di scoprire eventuali problemi. Al contrario, le aziende che vendono software senza rendere disponibile il codice sorgente, rilasciano correzioni dopo lunghi lassi di tempo, che spesso sono incluse nel nuovo prodotto che l'utente può ottenere solo dietro pagamento. VANTAGGI DEL SOFTWARE LIBERO WWW.TECNOLOGIEINFORMATICHE.TK 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 68. SOFTWARE OPENSOURCE Tra i punti di forza dell’utilizzo del software libero si annoverano sicuramente: l’affidabilità, l’efficienza, la sicurezza e la gratuità. 2. Efficienza: il software libero è in generale molto efficiente, cioè è in grado di "girare" anche su computer abbastanza vecchi. Ciò porta con sé due vantaggi: I. in primo luogo permette di risparmiare tanti soldi sull'acquisto di una nuova macchina ed evitare di contribuire a far aumentare i tecno-rifiuti, che sono tra i più dannosi per l'ambiente (chi l'avrebbe mai detto: il software libero è anche amico dell'ambiente!); II. in secondo luogo permette a chi possiede nuove macchine di lavorare in maniera molto più rapida. Il vantaggio sarebbe anche dei produttori di computer, a pensarci bene: potrebbero infatti produrre macchine di "basso profilo" che, equipaggiate con software libero, possono fare più o meno quello che facevano i computer vecchi. WWW.TECNOLOGIEINFORMATICHE.TK VANTAGGI DEL SOFTWARE LIBERO 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 69. SOFTWARE OPENSOURCE 3. Sicurezza: il software libero è sicuro, solo per fare un esempio, un utente di GNU/Linux non deve preoccuparsi di contrarre virus mentre naviga in rete o scarica la posta elettronica, semplicemente perché non esistono (o comunque sono ben pochi) virus destinati ad attaccare certi sistemi. Il vantaggio della sicurezza deriva ancora una volta dal lavoro della comunità di programmatori, che sono sempre alla ricerca di vulnerabilità nel software da correggere. 4. Gratuità, senza pirateria: sul piano pratico è importante considerare un altro importante vantaggio del software libero: nella maggior parte dei casi è gratuito. WWW.TECNOLOGIEINFORMATICHE.TK VANTAGGI DEL SOFTWARE LIBERO 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 70. SOFTWARE OPENSOURCE 1. L'utente finale deve avere una solida (o almeno basilare) competenza informatica 2. deve conoscere a sufficienza il sistema operativo con cui interagisce per poter proficuamente operare nell'ambito di software libero. Le grandi aziende invece vogliono esattamente il contrario: la loro politica è rivolta a creare ed allargare un tipo di utenza "ignorante", che si abbandoni alla guida rappresentata dal produttore. WWW.TECNOLOGIEINFORMATICHE.TK SVANTAGGI DEL SOFTWARE LIBERO 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 71. SOFTWARE OPENSOURCE Il software libero, a differenza di quello proprietario, oltre a creare una benefica cultura del dono e della condivisione, stimola il ragionamento e la creatività. Naturalmente non bisogna essere spaventati da queste considerazioni se si è deciso di intraprendere un viaggio nel mondo del software libero: tutte le distribuzioni GNU/Linux attuali hanno una interfaccia grafica molto semplice, funzionale e gradevole che rende, specie per l'ex utente Windows, meno "traumatico" il passaggio (è il caso della famosa distribuzione "Ubuntu", nota per la sua grafica e per la sua semplicità di utilizzo attraverso interfaccia grafica). WWW.TECNOLOGIEINFORMATICHE.TK SVANTAGGI DEL SOFTWARE LIBERO 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 72. SOFTWARE OPENSOURCE Il software libero, a differenza di quello proprietario, oltre a • creare una benefica cultura del dono e della condivisione, • stimola il ragionamento e la creatività. Naturalmente non bisogna essere spaventati da queste considerazioni se si è deciso di intraprendere un viaggio nel mondo del software libero: • tutte le distribuzioni GNU/Linux attuali hanno un’interfaccia grafica molto semplice, funzionale e gradevole che rende, specie per l'ex utente Windows, meno "traumatico" il passaggio (è il caso della famosa distribuzione "Ubuntu", nota per la sua grafica e per la sua semplicità di utilizzo attraverso interfaccia grafica). WWW.TECNOLOGIEINFORMATICHE.TK PER CONCLUDERE 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 73. SOFTWARE OPENSOURCE Fonti e risorse: • Articolo «GNU/Linux: la rivoluzione culturale», in http://www.megalab.it/4394/gnu-linux-la-rivoluzione-culturale. • Tesi di Simone Aliprandi «Opensource e opere non software», tesi di laurea in giurisprudenza dell'Università di Pavia discussa nell’anno accademico 2002-2003. • Sito: www.tecnologieinformatiche.tk di Salvatore Cianciabella. • Revolution OS: documentario statunitense del 2001, diretto da J.T.S. Moore. Nel film si ripercorrono venti anni di storia di GNU, Linux, del software libero e dell'open source. • Revolution OS II: questo libro e questo film sono idealmente il seguito di Revolution OS. Accanto al film, il libro raccoglie un gruppo di saggi che approfondiscono gli stessi temi, del curatore Arturo Di Corinto, di Raffaele Meo, Richard Stallman, Lawrence Lessig, Eric Kluytens. • Intervista a Richard Stallman, fondatore della «Free Software Foundation» e ispiratore del sistema operativo per computer Gnu-Linux in http://dicorinto.it/testate/il-manifesto/codici-ribelli-la-liberta-corre-sulla-tastiera-il-manifesto-20- marzo-2003/ • «Perché scegliere il software libero nella didattica». Intervista ad Antonio Bernardi, responsabile del progetto “Software libero nella scuola”, in http://linuxdidattica.org. 6. VANTAGGI E SVANTAGGI DELL’USO DEL SOFTWARE LIBERO

- 74. SICUREZZA E PROTEZIONE ONLINE 1. NETIQUETTE: IL BON TON DEL WEB 2. PERICOLI DI INTERNET 3. PRIVACY IN INTERNET 4. SICUREZZA IN INTERNET

- 75. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET LA NETIQUETTE: IL BON TON DEL WEB

- 76. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET LA NETIQUETTE: IL BON TON DEL WEB

- 77. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET LA NETIQUETTE: IL BON TON DEL WEB

- 78. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET LA NETIQUETTE: IL BON TON DEL WEB

- 79. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET I PERICOLI DI INTERNET

- 80. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET I PERICOLI DI INTERNET

- 81. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET I PERICOLI DI INTERNET

- 82. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET I PERICOLI DI INTERNET

- 83. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET PRIVACY IN INTERNET

- 84. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET PRIVACY IN INTERNET

- 85. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET PRIVACY IN INTERNET

- 86. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET PRIVACY IN INTERNET

- 87. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET SICUREZZA IN INTERNET

- 88. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET SICUREZZA IN INTERNET

- 89. LA NETIQUETTE: IL BON TON DEL WEB I PERICOLI DI INTERNET PRIVACY IN INTERNET SICUREZZA IN INTERNET SICUREZZA IN INTERNET

- 91. Film/Documentario La storia del movimento che sta sconvolgendo l'ordine politico internazionale, minacciando le corporation e proponendo un nuovo concetto di 'movimentismo' internazionale attraverso la Rete.

- 92. 3. I PADRONI DEI DATI 2. IL GRANDE FRATELLO IN TASCA 1. TUTTI SOTTO UNA LENTE

- 95. Sono in arrivo nuove tecnologie in grado di analizzare automaticamente le riprese, riuscendo a seguire azioni di veicoli o persone. METROPOLIS: sistema NVidia (schede grafiche). Piattaforma in grado di analizzare enorme massa di dati, riconoscimento veicoli, volti di persone, analisi dei percorsi compiuti da auto e pedoni.

- 99. DEFINIZIONI E IMPLICAZIONI SI RIFERISCE ALLA CAPACITÀ DEGLI OGGETTI COMUNI DI COMUNICARE TRA LORO E DI INVIARE DATI GRAZIE AL COLLEGAMENTO CON LA RETE IMPLICA LA POSSIBILITÀ DI ESSERE SPIATI DA QUALSIASI COSA POSSA REGISTRARE INFORMAZIONI SU DI NOI

- 100. DEFINIZIONI E IMPLICAZIONI PER QUALE MOTIVO? • RIVELANO LE NOSTRE ABITUDINI E PREFERENZE • MINIERA D’ORO PER MARKETING E PUBBLICITÀ • SERVIZI SEGRETI

- 101. ROOMBA PRECURSORE DEGLI ASPIRAPOLVERE- ROBOT • CONOSCE LE NOSTRE CASE cm X cm COLIN ANGLE, AMMINISTRATORE DELEGATO DELL’AZIENDA CHE LO PRODUCE (iRobot) LASCIA INTENDERE CHE I DATI RACCOLTI (MAPPA DELLA CASA) POTREBBERO ESSERE VENDUTI AD AZIENDE COME: AMAZON, APPLE, GOOGLE. OBIETTIVO?

- 102. ROOMBA PRECURSORE DEGLI ASPIRAPOLVERE- ROBOT OBIETTIVO PROPORCI PUBBLICITÀ E OFFERTE AD HOC, PER ESEMPIO, PRODOTTI PER BAMBINI SE VIENE RILEVATA UNA CAMERETTA.

- 103. TRACCIATI LO SPIONE NUMERO UNO È SICURAMENTE IL TELEFONO: UNICO OGGETTO CHE RACCHIUDE TUTTO: • TELECAMERA • MICROFONO • GPS • CONNESSIONE A INTERNET • APP CHE USIAMO – NOSTRI GUSTI E PREFERENZE • TELEPASS PAY: NOSTRA MOBILITÀ, PERCORSI

- 104. SMART TV È LEI CHE GUARDA TE!! FEBBRAIO 2017 IL PRODUTTORE AMERICANO VIZIO MULTA 2,2 MILIONI DI DOLLARI – USA MOTIVO? HA RACCOLTO SENZA AUTORIZZAZIONE E VENDUTO INFORMAZIONI SU 11 MILIONI DI CLIENTI PER COSA?

- 105. SMART TV È LEI CHE GUARDA TE!! PER CAPIRE SE UN CONSUMATORE VISITAVA UN SITO WEB DOPO AVERVISTO LA PUBBLICITÀ

- 106. SPIONAGGIO POSSIBILITÀ DIAZIONAREA NOSTRA INSAPUTA UNO DEI MICROFONIO DELLEVIDEOCAMERE INTEGRATI IN MOLTISSIMIOGGETTI CONNESSIALWEB JAMES COMEY – EX DIRETTORE DELL’FBI CONSIGLIA DI COPRIRE LA WEBCAM CON NASTRO ADESIVO, COME PROTEZIONE DELLE INTRUSIONI DI CYBERCRIMINALI MARK ZUCKERBERG (FACEBOOK) USA COPRIRE WEBCAM E MICROFONI

- 107. POSSIEDE UN MICROFONO ED È IN GRADO DI RISPONDEREALLE DOMANDECHE LE VENGONO RIVOLTE COLLEGANDOSIAD INTERNET IL DIVIETO È SCATTATO PERCHÉ IL DISPOSITIVO BLUETOOTH DELLA BAMBOLA POTREBBE ESSERE FACILMENTE USATO DA QUALCHE MALINTENZIONATO,CHE POTREBBE ASCOLTARE QUALSIASICOSA NELLA STANZA LA GERMANIA VIETA LA VENDITA DELLA BAMBOLA MY FRIEND CAYLA POSSIBILITÀ DI AZIONARE A NOSTRA INSAPUTA UNO DEI MICROFONI O DELLE VIDEOCAMERE INTEGRATI IN MOLTISSIMI OGGETTI CONNESSI AL WEB

- 117. 8 MOSSE. Come difendersi da spioni e marketing aggressivo? Ecco 8 consigli di Massimo Marchiori, docente di Informatica all’Università di Padova. Ricordando sempre che: “Se non paghi un prodotto, vuol dire che quel prodotto sei tu”. I servizi digitali, insomma, sono ripagati coi nostri dati. 1. Vai alla pagina “privacy” dei principali account (Google, Facebook, Pinterest…) e togli le autorizzazioni più invasive; 2. Installa l’estensione Scriptblock (Chrome) o NoScript (Firefox); fa eseguire programmi (Java, Flash) solo a siti autorizzati da te; 3. Dal sito www.youronlinechoices.com/it/le-tue-scelte, puoi disattivare da una sola schermata molti siti che raccolgono dati su di te; 4. Installa Adblock sul browser; impedisce a gran parte delle pubblicità di caricarsi quando apri un sito; 5. Usa il browser in modalità incognito; 6. Sullo smartphone , vai su gestione app e verifica quali autorizzazioni hai concesso a ognuna, cancellando le più invasive o non necessarie (posizione, rubrica, microfono, registro chiamate); 7. Quando ti iscrivi a un sito web, a una newsletter o a una carta fedeltà, autorizza l’uso dei dati solo per gli scopi che ti interessano, e vieta la cessione dei dati a terzi; 8. Se vuoi sapere quali dati una società (banca, finanziaria, negozio, sito) conosce su di te, e vuoi che li corregga o li cancelli, scarica dal sito del Garante della privacy (www.garanteprivacy.it) il modulo per l’esercizio dei diritti in materia di protezione dei dati personali. Sono obbligati a rispondere ento 15 giorni. Come difendersi

- 121. IL GRANDE FRATELLO IN TASCA Cosa succede quando ci rubano lo smartphone? Per scoprirlo lo studente di regia van der Meer ha installato su un telefono Android la app “anti-furto” Cerberus, che permette di accedere a un dispositivo rubato da un pc remoto per scattare foto, girare video, leggere messaggi, contatti telefonici, e sapere in quali luoghi si muove chi lo ha rubato. Poi si è fatto sottrarre il suo dispositivo di proposito.

- 122. Il suo documentario Find My Phone racconta alcune settimane della vita del ladro, i suoi spostamenti e i suoi incontri, e dà l’idea di un pericolo ben maggiore del furto del proprio telefono: messo “sotto osservazione” a nostra insaputa, lo smartphone può rivelare dettagli intimi delle nostre vite. Cosa succede quando ci rubano lo smartphone? IL GRANDE FRATELLO IN TASCA

- 123. IL GRANDE FRATELLO IN TASCA Cosa succede quando ci rubano lo smartphone?

- 124. IL GRANDE FRATELLO IN TASCA Profilati e controllati Ma perché prendersi la briga di spiare qualcuno? Nel 2017 il New York Times ha rivelato come il governo messicano abbia comprato da un’azienda israeliana il software Pegasus, in grado di fare più o meno quello che fa Cerberus, per installarlo di nascosto sul telefono di persone sgradite (avvocati, attivisti, giornalisti), in modo da poterle controllare.

- 125. IL GRANDE FRATELLO IN TASCA Profilati e controllati Siamo tutti esposti al pericolo, perché ormai nel telefono è contenuta tutta la nostra vita sotto forma di dati: Quali siti guardiamo e a che ora, quali i nostri interessi e vizi, i nostri amici, cosa pensiamo del nostro capo e se tradiamo il partner, l’accesso ai dati bancari, i luoghi dove andiamo, i nostri commenti razzisti e le battute di pessimo gusto.

- 126. IL GRANDE FRATELLO IN TASCA Profilati e controllati Le prime a essere interessate a conoscerci, e quindi a spiarci, sono le società che offrono servizi gratuiti per smartphone: la posta elettronica, le mappe, i social network, i siti di archiviazione foto, documenti e cloud in genere, permettono di studiarci per profilarci, per poi vendere tutto alle società che monetizzano i dati a scopi pubblicitari. Qualche esempio?

- 127. IL GRANDE FRATELLO IN TASCA Profilati e controllati Google, ha inserito nelle proprie mappe la possibilità di registrare (e rivedere in seguito) ogni luogo in cui siamo andati, anche quando non usiamo la app: inutile dire che chi abilità l’opzione sarà pedinato digitalmente, con la possibilità di rilevare informazioni da movimenti abituali (casa, amici) e inusuali (cosa facevate alle 2 di notte nella zona a più alta densità di prostituzione della città?).

- 128. IL GRANDE FRATELLO IN TASCA OCCHIO ALLE APP Anche piccole società hanno interesse a carpire informazioni Quando installiamo un’applicazione, chiediamoci se è davvero indispensabile. Se autorizziamo un’app, ad esempio, ad utilizzare il microfono per dettare messaggi vocali (WhatsApp), è possibile che questo venga attivato a nostra insaputa. E lo stesso vale per fotocamera, Gps e così via.

- 129. IL GRANDE FRATELLO IN TASCA OCCHIO ALLE APP Un esempio Runkeeper, accusata di inviare segretamente dati sulla posizione a società di marketing anche quando non è attiva. Certi programmi nascondono malware, cioè software dannosi, che aprono l’accesso a utenti terzi sul nostro sistema.

- 130. IL GRANDE FRATELLO IN TASCA OCCHIO ALLE APP Pokémon go Di Pokémon go esiste una versione infetta che contiene al suo interno Droidjack, un malware che permette di accedere al telefono da remoto. Spesso i malware sono opensource e gratuiti, disponibili nel deep web con possibilità di modifiche a 100-200 dollari.

- 131. IL GRANDE FRATELLO IN TASCA Guardoni e spioni A volte è lo stesso utente a inserire software come mSpy o FlexiSpy per spiare i figli, i dipendenti o il partner..

- 132. IL GRANDE FRATELLO IN TASCA Guardoni e spioni Oltre a ricordare a chi lo fa che sta commettendo un reato bisogna sapere che una volta installate, queste app permettono di accedere ai dati da remoto, ma tali dati sono conservati su un server delle società fornitrici del servizio. Insomma chi ha deciso di spiare qualcuno, permette di farlo anche a chi ha fornito la “cimice” digitale.

Editor's Notes

- SCHEDE GRAFICHE)